Yavaş ilerlemeye rağmen, bir grup ağ güvenliği şirketi ve donanım test kuruluşundan oluşan NetSecOpen, test ve kıyaslama standartlarını bu yılın sonuna kadar uygulamaya koymayı hedefliyor.

Grup, son sürüme doğru ilerledikçe geri bildirim toplamak amacıyla yeni nesil güvenlik duvarı teknolojisine yönelik ağ güvenliği test standardının en son sürümünü Mayıs ayında yayınladı. NetSecOpen'in genel müdürü Brian Monkman, nihai sonucun, farklı satıcıların cihazlarının, farklı üçüncü taraflarca değerlendirilseler bile karşılaştırılmasına olanak tanıyan, ağ güvenliği cihazlarını test etmek ve kıyaslamak için bir fikir birliği yöntemi olacağını söylüyor.

"Burada başarmaya çalıştığımız şey daha önce yapılmamış bir şey; farklı test araçlarını kullanan birden fazla laboratuvar tarafından yürütülebilecek standart test gereksinimleri oluşturmak ve karşılaştırılabilir sonuçlar elde etmek" diyor. “Bu, galon başına milin… farklı yaklaşımlara sahip olduğu ve… bazı şeyleri farklı şekilde test ettikleri ve bu nedenle bir standart oluşturmaya zorladıkları zamana benzer bir şey. Burada yaptığımız da bir nevi bu.”

2017 yılında kurulan NetSecOpen, ürün üreticileri ile test laboratuvarları arasındaki gerilimi azaltmayı amaçlıyor. ara sıra kinci oldum. Üyeler arasında Cisco Systems, Fortinet, Palo Alto Networks ve WatchGuard gibi büyük ağ güvenliği firmalarının yanı sıra Spirent ve Ixia gibi test ekipmanı üreticileri ve Avrupa Gelişmiş Ağ Test Merkezi (EANTC) ve Üniversite gibi değerlendiriciler yer alıyor. New Hampshire Birlikte Çalışabilirlik Laboratuvarı (UNH-IOL).

En son standartlar belgesi, İnternet Mühendisliği Görev Gücü (IETF) sürecinin bir parçası olarak yayınlanırken, nihai yönergeler, ekipman üreticilerinin uyması gereken bir İnternet standardı değil, tekrarlanabilirliği geliştiren ve test metodolojisi ve yapılandırmalarına yönelik ortak bir yaklaşım olacaktır. Sonuçta ortaya çıkan testlerin şeffaflığı.

IETF tarafından yayınlanan güvenlik duvarlarına yönelik mevcut test standartları (RFC3511NetSecOpen taslağında ( ) 20 yaşında olduğunu ve teknolojinin önemli ölçüde değiştiğini belirtti (RFC9411).

Taslakta, "Güvenlik işlevi uygulamaları, izinsiz giriş tespiti ve önleme, tehdit yönetimi, şifrelenmiş trafiğin analizi ve daha fazlasına doğru gelişti ve çeşitlendi" ifadesine yer verildi. "Önemi giderek artan bir sektörde, ağ güvenliği işlevlerinin adil ve makul şekilde karşılaştırılmasını sağlamak için iyi tanımlanmış ve tekrarlanabilir temel performans göstergelerine (KPI'ler) giderek daha fazla ihtiyaç duyulmaktadır."

Gerçek Dünya Test Durumları

NetSecOpen testleri, en yeni ağ güvenliği cihazlarını gerçekçi ağ yükleri ve güvenlik tehditleriyle karşılaştırmak için gerçek dünya verilerini kullanmayı amaçlamaktadır. Örneğin saldırı trafiği test seti, saldırganlar tarafından son on yılda kullanılan yaygın güvenlik açıklarını bir araya getiriyor.

NetSecOpen taslağı, belirli test mimarilerini, IPv4 ile IPv6 arasındaki trafik karışımlarını ve etkinleştirilmiş güvenlik özelliklerini önerir. Bununla birlikte, testin diğer yönleri, öykünülmüş tarayıcıların yetenekleri, bilinen istismar edilebilir güvenlik açıklarının belirli bir alt kümesini hedefleyen saldırı trafiği ve uygulama trafiği, HTTPS istekleri ve hızlı UDP gibi çeşitli üretim performanslarının testleri gibi gerekli öğeleri içerir. İnternet bağlantıları (QUIC) protokol istekleri.

NetSecOpen'in kurucu üyelerinden biri olan ağ güvenliği firması Palo Alto Network, "testleri oluşturmak ve bu testleri kullanarak güvenlik duvarlarımızın test edilmesine aktif olarak katılmak" için NetSecOpen ile aktif olarak işbirliği yapıyor, diyor Palo Alto Networks ürün grubu yönetimi direktörü Samaresh Nair.

"Test süreci... akredite test merkezleriyle standartlaştırılmıştır" diyor. "Müşteriler bunu benzer şekilde test edilen standartlaştırılmış sonuçlara sahip çeşitli ürünleri değerlendirmek için kullanabilir."

Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), daha küçük, kritik olmayan güvenlik açıklarının etkili saldırılara dönüştürülebileceğini gösterdiğinden, güvenlik açıkları test setleri güncellenme sürecindedir. Kuruluşlar daha önce bu güvenlik açıklarının çoğunu daha az tehdit olarak değerlendirmişti ancak CISA'nın topladığı saldırı zinciri verileri, saldırganların uyum sağlayacağını gösteriyor.

Monkman, "Geçmişte kesinlikle göz ardı edeceğimiz bir CVE sınıfı var ve sırf güvenlik açıkları birbirine bağlı olduğu için bunlara dikkat etmemiz gerekiyor" diyor. "Bu gerçekten karşı karşıya kalacağımız en büyük zorluk olacak çünkü CISA KEV'in güvenlik açığı listesi büyüyebilir."

Sıradaki Bulut

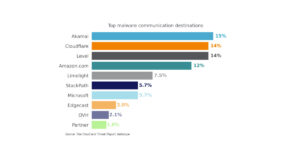

NetSecOpen, halihazırda eğitim ve sağlık sektörlerini hedef alan tehdit kümelerine odaklanmak gibi yeni güvenlik açıkları karışımlarına ek olarak, saldırganlar tarafından kullanılan komuta ve kontrol kanallarının tespitini ve bunların önlenmesinin yollarını da dahil etmeyi amaçlıyor. enfeksiyon ve yanal hareket.

UNH-IOL teknik müdürü Chris Brown, dağıtılmış bulut güvenlik duvarları ve Web uygulaması güvenlik duvarları gibi bulut ortamlarının güvenliğini test etmenin de gelecek planında yer aldığını söylüyor. NetSecOpen'a 2019'da katıldı.

Brown, "Bulut, NetSecOPEN'in iyi tanımlanmış, açık ve şeffaf standartlara yönelik misyonunu değiştirmeyecek, bunun yerine şu anda test edilen ürünleri genişletecektir" diyor. "Öngörülebilir gelecekte, bulut bilişimin birçok faydasına rağmen ağ çevre savunması hâlâ gerekli olacak."

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- EVM Finans. Merkezi Olmayan Finans için Birleşik Arayüz. Buradan Erişin.

- Kuantum Medya Grubu. IR/PR Güçlendirilmiş. Buradan Erişin.

- PlatoAiStream. Web3 Veri Zekası. Bilgi Genişletildi. Buradan Erişin.

- Kaynak: https://www.darkreading.com/dr-tech/network-security-testing-standard-nears-prime-time

- :vardır

- :dır-dir

- :olumsuzluk

- $UP

- 20

- 20 yıl

- 2017

- a

- gerçekleştirerek

- resmen tanınmış

- aktif

- uyarlamak

- ilave

- bağlı

- ileri

- karşı

- ajans

- amaç

- Amaçları

- veriyor

- Ayrıca

- an

- analiz

- ve

- ve altyapı

- aletleri

- Uygulama

- yaklaşım

- yaklaşımlar

- ARE

- AS

- yönleri

- At

- saldırı

- saldırılar

- Dikkat

- BE

- Çünkü

- müşterimiz

- olmuştur

- olmak

- kıyaslama

- kıyaslama

- faydaları

- arasında

- Biggest

- Brian

- Getiriyor

- tarayıcılar

- fakat

- by

- CAN

- yetenekleri

- Merkez

- zincir

- meydan okuma

- değişiklik

- değişmiş

- kanallar

- Chris

- CISA

- Cisco

- cisco sistemleri

- sınıf

- bulut

- cloud computing

- ortak

- Şirketler

- karşılaştırılabilir

- bilgisayar

- Bağlantılar

- Fikir birliği

- yaratmak

- oluşturma

- akım

- Şu anda

- Müşteriler

- Siber güvenlik

- Siber Güvenlik ve Altyapı Güvenlik Ajansı

- veri

- onyıl

- Savunma

- kesinlikle

- gösterdi

- Rağmen

- Bulma

- Cihaz

- farklı

- yönetmen

- dağıtıldı

- çeşitli

- belge

- yapıyor

- yapılmış

- taslak

- dramatik

- kolaylaştırmak

- Eğitim

- Etkili

- elemanları

- etkinleştirmek

- etkin

- şifreli

- son

- Mühendislik

- ortamları

- ekipman

- Eter (ETH)

- Avrupa

- değerlendirmek

- değerlendirilir

- Hatta

- nihai

- gelişti

- örnek

- infaz

- yürütme

- Yetliki Direktör

- Genişletmek

- adil

- Özellikler

- geribesleme

- son

- güvenlik duvarı

- güvenlik duvarları

- Firma

- firmalar

- odaklanma

- İçin

- Zorla

- tahmin edilebilen

- Fortinet

- kurucu

- işlev

- fonksiyonlar

- gelecek

- toplamak

- alma

- gidiş

- grup

- Büyümek

- Büyüyen

- kuralları yenileyerek

- vardı

- Hampshire

- donanım

- Var

- he

- sağlık

- okuyun

- evler

- Ancak

- HTTPS

- if

- önem

- iyileştirmek

- in

- dahil

- Dahil olmak üzere

- giderek

- göstergeler

- sanayi

- enfeksiyon

- Altyapı

- Internet

- Birlikte çalışabilirlik

- içine

- saldırı tespit

- IT

- ONUN

- jpg

- anahtar

- Nezaket.

- bilinen

- laboratuvar

- Labs

- büyük

- sonra

- son

- daha az

- çizgi

- Liste

- yükler

- bakıyor

- Makineleri

- yönetim

- müdür

- çok

- Mayıs..

- üye

- Üyeler

- yöntem

- metodoloji

- olabilir

- Misyonumuz

- karışımları

- Daha

- hareket

- hamle

- çoklu

- şart

- gerekli

- gerek

- gerekli

- ağ

- Ağ Güvenliği

- ağ

- ağlar

- asla

- yeni

- gelecek nesil

- of

- Eski

- on

- açık

- organizasyonlar

- Diğer

- bizim

- dışarı

- Palo Alto

- Bölüm

- katılan

- partiler

- geçmiş

- performans

- performansları

- PIT

- yer

- Platon

- Plato Veri Zekası

- PlatoVeri

- önlenmesi

- Önleme

- Önceden

- asal

- süreç

- PLATFORM

- Ürünler

- Ilerleme

- protokol

- yayınlanan

- Hızlı

- daha doğrusu

- RE

- Gerçek dünya

- реалистичный,en

- Gerçekten mi

- makul

- önerir

- isteklerinizi

- gereklidir

- Yer Alan Kurallar

- sonuç

- Ortaya çıkan

- Sonuçlar

- s

- diyor

- Sektörler

- güvenlik

- Güvenlik tehditleri

- set

- Setleri

- ayar

- şov

- benzer şekilde

- sadece

- yavaş

- daha küçük

- So

- bir şey

- özel

- standart

- standartlar

- belirtilen

- Yine

- böyle

- Sistemler

- Hedef

- hedefler

- Görev

- tim

- Teknik

- Teknoloji

- test

- test edilmiş

- Test yapmak

- testleri

- o

- The

- Gelecek

- Orada.

- onlar

- işler

- Üçüncü

- üçüncü şahıslar

- Re-Tweet

- Bu yıl

- Bu

- tehdit

- tehditler

- verim

- zaman

- için

- birlikte

- araçlar

- karşı

- trafik

- Şeffaflık

- şeffaf

- üniversite

- güncellenmiş

- kullanım

- Kullanılmış

- kullanma

- çeşitlilik

- çeşitli

- satıcıları

- versiyon

- güvenlik açıkları

- güvenlik açığı

- yolları

- we

- ağ

- Web uygulaması

- İYİ

- iyi tanımlanmış

- Ne

- ne zaman

- hangi

- irade

- ile

- çalışma

- olur

- yıl

- yıl

- zefirnet