Bu ayın büyük hikayesi şöyle görünüyorsa Uber'in veri ihlali, bir bilgisayar korsanının araç paylaşım şirketinin ağında geniş çapta dolaşabildiği iddia ediliyor…

..geçen ayın büyük hikayesi şuydu: LastPass ihlali, bir saldırganın görünüşe göre LastPass ağının yalnızca bir bölümüne erişebildiği, ancak şirketin tescilli kaynak koduyla kaçabildiği.

Neyse ki Uber için saldırganlar, ekran görüntülerini alarak, bunları çevrimiçi ortamda özgürce yayarak ve şirketle alay ederek büyük, hızlı bir PR sıçraması yapmaya kararlı görünüyordu. UBER HACK EDİLDİ, kendi Slack ve bug bounty forumlarında:

Ancak LastPass'taki saldırgan veya saldırganlar, daha gizli bir şekilde hareket etmiş, görünüşe göre bir LastPass geliştiricisini, siber suçluların daha sonra şirketin kaynak kodu deposuna girmek için kullandıkları kötü amaçlı yazılımları yüklemesi için kandırmış gibi görünüyor:

LastPass şimdi bir yayınladı resmi takip raporu olay hakkında, saldırı ve izinsiz giriş sonrasında saldırganlar hakkında ne bulabildiğine dayanarak.

LastPass kullanıcısı olmasanız bile LastPass makalesinin okumaya değer olduğunu düşünüyoruz, çünkü bunun iyi bir olay müdahale raporunun, ne olduğunuzu çözemediğinizi itiraf ettiği kadar yararlı olduğunu hatırlattığını düşünüyoruz.

Şimdi bildiklerimiz

Aşağıdaki kalın harflerle yazılmış cümleler, LastPass'in söylediklerinin bir özetini sunar:

- Saldırgan "bir geliştiricinin güvenliği ihlal edilmiş uç noktasını kullanarak [d]geliştirme ortamına erişim kazandı." Bunun, saldırganın bir programcının bilgisayarına sistem gözetleyen kötü amaçlı yazılım yerleştirmesine bağlı olduğunu varsayıyoruz.

- Kötü amaçlı yazılımı yerleştirmek için kullanılan numara belirlenemedi. Bu hayal kırıklığı yaratıyor, çünkü son saldırınızın gerçekte nasıl gerçekleştirildiğini bilmek, müşterilere revize edilmiş önleme, tespit ve yanıt prosedürlerinizin bir dahaki sefere saldırıyı engelleyeceğine dair güvence vermeyi kolaylaştırıyor. Aşağıdakiler de dahil olmak üzere birçok potansiyel saldırı vektörü akla geliyor: yama uygulanmamış yerel yazılım, güvenli olmayan bir yerel yapılandırmaya yol açan “gölge BT”, bir kimlik avı tıklama hatası, güvenli olmayan indirme alışkanlıkları, ilgili kodlayıcı tarafından güvenilen kaynak kodu tedarik zincirinde ihanet, veya yanlışlıkla açılan bir bubi tuzağı e-posta eki. LastPass'e, "bilinen bir bilinmeyen" olduğunu kabul ettiği için şapka çıkartıyoruz.

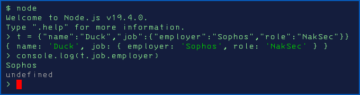

- Saldırgan "geliştirici, çok faktörlü kimlik doğrulama kullanarak başarılı bir şekilde kimliğini doğruladıktan sonra geliştiricinin kimliğine bürünmek için kalıcı erişimlerini kullandı." Bunun, bilgisayar korsanının hiçbir zaman kurbanın parolasını veya 2FA kodunu alması gerekmediği, yalnızca bir çerez çalma saldırısıveya programcının olağan erişimini geri almak için geliştiricinin kimlik doğrulama belirtecini gerçek ağ trafiğinden (veya kurbanın bilgisayarının RAM'inden) çıkardı:

- LastPass izinsiz girişi hemen fark etmedi, ancak saldırganı dört gün içinde tespit etti ve kovdu. Riskleri hakkında yakın tarihli bir makalede belirttiğimiz gibi zaman damgası belirsizliği sistem günlüklerinde, bir saldırı sırasında olayların meydana geldiği kesin sırayı belirleyebilmek, olay yanıtının hayati bir parçasıdır:

- LastPass, geliştirme ve üretim ağlarını fiziksel olarak ayrı tutar. Bu, iyi bir siber güvenlik uygulamasıdır, çünkü geliştirme ağına (işlerin kaçınılmaz olarak sürekli bir değişim ve deneme durumunda olduğu) bir saldırının, doğrudan müşterilere ve işletmenin geri kalanına sunulan resmi yazılımın anında tehlikeye atılmasına dönüşmesini önler. .

- LastPass, geliştirme ortamında herhangi bir müşteri verisi tutmaz. Yine, geliştiricilerin, iş adından da anlaşılacağı gibi, genellikle henüz tam bir güvenlik incelemesi ve kalite güvence sürecinden geçmemiş yazılımlar üzerinde çalıştıkları göz önüne alındığında, bu iyi bir uygulamadır. Bu ayrım aynı zamanda LastPass'ın hiçbir parola kasası verisinin (ki zaten kullanıcıların özel anahtarlarıyla şifrelenmiş olurdu) açığa çıkmayacağını iddia etmesini de inandırıcı kılıyor ki bu, basitçe “buna dair herhangi bir kanıt bulamadık” demekten daha güçlü bir iddiadır. açığa çıktı.” Gerçek dünya verilerini geliştirme ağınızdan uzak tutmak, iyi niyetli kodlayıcıların yasal koruma altında olması gereken verileri istemeden alıp resmi olmayan test amaçları için kullanmasını da engeller.

- Kaynak kodun çalınmasına rağmen, saldırgan tarafından hiçbir yetkisiz kod değişikliği geride bırakılmadı. Tabii ki, sadece LastPass'in devam etme iddiasına sahibiz, ancak olay raporunun geri kalanının tarzı ve tonu göz önüne alındığında, şirketin sözünü almamak için hiçbir neden göremiyoruz.

- Geliştirme ağından üretime geçen kaynak kodu “sadece titiz kod inceleme, test etme ve doğrulama süreçlerinin tamamlanmasından sonra olabilir”. Bu, LastPass'in hiçbir değiştirilmiş veya zehirlenmiş kaynak kodunun müşterilere veya işletmenin geri kalanına ulaşamayacağını iddia etmesini inandırıcı kılıyor. saldırgan hileli kod yerleştirmeyi başarmış olsa bile sürüm kontrol sisteminde..

- LastPass, kullanıcılarının özel şifre çözme anahtarlarını asla saklamaz ve hatta bilmez. Diğer bir deyişle, saldırgan parola verileriyle kaçmış olsa bile, o kadar çok parçalanmış dijital lahana olarak sona erecekti. (LastPass ayrıca bir genel açıklama 2 yineleme ile çevrimdışı parolanızı tuzlamak-karma-ve-uzatmak için istemci tarafı PBKDF256-HMAC-SHA100,100 kullanmak da dahil olmak üzere, parola kasası verilerini çevrimdışı kırmaya karşı nasıl koruduğunu şifre kırma girişimleri Saldırganlar parola kasanızın yerel olarak depolanmış kopyalarıyla kaçsalar bile çok daha zor.)

Ne yapalım?

olduğunu söylemenin makul olduğunu düşünüyoruz. erken varsayımlar doğruyduve bunun LastPass için utanç verici bir olay olmasına ve şirketin hissedar değerinin bir parçası olarak gördüğü ticari sırları açığa çıkarmasına rağmen…

…bu hack, LastPass'in başa çıkması gereken kendi sorunu olarak düşünülebilir, çünkü bu saldırıda kırmak şöyle dursun hiçbir müşteri şifresine ulaşılamadı:

Bu saldırı ve LastPass'ın kendi olay raporu, aynı zamanda jargon terimiyle de bilinen “böl ve yönet”in iyi bir hatırlatıcısıdır. Sıfır Güven, çağdaş siber savunmanın önemli bir parçasıdır.

Sophos uzmanı Chester Wisniewski'nin analizinde açıkladığı gibi son Uber hack, erişim elde eden dolandırıcılar varsa, tehlikede olan çok daha fazlası var biraz ağınızın bir kısmı, erişim umuduyla istedikleri yerde dolaşabilirler. herşey ondan:

Herhangi bir noktaya atlamak için aşağıdaki ses dalgalarına tıklayın ve sürükleyin. Ayrıca doğrudan dinle Soundcloud'da.

- blockchain

- zeka

- cryptocurrency cüzdanlar

- kripto değişimi

- siber güvenlik

- siber suçluların

- Siber güvenlik

- veri ihlali

- Veri Kaybı

- iç güvenlik bakanlığı

- dijital cüzdanlar

- güvenlik duvarı

- olay yanıtı

- Kaspersky

- LastPass

- kötü amaçlı yazılım

- Mcafee

- Çıplak Güvenlik

- NexBLOC

- Şifre

- parola yöneticisi

- Platon

- plato yapay zekası

- Plato Veri Zekası

- Plato Oyunu

- PlatoVeri

- plato oyunu

- VPN

- web sitesi güvenliği

- zefirnet

- sıfır güven

![S3 Ep124: Sözde güvenlik uygulamaları hile yaptığında [Ses + Metin]](https://platoaistream.com/wp-content/uploads/2023/03/s3-ep124-when-so-called-security-apps-go-rogue-audio-text-300x157.png)

![S3 Ep130: Garaj bölme kapılarını açın, HAL [Ses + Metin]](https://platoaistream.com/wp-content/uploads/2023/04/s3-ep130-open-the-garage-bay-doors-hal-audio-text-300x157.png)