Finansal Hizmetler müşterileri giderek daha fazla uygulamalarını modernleştirme arayışındadır. Bu, kod geliştirme ve bakımın modernizasyonunu (kıt becerilere yardımcı olmak ve son kullanıcıların ihtiyaç duyduğu inovasyona ve yeni teknolojilere izin vermek) yanı sıra çevik teknikler ve çözümler kullanarak dağıtım ve operasyonların iyileştirilmesini içerir. DevSecOps.

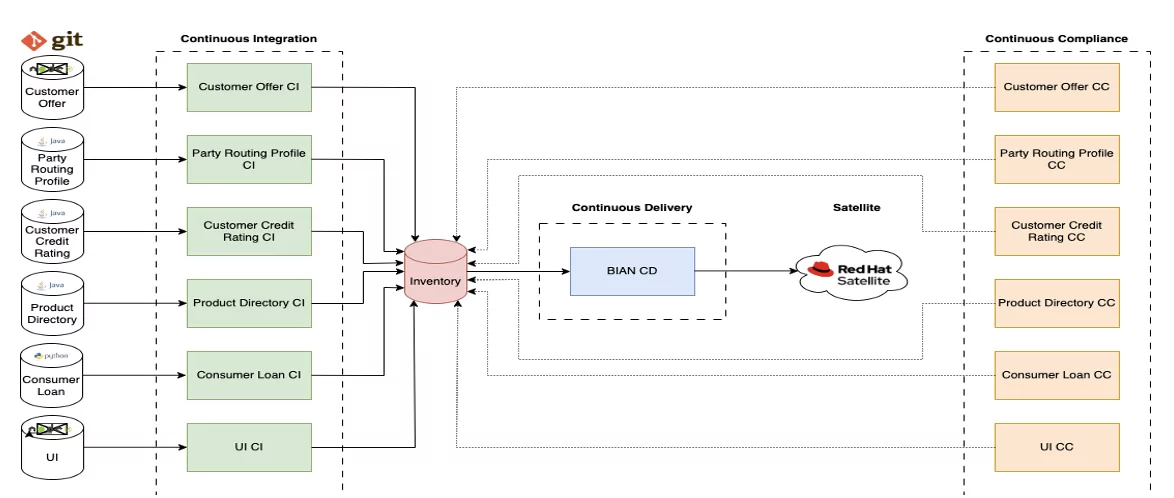

Müşteriler, modernizasyon yolculuğunun bir parçası olarak, uygulamaları için "amaca en uygun" dağıtım konumunun ne olduğunu belirleme esnekliğine sahip olmak istiyor. Bu, Hibrit Bulut'un desteklediği ortamlardan herhangi birinde (şirket içinde, özel bulutta, genel bulutta veya uçta) olabilir. IBM Cloud Satellite®, modern, bulutta yerel uygulamaların müşterinin ihtiyaç duyduğu her yerde çalıştırılmasına izin verirken, hibrit buluttaki uygulamaların yönetimi için standart ve tutarlı bir kontrol düzlemini koruyarak bu gereksinimi karşılar.

Üstelik bu finansal hizmet uygulamalarının birçoğu, iş yüklerinin Sıfır Güven koruması da dahil olmak üzere sıkı düzeyde güvenlik ve uyumluluk gerektiren düzenlenmiş iş yüklerini destekler. IBM Cloud for Financial Services, uygulamaları hibrit bulutta güvenli bir şekilde uygulamak ve/veya modernleştirmek için kullanılabilecek uçtan uca bir güvenlik ve uyumluluk çerçevesi sağlayarak bu gereksinimi karşılar.

Bu yazıda, bir bankacılık uygulamasının her iki platformda da kolayca nasıl dağıtılacağını gösteriyoruz. Finansal Hizmetler için IBM Cloud ve Uydu, otomatik CI/CD/CC işlem hatlarını ortak ve tutarlı bir şekilde kullanmak. Bu, tüm oluşturma ve dağıtım süreci boyunca derin düzeyde güvenlik ve uyumluluk gerektirir.

Kavramlara ve ürünlere giriş

IBM Cloud for Financial Services'in amacı, finansal hizmet şirketlerine güvenlik ve uyumluluk sağlamaktır. Bunu, aşağıdaki gibi endüstri standartlarından yararlanarak yapar: 800-53 ve Finansal Hizmetler Bulut Konseyi'nin parçası olan yüzden fazla finansal hizmet müşterisinin uzmanlığı. Referans Mimarileri, Doğrulanmış Bulut Hizmetleri ve ISV'lerin yanı sıra hibrit bulut genelinde en yüksek düzeyde şifreleme ve sürekli uyumluluk (CC) kullanılarak kolayca uygulanabilecek bir kontrol çerçevesi sağlar.

IBM Cloud Satellite, gerçek bir hibrit bulut deneyimi sağlar. Satellite, iş yüklerinin güvenlikten ödün vermeden her yerde çalıştırılmasına olanak tanır. Tek bir cam panel, tüm kaynakları tek bir kontrol panelinde görme kolaylığı sağlar. Uygulamaları bu değişken ortamlara dağıtmak için, uygulamalar oluşturmak, bunları güvenli ve tutarlı bir şekilde bir Uydu konumuna dağıtmak ve en iyi DevOps uygulamalarını kullanarak ortamı izlemek için bir dizi güçlü DevSecOps araç zinciri geliştirdik.

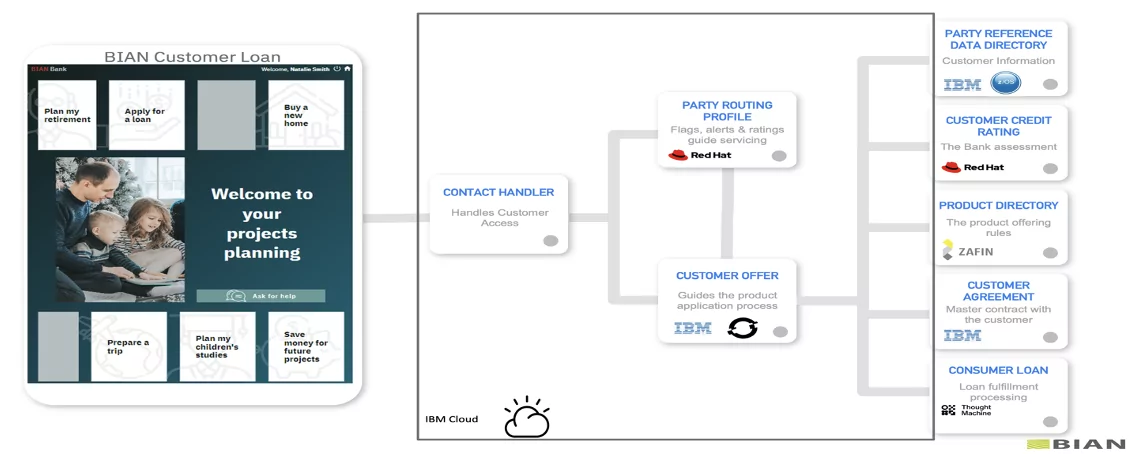

Bu projemizde Kubernetes ve mikro servisleri kullanacak şekilde modernize edilmiş bir kredi kullandırım uygulaması kullandık. Bu hizmeti sunmak için banka uygulaması, aşağıdakileri kullanarak birlikte çalışan ortak uygulamalardan oluşan bir ekosistem kullanır: BİAN çerçeve.

Uygulamaya genel bakış

Bu projede kullanılan uygulama, Proje kapsamında geliştirilen bir kredi kullandırım uygulamasıdır. BIAN Çekirdeksiz 2.0 girişimi. Müşteri, bir bankanın sunduğu güvenli ve emniyetli bir çevrimiçi kanal aracılığıyla kişiselleştirilmiş bir kredi alır. Uygulama, IBM Cloud for Financial Services üzerinde devreye alınan BIAN mimarisi üzerinde birlikte çalışan bir iş ortağı uygulamaları ekosistemini kullanır. BIAN Çekirdeksiz Girişimi, finans kurumlarına, BIAN mimarileri aracılığıyla yeni hizmetlerin pazara hızlı ve verimli bir şekilde sunulmasına yardımcı olacak en iyi ortakları seçme yetkisi veriyor. Her bileşen veya BIAN Hizmet Etki Alanı, IBM Cloud üzerindeki bir OCP kümesinde devreye alınan bir mikro hizmet aracılığıyla uygulanır.

BIAN Hizmet Alanlarını Temel Alan Uygulama Bileşenleri

- Ürün Rehberi: Bankanın ürün ve hizmetlerinin kapsamlı bir dizinini tutar.

- Tüketici kredisi: Bir ihtiyaç kredisi ürününün yerine getirilmesini yönetir. Bu, kredi tesisinin ilk kurulumunu ve planlanmış ve geçici ürün işleme görevlerinin tamamlanmasını içerir.

- Müşteri Teklif Süreci/API: Yeni veya yerleşik bir müşteri için bir ürün teklifinin işlenmesini düzenler.

- Parti Yönlendirme Profili: Yönlendirme, servis ve ürün/hizmet yerine getirme kararlarını kolaylaştırmak için müşteri etkileşimleri sırasında başvurulan müşteri için temel göstergelerin küçük bir profilini korur.

Dağıtım sürecine genel bakış

Hibrit buluttaki dağıtımları tamamlamak için çevik bir DevSecOps iş akışı kullanıldı. DevSecOps iş akışları, sık ve güvenilir bir yazılım teslim sürecine odaklanır. Metodoloji doğrusal olmaktan çok yinelemelidir; bu, DevOps ekiplerinin kod yazmasına, entegre etmesine, testler yürütmesine, sürümler sunmasına ve değişiklikleri işbirliği içinde ve gerçek zamanlı olarak dağıtmasına olanak tanırken güvenliği ve uyumluluğu kontrol altında tutmasına olanak tanır.

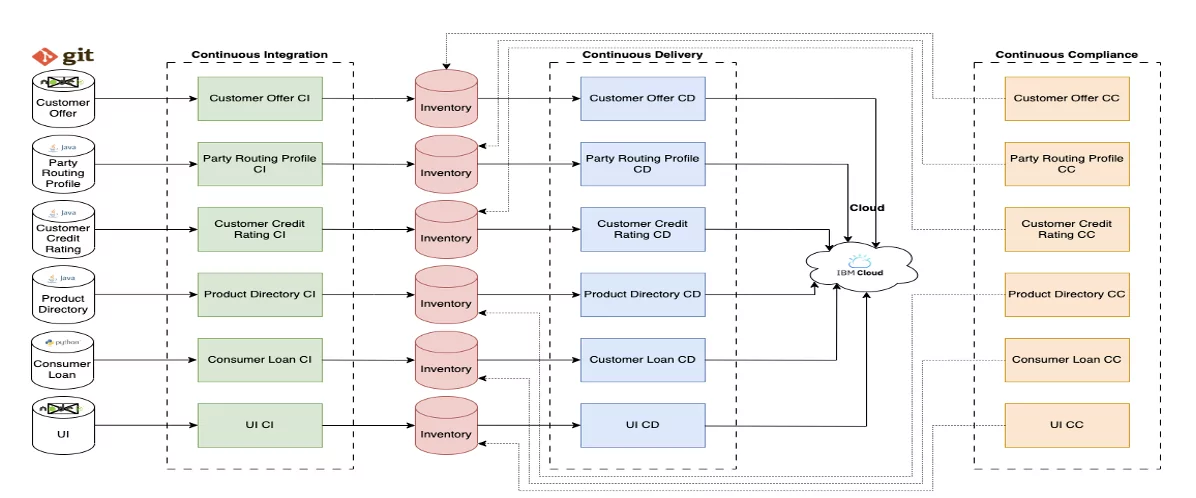

IBM Cloud for Financial Services devreye alımı, güvenli bir giriş bölgesi kümesinde gerçekleştirildi ve altyapı devreye alımı aynı zamanda kod olarak politika kullanılarak otomatikleştirildi (terraform). Uygulama çeşitli bileşenlerden oluşmaktadır. Her bileşen kendi kullanılarak konuşlandırıldı Sürekli entegrasyon (CI), Sürekli Teslimat (CD) ve Sürekli Uyumluluk (CC) RedHat OpenShift Kümesi üzerindeki işlem hattı. Uydu üzerinde dağıtımı gerçekleştirmek için CI/CC işlem hatları yeniden kullanıldı ve yeni bir CD işlem hattı oluşturuldu.

Sürekli entegrasyon

IBM Cloud devreye alımının her bileşeninin kendi CI ardışık düzeni vardı. CI araç zincirinde bir dizi önerilen prosedür ve yaklaşım yer almaktadır. Statik bir kod tarayıcı, uygulama kaynak kodunda saklanan sırların yanı sıra uygulama kodunda bağımlılık olarak kullanılan savunmasız paketler açısından uygulama deposunu incelemek için kullanılır. Her Git taahhüdü için bir kapsayıcı görüntüsü oluşturulur ve derleme numarası, zaman damgası ve taahhüt kimliğine göre görüntüye bir etiket atanır. Bu etiketleme sistemi görüntünün izlenebilirliğini sağlar. İmajı oluşturmadan önce Dockerfile test edilir. Oluşturulan görüntü özel bir görüntü kayıt defterine kaydedilir. Hedef küme dağıtımına ilişkin erişim ayrıcalıkları, iptal edilebilen API belirteçleri kullanılarak otomatik olarak yapılandırılır. Container görüntüsü üzerinde güvenlik açığı taraması gerçekleştirilir. Başarılı bir şekilde tamamlandığında Docker imzası uygulanır. Oluşturulan görüntü etiketinin eklenmesi, dağıtım kaydını anında günceller. Bir küme içinde açık bir ad alanının kullanılması, her dağıtımın yalıtılması amacına hizmet eder. Özellikle Kubernetes kümesinde dağıtım için Git deposunun belirtilen dalıyla birleştirilen herhangi bir kod, otomatik olarak oluşturulur, doğrulanır ve uygulanır.

Her docker görüntüsünün ayrıntıları, bu blogun Sürekli Dağıtım bölümünde ayrıntılı olarak açıklanan bir envanter deposunda saklanır. Ayrıca her boru hattı çalışması sırasında kanıtlar toplanır. Bu kanıt, güvenlik açığı taramaları ve birim testleri gibi araç zincirinde hangi görevlerin gerçekleştirildiğini açıklar. Bu kanıt, gerektiğinde denetlenebilmesi için git deposunda ve bulut nesne depolama grubunda saklanır.

Yukarıda belirtilen IBM Cloud devreye alımı için kullanılan mevcut CI araç zincirlerini Uydu devreye alımı için yeniden kullandık. Uygulama değişmeden kaldığı için yeni dağıtım için CI ardışık düzenlerini yeniden oluşturmak gereksizdi.

Sürekli Dağıtım

Envanter, hangi eserlerin hangi ortamda/bölgede konuşlandırıldığına ilişkin gerçeğin kaynağı olarak hizmet eder; bu, GitOps tabanlı bir yaklaşımla ortamları güncelleyen bir tanıtım hattıyla ortamları temsil etmek için git dalları kullanılarak gerçekleştirilir. Önceki dağıtımlarda envanter aynı zamanda dağıtım dosyalarını da barındırıyordu; bunlar her bileşeni açıklayan YAML Kubernetes kaynak dosyalarıdır. Bu dağıtım dosyaları, her bileşen için Docker görüntüsünün en yeni sürümüyle birlikte doğru ad alanı tanımlayıcılarıyla güncellenecektir.

Ancak birkaç nedenden dolayı bu yaklaşımı zor bulduk. Uygulamalar açısından bakıldığında, YAML değiştirme araçlarını (YQ gibi) kullanarak bu kadar çok resim etiketi değerini ve ad alanını değiştirmek zorunda kalmak kaba ve karmaşıktı. Satellite'ın kendisi için, sağlanan her YAML dosyasının bir "sürüm" olarak sayıldığı doğrudan yükleme stratejisini kullanıyoruz. Yalnızca bir bileşene veya mikro hizmete değil, uygulamanın tamamına karşılık gelen bir sürüme sahip olmayı tercih ederiz.

Farklı bir yaklaşım isteniyordu, bu nedenle dağıtım sürecini bunun yerine Helm grafiği kullanacak şekilde yeniden tasarladık. Bu, ad alanları ve resim etiketleri gibi önemli değerleri parametrelememize ve bunları dağıtım sırasında eklememize olanak sağladı. Bu değişkenlerin kullanılması, belirli bir değer için YAML dosyalarının ayrıştırılmasıyla ilgili birçok zorluğu ortadan kaldırır. Dümen grafiği ayrı olarak oluşturuldu ve oluşturulan BIAN görüntüleriyle aynı kapsayıcı kayıt defterinde saklandı. Şu anda dümen çizelgelerini doğrulamak için özel bir CI hattı geliştirmek için çalışıyoruz; bu, grafiği lintleyecek, paketleyecek, doğruluk açısından imzalayacak (bu, dağıtım zamanında doğrulanacaktır) ve grafiği saklayacaktır. Şimdilik bu adımlar grafiği geliştirmek için manuel olarak yapılıyor. Dümen grafiklerini ve Uydu yapılandırmalarını birlikte kullanmanın bir sorunu vardır: Dümen işlevselliğinin en etkili şekilde çalışabilmesi için bir Kubernetes veya OpenShift kümesiyle doğrudan bağlantı kurulması gerekir ve Uydu elbette buna izin vermez. Dolayısıyla, bu sorunu çözmek için, doğru biçimlendirilmiş grafiğin çıktısını almak üzere "dümen şablonunu" kullanıyoruz ve ardından ortaya çıkan YAML dosyasını Uydu yükleme işlevine aktarıyoruz. Bu işlev daha sonra YAML uygulamasını içeren bir yapılandırma sürümü oluşturmak için IBM Cloud Satellite CLI'den yararlanır. Burada bazı dezavantajlar var: Helm'in sağladığı bazı yararlı işlevleri kullanamıyoruz. geri alma önceki bir grafik sürümüne ve uygulamanın doğru çalıştığından emin olmak için yapılabilecek testler. Ancak bunun yerine Uydu geri alma mekanizmasını kullanabilir ve onun sürümlendirmesini bunun için temel olarak kullanabiliriz.

Sürekli Uyumluluk

CC boru hattı, konuşlandırılan yapıların ve depoların sürekli taranması için önemlidir. Buradaki değer, uygulama dağıtıldıktan sonra keşfedilmiş olabilecek yeni bildirilen güvenlik açıklarını bulmaktır. Aşağıdaki kuruluşlardan gelen en son güvenlik açıkları tanımları: Snyk ve Özgeçmiş Programı bu yeni sorunları takip etmek için kullanılır. CC araç zinciri, uygulama kaynak kodundaki sırları ve uygulama bağımlılıklarındaki güvenlik açıklarını tespit etmek için sağlanan uygulama havuzlarında kullanıcı tanımlı aralıklarla statik bir kod tarayıcı çalıştırır.

İşlem hattı ayrıca konteyner görüntülerini güvenlik açıklarına karşı tarar. Tarama sırasında bulunan veya güncellenen herhangi bir olay sorunu, son tarihle işaretlenir. Taramanın ayrıntılarını özetleyen kanıtlar, her çalıştırmanın sonunda IBM Cloud Object Storage'da oluşturulur ve saklanır.

DevOps İçgörüleri Sorunları ve uygulamanızın genel güvenlik durumunu takip etmek değerlidir. Bu araç, her üç sistemdeki önceki araç zinciri çalıştırmalarından elde edilen tüm ölçümleri içerir: sürekli entegrasyon, dağıtım ve uyumluluk. Herhangi bir tarama veya test sonucu bu sisteme yüklenir ve birbirine çok benzemeye başladı., güvenlik duruşunuzun nasıl geliştiğini gözlemleyebilirsiniz.

CC'nin bulut ortamında kullanılması, müşteri ve uygulama verilerini korumak isteyen finansal hizmetler gibi sıkı düzenlemeye tabi sektörler için önemlidir. Geçmişte bu süreç zordu ve elle yapılması gerekiyordu, bu da kuruluşları riske atıyordu. Fakat IBM Bulut Güvenliği ve Uyumluluk Merkezi, bu riski azaltmaya yardımcı olmak için geliştirme yaşam döngünüze günlük, otomatik uyumluluk kontrolleri ekleyebilirsiniz. Bu kontroller, güvenliği ve uyumluluğu sağlamak için DevSecOps araç zincirlerinin çeşitli değerlendirmelerini içerir.

Bu proje ve diğer benzer projelerdeki deneyimimize dayanarak, ekiplerin IBM Cloud for Financial Services ve IBM Cloud Satellite için hibrit bulut çözümlerini uygulamalarına yardımcı olacak bir dizi en iyi uygulama oluşturduk:

- Sürekli Entegrasyon

- Farklı araç zincirlerindeki benzer uygulamalar için ortak bir komut dosyası kitaplığı bulundurun. Bu, CI araç zincirinizin ne yapması gerektiğini belirleyen talimatlar dizisidir. Örneğin, NodeJS uygulamalarının derleme süreci genellikle aynı yapıyı izleyecektir; bu nedenle, uygulama oluştururken araç zincirlerinin başvuracağı bir komut dosyası kitaplığını ayrı bir depoda tutmak mantıklıdır. Bu, CI'ya tutarlı bir yaklaşım sağlar, yeniden kullanımı teşvik eder ve sürdürülebilirliği artırır.

- Alternatif olarak CI araç zincirleri, tetikleyicilerin kullanımıyla benzer uygulamalar için yeniden kullanılabilir; bu ayrı tetikleyiciler hangi uygulamanın oluşturulacağını, uygulama kodunun nerede olduğunu ve diğer özelleştirmeleri belirtmek için kullanılabilir.

- Sürekli Dağıtım

- Çok bileşenli uygulamalar için, tek bir envanter ve dolayısıyla envanterde listelenen tüm bileşenleri dağıtmak için tek bir dağıtım araç zinciri bulundurun. Bu çok fazla tekrarı önler. Kubernetes YAML dağıtım dosyalarının tümü aynı dağıtım mekanizmasına sahiptir; bu nedenle, her biri üzerinde sırayla yinelenen tek bir araç zinciri, hepsi aslında aynı şeyi yapan birden fazla CD araç zincirini sürdürmekten daha mantıklıdır. Bakım kolaylığı arttı ve uygulamayı dağıtmak için yapılması gereken iş azaldı. İstenirse, tetikleyiciler yine de bireysel mikro hizmetleri dağıtmak için kullanılabilir.

- Karmaşık çok bileşenli uygulamalar için Helm grafiklerini kullanın. BIAN projesinde Helm'in kullanılması, dağıtımı çok daha kolay hale getirdi. Kubernetes dosyaları YAML'de yazılır ve dağıtım sırasında birden fazla değerin özelleştirilmesi gerekiyorsa bash tabanlı metin ayrıştırıcıların kullanılması zahmetlidir. Helm, değerlerin değiştirilmesini çok daha etkili hale getiren değişkenleri kullanarak bunu basitleştirir. Buna ek olarak Helm, tüm uygulamanın sürüm oluşturma, grafik sürüm oluşturma, dağıtım yapılandırmasının kayıt defterinde saklanması ve arıza durumunda geri alma yetenekleri gibi başka özellikler de sunar. Geri alma işlemi Uyduya özgü dağıtımlarda çalışmazken, bu durum Uydu yapılandırması sürümlendirmesi tarafından karşılanmaktadır.

- Sürekli Uyumluluk

- Yeni ortaya çıkan güvenlik açıklarına karşı kodu ve yapıtları sürekli olarak taramak için altyapınızın bir parçası olarak CC araç zincirleri kurmanızı önemle tavsiye ederiz. Genellikle bu taramalar her gece veya uygulamanıza ve güvenlik durumunuza uygun olan herhangi bir programda çalıştırılabilir. Sorunları ve uygulamanızın genel güvenlik durumunu takip etmek için DevOps Insights'ı kullanmanızı öneririz.

- Güvenlik duruşunuzu otomatikleştirmek için Güvenlik ve Uyumluluk Merkezi'nin (SCC) kullanılmasını da öneririz. İşlem hatları tarafından oluşturulan kanıt özeti, kanıt özetindeki her girişin, bir güvenlik açığı taraması, birim testi veya benzeri şeyler gibi bir araç zincirinde tamamlanan bir görevle ilgili bir "gerçek" olarak değerlendirildiği SCC'ye yüklenebilir. . SCC daha sonra takım zincirleriyle ilgili en iyi uygulamaların takip edildiğini belirlemek için kanıtlara göre doğrulama testleri gerçekleştirecek.

- Envanter

- Daha önce de belirtildiği gibi, sürekli dağıtımda, tüm mikro hizmet ayrıntılarınızın (Helm kullanılmıyorsa) Kubernetes dağıtım dosyalarıyla birlikte depolanacağı tek bir uygulama envanterinin tutulması tercih edilir. Bu, dağıtımlarınızın durumuyla ilgili tek bir gerçek kaynağına olanak tanır; Envanterinizdeki şubeler ortamları temsil ettiğinden, bu ortamların birden fazla envanter deposunda sürdürülmesi çok hızlı bir şekilde zahmetli hale gelebilir.

- Kanıt

- Kanıt depolarına yönelik yaklaşım envanterden farklı ele alınmalıdır. Bu durumda, bileşen başına bir kanıt deposu tercih edilir; bunları birleştirirseniz, saklanan kanıtlar bunaltıcı hale gelebilir ve yönetilmesi zor olabilir. Kanıt belirli bir bileşene özel bir havuzda saklanırsa, belirli kanıt parçalarının yerini tespit etmek çok daha verimli olur. Dağıtım için, tek bir dağıtım araç zincirinden kaynaklandığı için tek bir kanıt dolabı kabul edilebilir.

- Kanıtların bir bulut nesne depolama grubunda saklanmasını ve varsayılan git deposu seçeneğinin kullanılmasını önemle tavsiye ederiz. Bunun nedeni, bir COS kümesinin değişmez olacak şekilde yapılandırılabilmesidir; bu da, denetim izleri durumunda çok önemli olan, kurcalama olasılığı olmadan kanıtları güvenli bir şekilde saklamamıza olanak tanır.

Sonuç

Bu blogda, hibrit bulutta BIAN'a dayalı bir bankacılık uygulamasını hayata geçirme, yani iş yükünü hem IBM Cloud hem de Uydu ortamında devreye almak için DevSecOps ardışık düzenlerini kullanma deneyimimizi sergiledik. Farklı yaklaşımların artılarını ve eksilerini ve bu projeyi inceledikten sonra elde ettiğimiz en iyi uygulamaları tartıştık. Bunun, diğer ekiplerin hibrit bulut yolculuklarını daha tutarlı ve hızlı bir şekilde gerçekleştirmelerine yardımcı olabileceğini umuyoruz. Düşüncelerinizi bize bildirin.

IBM'in bugün neler sunabileceğini keşfedin

Cloud'dan daha fazlası

IBM Haber Bültenleri

Gelişmekte olan trendlere ilişkin en son düşünce liderliğini ve içgörüleri sunan haber bültenlerimizi ve konu güncellemelerimizi alın.

Şimdi abone

Daha fazla haber bülteni

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- PlatoData.Network Dikey Üretken Yapay Zeka. Kendine güç ver. Buradan Erişin.

- PlatoAiStream. Web3 Zekası. Bilgi Genişletildi. Buradan Erişin.

- PlatoESG. karbon, temiz teknoloji, Enerji, Çevre, Güneş, Atık Yönetimi. Buradan Erişin.

- PlatoSağlık. Biyoteknoloji ve Klinik Araştırmalar Zekası. Buradan Erişin.

- Kaynak: https://www.ibm.com/blog/best-practices-for-hybrid-cloud-banking-applications-secure-and-compliant-deployment-across-ibm-cloud-and-satellite/

- :vardır

- :dır-dir

- :olumsuzluk

- :Neresi

- $UP

- 1

- 13

- 14

- 20

- 2023

- 28

- 29

- 30

- 300

- 31

- 33

- %35

- 39

- 400

- 41

- 46

- 87

- 9

- a

- kabiliyet

- yukarıdaki

- kabul edilebilir

- erişim

- Başarmak

- elde

- karşısında

- aslında

- eklemek

- ilave

- yönetim

- gelişmeler

- reklâm

- Afrika

- Sonra

- karşı

- çevik

- önde

- AI

- Türkiye

- izin vermek

- izin

- Izin

- veriyor

- boyunca

- Ayrıca

- Amerikan

- amp

- an

- analytics

- ve

- ve altyapı

- herhangi

- hiçbir yerde

- api

- Uygulama

- uygulamaları

- uygulamalı

- yaklaşım

- yaklaşımlar

- mimari

- ARE

- göre

- AS

- değerlendirmeler

- atanmış

- ilişkili

- At

- denetim

- denetlenmiş

- yazar

- otomatikleştirmek

- Otomatik

- Otomatik

- otomatik olarak

- mevcut

- uzakta

- Arka

- Banka

- Bankacılık

- merkezli

- temel

- BE

- Çünkü

- müşterimiz

- olmuştur

- olmak

- faydaları

- İYİ

- en iyi uygulamalar

- BİAN

- Blog

- Mavi

- her ikisi de

- şube

- dalları

- getirmek

- inşa etmek

- bina

- yapılı

- iş

- İş Liderleri

- İş transferi

- işletmeler

- fakat

- düğmesine tıklayın

- by

- kamera

- CAN

- yapamam

- yetenekleri

- karbon

- kart

- Kartlar

- yapılan

- dava

- KEDİ

- Kategoriler

- CD

- Merkez

- zorluklar

- değişiklik

- değişiklikler

- Telegram Kanal

- Grafik

- Grafikler

- Kontrol

- Çekler

- çevreler

- sınıf

- açık

- müşteri

- istemciler

- bulut

- bulut bankacılığı

- Bulut Güvenlik

- bulut hizmetleri

- Küme

- kod

- renk

- birleştirmek

- geliyor

- işlemek

- ortak

- Şirketler

- tamamlamak

- Tamamlandı

- tamamlama

- karmaşık

- uyma

- uyumlu

- karmaşık

- bileşen

- bileşenler

- kapsamlı

- oluşur

- ödün

- bilgisayar

- Konsantre

- kavram

- kavramlar

- yapılandırma

- yapılandırılmış

- Sosyal medya

- bağ

- Eksiler

- tutarlı

- tüketici

- Tüketiciler

- Konteyner

- içeren

- sürekli olarak

- devam etmek

- sürekli

- kontrol

- çekirdek

- doğru

- doğru

- araba

- Konsey

- sayma

- kurs

- yaratmak

- çevrimiçi kurslar düzenliyorlar.

- Oluşturma

- çok önemli

- ham

- CSS

- hantal

- akım

- Şu anda

- eğri

- görenek

- müşteri

- özelleştirilmiş

- günlük

- gösterge paneli

- veri

- veri saklama

- Tarih

- kararlar

- derin

- Varsayılan

- tanımları

- teslim etmek

- teslim

- teslim

- bağımlılıklar

- dağıtmak

- konuşlandırılmış

- açılma

- dağıtımları

- Türetilmiş

- tanımlamak

- tanım

- İstediğiniz

- büro

- ayrıntı

- ayrıntılar

- belirlemek

- Belirlemek

- belirlenmesi

- geliştirmek

- gelişmiş

- Geliştirici

- geliştiriciler

- gelişme

- DevOps

- fark

- farklı

- farklı olarak

- zor

- Zorluk

- dijital

- dijital hizmetler

- dijital

- direkt

- keşfetti

- tartışılan

- do

- liman işçisi

- yok

- yapıyor

- domain

- yapılmış

- sakıncaları

- sürücü

- sürücüler

- gereken

- sırasında

- her

- kolaylaştırmak

- kolay

- kolayca

- Ekonomik

- ekosistem

- kenar

- Etkili

- etkili bir şekilde

- verimli

- verimli biçimde

- ortaya çıkan

- istihdam

- olarak güçlendiriyor

- şifreleme

- son

- son uca

- mühendis

- keyfini çıkarın

- sağlamak

- olmasını sağlar

- Keşfet

- kuruluş

- işletmelerin

- Tüm

- giriş

- çevre

- ortamları

- gerekli

- esasen

- kurulmuş

- Eter (ETH)

- Etkinlikler

- Her

- kanıt

- gelişen

- örnek

- Çıkış

- deneyim

- Uzmanlık

- açıkladı

- maruz

- ekspres

- açıkça

- Yüz

- yüzlü

- kolaylaştırmak

- Tesis

- Başarısızlık

- yanlış

- Daha hızlı

- hızlı

- Özellikler

- az

- fileto

- dosyalar

- mali

- Finansal Kurumlar

- finansal hizmetler

- bulma

- Esneklik

- odak

- takip et

- takip

- fontlar

- İçin

- bulundu

- vakıf

- iskelet

- sık

- itibaren

- Yakıt

- yerine getirme

- tamamen

- işlev

- işlevsellik

- işleyen

- toplanmış

- genellikle

- oluşturulan

- üretken

- üretken yapay zeka

- jeneratör

- almak

- Git

- verilmiş

- bardak

- gözlük

- Küresel

- gidiş

- yardımlar

- Grid

- yetişkin

- vardı

- el

- Kolları

- Zor

- Var

- sahip olan

- Başlık

- yükseklik

- yardım et

- yardım

- okuyun

- en yüksek

- Vurgulamak

- büyük ölçüde

- Ana Sayfa

- umut

- ev sahipliği yaptı

- Ne kadar

- Nasıl Yapılır

- Ancak

- HTTPS

- yüz

- melez

- karma bulut

- IBM

- IBM Cloud

- ICO

- ICON

- ID

- if

- görüntü

- görüntüleri

- değişmez

- uygulamak

- uygulanan

- uygulanması

- önemli

- iyileşme

- in

- olay

- dahil

- dahil

- içerir

- Dahil olmak üzere

- artmış

- Artışlar

- giderek

- indeks

- göstergeler

- bireysel

- Endüstri

- sanayi

- Endüstri standartları

- Altyapı

- ilk

- Girişim

- enjekte etmek

- Yenilikçilik

- kavrama

- anlayışlar

- anında

- yerine

- Enstitü

- kurumları

- talimatlar

- entegre

- Bütünleştirme

- bütünleşme

- etkileşimleri

- birlikte çalışma

- içine

- gerçek

- Giriş

- envanter

- konu

- sorunlar

- IT

- IT Destek

- ONUN

- kendisi

- Java

- Jennifer

- seyahat

- jpg

- sadece

- sadece bir

- kafka

- tutmak

- koruma

- anahtar

- Bilmek

- Kubernetes

- emek

- Eksiklik

- iniş

- manzara

- büyük

- son

- liderleri

- Liderlik

- önemli

- az

- izin

- seviye

- seviyeleri

- leverages

- kaldıraç

- Kütüphane

- yaşam döngüsü

- sevmek

- Listelenmiş

- borç

- yerel

- yerel

- yerleştirme

- yer

- Kilitli dolap

- mantıksal

- Bakın

- bakıyor

- Çok

- yapılmış

- korumak

- sürdürmek

- tutar

- bakım

- YAPAR

- yönetmek

- yönetilen

- yönetim

- tavır

- el ile

- çok

- işaretlenmiş

- pazar

- maksimum genişlik

- Mayıs..

- mekanizma

- Bellek

- adı geçen

- metodoloji

- Metrikleri

- Michael

- microservices

- dk

- dakika

- Telefon

- Modern

- modern teknolojiler

- modernizasyon

- modernleştirmek

- modernleşmeci

- izlemek

- Daha

- daha verimli

- Dahası

- çoğu

- En popüler

- hareket

- çok

- çoklu

- Navigasyon

- gerekli

- gerek

- yeni

- Yeni teknolojiler

- en yeni

- yeni

- Bülten

- gece

- NiST

- hiçbir şey değil

- Kasım

- şimdi

- numara

- nesne

- Nesne Depolama

- gözlemek

- elde eder

- of

- kapalı

- teklif

- sunulan

- Teklifler

- Office

- sık sık

- on

- ONE

- Online

- açık kaynak

- işletmek

- Operasyon

- optimize

- seçenek

- or

- organizasyonlar

- kaynak

- Diğer

- bizim

- dışarı

- çıktı

- tekrar

- tüm

- ezici

- kendi

- paket

- paketler

- Kanal

- bölmesi

- kâğıt

- Bölüm

- Partner

- ortaklar

- geçmek

- geçmiş

- İnsanlar

- başına

- yapılan

- kişi

- Kişiselleştirilmiş

- perspektif

- PHP

- parçalar

- boru hattı

- düzlem

- platform

- Platformlar

- Platon

- Plato Veri Zekası

- PlatoVeri

- fişe takmak

- politika

- Popüler

- portre

- pozisyon

- olasılık

- Çivi

- güç kelimesini seçerim

- uygulamalar

- tercih

- Tercih edilir

- basınç

- önler

- önceki

- Önceden

- birincil

- Önceki

- özel

- ayrıcalıklar

- Sorun

- prosedürler

- süreç

- işleme

- PLATFORM

- verimlilik

- Ürünler

- Ürünler ve servisler

- Profil

- Programcı

- proje

- Projeler

- teşvik

- tanıtım

- Artıları

- korumak

- koruma

- protokol

- sağlamak

- sağlanan

- sağlar

- sağlama

- halka açık

- Genel bulut

- amaç

- koyar

- hızla

- hızlı

- daha doğrusu

- Okuma

- gerçek zaman

- nedenleri

- tavsiye etmek

- Tavsiye edilen

- kayıt

- azaltmak

- başvurmak

- referans

- ilişkin

- kayıt

- düzenlenmekte olan

- düzenlenmiş endüstriler

- ilgili

- Bildirileri

- güvenilir

- kalmıştır

- değiştirme

- rapor

- Bildirilen

- Depo

- temsil etmek

- gerektirir

- gereklidir

- gereklilik

- gerektirir

- kaynak

- Kaynaklar

- duyarlı

- sonuç

- Ortaya çıkan

- yeniden

- Yükselmek

- Risk

- robotlar

- gürbüz

- yönlendirme

- koşmak

- ishal

- s

- güvenli

- aynı

- uydu

- kaydedilmiş

- taramak

- tarama

- tarar

- Kıt

- program

- tarifeli

- Ekran

- senaryo

- scriptler

- sırları

- Bölüm

- güvenli

- Güvenli

- güvenlik

- güvenlik açığı

- görme

- seçmek

- duyu

- SEO

- ayrı

- vermektedir

- hizmet

- Hizmetler

- hizmet

- set

- ayar

- birkaç

- paylaş

- meli

- vitrin

- görücüye

- işaret

- imza

- önemli

- benzer

- Basit

- basitleştirir

- tek

- tekil

- yer

- durum

- becerileri

- küçük

- So

- Yazılım

- Yazılım Mühendisi

- Çözümler

- ÇÖZMEK

- biraz

- Kaynak

- kaynak kodu

- kaynaklı

- özel

- Belirtilen

- hız

- Sponsor

- kareler

- sarsıcı

- standart

- standartlar

- başlama

- Eyalet

- belirtilen

- kalma

- Basamaklar

- Yine

- hafızası

- mağaza

- saklı

- Stratejileri

- dere

- akış

- dere

- sıkı

- şiddetle

- yapı

- Çabalama

- abone ol

- başarılı

- böyle

- önermek

- ÖZET

- destek

- Destekler

- Anket

- Sürdürülebilirlik

- SVG

- sistem

- Sistemler

- TAG

- alır

- Hedef

- Görev

- görevleri

- takım

- teknikleri

- teknolojik

- Teknolojileri

- Teknoloji

- şartlar

- Terraform

- üçüncü

- test

- test edilmiş

- testleri

- metin

- göre

- o

- The

- Kaynak

- Devlet

- ve bazı Asya

- Onları

- tema

- sonra

- Orada.

- Bunlar

- onlar

- şey

- işler

- Re-Tweet

- düşünce

- düşünce liderliği

- üç

- İçinden

- boyunca

- Böylece

- zaman

- zaman damgası

- Başlık

- için

- bugün

- birlikte

- Jeton

- araç

- araçlar

- üst

- konu

- karşı

- İzlenebilirlik

- iz

- geleneksel

- Dönüştürmek

- Dönüşüm

- tedavi

- Trendler

- gerçek

- Güven

- Hakikat

- DÖNÜŞ

- iki

- tip

- türleri

- tipik

- birim

- kilidini açmak

- eşi görülmemiş

- güncellenmiş

- Güncellemeler

- güncellenmesi

- Yüklenen

- üzerine

- URL

- us

- kullanım

- Kullanılmış

- kullanıcılar

- kullanma

- valide

- doğrulayarak

- onaylama

- Değerli

- değer

- Değerler

- çeşitli

- değişen

- Doğrulanmış

- versiyon

- çok

- vs

- güvenlik açıkları

- güvenlik açığı

- Savunmasız

- W

- istemek

- oldu

- Yol..

- we

- İYİ

- tanınmış

- vardı

- Ne

- Nedir

- ne

- ne zaman

- hangi

- süre

- DSÖ

- irade

- ile

- içinde

- olmadan

- WordPress

- İş

- iş akışı

- iş akışları

- çalışma

- olur

- yazmak

- kod yaz

- yazılı

- tatlım

- sen

- genç

- zefirnet

- sıfır

- sıfır güven