การออกแบบ SoC เพื่อความปลอดภัยได้เติบโตและพัฒนาอยู่ตลอดเวลาเพื่อจัดการกับแหล่งที่มาของภัยคุกคามที่อาจเกิดขึ้นมากมาย มาตรการตอบโต้หลายอย่างเกิดขึ้นเพื่อจัดการกับวิธีที่แฮกเกอร์สามารถควบคุมระบบผ่านข้อบกพร่องด้านการออกแบบซอฟต์แวร์หรือฮาร์ดแวร์ ผลลัพธ์ที่ได้คือสิ่งต่างๆ เช่น ตัวสร้างตัวเลขสุ่มที่ได้รับการปรับปรุง การจัดเก็บคีย์ที่ปลอดภัย การเข้ารหัสลับ และการป้องกันหน่วยความจำ นอกจากนี้ SoC ยังได้เพิ่มโมดูลความปลอดภัยของฮาร์ดแวร์ ห่วงโซ่การบูตที่ปลอดภัย โปรเซสเซอร์พิเศษเฉพาะ ฯลฯ อย่างไรก็ตาม การโจมตีวิธีหนึ่งที่มักถูกมองข้าม นั่นก็คือ การโจมตีช่องทางด้านข้าง บางทีอาจเป็นเพราะความเสี่ยงและความยากลำบากของการโจมตีดังกล่าวได้รับการประเมินต่ำเกินไป

ในการสัมมนาผ่านเว็บที่กำลังจะมีขึ้น Tim Ramsdale ซีอีโอของ Agile Analog นำเสนอภาพรวมอย่างมีสติเกี่ยวกับภัยคุกคามจากการโจมตีช่องทางด้านข้างบน SoC การสัมมนาผ่านเว็บหัวข้อ “เหตุใดฉันจึงควรใส่ใจเกี่ยวกับการโจมตี Side-Channel บน SoC ของฉัน” ไม่เพียงแต่อธิบายว่าสิ่งเหล่านี้เป็นภัยคุกคามที่ยิ่งใหญ่กว่าที่เชื่อกันโดยทั่วไป แต่ยังเสนอวิธีแก้ปัญหาที่มีประสิทธิภาพอีกด้วย

คุณเพียงแค่ต้องดูที่ YouTube เพื่อค้นหาการนำเสนอที่จัดขึ้นที่งาน Defcon ซึ่งแสดงให้เห็นว่า SoC ที่ใช้ RISC-V, Apple Airtags หรืออุปกรณ์ ARM Trustzone-M เสี่ยงต่อการโจมตีที่ผิดพลาดได้อย่างไร ความคิดแรกของคุณคือสิ่งนี้อาจทำได้ในเวลาที่โชคดีโดยการสัมผัสสายไฟเปลือย การกดปุ่มแบบสุ่ม หรือต้องใช้ห้องปฏิบัติการนิติเวชที่มีอุปกรณ์ครบครัน หากเป็นเช่นนั้น ภัยคุกคามก็จะน้อยมากจนสามารถเพิกเฉยได้ Tim ชี้ให้เห็นว่ามีชุดโอเพ่นซอร์สจาก Mouser เพื่อทำให้การโจมตีเหล่านี้เป็นระบบอัตโนมัติ ชุดนี้มาพร้อมกับไมโครโปรเซสเซอร์และ UI ที่ใช้งานง่าย และสามารถโจมตีนาฬิกาและพลังงานได้

การสัมมนาผ่านเว็บจะอธิบายว่าการโจมตีเหล่านี้สามารถดำเนินการได้อย่างไร และเหตุใดจึงแสดงถึงภัยคุกคามที่ใหญ่กว่าที่คุณคิด ลองนึกภาพว่าหากผู้โจมตีสามารถสุ่มเปลี่ยนสถานะของการลงทะเบียนใด ๆ ในอุปกรณ์ของคุณ เช่น บิตความปลอดภัย สมมติว่าผลลัพธ์ของการตรวจสอบ BootROM อาจเสียหายได้ แรงดันไฟฟ้าและสัญญาณนาฬิกาที่แตกต่างกันในช่วงเวลาสั้น ๆ อาจทำให้เกิดการเปลี่ยนแปลงในสถานะที่ตรวจไม่พบซึ่งนำไปสู่การเข้าถึงที่อาจทำให้เรียกใช้โค้ดที่เป็นอันตรายในโหมดสิทธิพิเศษได้

นอกจากนี้ การเข้าถึงที่ได้รับผ่านเทคนิคเหล่านี้ยังช่วยให้แฮกเกอร์สามารถสำรวจจุดอ่อนอื่นๆ ในระบบของคุณได้ ด้วยความรู้ที่ได้รับจากการโจมตีช่องทางแบบครั้งเดียว จึงสามารถค้นพบช่องโหว่ซ้ำๆ ได้ง่ายขึ้น ซึ่งเป็นช่องโหว่ที่ไม่จำเป็นต้องสัมผัสโดยตรงกับอุปกรณ์เป้าหมาย อุปกรณ์ IoT ก็มีความเสี่ยงเป็นพิเศษเช่นกัน เนื่องจากมีการเชื่อมต่อและมักสัมผัสกับการสัมผัสทางกายภาพ

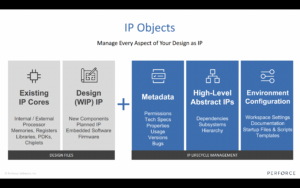

Agile Analog ได้พัฒนาโซลูชันเพื่อตรวจจับการโจมตีช่องทางด้านข้าง พวกเขามีชุดเซ็นเซอร์ที่สามารถตรวจจับชนิดของเอฟเฟกต์ที่เกิดขึ้นเมื่อนาฬิกาหรือพินพลังงานถูกดัดแปลง บล็อกป้องกันการโจมตีช่องทางด้านข้างมี LDO ภายในและตัวสร้างสัญญาณนาฬิกาของตัวเองเพื่อให้แน่ใจว่าสามารถทำงานได้ระหว่างการโจมตี ตรรกะการควบคุม การวิเคราะห์ และการตรวจสอบนั้นง่ายต่อการรวมเข้ากับโมดูลความปลอดภัย SoC

ในระหว่างการสัมมนาผ่านเว็บ Tim อธิบายรายละเอียดว่าโซลูชันของพวกเขาสามารถตรวจสอบและรายงานการโจมตีหรือแม้แต่การพยายามโจมตีได้อย่างไร ซึ่งอาจรวมถึงการโจมตีที่เกิดขึ้นในห่วงโซ่อุปทานก่อนที่อุปกรณ์จะถูกเพิ่มเข้าสู่ระบบที่เสร็จสมบูรณ์ การสัมมนาผ่านเว็บนี้เป็นข้อมูลและให้ข้อมูลที่เป็นประโยชน์ในการปรับปรุงความปลอดภัยของ SoC หากต้องการชมการถ่ายทอดสดการสัมมนาทางเว็บจะมีขึ้นในวันพฤหัสบดีที่ 28 ตุลาคมth เวลา 9 น. PDT คุณสามารถลงทะเบียนได้ฟรีที่นี่โดยใช้ลิงก์นี้

แชร์โพสต์นี้ผ่าน: ที่มา: https://semiwiki.com/ip/304138-webinar-on-protecting-against-side-channel-attacks/

- &

- เข้า

- การวิเคราะห์

- Apple

- ARM

- การโจมตี

- บิต

- ซึ่ง

- ก่อให้เกิด

- ผู้บริหารสูงสุด

- รหัส

- การเข้ารหัสลับ

- จัดการ

- ออกแบบ

- อุปกรณ์

- ค้นพบ

- มีประสิทธิภาพ

- ฯลฯ

- เหตุการณ์

- เอาเปรียบ

- ชื่อจริง

- ข้อบกพร่อง

- ฟรี

- แฮกเกอร์

- ฮาร์ดแวร์

- โปรดคลิกที่นี่เพื่ออ่านรายละเอียดเพิ่มเติม

- สรุป ความน่าเชื่อถือของ Olymp Trade?

- HTTPS

- ข้อมูล

- IOT

- อุปกรณ์ iot

- IT

- คีย์

- ชุด

- ความรู้

- ชั้นนำ

- LINK

- การตรวจสอบ

- เสนอ

- เปิด

- โอเพนซอร์ส

- อื่นๆ

- กายภาพ

- อำนาจ

- การนำเสนอผลงาน

- การป้องกัน

- รายงาน

- ผลสอบ

- ความเสี่ยง

- วิ่ง

- ความปลอดภัย

- เซ็นเซอร์

- สั้น

- So

- ซอฟต์แวร์

- สถานะ

- การเก็บรักษา

- จัดหาอุปกรณ์

- ห่วงโซ่อุปทาน

- ระบบ

- ระบบ

- เทคนิค

- เวลา

- ui

- อ่อนแอ

- นาฬิกา

- webinar

- YouTube