นามธรรม

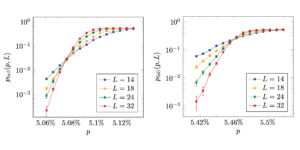

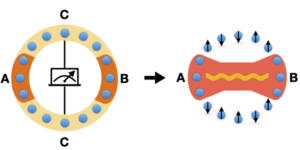

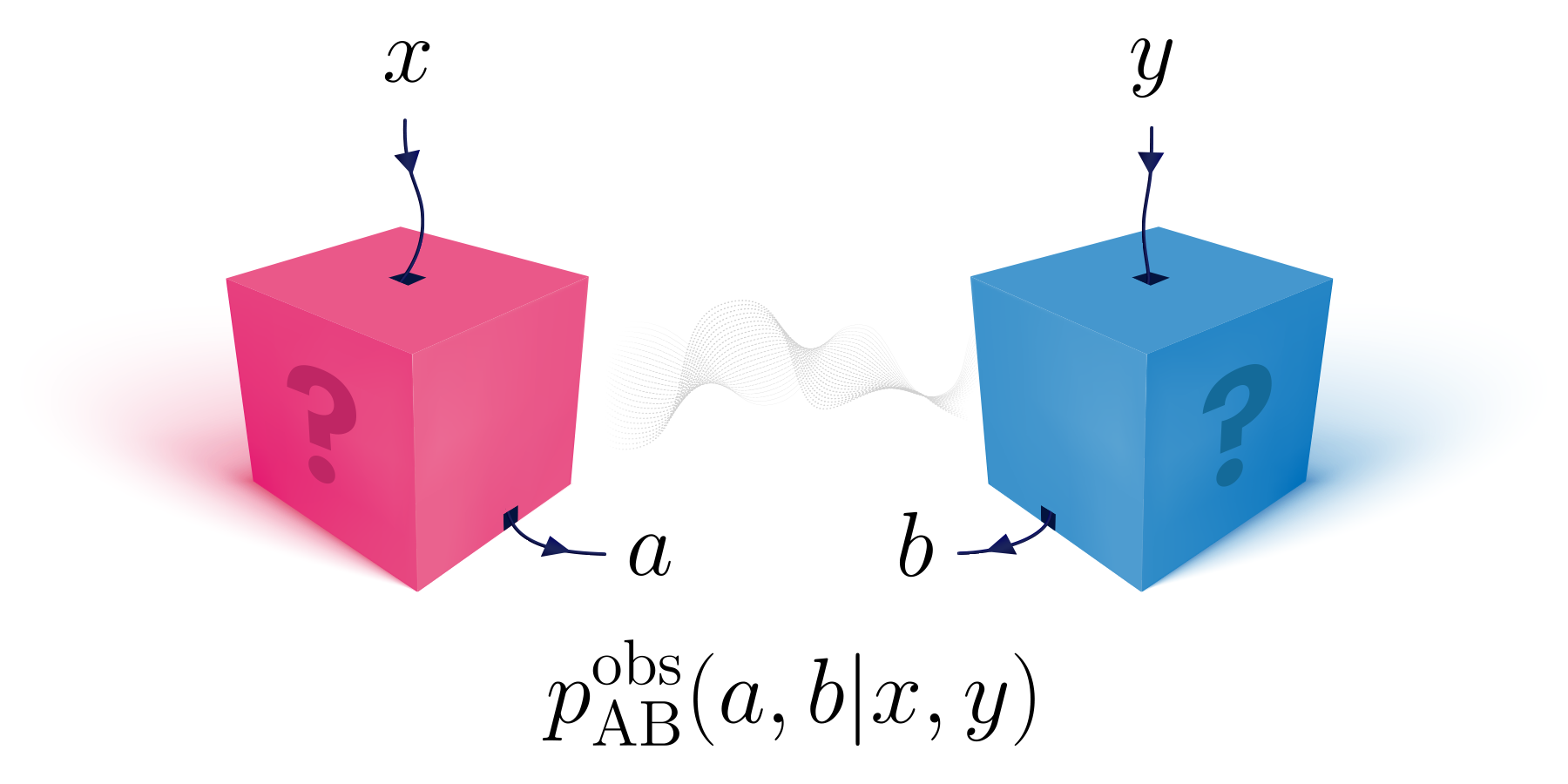

เฟรมเวิร์กที่ไม่ขึ้นกับอุปกรณ์ถือเป็นแนวทางเชิงปฏิบัติมากที่สุดสำหรับโปรโตคอลควอนตัมที่ไม่ไว้วางใจในการใช้งาน กำหนดให้มีการเรียกร้องทั้งหมด เช่น ความปลอดภัย ในระดับข้อมูลคลาสสิกขั้นสุดท้ายที่อยู่ในมือของผู้ใช้ปลายทาง สิ่งนี้ทำให้เกิดความท้าทายอย่างมากในการกำหนดอัตราคีย์ที่เป็นไปได้ใน $textit{device-independent quantum key distribution}$ (DIQKD) แต่ยังเปิดประตูสำหรับการพิจารณาการโจมตีแบบดักฟังที่เกิดจากความเป็นไปได้ที่ข้อมูลที่กำหนดจะถูกสร้างขึ้นโดย บุคคลที่สามที่เป็นอันตราย ในงานนี้ เราสำรวจเส้นทางนี้และนำเสนอ $textit{convex-combination attack}$ ว่าเป็นเทคนิคที่มีประสิทธิภาพและใช้งานง่ายสำหรับอัตราคีย์ DIQKD ที่มีขอบเขตบน ช่วยให้สามารถตรวจสอบความถูกต้องของขอบเขตล่างของอัตราหลักสำหรับโปรโตคอลที่ล้ำสมัย ไม่ว่าจะเกี่ยวข้องกับการสื่อสารทางเดียวหรือสองทาง โดยเฉพาะอย่างยิ่ง เราแสดงให้เห็นด้วยความช่วยเหลือว่าข้อจำกัดที่คาดการณ์ไว้ในปัจจุบันเกี่ยวกับความทนทานของโปรโตคอล DIQKD ต่อความไม่สมบูรณ์ของการทดลอง เช่น การมองเห็นที่จำกัดหรือประสิทธิภาพการตรวจจับ นั้นใกล้เคียงกับเกณฑ์ที่ยอมรับได้สูงสุดแล้ว

สรุปยอดนิยม

► ข้อมูล BibTeX

► ข้อมูลอ้างอิง

[1] Antonio Acín, Nicolas Brunner, Nicolas Gisin, Serge Massar, Stefano Pironio และ Valerio Scarani “ความปลอดภัยที่ไม่ขึ้นกับอุปกรณ์ของการเข้ารหัสควอนตัมจากการโจมตีแบบรวมกลุ่ม” สรีรวิทยา รายได้เลตต์ 98, 230501 (2007).

https://doi.org/10.1103/PhysRevLett.98.230501

[2] Stefano Pironio, Antonio Acín, Nicolas Brunner, Nicolas Gisin, Serge Massar และ Valerio Scarani “การกระจายคีย์ควอนตัมที่ไม่ขึ้นกับอุปกรณ์ปลอดภัยจากการโจมตีแบบรวมกลุ่ม” นิว เจ ฟิส 11, 045021 (2009).

https://doi.org/10.1088/1367-2630/11/4/045021

[3] คลอดด์ อี. แชนนอน. “ทฤษฎีการสื่อสารของระบบความลับ”. วารสารเทคนิคระบบเบลล์ 28, 656–715 (1949)

https://doi.org/10.1002/j.1538-7305.1949.tb00928.x

[4] Nicolas Brunner, Daniel Cavalcanti, Stefano Pironio, Valerio Scarani และ Stephanie Wehner "เบลล์ nonlocality". รายได้ Mod. สรีรวิทยา 86, 419–478 (2014).

https://doi.org/10.1103/RevModPhys.86.419

[5] โจนาธาน บาร์เร็ตต์, ลูเซียน ฮาร์ดี และเอเดรียน เคนท์ “ไม่มีการส่งสัญญาณและการกระจายคีย์ควอนตัม” ฟิสิกส์ สาธุคุณเลตต์. 95, 010503 (2005)

https://doi.org/10.1103/PhysRevLett.95.010503

[6] อันโตนิโอ อาซิน, นิโคลัส กิซิน และลุยส์ มาซาเนส “จากทฤษฎีบทของเบลล์สู่การกระจายคีย์ควอนตัมอย่างปลอดภัย” ฟิสิกส์ สาธุคุณเลตต์. 97, 120405 (2006)

https://doi.org/10.1103/PhysRevLett.97.120405

[7] อันโตนิโอ อาซิน, แซร์จ มาสซาร์ และสเตฟาโน ปิโรนิโอ “การกระจายคีย์ควอนตัมที่มีประสิทธิภาพปลอดภัยจากผู้ดักฟังที่ไม่มีสัญญาณ” นิว เจ. ฟิส. 8, 126–126 (2006)

https://doi.org/10.1088/1367-2630/8/8/126

[8] ยี่ จ้าว, จี้ฮัง เฟร็ด ฟง, ปิง ฉี, คริสติน เฉิน และ ฮอยคว็อง โล “การแฮ็กควอนตัม: การสาธิตการทดลองการโจมตีแบบเปลี่ยนเวลากับระบบการกระจายคีย์ควอนตัมที่ใช้งานได้จริง” ฟิสิกส์ รายได้ A 78, 042333 (2008)

https://doi.org/10.1103/PhysRevA.78.042333

[9] เฟยหู ซู, ปิงฉี และ ฮอยกวงหล่อ “การทดลองสาธิตการโจมตีการแมปเฟสในระบบการกระจายคีย์ควอนตัมเชิงปฏิบัติ” นิว เจ. ฟิส. 12/113026 (2010)

https://doi.org/10.1088/1367-2630/12/11/113026

[10] ลาร์ส ไลเดอร์เซน, คาร์ลอส วีเชอร์, คริสตอฟเฟอร์ วิตต์มันน์, โดมินิก เอลเซอร์, โยฮันเนส สการ์ และวาดิม มาคารอฟ “การแฮ็กระบบการเข้ารหัสควอนตัมเชิงพาณิชย์โดยการปรับแต่งแสงสว่างให้เหมาะสม” แนท. โฟโตนิกส์ 4, 686–689 (2010)

https://doi.org/10.1038/nphoton.2010.214

[11] อิลยา แกร์ฮาร์ด, ฉิน หลิว, อันเทีย ลามาส-ลินาเรส, โยฮันเนส สการ์, คริสเตียน เคิร์ตซีเฟอร์ และวาดิม มาคารอฟ “การใช้งานเครื่องดักฟังที่สมบูรณ์แบบบนระบบการเข้ารหัสควอนตัมแบบเต็มรูปแบบ” แนท. ชุมชน 2, 349 (2011)

https://doi.org/10.1038/ncomms1348

[12] Valerio Scarani, Helle Bechmann-Pasquinucci, Nicolas J. Cerf, Miloslav Dušek, Norbert Lütkenhaus และ Momtchil Peev “ความปลอดภัยของการกระจายควอนตัมคีย์เชิงปฏิบัติ” รายได้ Mod ฟิสิกส์ 81, 1301–1350 (2009)

https://doi.org/10.1103/RevModPhys.81.1301

[13] โรเตม อาร์นอน-ฟรีดแมน, เฟรเดริก ดูปุยส์, โอมาร์ ฟอว์ซี, เรนาโต เรนเนอร์ และโธมัส วิดิก “การเข้ารหัสควอนตัมที่ไม่ขึ้นอยู่กับอุปกรณ์เชิงปฏิบัติผ่านการสะสมเอนโทรปี” แนท. ชุมชน 9, 459 (2018)

https://doi.org/10.1038/s41467-017-02307-4

[14] กลาเซีย เมอร์ทา, ซูซาน บี. ฟาน แดม, เจเรมี ริเบโร, โรนัลด์ แฮนสัน และสเตฟานี เวห์เนอร์ “สู่การตระหนักถึงการกระจายคีย์ควอนตัมที่ไม่ขึ้นอยู่กับอุปกรณ์” วิทยาศาสตร์ควอนตัม เทคโนโลยี 4, 035011 (2019)

https://doi.org/10.1088/2058-9565/ab2819

[15] เรเน ชวอนเน็ค, คุน ตง โกห์, อิกเนเชียส ดับเบิลยู. พรีมาตมาจา, เออร์เนสต์ วาย.-ซี. Tan, Ramona Wolf, Valerio Scarani และ Charles C.-W. ลิม. “การกระจายคีย์ควอนตัมที่ไม่ขึ้นอยู่กับอุปกรณ์พร้อมพื้นฐานคีย์แบบสุ่ม” ประชาคม 12, 2880 (2021)

https://doi.org/10.1038/s41467-021-23147-3

[16] อิกอร์ เดเวตัก และอันเดรียส วินเทอร์ “การกลั่นกุญแจลับและความพัวพันจากสถานะควอนตัม” โปรค ร.ซ. ลอนดอน. เอ 461, 207–235 (2005)

https://doi.org/10.1098/rspa.2004.1372

[17] เรนาโต เรนเนอร์, นิโคลัส กิซิน และบาร์บารา เคราส์ “การพิสูจน์ความปลอดภัยทางข้อมูลและทฤษฎีสำหรับโปรโตคอลการกระจายคีย์ควอนตัม” ฟิสิกส์ รายได้ A 72, 012332 (2005)

https://doi.org/10.1103/PhysRevA.72.012332

[18] โรเทม อาร์นอน-ฟรีดแมน. “การประมวลผลข้อมูลควอนตัมที่ไม่ขึ้นอยู่กับอุปกรณ์” วิทยานิพนธ์สปริงเกอร์ (2020)

https://doi.org/10.1007/978-3-030-60231-4

[19] หยานเปา จาง, หงห่าวฟู่ และเอ็มมานูเอล นิลล์ “การรับรองแบบสุ่มอย่างมีประสิทธิภาพโดยการประมาณค่าความน่าจะเป็นเชิงควอนตัม” ฟิสิกส์ รายได้การวิจัย 2, 013016 (2020)

https://doi.org/10.1103/PhysRevResearch.2.013016

[20] John F. Clauser, Michael A. Horne, Abner Shimony และ Richard A. Holt “เสนอการทดลองเพื่อทดสอบทฤษฎีตัวแปรซ่อนเร้นในท้องที่” สรีรวิทยา รายได้เลตต์ 23, 880–884 (1969).

https://doi.org/10.1103/PhysRevLett.23.880

[21] อันโตนิโอ อาซิน, เซอร์เก มาสซาร์ และสเตฟาโน ปิโรนิโอ “ความสุ่มเสี่ยงกับความไม่เป็นท้องถิ่นและความพัวพัน”. ฟิสิกส์ รายได้ Lett 108, 100402 (2012).

https://doi.org/10.1103/PhysRevLett.108.100402

[22] เอริค วูดเฮด, อันโตนิโอ อาซิน และสเตฟาโน ปิโรนิโอ “การกระจายคีย์ควอนตัมที่ไม่ขึ้นกับอุปกรณ์ที่มีความไม่เท่าเทียมกัน CHSH แบบอสมมาตร” ควอนตัม 5, 443 (2021).

https://doi.org/10.22331/q-2021-04-26-443

[23] เมลวิน โฮ, พาเวล เซคัทสกี้, เออร์เนสต์ วาย.-ซี. ตัน, เรนาโต เรนเนอร์, ฌอง-ดาเนียล บังคาล และนิโคลัส ซองกูอาร์ “การประมวลผลล่วงหน้าที่มีเสียงดังช่วยให้เกิดการกระจายคีย์ควอนตัมที่ไม่ขึ้นอยู่กับอุปกรณ์” ฟิสิกส์ สาธุคุณเลตต์. 124, 230502 (2020)

https://doi.org/10.1103/PhysRevLett.124.230502

[24] Pavel Sekatski, Jean-Daniel Bancal, Xavier Valcarce, Ernest Y.-Z. Tan, Renato Renner และ Nicolas Sangoard “การกระจายคีย์ควอนตัมที่ไม่ขึ้นกับอุปกรณ์จากอสมการ CHSH ทั่วไป” ควอนตัม 5, 444 (2021).

https://doi.org/10.22331/q-2021-04-26-444

[25] โรเบิร์ต โคนิก, เรนาโต เรนเนอร์ และคริสเตียน ชาฟฟ์เนอร์ “ความหมายเชิงปฏิบัติการของเอนโทรปีต่ำสุดและสูงสุด” IEEE ทรานส์ ข้อมูล ทฤษฎี 55, 4337–4347 (2009)

https://doi.org/10.1109/TIT.2009.2025545

[26] ลูอิส มาซาเนส, สเตฟาโน ปิโรนิโอ และอันโตนิโอ อาซิน “รักษาความปลอดภัยการกระจายคีย์ควอนตัมที่ไม่ขึ้นกับอุปกรณ์ด้วยอุปกรณ์การวัดที่เป็นอิสระเชิงสาเหตุ” ชุมชนแนท 2, 238 (2011)

https://doi.org/10.1038/ncomms1244

[27] โอลโม เนียโต-ซิเลราส, สเตฟาโน ปิโรนิโอ และโจนาธาน ซิลมาน “การใช้สถิติการวัดที่สมบูรณ์เพื่อการประเมินการสุ่มที่ไม่ขึ้นอยู่กับอุปกรณ์ที่เหมาะสมที่สุด” นิว เจ. ฟิส. 16/013035 (2014)

https://doi.org/10.1088/1367-2630/16/1/013035

[28] ฌอง-ดาเนียล บังคาล, ลาน่า เชอริแดน และวาเลริโอ สคารานี “การสุ่มมากขึ้นจากข้อมูลเดียวกัน” นิว เจ. ฟิส. 16/033011 (2014)

https://doi.org/10.1088/1367-2630/16/3/033011

[29] อเลฮานโดร มัททาร์, พอล สเคอร์ซีปซีค, โจนาธาน บอร์ บราสก์, ดาเนียล คาวาลคานติ และอันโตนิโอ อาซิน “การสร้างแบบสุ่มที่เหมาะสมที่สุดจากการทดลองออปติคัลเบลล์” นิว เจ. ฟิส. 17/022003 (2015)

https://doi.org/10.1088/1367-2630/17/2/022003

[30] ยาน โคโลดี้นสกี้, อเลฮานโดร มัททาร์, พอล สเคอร์ซีปซีค, เอริค วูดเฮด, แดเนียล คาวาลกันติ, คอนราด บานาสเซค และอันโตนิโอ อาซิน “การกระจายคีย์ควอนตัมที่ไม่ขึ้นอยู่กับอุปกรณ์ด้วยแหล่งกำเนิดโฟตอนเดี่ยว” ควอนตัม 4, 260 (2020)

https://doi.org/10.22331/q-2020-04-30-260

[31] มิเกล นาบาสเกส, สเตฟาโน ปิโรนิโอ และอันโตนิโอ อาซิน “การจำกัดชุดความสัมพันธ์ควอนตัม” ฟิสิกส์ สาธุคุณเลตต์. 98, 010401 (2007)

https://doi.org/10.1103/PhysRevLett.98.010401

[32] มิเกล นาบาสเกส, สเตฟาโน ปิโรนิโอ และอันโตนิโอ อาซิน “ลำดับชั้นที่มาบรรจบกันของโปรแกรมกึ่งกำหนดลักษณะชุดความสัมพันธ์ควอนตัม” วารสารฟิสิกส์ใหม่ 10, 073013 (2008)

https://doi.org/10.1088/1367-2630/10/7/073013

[33] เฟยหู ซู, หยู-เจ้อ จาง, เฉียง จาง และเจี้ยน-เว่ย ผาน “การกระจายคีย์ควอนตัมที่ไม่ขึ้นอยู่กับอุปกรณ์พร้อมการเลือกภายหลังแบบสุ่ม” ฟิสิกส์ สาธุคุณเลตต์. 128, 110506 (2022)

https://doi.org/10.1103/PhysRevLett.128.110506

[34] เล ฟุก ทิงห์, กอนซาโล เด ลา ตอร์เร, ฌอง-ดาเนียล บังกัล, สเตฟาโน ปิโรนิโอ และวาเลริโอ สคารานี “การสุ่มในเหตุการณ์หลังเลือก” วารสารฟิสิกส์ใหม่ 18, 035007 (2016)

https://doi.org/10.1088/1367-2630/18/3/035007

[35] ปีเตอร์ บราวน์, ฮัมซา ฟอว์ซี และโอมาร์ ฟอว์ซี “ขอบเขตล่างที่ไม่ขึ้นอยู่กับอุปกรณ์บนเอนโทรปีของฟอนนอยมันน์แบบมีเงื่อนไข” (2021) arXiv:2106.13692.

arXiv: 2106.13692

[36] ปีเตอร์ บราวน์, ฮัมซา ฟอว์ซี และโอมาร์ ฟอว์ซี “การคำนวณเอนโทรปีแบบมีเงื่อนไขสำหรับความสัมพันธ์เชิงควอนตัม” ประชาคมนาท 12, 575 (2021)

https://doi.org/10.1038/s41467-020-20018-1

[37] เออร์เนสต์ วาย.-ซี. แทน, เรอเน ชวอนเน็ค, คุน ตอง โกห์, อิกเนเชียส วิลเลียม พรีมาตมาจา และชาร์ลส์ ซี.-ดับเบิลยู. ลิม. “การคำนวณอัตราคีย์ที่ปลอดภัยสำหรับการเข้ารหัสควอนตัมด้วยอุปกรณ์ที่ไม่น่าเชื่อถือ” npj Quantum Inf 7, 1–6 (2021)

https://doi.org/10.1038/s41534-021-00494-z

[38] เอนีท คอร์, มาร์ค เอ็ม. ไวลด์ และแอนเดรียส วินเทอร์ “ข้อจำกัดพื้นฐานเกี่ยวกับอัตราคีย์ในการแจกจ่ายคีย์ควอนตัมที่ไม่ขึ้นอยู่กับอุปกรณ์” นิว เจ. ฟิส. 22, 023039 (2020)

https://doi.org/10.1088/1367-2630/ab6eaa

[39] แมทเธียส คริสตันเดิล, โรแบร์โต เฟอร์รารา และคาโรล โฮโรเด็คกี้ “ขอบเขตบนของการกระจายคีย์ควอนตัมที่ไม่ขึ้นกับอุปกรณ์” ฟิสิกส์ สาธุคุณเลตต์. 126, 160501 (2021)

https://doi.org/10.1103/PhysRevLett.126.160501

[40] โรเตม อาร์นอน-ฟรีดแมน และเฟลิกซ์ เลดิทสกี้ “ขอบเขตบนของอัตราการแจกจ่ายคีย์ควอนตัมที่ไม่ขึ้นอยู่กับอุปกรณ์และการคาดเดาของ Peres ที่แก้ไขแล้ว” IEEE ทรานส์ ข้อมูล ทฤษฎี 67, 6606–6618 (2021)

https://doi.org/10.1109/TIT.2021.3086505

[41] Máté Farkas, Maria Balanzó-Juandó, Karol Łukanowski, Jan Kołodyński และ Antonio Acín “ความไม่อยู่ในตำแหน่งของ Bell นั้นไม่เพียงพอสำหรับการรักษาความปลอดภัยของโปรโตคอลการกระจายคีย์ควอนตัมที่ไม่ขึ้นอยู่กับอุปกรณ์มาตรฐาน” ฟิสิกส์ สาธุคุณเลตต์. 127, 050503 (2021)

https://doi.org/10.1103/PhysRevLett.127.050503

[42] เออร์เนสต์ วาย.-ซี. แทน, ชาร์ลส์ ซี.-ดับบลิว. ลิม และเรนาโต เรนเนอร์ “ข้อดีของการกลั่นกรองควอนตัมคีย์โดยไม่ขึ้นกับอุปกรณ์” ฟิสิกส์ สาธุคุณเลตต์. 124, 020502 (2020)

https://doi.org/10.1103/PhysRevLett.124.020502

[43] อิมเร ชิซิสซาร์ และยานอส คอร์เนอร์ “ช่องถ่ายทอดข้อความที่เป็นความลับ”. IEEE ทรานส์ ข้อมูล ทฤษฎี 24, 339–348 (1978)

https://doi.org/10.1109/TIT.1978.1055892

[44] อูเอลี่ เมาเรอร์. “ข้อตกลงคีย์ลับโดยการอภิปรายสาธารณะจากข้อมูลทั่วไป” IEEE ทรานส์ ข้อมูล ทฤษฎี 39, 733–742 (1993)

https://doi.org/10.1109/18.256484

[45] รูดอล์ฟ อาห์ลสเวเด และ อิมเร ซิสซาร์ “การสุ่มทั่วไปในทฤษฎีสารสนเทศและการเข้ารหัส I. การแบ่งปันความลับ” IEEE ทรานส์ ข้อมูล ทฤษฎี 39, 1121–1132 (1993)

https://doi.org/10.1109/18.243431

[46] เอนีต คอร์, คาโรล โฮโรเด็คกี และสิทธัตถะ ดาส “ขอบเขตบนของอัตราการกระจายคีย์ควอนตัมที่ไม่ขึ้นอยู่กับอุปกรณ์ในสถานการณ์คงที่และไดนามิก” ฟิสิกส์ รายได้ Appl. 18, 054033 (2022)

https://doi.org/10.1103/PhysRevApplied.18.054033

[47] มิเคเล่ มาซินี, สเตฟาโน ปิโรนิโอ และเอริค วูดเฮด “การวิเคราะห์ความปลอดภัยของ DIQKD ที่ง่ายและใช้งานได้จริงผ่านความสัมพันธ์ที่ไม่แน่นอนประเภท BB84 และข้อจำกัดสหสัมพันธ์ของ Pauli” ควอนตัม 6, 843 (2022)

https://doi.org/10.22331/q-2022-10-20-843

[48] ฟิลิปป์ เอช. เอเบอร์ฮาร์ด. “ระดับพื้นหลังและประสิทธิภาพการตอบโต้ที่จำเป็นสำหรับการทดลองไอน์สไตน์-โพโดลสกี-โรเซนที่ปราศจากช่องโหว่” ฟิสิกส์ รายได้ A 47, R747–R750 (1993)

https://doi.org/10.1103/PhysRevA.47.R747

[49] จูเนียร์ อาร์. กอนซาเลส-อูเรตา, อานา เปรโดเยวิช และอาดัน คาเบลโล “การกระจายคีย์ควอนตัมที่ไม่ขึ้นอยู่กับอุปกรณ์โดยอิงตามความไม่เท่าเทียมกันของเบลล์ที่มีอินพุตมากกว่าสองรายการและเอาต์พุตสองรายการ” ฟิสิกส์ ฉบับที่ 103, 052436 (2021)

https://doi.org/10.1103/PhysRevA.103.052436

[50] แดเนียล คอลลินส์ และนิโคลัส กิซิน “ความไม่เท่าเทียมกันของเบลล์สองคิวบิตที่เกี่ยวข้องซึ่งไม่เท่ากันกับความไม่เท่าเทียมกันของ CHSH” เจ. ฟิส. ตอบ: คณิตศาสตร์ พล.อ. 37, ค.ศ. 1775–1787 (2004)

https://doi.org/10.1088/0305-4470/37/5/021

[51] สเตฟาโน่ ปิโรนิโอ, ลุยส์ มาซาเนส, แอนโทนี่ เลเวอร์ริเยร์ และอันโตนิโอ อาซิน “ความปลอดภัยของการกระจายคีย์ควอนตัมที่ไม่ขึ้นอยู่กับอุปกรณ์ในแบบจำลองการจัดเก็บควอนตัมที่มีขอบเขต” ฟิสิกส์ ฉบับที่ X 3, 031007 (2013)

https://doi.org/10.1103/PhysRevX.3.031007

[52] ซงเฟิง หม่า และนอร์เบิร์ต ลัทเคนเฮาส์ “ปรับปรุงข้อมูลหลังการประมวลผลในการแจกจ่ายคีย์ควอนตัมและการประยุกต์ใช้กับเกณฑ์การสูญเสียใน QKD ที่ไม่ขึ้นกับอุปกรณ์” ข้อมูลควอนตัมและการคำนวณ 12, 203–214 (2012)

https://doi.org/10.26421/qic12.3-4-2

[53] อิกเนเชียส ดับเบิลยู. พรีมาตมาจา, คุน ตอง โกห์, เออร์เนสต์ วาย.-ซี. แทน, จอห์น ที.-เอฟ. Khoo, Shouvik Ghorai และ Charles C.-W. ลิม. “ความปลอดภัยของโปรโตคอลการกระจายคีย์ควอนตัมที่ไม่ขึ้นอยู่กับอุปกรณ์: การตรวจสอบ” ควอนตัม 7, 932 (2023)

https://doi.org/10.22331/q-2023-03-02-932

[54] เออร์เนสต์ วาย.-ซี. Tan, Pavel Sekatski, Jean-Daniel Bancal, René Schwonnek, Renato Renner, Nicolas Sangouard และ Charles C.-W. ลิม “ปรับปรุงโปรโตคอล DIQKD ด้วยการวิเคราะห์ขนาดจำกัด” ควอนตัม 6, 880 (2022)

https://doi.org/10.22331/q-2022-12-22-880

[55] อูเอลี เมาเรอร์ และสเตฟาน วูล์ฟ “ข้อมูลร่วมกันตามเงื่อนไขที่แท้จริงและความลับที่สมบูรณ์แบบ” ในการประชุมสัมมนา IEEE International Symposium เรื่องทฤษฎีสารสนเทศ อีอีอี (1997)

https://doi.org/10.1109/isit.1997.613003

[56] แมทเธียส คริสตันเดิล, อาร์เทอร์ เอเคิร์ต, มิคาล โฮโรเด็คกี้, ปาเว โฮโรเด็คกี, โจนาธาน ออพเพนไฮม์ และเรนาโต เรนเนอร์ “การรวมการกลั่นคีย์คลาสสิกและควอนตัมเข้าด้วยกัน” ใน Vadhan, SP (สหพันธ์) ทฤษฎีการเข้ารหัส TCC 2007. เล่ม 4392 ของบันทึกการบรรยายในวิทยาการคอมพิวเตอร์ หน้า 456–478 เบอร์ลิน, ไฮเดลเบิร์ก (2007) สปริงเกอร์.

https://doi.org/10.1007/978-3-540-70936-7_25

[57] มาเร็ค วินเชวสกี้, ทาโมกน่า ดาส และคาโรล โฮโรเด็คกี้ “ข้อจำกัดเกี่ยวกับคีย์ที่ไม่ขึ้นอยู่กับอุปกรณ์จะป้องกันศัตรูที่ไม่ได้ส่งสัญญาณผ่าน nonlocality ที่ถูกแบน” ฟิสิกส์ ฉบับที่ 106, 052612 (2022)

https://doi.org/10.1103/PhysRevA.106.052612

[58] เดวิด เอวิส, ฮิโรชิ อิมาอิ, สึโยชิ อิโตะ และยูยะ ซาซากิ “อสมการเบลล์สองฝ่ายที่ได้มาจากการรวมกันผ่านการกำจัดแบบสามเหลี่ยม” เจ. ฟิส. เอ 38, 10971–10987 (2005)

https://doi.org/10.1088/0305-4470/38/50/007

[59] บอริส เอส. ซิเรลสัน “ภาพรวมควอนตัมของความไม่เท่าเทียมกันของเบลล์” ตัวอักษรในฟิสิกส์คณิตศาสตร์ 4, 93–100 (1980)

https://doi.org/10.1007/bf00417500

[60] สตีเฟน บอยด์ และลีเวน แวนเดนเบิร์ก “การเพิ่มประสิทธิภาพนูน” สำนักพิมพ์มหาวิทยาลัยเคมบริดจ์. (2004)

https://doi.org/10.1017/CBO9780511804441

[61] วิกตอร์ ซาปาเตโร และมาร์กอส เคอร์ตี “การกระจายควอนตัมคีย์ที่ไม่ขึ้นอยู่กับอุปกรณ์ระยะไกล” ตัวแทนวิทยาศาสตร์ 9, 1–18 (2019)

https://doi.org/10.1038/s41598-019-53803-0

[62] เอ็น. เดวิด เมอร์มิน. “การทดลอง EPR—ความคิดเกี่ยวกับ “ช่องโหว่” แอน. นิวยอร์ก อคาด. วิทยาศาสตร์ 480, 422–427 (1986)

https://doi.org/10.1111/j.1749-6632.1986.tb12444.x

[63] เอริค วูดเฮด, เจดเดอร์เซจ คาเนียฟสกี้, บอริส บอร์ดอนเคิล, อเล็กเซีย ซาลาวราโกส, โจเซฟ โบว์ลส์, อันโตนิโอ อาซิน และเรมิจิอุสซ์ ออกูเซียค “การสุ่มสูงสุดจากสถานะที่พันกันบางส่วน” ฟิสิกส์ รายได้การวิจัย 2, 042028 (2020)

https://doi.org/10.1103/PhysRevResearch.2.042028

[64] ทามาส แวร์เตซี, สเตฟาโน ปิโรนิโอ และนิโคลัส บรุนเนอร์ “การปิดช่องโหว่การตรวจจับในการทดลองของ Bell โดยใช้ qudits” ฟิสิกส์ สาธุคุณเลตต์. 104, 060401 (2010)

https://doi.org/10.1103/PhysRevLett.104.060401

[65] นิโคลัส บรุนเนอร์ และ นิโคลัส กิซิน “รายการบางส่วนของอสมการเบลล์แบบทวิภาคีพร้อมการตั้งค่าไบนารีสี่แบบ” ฟิสิกส์ เล็ตต์ เอ 372, 3162–3167 (2008)

https://doi.org/10.1016/j.physleta.2008.01.052

[66] อาดัน คาเบลโล. ""ทั้งหมดเทียบกับไม่มีอะไร" แยกกันไม่ออกสำหรับผู้สังเกตการณ์สองคน" ฟิสิกส์ สาธุคุณเลตต์. 87, 010403 (2001)

https://doi.org/10.1103/PhysRevLett.87.010403

[67] จางหยูเจ๋อ, ยี่เจิ้งเจิ้น และเฟยหูซู “ขอบเขตบนของการกระจายคีย์ควอนตัมที่ไม่ขึ้นอยู่กับอุปกรณ์พร้อมการประมวลผลภายหลังแบบคลาสสิกสองทางภายใต้การโจมตีแต่ละครั้ง” วารสารฟิสิกส์ใหม่ 24, 113045 (2022)

https:///doi.org/10.1088/1367-2630/aca34b

[68] แดเนียล คอลลินส์, นิโคลัส กิซิน, โนอาห์ ลินเดน, แซร์จ มาสซาร์ และซานดู โปเปสคู “ความไม่เท่าเทียมกันของระฆังสำหรับระบบมิติสูงโดยพลการ” ฟิสิกส์ สาธุคุณเลตต์. 88, 040404 (2002)

https://doi.org/10.1103/PhysRevLett.88.040404

อ้างโดย

[1] Giuseppe Viola, Nikolai Miklin, Mariami Gachechiladze และ Marcin Pawłowski, “การพัวพันการเป็นพยานกับเครื่องตรวจจับที่ไม่น่าเชื่อถือ”, วารสารฟิสิกส์ A คณิตศาสตร์ทั่วไป 56 42, 425301 (2023).

[2] อิกเนเชียส ดับเบิลยู. พรีมาตมาจา, คุนตงโกห์, เออร์เนสต์ วาย. -ซี. แทน, จอห์น ที. -เอฟ. Khoo, Shouvik Ghorai และ Charles C. -W. Lim, “ความปลอดภัยของโปรโตคอลการแจกจ่ายคีย์ควอนตัมที่ไม่ขึ้นอยู่กับอุปกรณ์: การตรวจสอบ”, ควอนตัม 7, 932 (2023).

[3] Eva M. González-Ruiz, Javier Rivera-Dean, Marina FB Cenni, Anders S. Sørensen, Antonio Acín และ Enky Oudot, "การกระจายคีย์ควอนตัมอิสระของอุปกรณ์พร้อมการใช้งานแหล่งกำเนิดโฟตอนเดี่ยวที่สมจริง", arXiv: 2211.16472, (2022).

[4] Yu-Zhe Zhang, Yi-Zheng Zhen และ Feihu Xu, “ขอบเขตบนของการกระจายคีย์ควอนตัมที่ไม่ขึ้นกับอุปกรณ์พร้อมการประมวลผลภายหลังแบบคลาสสิกสองทางภายใต้การโจมตีส่วนบุคคล”, วารสารฟิสิกส์ใหม่ 24 11, 113045 (2022).

การอ้างอิงข้างต้นมาจาก are อบต./นาซ่าโฆษณา (ปรับปรุงล่าสุดสำเร็จ 2023-12-07 14:36:49 น.) รายการอาจไม่สมบูรณ์เนื่องจากผู้จัดพิมพ์บางรายไม่ได้ให้ข้อมูลอ้างอิงที่เหมาะสมและครบถ้วน

On บริการอ้างอิงของ Crossref ไม่พบข้อมูลอ้างอิงงาน (ความพยายามครั้งสุดท้าย 2023-12-07 14:36:47)

บทความนี้เผยแพร่ใน Quantum ภายใต้ the ครีเอทีฟคอมมอนส์แบบแสดงที่มา 4.0 สากล (CC BY 4.0) ใบอนุญาต ลิขสิทธิ์ยังคงอยู่กับผู้ถือลิขสิทธิ์ดั้งเดิม เช่น ผู้เขียนหรือสถาบันของพวกเขา

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- PlatoData.Network Vertical Generative Ai เพิ่มพลังให้กับตัวเอง เข้าถึงได้ที่นี่.

- เพลโตไอสตรีม. Web3 อัจฉริยะ ขยายความรู้ เข้าถึงได้ที่นี่.

- เพลโตESG. คาร์บอน, คลีนเทค, พลังงาน, สิ่งแวดล้อม แสงอาทิตย์, การจัดการของเสีย. เข้าถึงได้ที่นี่.

- เพลโตสุขภาพ เทคโนโลยีชีวภาพและข่าวกรองการทดลองทางคลินิก เข้าถึงได้ที่นี่.

- ที่มา: https://quantum-journal.org/papers/q-2023-12-06-1199/

- :มี

- :เป็น

- :ไม่

- ][หน้า

- 01

- 1

- 10

- 11

- 12

- 13

- 14

- 15%

- 16

- 17

- 1800

- 19

- 1949

- 20

- 2001

- 2005

- 2006

- 2008

- 2010

- 2011

- 2012

- 2013

- 2014

- 2015

- 2016

- 2018

- 2019

- 2020

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 35%

- 36

- 39

- 40

- 41

- 43

- 46

- 49

- 50

- 51

- 52

- 53

- 54

- 58

- 60

- 65

- 66

- 67

- 7

- 72

- 8

- 87

- 9

- 97

- 98

- a

- เกี่ยวกับเรา

- ข้างบน

- บทคัดย่อ

- เข้า

- ขุม

- ความถูกต้อง

- เอเดรีย

- ความผูกพัน

- กับ

- ข้อตกลง

- ทั้งหมด

- ช่วยให้

- แล้ว

- ด้วย

- เสมอ

- an

- อานา

- การวิเคราะห์

- และ

- แอนโทนี่

- ใด

- การใช้งาน

- เข้าใกล้

- เป็น

- AS

- At

- โจมตี

- การโจมตี

- สำเร็จได้

- ความพยายาม

- ผู้เขียน

- ผู้เขียน

- b

- บาร์เซโลนา

- ตาม

- รากฐาน

- BE

- รับ

- กำลัง

- ระฆัง

- กรุงเบอร์ลิน

- Bing

- บอริส

- ขอบเขต

- ขอบเขต

- ทำลาย

- สดใส

- สีน้ำตาล

- แต่

- by

- เคมบริดจ์

- CAN

- ไม่ได้

- คาร์ลอ

- ศูนย์

- ใบรับรอง มาตราฐาน

- ท้าทาย

- ช่อง

- Charles

- เฉิน

- คริสเตียน

- คริสติน

- การอ้างอิง

- การเรียกร้อง

- ปิดหน้านี้

- โดยรวม

- คอลลิน

- มา

- ความเห็น

- เชิงพาณิชย์

- ร่วมกัน

- สภาสามัญ

- การสื่อสาร

- สมบูรณ์

- การคำนวณ

- คอมพิวเตอร์

- วิทยาการคอมพิวเตอร์

- เงื่อนไข

- การคาดเดา

- การพิจารณา

- ข้อ จำกัด

- ลิขสิทธิ์

- ความสัมพันธ์

- ความสัมพันธ์

- ตอบโต้

- การเข้ารหัสลับ

- การอ่านรหัส

- ขณะนี้

- แดเนียล

- ข้อมูล

- เดวิด

- ธันวาคม

- เรียกร้อง

- สาธิต

- มัน

- ที่ได้มา

- การตรวจพบ

- การกำหนด

- เครื่อง

- อุปกรณ์

- สนทนา

- การสนทนา

- กระจาย

- การกระจาย

- ทำ

- ประตู

- พลวัต

- e

- ง่ายต่อการใช้งาน

- ประสิทธิภาพ

- อย่างมีประสิทธิภาพ

- ที่มีประสิทธิภาพ

- erik

- อีเธอร์ (ETH)

- การประเมินผล

- แม้

- เหตุการณ์

- แสดง

- ที่มีอยู่

- การทดลอง

- การทดลอง

- การทดลอง

- อธิบาย

- สำรวจ

- สำรวจ

- อำนวยความสะดวก

- ไกล

- สุดท้าย

- สำหรับ

- พบ

- สี่

- กรอบ

- ราคาเริ่มต้นที่

- fu

- Gen

- General

- สร้าง

- รุ่น

- กำหนด

- ยิ่งใหญ่

- แฮ็ค

- มือ

- ฮาร์วาร์

- ช่วย

- ลำดับชั้น

- ผู้ถือ

- อย่างไรก็ตาม

- HTTPS

- i

- อีอีอี

- การดำเนินงาน

- การใช้งาน

- การปรับปรุง

- in

- อิสระ

- เป็นรายบุคคล

- ความไม่เท่าเทียมกัน

- ความไม่เสมอภาค

- ข้อมูล

- ปัจจัยการผลิต

- สถาบัน

- สถาบัน

- น่าสนใจ

- International

- แท้จริง

- ที่เกี่ยวข้องกับ

- IT

- ITS

- แจน

- JavaScript

- เจียนเว่ยปาน

- จอห์น

- โจนาธาน

- วารสาร

- เพียงแค่

- คีย์

- กุญแจ

- ทราบ

- König

- ชื่อสกุล

- ทิ้ง

- บรรยาย

- ชั้น

- License

- ขีด จำกัด

- รายการ

- ในประเทศ

- ทางหนี

- ปิด

- ลด

- ทำ

- มาเรีย

- ที่จอดเรือ

- เครื่องหมาย

- คณิตศาสตร์

- คณิตศาสตร์

- คณิตศาสตร์

- แมทเธีย

- ความกว้างสูงสุด

- อาจ..

- ความหมาย

- วิธี

- การวัด

- ข้อความ

- ไมเคิล

- แบบ

- เดือน

- ข้อมูลเพิ่มเติม

- มากที่สุด

- ต้อง

- ซึ่งกันและกัน

- เกือบทั้งหมด

- ใหม่

- เทคโนโลยีใหม่ ๆ

- นิโคลัส

- ไม่

- โนอาห์

- หมายเหตุ / รายละเอียดเพิ่มเติม

- ไม่มีอะไร

- ตอนนี้

- ตั้งข้อสังเกต

- ผู้สังเกตการณ์

- of

- omar

- on

- เปิด

- เปิด

- การดำเนินงาน

- ดีที่สุด

- การเพิ่มประสิทธิภาพ

- or

- เป็นต้นฉบับ

- ของเรา

- เอาท์พุท

- หน้า

- PAN

- กระดาษ

- ในสิ่งที่สนใจ

- เส้นทาง

- พอล

- สมบูรณ์

- ดำเนินการ

- พีเตอร์

- ฟิลิปป์

- ฟิสิกส์

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- ความเป็นไปได้

- หลังการประมวลผล

- ที่มีศักยภาพ

- ประยุกต์

- ในทางปฏิบัติ

- ที่คาดการณ์

- นำเสนอ

- กด

- ราคา

- หลัก

- ความน่าจะเป็น

- PROC

- กิจการ

- การประมวลผล

- โปรแกรม

- พิสูจน์

- พิสูจน์

- โปรโตคอล

- ให้

- การให้

- สาธารณะ

- การตีพิมพ์

- สำนักพิมพ์

- สำนักพิมพ์

- ใส่

- Qi

- คุณภาพ

- ควอนตัม

- การเข้ารหัสควอนตัม

- ข้อมูลควอนตัม

- qubit

- R

- สุ่ม

- สุ่ม

- ราคา

- เหมือนจริง

- สำนึก

- การอ้างอิง

- ความสัมพันธ์

- ผ่อนคลาย

- ตรงประเด็น

- ซากศพ

- จำเป็นต้องใช้

- ความต้องการ

- ต้อง

- การวิจัย

- ทบทวน

- Ribeiro

- ริชาร์ด

- โรเบิร์ต

- ความแข็งแรง

- s

- เดียวกัน

- สถานการณ์

- SCI

- วิทยาศาสตร์

- วิทยาศาสตร์และเทคโนโลยี

- ลับ

- ปลอดภัย

- อย่างปลอดภัย

- ความปลอดภัย

- ชุด

- การตั้งค่า

- ใช้งานร่วมกัน

- ง่าย

- So

- จนถึงตอนนี้

- เพียงผู้เดียว

- เป็น

- แหล่ง

- แหล่งที่มา

- มาตรฐาน

- รัฐของศิลปะ

- สหรัฐอเมริกา

- สถิติ

- สเตฟาน

- ก้านดอก

- สตีเฟ่น

- เข้มงวด

- ประสบความสำเร็จ

- อย่างเช่น

- เพียงพอ

- เหมาะสม

- การประชุมสัมมนา

- ระบบ

- ระบบ

- T

- ปรับปรุง

- วิชาการ

- เทคนิค

- เทคโนโลยี

- เทคโนโลยี

- ทดสอบ

- กว่า

- ขอบคุณ

- ที่

- พื้นที่

- ของพวกเขา

- แล้วก็

- ทฤษฎี

- ล้อยางขัดเหล่านี้ติดตั้งบนแกน XNUMX (มม.) ผลิตภัณฑ์นี้ถูกผลิตในหลายรูปทรง และหลากหลายเบอร์ความแน่นหนาของปริมาณอนุภาคขัดของมัน จะทำให้ท่านได้รับประสิทธิภาพสูงในการขัดและการใช้งานที่ยาวนาน

- ของบุคคลที่สาม

- นี้

- ชื่อหนังสือ

- ไปยัง

- ไขมันทรานส์

- วางใจ

- สอง

- ที่สุด

- มีความไม่แน่นอน

- ความไม่แน่นอน

- ภายใต้

- พร้อมใจกัน

- มหาวิทยาลัย

- ให้กับคุณ

- URL

- การใช้

- ผู้ขาย

- การตรวจสอบ

- กับ

- มาก

- ผ่านทาง

- ไวโอลินใหญ่

- ความชัดเจน

- ปริมาณ

- ของ

- W

- ต้องการ

- วอร์ซอ

- คือ

- ทาง..

- we

- เมื่อ

- ว่า

- ที่

- วิลเลียม

- ฤดูหนาว

- กับ

- การเป็นพยาน

- หมาป่า

- งาน

- โรงงาน

- X

- ปี

- นิวยอร์ก

- ลมทะเล

- Zhang

- Zhao