SHEIN แบรนด์ “ฟาสต์แฟชั่น” ของจีนไม่ใช่คนแปลกหน้าสำหรับการโต้เถียง ไม่น้อยเพราะการละเมิดข้อมูลในปี 2018 ที่ Zoetop ซึ่งเป็นบริษัทแม่ในขณะนั้นมองไม่เห็น นับประสาอะไรที่จะหยุด และจัดการอย่างไม่ซื่อสัตย์

ดังที่ Letitia James อัยการสูงสุดแห่งรัฐนิวยอร์กกล่าวใน คำสั่ง ณ สิ้นปี 2022:

มาตรการรักษาความปลอดภัยทางดิจิทัลที่อ่อนแอของ SHEIN และ [แบรนด์ในเครือ] ROMWE ทำให้แฮ็กเกอร์ขโมยข้อมูลส่วนตัวของผู้บริโภคได้ง่าย […]

[P]ข้อมูลส่วนบุคคลถูกขโมยและ Zoetop พยายามปกปิด ความล้มเหลวในการปกป้องข้อมูลส่วนบุคคลของผู้บริโภคและการโกหกเกี่ยวกับข้อมูลนั้นไม่เป็นที่นิยม SHEIN และ ROMWE ต้องเพิ่มมาตรการรักษาความปลอดภัยทางไซเบอร์เพื่อปกป้องผู้บริโภคจากการฉ้อโกงและการโจรกรรมข้อมูลประจำตัว

ในช่วงเวลาของการตัดสินของศาลในนิวยอร์ก เราแสดงความประหลาดใจต่อค่าปรับที่ดูเหมือนเล็กน้อยเพียง 1.9 ล้านดอลลาร์ เมื่อพิจารณาถึงขอบเขตของธุรกิจ:

บอกตามตรง เราแปลกใจมากที่ Zoetop (ปัจจุบันคือ SHEIN Distribution Corporation ในสหรัฐอเมริกา) เลิกกิจการไปอย่างสบายๆ เมื่อพิจารณาจากขนาด ความมั่งคั่ง และพลังตราสินค้าของบริษัท เห็นได้ชัดว่าไม่มีมาตรการป้องกันขั้นพื้นฐานที่อาจป้องกันหรือลดอันตรายที่จะเกิดขึ้นได้ โดยการละเมิดและความไม่ซื่อสัตย์อย่างต่อเนื่องในการจัดการกับการละเมิดหลังจากที่ได้รับทราบ

โค้ดแอพ Snoopy เปิดเผยแล้ว

สิ่งที่เราไม่รู้ แม้ในขณะที่คดีนี้กำลังครุ่นคิดผ่านระบบการพิจารณาคดีของนิวยอร์คก็คือ SHEIN ได้เพิ่มโค้ดที่แปลกประหลาด (และน่าสงสัย หากไม่ได้เป็นอันตรายจริงๆ) ลงในแอป Android ซึ่งเปลี่ยนให้เป็นประเภทพื้นฐานของ “ เครื่องมือสปายแวร์ทางการตลาด”

ข่าวดังกล่าวเกิดขึ้นเมื่อต้นสัปดาห์ที่ผ่านมาเมื่อนักวิจัยของ Microsoft เผยแพร่ วิเคราะห์ย้อนหลัง เวอร์ชัน 7.9.2 ของแอป Android ของ SHEIN ตั้งแต่ต้นปี 2022

แม้ว่าแอปเวอร์ชันนั้นจะได้รับการอัปเดตหลายครั้งตั้งแต่ Microsoft รายงานพฤติกรรมที่น่าสงสัย และแม้ว่าตอนนี้ Google ได้เพิ่มการบรรเทาลงใน Android แล้ว (ดูด้านล่าง) เพื่อช่วยให้คุณสังเกตเห็นแอปที่พยายามหลีกหนีจากเล่ห์เหลี่ยมของ SHEIN...

…เรื่องราวนี้เป็นเครื่องเตือนใจว่าแม้แต่แอปที่ “ตรวจสอบและอนุมัติ” ใน Google Play ก็อาจทำงานในลักษณะที่คดโกงซึ่งบ่อนทำลายความเป็นส่วนตัวและความปลอดภัยของคุณ เช่น ในกรณีของแอปเหล่านั้น แอป "Authenticator" อันธพาล เราเขียนเมื่อประมาณสองสัปดาห์ก่อน

นักวิจัยของ Microsoft ไม่ได้บอกว่าสิ่งใดที่ทำให้พวกเขาสนใจแอป SHEIN นี้เป็นพิเศษ

เท่าที่เราทราบ พวกเขาอาจเพียงแค่เลือกตัวอย่างแอปที่มีจำนวนการดาวน์โหลดสูงและค้นหาโค้ดที่ถอดรหัสแล้วโดยอัตโนมัติสำหรับการเรียกใช้ฟังก์ชันระบบที่น่าสนใจหรือไม่คาดคิด เพื่อสร้างรายการสั้นๆ ของเป้าหมายที่น่าสนใจ

ในคำพูดของนักวิจัย:

ขั้นแรก เราทำการวิเคราะห์แบบคงที่ของแอปเพื่อระบุรหัสที่เกี่ยวข้องซึ่งรับผิดชอบต่อพฤติกรรมดังกล่าว จากนั้นเราทำการวิเคราะห์แบบไดนามิกโดยเรียกใช้แอปในสภาพแวดล้อมที่มีเครื่องมือวัดเพื่อสังเกตโค้ด รวมถึงวิธีที่แอปอ่านคลิปบอร์ดและส่งเนื้อหาไปยังเซิร์ฟเวอร์ระยะไกล

แอปของ SHEIN ถูกกำหนดให้มีการดาวน์โหลดมากกว่า 100 ล้านครั้ง ซึ่งต่ำกว่าแอปที่บินสูงอย่าง Facebook (5B+), Twitter (1B+) และ TikTok (1B+) อย่างยุติธรรม แต่สูงกว่าแอปอื่นๆ ที่เป็นที่รู้จักและใช้กันอย่างแพร่หลาย แอพเช่น Signal (100M+) และ McDonald's (100M+)

ขุดลงไปในรหัส

แอพนี้มีขนาดใหญ่มาก โดยมีน้ำหนักถึง 93 MBytes ในรูปแบบ APK (ไฟล์ APK ย่อมาจาก แพ็คเกจ Androidโดยพื้นฐานแล้วเป็นไฟล์บีบอัด ZIP) และ 194 เมกะไบต์เมื่อคลายแพ็กและแตกไฟล์

ประกอบด้วยรหัสห้องสมุดจำนวนมากในชุดของแพ็คเกจที่มีชื่อระดับบนสุดของ com.zzkko (ZZKKO เป็นชื่อเดิมของ SHEIN) รวมถึงชุดของรูทีนยูทิลิตี้ในแพ็คเกจที่เรียกว่า com.zzkko.base.util.

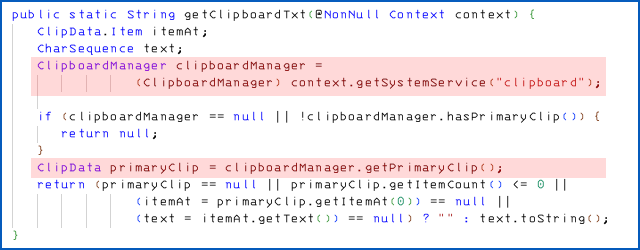

ยูทิลิตีพื้นฐานเหล่านั้นรวมถึงฟังก์ชันที่เรียกว่า PhoneUtil.getClipboardTxt() ที่จะคว้าคลิปบอร์ดโดยใช้เครื่องมือการเข้ารหัสมาตรฐาน Android ที่นำเข้าจาก android.content.ClipboardManager:

การค้นหารหัส SHEIN/ZZKKO สำหรับการเรียกไปยังฟังก์ชันยูทิลิตี้นี้แสดงว่ามีการใช้งานในที่เดียว ซึ่งเป็นแพ็คเกจที่มีชื่อน่าสนใจ com.zzkko.util.MarketClipboardPhaseLinker:

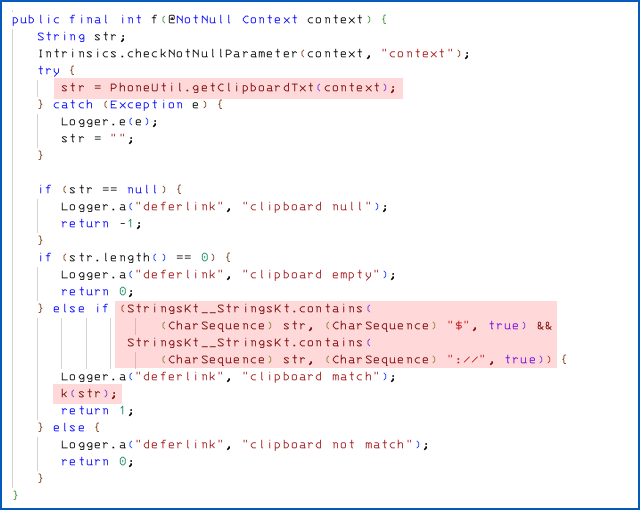

ตามที่อธิบายไว้ในการวิเคราะห์ของ Microsoft เมื่อเรียกใช้โค้ดนี้ จะอ่านในสิ่งที่เกิดขึ้นในคลิปบอร์ด จากนั้นทดสอบเพื่อดูว่ามีทั้งสองอย่างหรือไม่ :// และ $ตามที่คุณคาดไว้ หากคุณคัดลอกและวางผลการค้นหาที่เกี่ยวข้องกับเว็บไซต์ของผู้อื่นและมีราคาเป็นดอลลาร์:

หากการทดสอบสำเร็จ โค้ดจะเรียกใช้ฟังก์ชันที่คอมไพล์แล้วในแพ็กเกจด้วยชื่อที่จินตนาการไม่ออก (และน่าจะสร้างขึ้นโดยอัตโนมัติ) k()ส่งสำเนาของข้อความที่สอดแนมเป็นพารามิเตอร์:

อย่างที่คุณเห็น แม้ว่าคุณจะไม่ใช่โปรแกรมเมอร์ ฟังก์ชันที่ไม่น่าสนใจนั้น k() แพ็คเกจข้อมูลคลิปบอร์ดที่ดมกลิ่นออกเป็นไฟล์ POST คำขอซึ่งเป็นการเชื่อมต่อ HTTP ประเภทพิเศษที่บอกเซิร์ฟเวอร์ว่า "นี่ไม่ใช่คำขอ GET แบบดั้งเดิมที่ฉันขอให้คุณส่งบางอย่างให้ฉัน แต่เป็นคำขออัปโหลดที่ฉันส่งข้อมูลให้คุณ"

พื้นที่ POST คำขอในกรณีนี้ถูกอัปโหลดไปยัง URL https://api-service.shein.com/marketing/tinyurl/phraseด้วยเนื้อหา HTTP ที่โดยทั่วไปจะมีลักษณะดังนี้:

โพสต์ //marketing/tinyurl/phrase โฮสต์: api-service.shein.com . . ประเภทเนื้อหา: application/x-www-form-urlencodedphrase=...เนื้อหาที่เข้ารหัสของพารามิเตอร์ที่ส่งผ่านไปยัง k()...

ดังที่ Microsoft ได้กล่าวไว้ในรายงาน:

แม้ว่าเราจะไม่ทราบถึงเจตนาร้ายใดๆ ของ SHEIN แม้แต่พฤติกรรมที่ดูไม่เป็นมิตรในแอปพลิเคชันก็สามารถถูกโจมตีด้วยเจตนาร้ายได้ ภัยคุกคามที่กำหนดเป้าหมายไปที่คลิปบอร์ดอาจทำให้ข้อมูลที่คัดลอกและวางมีความเสี่ยงที่จะถูกขโมยหรือแก้ไขโดยผู้โจมตี เช่น รหัสผ่าน รายละเอียดทางการเงิน ข้อมูลส่วนบุคคล ที่อยู่กระเป๋าเงินดิจิตอล และข้อมูลละเอียดอ่อนอื่นๆ

เครื่องหมายดอลลาร์ในคลิปบอร์ดของคุณไม่ได้แสดงถึงการค้นหาราคาอย่างสม่ำเสมอ ไม่น้อยเพราะประเทศส่วนใหญ่ในโลกมีสกุลเงินที่ใช้สัญลักษณ์ที่แตกต่างกัน ดังนั้นข้อมูลส่วนบุคคลที่หลากหลายอาจถูกดูดออกไปด้วยวิธีนี้...

…แต่แม้ว่าข้อมูลที่จับได้จะมาจากการค้นหาที่ไร้เดียงสาและไม่สำคัญจริง ๆ ซึ่งคุณทำที่อื่น มันก็ยังไม่ใช่ธุระของใครนอกจากคุณ

โดยทั่วไป การเข้ารหัส URL จะใช้เมื่อคุณต้องการส่ง URL เป็นข้อมูล ดังนั้นจึงไม่สามารถปนกับ URL "สด" ที่ควรจะเข้าชม และเพื่อไม่ให้มีอักขระที่ผิดกฎหมาย ตัวอย่างเช่น ไม่อนุญาตให้เว้นวรรคใน URL ดังนั้นจึงแปลงเป็นข้อมูล URL %20โดยที่เครื่องหมายเปอร์เซ็นต์หมายถึง "ไบต์พิเศษที่ตามหลังด้วยอักขระเลขฐานสิบหกสองตัว" และ 20 เป็นรหัส ASCII เลขฐานสิบหกสำหรับช่องว่าง (32 ในทศนิยม) ในทำนองเดียวกันลำดับพิเศษเช่น :// จะแปลเป็น %3A%2F%2Fเนื่องจากทวิภาคคือ ASCII 0x3A (58 ในทศนิยม) และเครื่องหมายทับคือ 0x2F (47 ในทศนิยม) เครื่องหมายดอลลาร์ออกมาเป็น %24 (36 ในทศนิยม)

จะทำอย่างไร?

จากข้อมูลของ Microsoft การตอบสนองของ Google ต่อพฤติกรรมประเภทนี้ในแอปที่น่าเชื่อถือ ซึ่งคุณอาจคิดว่าเป็น

สันนิษฐานว่า การทำให้สิทธิ์การเข้าถึงคลิปบอร์ดเข้มงวดมากขึ้นและเข้มงวดมากขึ้นน่าจะเป็นทางออกที่ดีกว่าในทางทฤษฎี เช่นเดียวกับการตรวจสอบแอป Play Store ที่เข้มงวดมากขึ้น แต่เราสันนิษฐานว่าการตอบสนองเหล่านี้ถือว่าล่วงล้ำเกินไปในทางปฏิบัติ

พูดง่ายๆ ก็คือ ยิ่งคุณมี Android เวอร์ชันล่าสุด (หรือสามารถอัปเกรดเป็นได้) ยิ่งมีการจัดการคลิปบอร์ดอย่างเข้มงวดมากขึ้น

เห็นได้ชัดว่าใน Android 10 และใหม่กว่า แอปไม่สามารถอ่านคลิปบอร์ดได้เลย เว้นแต่ว่าแอปจะทำงานอยู่ในเบื้องหน้า

เป็นที่ยอมรับว่าสิ่งนี้ไม่ได้ช่วยอะไรมากนัก แต่มันจะหยุดแอพที่คุณไม่ได้ใช้งานและบางทีอาจถูกลืมจากการสอดแนมการคัดลอกและวางตลอดเวลา

Android 12 และใหม่กว่าจะแสดงข้อความเตือนว่า "วางแอป XYZ จากคลิปบอร์ดของคุณ" แต่ดูเหมือนว่าคำเตือนนี้จะปรากฏเฉพาะในครั้งแรกที่เกิดขึ้นกับแอปใดๆ (ซึ่งอาจเกิดขึ้นเมื่อคุณคาดไว้) ไม่ใช่ในคลิปบอร์ดที่ตามมา (เมื่อคุณไม่ได้).

และ Android 13 จะล้างคลิปบอร์ดโดยอัตโนมัติทุก ๆ ครั้ง (เราไม่แน่ใจว่าจริง ๆ แล้วบ่อยแค่ไหน) เพื่อหยุดข้อมูลที่คุณอาจลืมเกี่ยวกับการโกหกไปเรื่อย ๆ

เนื่องจากเห็นได้ชัดว่า Google ไม่ได้ตั้งใจที่จะควบคุมการเข้าถึงคลิปบอร์ดอย่างเข้มงวดอย่างที่คุณคาดหวัง เราจะทำซ้ำคำแนะนำของ Microsoft ที่นี่ ซึ่งดำเนินไปตามแนว "ถ้าคุณเห็นบางอย่าง พูดอะไรบางอย่าง... และลงคะแนนด้วยเท้าของคุณ หรือ อย่างน้อยนิ้วของคุณ”:

พิจารณาลบแอปพลิเคชันที่มีลักษณะการทำงานที่ไม่คาดคิด เช่น การเข้าถึงคลิปบอร์ด […] การแจ้งเตือน และรายงานพฤติกรรมดังกล่าวไปยังผู้จำหน่ายหรือผู้ดำเนินการร้านแอป

หากคุณมีอุปกรณ์เคลื่อนที่ของบริษัทจำนวนมาก และคุณยังไม่ได้ใช้รูปแบบการจัดการอุปกรณ์เคลื่อนที่และการป้องกันมัลแวร์บางรูปแบบ ทำไมไม่ลองดูที่ สิ่งที่นำเสนอในขณะนี้?

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- เพลโตบล็อคเชน Web3 Metaverse ข่าวกรอง ขยายความรู้. เข้าถึงได้ที่นี่.

- ที่มา: https://nakedsecurity.sophos.com/2023/03/10/shein-shopping-app-goes-rogue-grabs-price-and-url-data-from-your-clipboard/

- :เป็น

- ][หน้า

- $ ขึ้น

- 1

- 10

- 2018

- 2022

- 39

- 7

- 70

- 9

- a

- เกี่ยวกับเรา

- เกี่ยวกับมัน

- แน่นอน

- เข้า

- อย่างกระตือรือร้น

- จริง

- ที่เพิ่ม

- ที่อยู่

- บุญธรรม

- คำแนะนำ

- หลังจาก

- ทั้งหมด

- คนเดียว

- แม้ว่า

- การวิเคราะห์

- และ

- หุ่นยนต์

- Android 13

- Android App

- app

- แอปสโตร์

- เห็นได้ชัด

- การใช้งาน

- ปพลิเคชัน

- เอกสารเก่า

- เป็น

- รอบ

- AS

- At

- อัยการ

- อัยการสูงสุด

- ผู้เขียน

- รถยนต์

- อัตโนมัติ

- background-image

- ฐาน

- ขั้นพื้นฐาน

- BE

- เพราะ

- เนื้อวัว

- กำลัง

- ด้านล่าง

- ดีกว่า

- ชายแดน

- ด้านล่าง

- ยี่ห้อ

- ช่องโหว่

- ธุรกิจ

- ปุ่ม

- by

- ที่เรียกว่า

- โทร

- CAN

- กรณี

- ศูนย์

- อักขระ

- รหัส

- การเข้ารหัส

- สี

- COM

- อย่างไร

- บริษัท

- การเชื่อมต่อ

- ถือว่า

- พิจารณา

- ผู้บริโภค

- มี

- เนื้อหา

- เนื้อหา

- ควบคุม

- การทะเลาะวิวาท

- แปลง

- บริษัท

- ได้

- ประเทศ

- ศาล

- หน้าปก

- สร้าง

- cryptocurrency

- กระเป๋าเงิน Cryptocurrency

- อยากรู้อยากเห็น

- สกุลเงิน

- cybersecurity

- อันตราย

- ข้อมูล

- การละเมิดข้อมูล

- กำหนด

- รายละเอียด

- เครื่อง

- อุปกรณ์

- DID

- ดิจิตอล

- แสดง

- การกระจาย

- ไม่

- ดอลลาร์

- ดอลลาร์

- Dont

- ดาวน์โหลด

- ดาวน์โหลด

- พลวัต

- ก่อน

- ก่อน

- อื่น ๆ

- ที่อื่น ๆ

- โผล่ออกมา

- มหาศาล

- สิ่งแวดล้อม

- เป็นหลัก

- แม้

- ทุกๆ

- ตัวอย่าง

- คาดหวัง

- ที่คาดหวัง

- อธิบาย

- ใช้ประโยชน์

- แสดง

- ล้มเหลว

- ธรรม

- ฟุต

- เนื้อไม่มีมัน

- ทางการเงิน

- ปลาย

- ชื่อจริง

- ครั้งแรก

- FLEET

- ดังต่อไปนี้

- สำหรับ

- ลืม

- ฟอร์ม

- ข้างหน้า

- การหลอกลวง

- ราคาเริ่มต้นที่

- ฟังก์ชัน

- ฟังก์ชั่น

- General

- โดยทั่วไป

- ได้รับ

- ไป

- Google Play

- ของ Google

- คว้า

- ที่บด

- แฮกเกอร์

- การจัดการ

- ที่เกิดขึ้น

- มี

- มี

- ความสูง

- ช่วย

- โปรดคลิกที่นี่เพื่ออ่านรายละเอียดเพิ่มเติม

- จุดสูง

- ความหวัง

- เจ้าภาพ

- โฉบ

- สรุป ความน่าเชื่อถือของ Olymp Trade?

- ที่ http

- HTTPS

- แยกแยะ

- เอกลักษณ์

- การขโมยข้อมูลประจำตัว

- Idle

- ที่ผิดกฎหมาย

- กำหนด

- in

- ประกอบด้วย

- รวมถึง

- รวมทั้ง

- ข้อมูล

- ตั้งใจ

- ความตั้งใจ

- อยากเรียนรู้

- น่าสนใจ

- อย่างสม่ำเสมอ

- IT

- ITS

- ตัวเอง

- แค่หนึ่ง

- ชนิด

- ทราบ

- ที่รู้จักกัน

- ไม่มี

- เลติเตียเจมส์

- ห้องสมุด

- เบา

- กดไลก์

- เส้น

- รายการ

- ดู

- ทำ

- ส่วนใหญ่

- การทำ

- การจัดการ

- การจัดการ

- หลาย

- ขอบ

- ความกว้างสูงสุด

- วิธี

- มาตรการ

- ข่าวสาร

- ไมโครซอฟท์

- อาจ

- ล้าน

- ผสม

- โทรศัพท์มือถือ

- โทรศัพท์มือถือ

- อุปกรณ์มือถือ

- การแก้ไข

- ข้อมูลเพิ่มเติม

- ชื่อ

- ที่มีชื่อ

- ใหม่

- นิวยอร์ก

- นิวยอร์กคอร์ท

- ข่าว

- ปกติ

- เด่น

- การแจ้งเตือน

- สังเกต

- of

- เสนอ

- on

- ONE

- ต่อเนื่อง

- ทำงาน

- ผู้ประกอบการ

- ใบสั่ง

- เป็นต้นฉบับ

- อื่นๆ

- ของตนเอง

- แพ็คเกจ

- แพคเกจ

- พารามิเตอร์

- ในสิ่งที่สนใจ

- ผ่าน

- รหัสผ่าน

- พอล

- เปอร์เซ็นต์

- บางที

- สิทธิ์

- ส่วนบุคคล

- ข้อมูลส่วนบุคคล

- เลือก

- สถานที่

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- เล่น

- Play สโตร์

- ป๊อป

- ตำแหน่ง

- โพสต์

- โพสต์

- อำนาจ

- การปฏิบัติ

- ราคา

- ความเป็นส่วนตัว

- ความเป็นส่วนตัวและความปลอดภัย

- โปรแกรมเมอร์

- ป้องกัน

- การป้องกัน

- การตีพิมพ์

- ใส่

- พิสัย

- มาถึง

- อ่าน

- เมื่อเร็ว ๆ นี้

- ลดลง

- ตรงประเด็น

- รีโมท

- ลบ

- ทำซ้ำ

- รายงาน

- รายงาน

- ตัวแทน

- ขอ

- นักวิจัย

- คำตอบ

- รับผิดชอบ

- คับแคบ

- ผล

- เข้มงวด

- ความเสี่ยง

- รอมเว

- วิ่ง

- กล่าวว่า

- ค้นหา

- ความปลอดภัย

- การส่ง

- มีความละเอียดอ่อน

- ลำดับ

- ชุด

- เชียน

- ช้อปปิ้ง

- สั้น

- แสดงให้เห็นว่า

- ลงชื่อ

- สัญญาณ

- สัญญาณ

- ง่ายดาย

- ตั้งแต่

- น้องสาว

- ขนาด

- สอดแนม

- So

- ของแข็ง

- ทางออก

- บาง

- บางคน

- บางสิ่งบางอย่าง

- ช่องว่าง

- ช่องว่าง

- การพูด

- พิเศษ

- จุด

- สปายแวร์

- มาตรฐาน

- สถานะ

- ยังคง

- ที่ถูกขโมย

- หยุด

- จัดเก็บ

- เรื่องราว

- คนแปลกหน้า

- เข้มงวด

- แข็งแรง

- ภายหลัง

- อย่างเช่น

- ควร

- แปลกใจ

- ประหลาดใจ

- SVG

- ระบบ

- เอา

- กำหนดเป้าหมาย

- เป้าหมาย

- บอก

- ทดสอบ

- การทดสอบ

- ที่

- พื้นที่

- รัฐ

- โลก

- การโจรกรรม

- ของพวกเขา

- ล้อยางขัดเหล่านี้ติดตั้งบนแกน XNUMX (มม.) ผลิตภัณฑ์นี้ถูกผลิตในหลายรูปทรง และหลากหลายเบอร์ความแน่นหนาของปริมาณอนุภาคขัดของมัน จะทำให้ท่านได้รับประสิทธิภาพสูงในการขัดและการใช้งานที่ยาวนาน

- ในสัปดาห์นี้

- ภัยคุกคาม

- ตลอด

- ติ๊กต๊อก

- เวลา

- ครั้ง

- ไปยัง

- เกินไป

- เครื่องมือ

- ด้านบน

- ระดับบนสุด

- แบบดั้งเดิม

- การเปลี่ยนแปลง

- ส่งผ่าน

- โปร่งใส

- ทริกเกอร์

- หัน

- พูดเบาและรวดเร็ว

- เป็นปกติ

- บ่อนทำลาย

- ไม่คาดฝัน

- ให้กับคุณ

- อัพเกรด

- อัปโหลด

- URL

- us

- ใช้

- ยูทิลิตี้

- ประโยชน์

- ผู้ขาย

- รุ่น

- เข้าเยี่ยมชม

- โหวต

- กระเป๋าสตางค์

- คำเตือน

- ทาง..

- วิธี

- ความมั่งคั่ง

- Website

- สัปดาห์

- สัปดาห์ที่ผ่านมา

- การชั่ง

- โด่งดัง

- อะไร

- ที่

- กว้าง

- ช่วงกว้าง

- จะ

- กับ

- คำ

- โลก

- จะ

- ของคุณ

- ลมทะเล

- รหัสไปรษณีย์

- โซเอท็อป