1ศูนย์เทคโนโลยีควอนตัม มหาวิทยาลัยแห่งชาติสิงคโปร์ ประเทศสิงคโปร์

2ภาควิชาวิศวกรรมไฟฟ้าและคอมพิวเตอร์ มหาวิทยาลัยแห่งชาติสิงคโปร์

พบบทความนี้ที่น่าสนใจหรือต้องการหารือ? Scite หรือแสดงความคิดเห็นใน SciRate.

นามธรรม

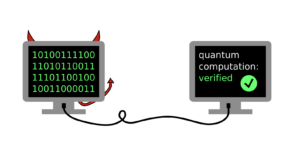

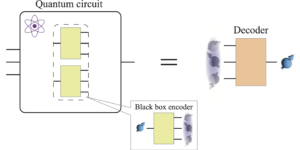

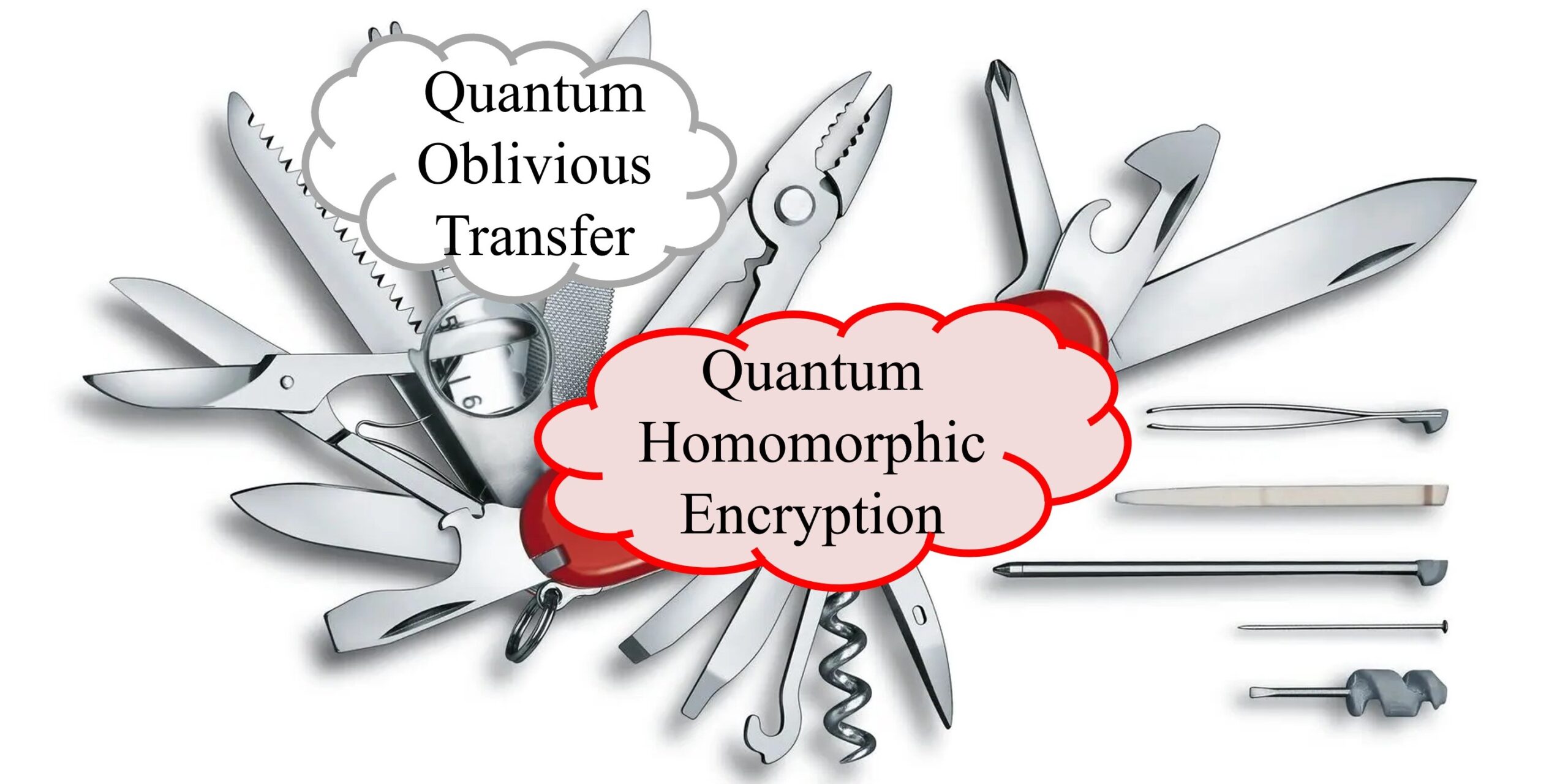

การเข้ารหัสควอนตัมโฮโมมอร์ฟิก ซึ่งช่วยให้สามารถคำนวณโดยเซิร์ฟเวอร์โดยตรงบนข้อมูลที่เข้ารหัส เป็นพื้นฐานดั้งเดิมที่สามารถสร้างโปรโตคอลการเข้ารหัสควอนตัมที่ซับซ้อนมากขึ้นได้ เพื่อให้โครงสร้างดังกล่าวเป็นไปได้ การเข้ารหัสควอนตัมโฮโมมอร์ฟิกต้องเป็นไปตามคุณสมบัติความเป็นส่วนตัว XNUMX ประการ ได้แก่ ความเป็นส่วนตัวของข้อมูลซึ่งรับรองว่าข้อมูลอินพุตเป็นส่วนตัวจากเซิร์ฟเวอร์ และความเป็นส่วนตัวของวงจรซึ่งรับรองว่าข้อความเข้ารหัสหลังจากการคำนวณจะไม่เปิดเผยข้อมูลเพิ่มเติมใดๆ เกี่ยวกับวงจร ใช้เพื่อดำเนินการนอกเหนือจากผลลัพธ์ของการคำนวณเอง ในขณะที่ความเป็นส่วนตัวของวงจรได้รับการศึกษาเป็นอย่างดีในการเข้ารหัสแบบคลาสสิก และแผนการเข้ารหัสแบบโฮโมมอร์ฟิกจำนวนมากสามารถติดตั้งได้ แต่อะนาล็อกควอนตัมกลับได้รับความสนใจเพียงเล็กน้อย ที่นี่เราสร้างคำจำกัดความของความเป็นส่วนตัวของวงจรสำหรับการเข้ารหัสควอนตัมโฮโมมอร์ฟิกด้วยความปลอดภัยทางทฤษฎีข้อมูล นอกจากนี้ เราลดการถ่ายโอนการหลงลืมควอนตัมเป็นการเข้ารหัสควอนตัมโฮโมมอร์ฟิค ด้วยการใช้การลดนี้ งานของเราจะคลี่คลายการแลกเปลี่ยนขั้นพื้นฐานระหว่างความเป็นส่วนตัวของวงจร ความเป็นส่วนตัวของข้อมูล และความถูกต้องสำหรับโปรโตคอลการเข้ารหัสควอนตัมโฮโมมอร์ฟิคตระกูลกว้าง รวมถึงโครงร่างที่อนุญาตเฉพาะการคำนวณวงจร Clifford

ภาพเด่น: การเข้ารหัสแบบควอนตัมโฮโมมอร์ฟิก ซึ่งเป็นมีดของกองทัพสวิสแห่งการเข้ารหัสแบบควอนตัม สามารถสร้างการถ่ายโอนแบบควอนตัมที่หลงลืมได้

[เนื้อหาฝัง]

สรุปยอดนิยม

หากคุณคนใดคนหนึ่งไม่สามารถแก้ปัญหาที่ซับซ้อนได้ แสดงว่าใช่ และคุณสามารถใช้การเข้ารหัสแบบโฮโมมอร์ฟิคแบบคลาสสิกได้ อย่างไรก็ตาม เราสามารถกำจัดข้อสันนิษฐานที่น่าสงสัยได้หรือไม่? ความหวังคือการนำกลศาสตร์ควอนตัมมาสู่การเข้ารหัสควอนตัมโฮโมมอร์ฟิก ซึ่งมักจะปรับปรุงความปลอดภัย

ในเอกสารของเรา เราตอบคำถามด้วยคำว่าไม่ คุณและนักบัญชีของคุณไม่พอใจ มีการแลกเปลี่ยนระหว่างข้อมูลที่คุณรั่วไหลและข้อมูลที่นักบัญชีของคุณรั่วไหล

► ข้อมูล BibTeX

► ข้อมูลอ้างอิง

[1] โจเซฟ เอฟ ฟิตซ์ไซมอนส์ “การคำนวณควอนตัมส่วนตัว: บทนำเกี่ยวกับการคำนวณควอนตัมแบบตาบอดและโปรโตคอลที่เกี่ยวข้อง” npj ข้อมูลควอนตัม 3, 1–11 (2017)

https://doi.org/10.1038/s41534-017-0025-3

[2] ดอริต อาฮาโรนอฟ, ไมเคิล เบน-ออร์ และเอลาด เอบัน “การพิสูจน์เชิงโต้ตอบสำหรับการคำนวณควอนตัม” (2008) arXiv:0810.5375

https://doi.org/10.48550/arXiv.0810.5375

arXiv: 0810.5375

[3] แอนน์ บรอดเบนท์, โจเซฟ ฟิตซ์ไซมอนส์ และเอลแฮม คาเชฟี "การคำนวณควอนตัมตาบอดสากล" ในปี 2009 การประชุมวิชาการ IEEE ประจำปีครั้งที่ 50 เรื่อง Foundations of Computer Science หน้า 517–526. (2009).

https://doi.org/10.1109/FOCS.2009.36

[4] โทโมยูกิ โมริมาเอะ และ เคสุเกะ ฟูจิอิ “โปรโตคอลการคำนวณควอนตัมตาบอดซึ่งอลิซทำการวัดเท่านั้น” ฟิสิกส์ รายได้ ก 87, 050301 (2013).

https://doi.org/10.1103/PhysRevA.87.050301

[5] เบน ดับเบิลยู ไรชาร์ด, ฟอล์ค อังเกอร์ และอูเมช วาซีรานี “คำสั่งคลาสสิกของระบบควอนตัม”. ธรรมชาติ 496, 456–460 (2013).

https://doi.org/10.1038/nature12035

[6] Atul Mantri, Tommaso F. Demarie, Nicolas C. Menicucci และ Joseph F. Fitzsimons “ความคลุมเครือของโฟลว์: เส้นทางสู่การคำนวณควอนตัมตาบอดแบบคลาสสิก” ฟิสิกส์ รายได้ X 7, 031004 (2017)

https://doi.org/10.1103/PhysRevX.7.031004

[7] Li Yu, Carlos A. Pérez-Delgado และ Joseph F. Fitzsimons “ข้อจำกัดในการเข้ารหัสควอนตัมโฮโมมอร์ฟิกที่ปลอดภัยในทางทฤษฎี” ฟิสิกส์ ฉบับที่ 90, 050303 (2014)

https://doi.org/10.1103/PhysRevA.90.050303

[8] แอนน์ บรอดเบนท์ และสเตซีย์ เจฟฟรี “การเข้ารหัสควอนตัมโฮโมมอร์ฟิกสำหรับวงจรที่มีความซับซ้อนของ t-gate ต่ำ” ใน Rosario Gennaro และ Matthew Robshaw บรรณาธิการ Advances in Cryptology – CRYPTO 2015 หน้า 609–629 เบอร์ลิน, ไฮเดลเบิร์ก (2015). สปริงเกอร์ เบอร์ลิน ไฮเดลเบิร์ก

https://doi.org/10.1007/978-3-662-48000-7_30

[9] อีฟเค ดูเลค, คริสเตียน ชาฟฟ์เนอร์ และฟลอเรียน สปีลแมน “การเข้ารหัสควอนตัมโฮโมมอร์ฟิกสำหรับวงจรขนาดพหุนาม” ใน Matthew Robshaw และ Jonathan Katz บรรณาธิการ Advances in Cryptology – CRYPTO 2016 หน้า 3–32 เบอร์ลิน, ไฮเดลเบิร์ก (2016). สปริงเกอร์ เบอร์ลิน ไฮเดลเบิร์ก

https://doi.org/10.1007/978-3-662-53015-3_1

[10] Si-Hui Tan, Joshua A. Kettlewell, Yingkai Ouyang, Lin Chen และ Joseph F. Fitzsimons “แนวทางควอนตัมในการเข้ารหัสแบบโฮโมมอร์ฟิค” รายงานทางวิทยาศาสตร์ 6, 33467 (2016)

https://doi.org/10.1038/srep33467

[11] Yingkai Ouyang, Si-Hui Tan และ Joseph F. Fitzsimons “การเข้ารหัสควอนตัมโฮโมมอร์ฟิกจากรหัสควอนตัม” ฟิสิกส์ รายได้ ก 98, 042334 (2018)

https://doi.org/10.1103/PhysRevA.98.042334

[12] อูร์มิลา มาฮาเดฟ “การเข้ารหัสโฮโมมอร์ฟิคแบบคลาสสิกสำหรับวงจรควอนตัม” วารสารสยามคอมพิวเตอร์ 0, FOCS18–189 (2020).

https://doi.org/10.113718M1231055

[13] Yingkai Ouyang และ Peter P. Rohde “กรอบทั่วไปสำหรับองค์ประกอบของการเข้ารหัสควอนตัมโฮโมมอร์ฟิคและการแก้ไขข้อผิดพลาดควอนตัม” (2022) arXiv:2204.10471

https://doi.org/10.48550/arXiv.2204.10471

arXiv: 2204.10471

[14] เครกผู้ดี. “การเข้ารหัสแบบโฮโมมอร์ฟิกอย่างสมบูรณ์โดยใช้โครงร่างในอุดมคติ” ในการประชุมวิชาการ ACM ประจำปีครั้งที่ 41 เรื่องทฤษฎีการคำนวณ หน้า 169–178. (2009).

https://doi.org/10.1145/1536414.1536440

[15] เครกผู้ดี. “โครงร่างการเข้ารหัสแบบโฮโมมอร์ฟิกอย่างสมบูรณ์” วิทยานิพนธ์ปริญญาเอก. มหาวิทยาลัยสแตนฟอร์ด. (2009). URL: crypto.stanford.edu/เครก

https://crypto.stanford.edu/เครก

[16] Craig Gentry, Shai Halevi และ Vinod Vaikuntanathan “การเข้ารหัสแบบโฮโมมอร์ฟิค I-hop และวงจร yao ที่สุ่มซ้ำได้” ในรายงานการประชุมประจำปีครั้งที่ 30 เรื่องความก้าวหน้าในวิทยาการเข้ารหัสลับ หน้า 155–172. CRYPTO'10Berlin, Heidelberg (2010) สปริงเกอร์-เวอร์.

https://doi.org/10.1007/978-3-642-14623-7_9

[17] Baoz Barak และ Zvika Brakerski “มีดเข้ารหัสของกองทัพสวิส” (2012) url: windowsontheory.org/2012/05/01/the-swiss-army-knife-of-cryptography/

https://windowsontheory.org/2012/05/01/the-swiss-army-knife-of-cryptography/

[18] เยฮูด้า ลินเดลล์. “บทช่วยสอนเกี่ยวกับพื้นฐานของการเข้ารหัส: อุทิศให้กับ goldreich oded” บริษัท สำนักพิมพ์สปริงเกอร์ จำกัด (2017). พิมพ์ครั้งที่ 1.

https://doi.org/10.1007/978-3-319-57048-8

[19] ซาอิด เอสมาอิลซาเด, นัสโรลเลาะห์ ปักเนียต และซิบา เอสลามี “โครงสร้างทั่วไปเพื่อสร้างโปรโตคอลการถ่ายโอนที่หลงลืมอย่างง่ายจากรูปแบบการเข้ารหัสแบบโฮโมมอร์ฟิค” วารสารซูเปอร์คอมพิวเตอร์ 78, 72–92 (2022)

https://doi.org/10.1007/s11227-021-03826-0

[20] โอเมอร์ เรนโกลด์, ลูก้า เทรวิซาน และซาลิล วาดฮัน “แนวคิดเรื่องการลดทอนระหว่างการเข้ารหัสดั้งเดิม”. ใน Moni Naor, บรรณาธิการ, Theory of Cryptography. หน้า 1–20. เบอร์ลิน, ไฮเดลเบิร์ก (2004). สปริงเกอร์ เบอร์ลิน ไฮเดลเบิร์ก

https://doi.org/10.1007/978-3-540-24638-1_1

[21] ชิงยีลาย และ ไคมินชุง “ในการเข้ารหัสควอนตัมโฮโมมอร์ฟิกที่ปลอดภัยทางสถิติ” ข้อมูลควอนตัม คอมพิวเตอร์ 18, 785–794 (2018).

https://doi.org/10.26421/QIC18.9-10-4

[22] ไมเคิล นิวแมน. “ข้อจำกัดเพิ่มเติมเกี่ยวกับการเข้ารหัสควอนตัมโฮโมมอร์ฟิกที่ปลอดภัยในทางทฤษฎี” (2018) arXiv:1809.08719

https://doi.org/10.48550/arXiv.1809.08719

arXiv: 1809.08719

[23] อาชวิน นายัค. “ขอบเขตล่างที่เหมาะสมที่สุดสำหรับควอนตัมออโตมาตาและรหัสการเข้าถึงแบบสุ่ม” ในการประชุมวิชาการประจำปีครั้งที่ 40 เรื่อง Foundations of Computer Science (Cat. No.99CB37039) หน้า 369–376. (1999).

https://doi.org/10.1109/SFFCS.1999.814608

[24] Si-Hui Tan, Yingkai Ouyang และ Peter P. Rohde “การเข้ารหัสควอนตัมค่อนข้างปลอดภัยในทางปฏิบัติที่ค่อนข้างปลอดภัยด้วยสถานะที่เชื่อมโยงกัน” ฟิสิกส์ รายได้ ก 97, 042308 (2018)

https://doi.org/10.1103/PhysRevA.97.042308

[25] Yingkai Ouyang, Si-Hui Tan, Joseph Fitzsimons และ Peter P. Rohde “การเข้ารหัสแบบโฮโมมอร์ฟิกของการคำนวณควอนตัมออปติกเชิงเส้นบนสถานะของแสงเกือบตามอำเภอใจพร้อมการรักษาความปลอดภัยที่สมบูรณ์แบบแบบไม่แสดงอาการ” การวิจัยทบทวนทางกายภาพ 2, 013332 (2020).

https://doi.org/10.1103/PhysRevResearch.2.013332

[26] André Chailloux, Iordanis Kerenidis และ Jamie Sikora “ขอบเขตล่างสำหรับการถ่ายโอนที่หลงลืมควอนตัม” ข้อมูลควอนตัม คอมพิวเตอร์ 13, 158–177 (2013).

https://doi.org/10.26421/QIC13.1-2-9

[27] อันเดร ชายลูซ์ และเจมี ซิโกรา “ขอบเขตที่เหมาะสมที่สุดสำหรับการถ่ายโอนการหลงลืมควอนตัมกึ่งซื่อสัตย์” วารสารวิทยาการคอมพิวเตอร์เชิงทฤษฎีชิคาโก 2016 (2016)

https://doi.org/10.4086/cjtcs.2016.013

[28] Ryan Amiri, Robert Stárek, David Reichmuth, Ittoop V. Puthoor, Michal Michuda, Ladislav Mišta, Jr., Miloslav Dušek, Petros Wallden และ Erika Andersson “การถ่ายโอนควอนตัม 1 ใน 2 ที่ไม่สมบูรณ์: ขอบเขต โปรโตคอล และการดำเนินการทดลอง” PRX ควอนตัม 2, 010335 (2021)

https://doi.org/10.1103/PRXQuantum.2.010335

[29] Koenraad MR Audenaert และ Milán Mosonyi “ขอบเขตบนของความน่าจะเป็นของข้อผิดพลาดและเลขชี้กำลังข้อผิดพลาดเชิงซีมโทติคในการแยกแยะควอนตัมหลายสถานะ” วารสารคณิตศาสตร์ฟิสิกส์ 55, 102201 (2014).

https://doi.org/10.1063/1.4898559

[30] คาร์ล ดับบลิว. เฮลสตรอม. “ทฤษฎีการตรวจจับและกลศาสตร์ควอนตัม”. ข้อมูลและการควบคุม 10, 254–291 (1967)

https://doi.org/10.1016/S0019-9958(67)90302-6

[31] อเล็กซานเดอร์ เอส. โฮเลโว “ขอบเขตของปริมาณข้อมูลที่ส่งโดยช่องทางการสื่อสารควอนตัม” ปัญหาการส่งข้อมูล 9, 177–183 (1973). URL: http://mi.mathnet.ru/ppi903

http://mi.mathnet.ru/ppi903

[32] จอห์น วอทรัส. "ทฤษฎีข้อมูลควอนตัม". สำนักพิมพ์มหาวิทยาลัยเคมบริดจ์. (2018).

https://doi.org/10.1017/9781316848142

[33] CA Fuchs และ J. van de Graaf “การวัดความแตกต่างของการเข้ารหัสสำหรับสถานะเชิงกลเชิงควอนตัม” ธุรกรรม IEEE บนทฤษฎีสารสนเทศ 45, 1216–1227 (1999)

https://doi.org/10.1109/18.761271

[34] อ.อูห์ลมันน์. “ความน่าจะเป็นของการเปลี่ยนผ่าน” ในพื้นที่สถานะของ *-algebra” รายงานฟิสิกส์คณิตศาสตร์ 9, 273–279 (1976)

https://doi.org/10.1016/0034-4877(76)90060-4

[35] ไมเคิล เอ. นีลเส็น และไอแซก ชวง “การคำนวณควอนตัมและข้อมูลควอนตัม: ฉบับครบรอบ 10 ปี” สำนักพิมพ์มหาวิทยาลัยเคมบริดจ์. (2010).

https://doi.org/10.1017/CBO9780511976667

[36] ฮอย-กว๋องโหล. “ความไม่ปลอดภัยของการคำนวณที่ปลอดภัยด้วยควอนตัม”. ฟิสิกส์ รายได้ที่ 56, 1154–1162 (1997)

https://doi.org/10.1103/PhysRevA.56.1154

[37] โรเจอร์ โคลเบ็ค. “ความเป็นไปไม่ได้ของการคำนวณคลาสสิกแบบสองฝ่ายที่ปลอดภัย” ฟิสิกส์ ที่ ก.76, 062308 (2007).

https://doi.org/10.1103/PhysRevA.76.062308

[38] คาร์ลอส โมชอน. “การพลิกเหรียญที่อ่อนแอควอนตัมด้วยอคติเล็กน้อยโดยพลการ” (2007) arXiv:0711.4114

https://doi.org/10.48550/arXiv.0711.4114

arXiv: 0711.4114

[39] อันเดร ชายลูซ์ และ อิออร์ดานิส เคเรนิดิส “การพลิกเหรียญที่แข็งแกร่งควอนตัมที่เหมาะสมที่สุด” ในปี 2009 การประชุมวิชาการ IEEE ประจำปีครั้งที่ 50 เรื่อง Foundations of Computer Science หน้า 527–533. อีอีซี (2009).

https://doi.org/10.1109/FOCS.2009.71

[40] ดอริต อาฮาโรนอฟ, อังเดร ชายลูซ์, เมาร์ กานซ์, อิออร์ดานิส เคเรนิดิส และล็อค มักนิน “ข้อพิสูจน์ที่ง่ายกว่าของการมีอยู่ของเหรียญควอนตัมที่อ่อนแอด้วยการพลิกกลับด้วยอคติเล็กน้อยตามอำเภอใจ” วารสารสยามคอมพิวเตอร์ 45, 633–679 (2016).

https://doi.org/10.1137/14096387X

[41] คาร์ล เอ. มิลเลอร์. “ความเป็นไปไม่ได้ของการพลิกเหรียญควอนตัมที่อ่อนแออย่างมีประสิทธิภาพ” ในการประชุมวิชาการ ACM SIGACT ประจำปีครั้งที่ 52 เรื่องทฤษฎีคอมพิวเตอร์ หน้า 916–929. นิวยอร์ก นิวยอร์ก สหรัฐอเมริกา (2020) สมาคมเพื่อคอมพิวเตอร์เครื่องจักร.

[42] Hoi-Kwong Lo และ HF Chau “ความมุ่งมั่นของควอนตัมบิตเป็นไปได้จริงหรือ” ฟิสิกส์ รายได้ Lett 78, 3410–3413 (1997).

https://doi.org/10.1103/PhysRevLett.78.3410

[43] โดมินิค เมเยอร์ส. “ความมุ่งมั่นของควอนตัมบิตที่ปลอดภัยอย่างไม่มีเงื่อนไขนั้นเป็นไปไม่ได้” ฟิสิกส์ รายได้ Lett 78, 3414–3417 (1997).

https://doi.org/10.1103/PhysRevLett.78.3414

อ้างโดย

บทความนี้เผยแพร่ใน Quantum ภายใต้ the ครีเอทีฟคอมมอนส์แบบแสดงที่มา 4.0 สากล (CC BY 4.0) ใบอนุญาต ลิขสิทธิ์ยังคงอยู่กับผู้ถือลิขสิทธิ์ดั้งเดิม เช่น ผู้เขียนหรือสถาบันของพวกเขา

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- เพลโตบล็อคเชน Web3 Metaverse ข่าวกรอง ขยายความรู้. เข้าถึงได้ที่นี่.

- การสร้างอนาคตโดย Adryenn Ashley เข้าถึงได้ที่นี่.

- ที่มา: https://quantum-journal.org/papers/q-2023-04-13-976/

- :เป็น

- ][หน้า

- 1

- 10

- 11

- 1999

- 2012

- 2014

- 2016

- 2017

- 2018

- 2020

- 2021

- 2022

- 28

- 39

- 67

- 7

- 8

- 9

- 98

- a

- เกี่ยวกับเรา

- บทคัดย่อ

- เข้า

- การบัญชี

- พลอากาศเอก

- เพิ่มเติม

- ข้อมูลเพิ่มเติม

- ความก้าวหน้า

- ความผูกพัน

- หลังจาก

- อเล็กซานเด

- ช่วยให้

- ความคลุมเครือ

- และ

- วันครบรอบปี

- ประจำปี

- คำตอบ

- เข้าใกล้

- เป็น

- กองทัพบก

- AS

- สมาคม

- ข้อสมมติ

- ความสนใจ

- ผู้เขียน

- ผู้เขียน

- BE

- กรุงเบอร์ลิน

- ระหว่าง

- เกิน

- อคติ

- บิต

- ทำลาย

- นำมาซึ่ง

- กว้าง

- สร้าง

- สร้าง

- by

- เคมบริดจ์

- CAN

- ไม่ได้

- คาร์ล

- แมว

- ช่อง

- เฉิน

- ชิคาโก

- สอดคล้องกัน

- เหรียญ

- ความเห็น

- ความมุ่งมั่น

- สภาสามัญ

- การสื่อสาร

- บริษัท

- ซับซ้อน

- ความซับซ้อน

- ซับซ้อน

- การคำนวณ

- การคำนวณ

- คอมพิวเตอร์

- วิศวกรรมคอมพิวเตอร์

- วิทยาการคอมพิวเตอร์

- การคำนวณ

- การประชุม

- สร้าง

- การก่อสร้าง

- เนื้อหา

- ตรงกันข้าม

- ส่วน

- ควบคุม

- ลิขสิทธิ์

- เครก

- การเข้ารหัสลับ

- การเข้ารหัสลับ

- การอ่านรหัส

- ข้อมูล

- ความเป็นส่วนตัวของข้อมูล

- เดวิด

- ทุ่มเท

- มัน

- โดยตรง

- การแบ่งแยก

- สนทนา

- ขับเคลื่อน

- ฉบับ

- บรรณาธิการ

- ที่มีประสิทธิภาพ

- ที่ฝัง

- ที่มีการเข้ารหัส

- การเข้ารหัสลับ

- ชั้นเยี่ยม

- เพื่อให้แน่ใจ

- พร้อม

- Erika

- ความผิดพลาด

- สร้าง

- อีเธอร์ (ETH)

- ครอบครัว

- บริษัท

- สำหรับ

- ฐานราก

- กรอบ

- ราคาเริ่มต้นที่

- อย่างเต็มที่

- พื้นฐาน

- นอกจากนี้

- General

- ได้รับ

- ไป

- โปรดคลิกที่นี่เพื่ออ่านรายละเอียดเพิ่มเติม

- ผู้ถือ

- ความหวัง

- สรุป ความน่าเชื่อถือของ Olymp Trade?

- อย่างไรก็ตาม

- ที่ http

- HTTPS

- ในอุดมคติ

- อีอีอี

- ภาพ

- การดำเนินงาน

- เป็นไปไม่ได้

- ช่วยเพิ่ม

- in

- รวมทั้ง

- เงินได้

- Incorporated

- ข้อมูล

- ข้อมูล

- อินพุต

- สถาบัน

- น่าสนใจ

- International

- บทนำ

- IT

- ITS

- ตัวเอง

- เจมี่

- JavaScript

- การสัมภาษณ์

- จอห์น

- วารสาร

- jpg

- ทราบ

- รั่วไหล

- การรั่วไหล

- เรียนรู้

- ทิ้ง

- License

- เบา

- ข้อ จำกัด

- น้อย

- สูญเสีย

- ต่ำ

- เครื่องจักรกล

- ทำให้

- หลาย

- คณิตศาสตร์

- ความกว้างสูงสุด

- วัด

- มาตรการ

- กลศาสตร์

- ไมเคิล

- เจ้าของโรงโม่

- เดือน

- ข้อมูลเพิ่มเติม

- หลาย

- แห่งชาติ

- ธรรมชาติ

- ใหม่

- นิวยอร์ก

- ถัดไป

- นิโคลัส

- NY

- of

- on

- ONE

- เปิด

- เลนส์

- เป็นต้นฉบับ

- มิฉะนั้น

- เอาท์พุต

- กระดาษ

- เส้นทาง

- สมบูรณ์

- ดำเนินการ

- พีเตอร์

- กายภาพ

- ฟิสิกส์

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- เป็นไปได้

- กด

- ดั้งเดิม

- ความเป็นส่วนตัว

- ส่วนตัว

- ความน่าจะเป็น

- ปัญหา

- ปัญหาที่เกิดขึ้น

- กิจการ

- พิสูจน์

- พิสูจน์

- คุณสมบัติ

- โปรโตคอล

- โปรโตคอล

- การตีพิมพ์

- สำนักพิมพ์

- การประกาศ

- ปริมาณ

- ควอนตัม

- การคำนวณควอนตัม

- การเข้ารหัสควอนตัม

- การแก้ไขข้อผิดพลาดควอนตัม

- ข้อมูลควอนตัม

- กลศาสตร์ควอนตัม

- ระบบควอนตัม

- คำถาม

- สุ่ม

- ที่ได้รับ

- ลด

- การอ้างอิง

- ที่เกี่ยวข้อง

- ซากศพ

- รายงาน

- การวิจัย

- เปิดเผย

- ทบทวน

- กำจัด

- โรเบิร์ต

- ไรอัน

- s

- ความพึงพอใจ

- โครงการ

- รูปแบบ

- วิทยาศาสตร์

- ปลอดภัย

- ความปลอดภัย

- สยาม

- ง่าย

- สิงคโปร์

- เล็ก

- แก้

- ช่องว่าง

- โดยเฉพาะ

- Stanford

- มหาวิทยาลัยสแตนฟอร์ด

- สถานะ

- สหรัฐอเมริกา

- แข็งแรง

- อย่างเช่น

- ซูเปอร์คอมพิวเตอร์

- สวิสเซอร์แลนด์

- การประชุมสัมมนา

- ระบบ

- ภาษี

- เทคโนโลยี

- ที่

- พื้นที่

- ข้อมูล

- รัฐ

- ของพวกเขา

- ตามทฤษฎี

- เวลา

- ชื่อหนังสือ

- ไปยัง

- ไปทาง

- การทำธุรกรรม

- โอน

- ภายใต้

- มหาวิทยาลัย

- URL

- สหรัฐอเมริกา

- ใช้

- มักจะ

- ปริมาณ

- W

- ที่

- ในขณะที่

- จะ

- กับ

- งาน

- X

- ปี

- ของคุณ

- ด้วยตัวคุณเอง

- YouTube

- ลมทะเล