แฮ็กเกอร์กำลังหันไปใช้กลยุทธ์ที่ทำให้สับสนโดยอาศัยภาพถ่ายโฆษณามันวาวจาก Delta Airlines และร้านค้าปลีก Kohl's หลอกให้ผู้ใช้ไปที่ไซต์รวบรวมข้อมูลประจำตัวและให้ข้อมูลส่วนตัว

A แคมเปญล่าสุด วิเคราะห์โดย Avanan แสดงให้เห็นว่าผู้คุกคามซ่อนลิงก์ที่เป็นอันตรายไว้เบื้องหลังภาพถ่ายที่น่าเชื่อซึ่งเสนอบัตรของขวัญและโปรแกรมความภักดีจากแบรนด์ที่น่าเชื่อถือได้อย่างไร ในวงกว้าง แคมเปญนี้เป็นส่วนหนึ่งของแนวโน้มที่ใหญ่ขึ้นของอาชญากรไซเบอร์ที่ปรับปรุงกลยุทธ์เก่าด้วยเครื่องมือใหม่ เช่น AI ซึ่งทำให้ฟิชชิ่งน่าเชื่อถือมากขึ้น

นักวิจัยของ Avanan ซึ่งขนานนามเทคนิคการทำให้งงงวยนี้ว่า “ภาพซ้อนภาพ” ระบุว่าอาชญากรไซเบอร์ที่อยู่เบื้องหลังการโจมตีเพียงแค่เชื่อมโยงภาพถ่ายทางการตลาดกับ URL ที่เป็นอันตราย สิ่งนี้ไม่ควรสับสนกับ steganography ซึ่งเข้ารหัสเพย์โหลดที่เป็นอันตรายที่ระดับพิกเซลภายในภาพ

Jeremy Fuchs นักวิจัยและนักวิเคราะห์ด้านความปลอดภัยทางไซเบอร์ของ Avanan ตั้งข้อสังเกตว่า ซูรินาเมมักจะซับซ้อนมากและ "นี่เป็นวิธีที่ง่ายกว่ามากในการทำสิ่งต่าง ๆ ซึ่งอาจยังคงมีผลกระทบเหมือนเดิม และง่ายกว่าสำหรับแฮ็กเกอร์ในการทำซ้ำในวงกว้าง"

ตัวกรอง URL ขององค์กรถูกขัดขวางโดยรูปภาพที่ทำให้ยุ่งเหยิง

ในขณะที่ตรงไปตรงมา วิธีการแบบภาพซ้อนภาพทำให้ตัวกรอง URL ตรวจจับภัยคุกคามได้ยากขึ้น นักวิจัยของ Avanan ตั้งข้อสังเกต

“[อีเมลจะ] ดูสะอาด [สำหรับตัวกรอง] หากไม่ได้สแกนภายในรูปภาพ” ตามการวิเคราะห์ “บ่อยครั้ง แฮ็กเกอร์มักจะเชื่อมโยงไฟล์ รูปภาพ หรือรหัส QR เข้ากับสิ่งที่เป็นอันตราย คุณสามารถดูความตั้งใจที่แท้จริงได้โดยใช้ OCR เพื่อแปลงรูปภาพเป็นข้อความหรือแยกวิเคราะห์รหัส QR และถอดรหัส แต่บริการรักษาความปลอดภัยหลายแห่งไม่ทำหรือไม่สามารถทำได้”

Fuchs อธิบายว่าประโยชน์หลักอื่นๆ ของวิธีการนี้คือการทำให้เป้าหมายเห็นความมุ่งร้ายน้อยลง

“โดยการผูกวิศวกรรมสังคมเข้ากับการทำให้ยุ่งเหยิง คุณอาจนำเสนอผู้ใช้ปลายทางด้วยบางสิ่งที่ดึงดูดใจให้คลิกและดำเนินการ” เขากล่าว พร้อมเสริมว่าหากผู้ใช้วางเมาส์เหนือรูปภาพ ลิงก์ URL จะไม่เกี่ยวข้องอย่างชัดเจน แบรนด์ที่หลอกลวง “การโจมตีนี้ค่อนข้างซับซ้อน แม้ว่าแฮ็กเกอร์อาจเสียคะแนนจากการไม่ใช้ URL ดั้งเดิมมากกว่า” เขากล่าว

ในขณะที่ฟิชชิ่งส่งเครือข่ายผู้บริโภคในวงกว้าง ธุรกิจควรตระหนักเนื่องจากการสื่อสารโปรแกรมสะสมคะแนนของสายการบินมักจะไปที่กล่องจดหมายขององค์กร และใน ยุคแห่งการทำงานระยะไกลพนักงานจำนวนมากกำลังใช้อุปกรณ์ส่วนตัวสำหรับธุรกิจ หรือเข้าถึงบริการส่วนบุคคล (เช่น Gmail) บนแล็ปท็อปที่ออกโดยธุรกิจ

“ในแง่ของผลกระทบ [แคมเปญ] มุ่งเป้าไปที่ลูกค้าจำนวนมากในหลายภูมิภาค” Fuchs กล่าวเสริม “แม้ว่าจะยากที่จะรู้ว่าใครคือผู้กระทำความผิด แต่สิ่งต่างๆ เช่นนี้มักจะดาวน์โหลดได้ง่ายเป็นชุดพร้อมใช้งาน”

ใช้ Gen AI เพื่ออัปเดตกลยุทธ์เก่า

Fuchs กล่าวว่าแคมเปญนี้สอดคล้องกับหนึ่งในแนวโน้มที่เกิดขึ้นใหม่ซึ่งเห็นได้ในแนวฟิชชิ่ง: การปลอมแปลงที่แทบจะแยกไม่ออกจากเวอร์ชันที่ถูกกฎหมาย จากนี้ไป การใช้ AI เชิงกำเนิด (เช่น ChatGPT) เพื่อช่วยกลวิธีในการทำให้งงงวยเมื่อพูดถึงการโจมตีแบบฟิชชิงด้วยภาพจะทำให้มองเห็นได้ยากขึ้น เขากล่าวเสริม

“มันง่ายมากด้วย AI เชิงกำเนิด” เขากล่าว “พวกเขาสามารถใช้เพื่อพัฒนาภาพลักษณ์ที่เหมือนจริงของแบรนด์หรือบริการที่คุ้นเคยได้อย่างรวดเร็ว และทำได้ในปริมาณมากโดยไม่ต้องมีความรู้ด้านการออกแบบหรือการเขียนโค้ด”

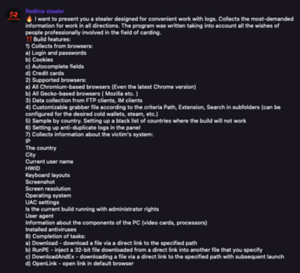

ตัวอย่างเช่น ใช้เฉพาะข้อความแจ้ง ChatGPT นักวิจัยของ Forcepoint เพิ่งมั่นใจ AI ในการสร้างมัลแวร์ที่ตรวจไม่พบ แม้จะมีคำสั่งให้ปฏิเสธคำขอที่เป็นอันตรายก็ตาม

Phil Neray รองประธานฝ่ายกลยุทธ์การป้องกันทางไซเบอร์ของ CardinalOps กล่าวว่าเทรนด์ AI กำลังเติบโต

“สิ่งใหม่คือระดับของความซับซ้อนที่ตอนนี้สามารถนำไปใช้เพื่อทำให้อีเมลเหล่านี้ดูเหมือนเกือบจะเหมือนกับอีเมลที่คุณจะได้รับจากแบรนด์ที่ถูกกฎหมาย” เขากล่าว “เช่นเดียวกับการใช้ Deepfake ที่สร้างโดย AIตอนนี้ AI ช่วยให้สร้างอีเมลที่มีข้อความ โทนเสียง และรูปภาพเหมือนกับอีเมลที่ถูกต้องได้ง่ายขึ้นมาก”

โดยทั่วไปแล้ว นักฟิชเชอร์กำลังเพิ่มสิ่งที่ Fuchs เรียกว่า "การทำให้งงงวยภายในความถูกต้องตามกฎหมาย"

“สิ่งที่ผมหมายถึงคือการซ่อนสิ่งที่ไม่ดีไว้ในสิ่งที่ดูเหมือนเป็นสิ่งที่ดี” เขาอธิบาย “แม้ว่าเราจะเห็นตัวอย่างมากมายของการปลอมแปลงบริการที่ถูกต้องตามกฎหมาย เช่น PayPal แต่วิธีนี้ใช้เวอร์ชันที่พยายามและเป็นจริงมากกว่า ซึ่งรวมถึงรูปภาพปลอมแต่ดูน่าเชื่อถือ”

ใช้ประโยชน์จากการป้องกัน URL เพื่อป้องกันข้อมูลสูญหาย

ผลกระทบที่อาจเกิดขึ้นจากการโจมตีสำหรับธุรกิจคือการสูญเสียทางการเงินและการสูญเสียข้อมูล และเพื่อป้องกันตนเอง องค์กรต่างๆ ควรมองหาการให้ความรู้แก่ผู้ใช้เกี่ยวกับการโจมตีประเภทเหล่านี้เป็นอันดับแรก โดยเน้นย้ำถึงความสำคัญของการวางเมาส์เหนือ URL และดูลิงก์ทั้งหมดก่อนที่จะคลิก

“นอกเหนือจากนั้น เราคิดว่าสิ่งสำคัญคือต้องใช้ประโยชน์จากการป้องกัน URL ที่ใช้เทคนิคฟิชชิงเช่นนี้เป็นตัวบ่งชี้การโจมตี เช่นเดียวกับการใช้การรักษาความปลอดภัยที่ตรวจสอบองค์ประกอบทั้งหมดของ URL และจำลองหน้าที่อยู่เบื้องหลัง” Fuchs กล่าว

ไม่ใช่ทุกคนที่เห็นด้วยว่าการรักษาความปลอดภัยอีเมลที่มีอยู่นั้นไม่ขึ้นอยู่กับการตรวจจับฟิชชิ่งดังกล่าว Mike Parkin วิศวกรด้านเทคนิคอาวุโสของ Vulcan Cyber ตั้งข้อสังเกตว่าตัวกรองอีเมลจำนวนมากจะจับแคมเปญเหล่านี้และทำเครื่องหมายว่าเป็นสแปมหรือทำเครื่องหมายว่าเป็นอันตราย

เขาสังเกตว่านักส่งสแปมใช้รูปภาพแทนข้อความมาหลายปีแล้วโดยหวังว่าจะผ่านตัวกรองสแปม และตัวกรองสแปมก็พัฒนาขึ้นเพื่อจัดการกับพวกมัน

“แม้ว่าการโจมตีจะเกิดขึ้นค่อนข้างบ่อยในช่วงหลังๆ แต่อย่างน้อยหากพบว่าสแปมในโฟลเดอร์อีเมลขยะของฉันเป็นตัวบ่งบอก ก็ไม่ใช่การโจมตีที่ซับซ้อนเป็นพิเศษ” เขากล่าวเสริม

การโจมตีที่เปิดใช้งาน AI อาจเป็นคนละเรื่องกัน Neray ของ CardinalOps กล่าวว่าวิธีที่ดีที่สุดในการต่อสู้กับการโจมตีด้วยรูปภาพขั้นสูงเหล่านั้นคือการใช้ข้อมูลจำนวนมากเพื่อฝึกอัลกอริทึมที่ใช้ AI ในการจดจำอีเมลปลอม โดยการวิเคราะห์เนื้อหาของอีเมลเอง ตลอดจนรวบรวมข้อมูลเกี่ยวกับ วิธีที่ผู้ใช้รายอื่นโต้ตอบกับอีเมล

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- เพลโตไอสตรีม. ข้อมูลอัจฉริยะ Web3 ขยายความรู้ เข้าถึงได้ที่นี่.

- การสร้างอนาคตโดย Adryenn Ashley เข้าถึงได้ที่นี่.

- ซื้อและขายหุ้นในบริษัท PRE-IPO ด้วย PREIPO® เข้าถึงได้ที่นี่.

- ที่มา: https://www.darkreading.com/endpoint/picture-in-picture-obfuscation-spoofs-delta-kohls-credential-harvesting

- :มี

- :เป็น

- :ไม่

- $ ขึ้น

- a

- เกี่ยวกับเรา

- การเข้าถึง

- ตาม

- กระทำ

- นักแสดง

- เพิ่ม

- เพิ่ม

- สูง

- การโฆษณา

- อายุ

- AI

- ช่วย

- มีวัตถุประสงค์เพื่อ

- สายการบิน

- สายการบิน

- อัลกอริทึม

- ทั้งหมด

- แม้ว่า

- จำนวน

- an

- การวิเคราะห์

- นักวิเคราะห์

- วิเคราะห์

- และ

- ใด

- เห็นได้ชัด

- ปรากฏ

- ประยุกต์

- เข้าใกล้

- เป็น

- AS

- At

- โจมตี

- การโจมตี

- ทราบ

- ไม่ดี

- BE

- รับ

- ก่อน

- หลัง

- ประโยชน์

- ที่ดีที่สุด

- เกิน

- ยี่ห้อ

- แบรนด์

- แต้

- การก่อสร้าง

- ธุรกิจ

- ธุรกิจ

- แต่

- by

- โทร

- รณรงค์

- แคมเปญ

- CAN

- การ์ด

- จับ

- ChatGPT

- อย่างเห็นได้ชัด

- คลิก

- รหัส

- รหัส

- การเข้ารหัส

- มา

- ร่วมกัน

- คมนาคม

- ส่วนประกอบ

- สับสน

- ผู้บริโภค

- เนื้อหา

- แปลง

- ไทม์ไลน์การ

- สร้าง

- หนังสือรับรอง

- ลูกค้า

- ไซเบอร์

- อาชญากรไซเบอร์

- cybersecurity

- ข้อมูล

- ข้อมูลสูญหาย

- จัดการ

- ถอดรหัส

- ป้องกัน

- สันดอน

- ออกแบบ

- แม้จะมี

- พัฒนา

- อุปกรณ์

- ต่าง

- ยาก

- do

- การทำ

- สวม

- การเสแสร้ง

- ลง

- ขนานนามว่า

- ง่ายดาย

- อย่างง่ายดาย

- ง่าย

- สอน

- ทั้ง

- อีเมล

- ความปลอดภัยของอีเมล

- อีเมล

- กากกะรุน

- พนักงาน

- วิศวกร

- ชั้นเยี่ยม

- โดยเฉพาะอย่างยิ่ง

- อีเธอร์ (ETH)

- ทุกคน

- วิวัฒน์

- ตัวอย่าง

- ที่มีอยู่

- อธิบาย

- อย่างเป็นธรรม

- เทียม

- คุ้นเคย

- สู้

- เนื้อไม่มีมัน

- ฟิลเตอร์

- ชื่อจริง

- ดูครั้งแรก

- สำหรับ

- ข้างหน้า

- ราคาเริ่มต้นที่

- เต็ม

- Gen

- General

- กำเนิด

- กำเนิด AI

- ของขวัญ

- บัตรของขวัญ

- กำหนด

- ให้

- Gmail

- Go

- ไป

- ดี

- การเจริญเติบโต

- แฮ็กเกอร์

- แฮกเกอร์

- ยาก

- การเก็บเกี่ยว

- มี

- he

- ซ่อน

- หวัง

- โฉบ

- สรุป ความน่าเชื่อถือของ Olymp Trade?

- ทำอย่างไร

- HTTPS

- i

- identiques

- if

- ภาพ

- ภาพ

- ส่งผลกระทบ

- การดำเนินการ

- ผลกระทบ

- ความสำคัญ

- สำคัญ

- in

- รวมถึง

- การแสดง

- ตัวบ่งชี้

- ข้อมูล

- ตัวอย่าง

- ความตั้งใจ

- เข้าไป

- ISN

- IT

- ITS

- jpg

- คีย์

- ทราบ

- ความรู้

- ภูมิประเทศ

- แล็ปท็อป

- ใหญ่

- ที่มีขนาดใหญ่

- ปลาย

- น้อยที่สุด

- ถูกต้องตามกฎหมาย

- ถูกกฎหมาย

- น้อยลง

- ชั้น

- เลฟเวอเรจ

- กดไลก์

- LINK

- การเชื่อมโยง

- การเชื่อมโยง

- ดู

- ที่ต้องการหา

- LOOKS

- สูญเสีย

- ปิด

- ความจงรักภักดี

- โปรแกรมความภักดี

- โปรแกรมความภักดี

- ทำ

- ทำให้

- มัลแวร์

- หลาย

- เครื่องหมาย

- การตลาด

- หมายความ

- อาจ

- ไมค์

- เป็นเงิน

- ข้อมูลเพิ่มเติม

- มาก

- หลาย

- my

- เกือบทั้งหมด

- สุทธิ

- ใหม่

- เด่น

- หมายเหตุ / รายละเอียดเพิ่มเติม

- ตอนนี้

- จำนวน

- OCR

- of

- การเสนอ

- มักจะ

- เก่า

- on

- ONE

- เพียง

- or

- องค์กร

- เป็นต้นฉบับ

- อื่นๆ

- เกิน

- ของตนเอง

- หน้า

- ส่วนหนึ่ง

- เพย์พาล

- ส่วนบุคคล

- phish

- ฟิชชิ่ง

- การโจมตีแบบฟิชชิ่ง

- ภาพถ่าย

- เลือก

- ภาพ

- พิกเซล

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- ความอุดมสมบูรณ์

- จุด

- ที่มีศักยภาพ

- ที่อาจเกิดขึ้น

- นำเสนอ

- ประธาน

- อาจ

- โครงการ

- โปรแกรม

- ป้องกัน

- การป้องกัน

- ยังมีคิวอาร์โค้ด

- คิวอาร์โค้ด

- อย่างรวดเร็ว

- เหมือนจริง

- รับ

- รับรู้

- ภูมิภาค

- ที่เกี่ยวข้อง

- อาศัย

- รีโมท

- การร้องขอ

- นักวิจัย

- นักวิจัย

- ร้านค้าปลีก

- s

- กล่าวว่า

- เดียวกัน

- พูดว่า

- ขนาด

- การสแกน

- ความปลอดภัย

- เห็น

- เห็น

- ระดับอาวุโส

- บริการ

- น่า

- แสดงให้เห็นว่า

- ง่ายดาย

- สถานที่ทำวิจัย

- So

- สังคม

- วิศวกรรมทางสังคม

- บางสิ่งบางอย่าง

- ซับซ้อน

- สแปม

- จุด

- ยังคง

- เรื่องราว

- ซื่อตรง

- กลยุทธ์

- อย่างเช่น

- ยิ่งใหญ่

- กลยุทธ์

- เป้าหมาย

- งาน

- วิชาการ

- เทคนิค

- เงื่อนไขการใช้บริการ

- ที่

- พื้นที่

- พวกเขา

- ตัวเอง

- ล้อยางขัดเหล่านี้ติดตั้งบนแกน XNUMX (มม.) ผลิตภัณฑ์นี้ถูกผลิตในหลายรูปทรง และหลากหลายเบอร์ความแน่นหนาของปริมาณอนุภาคขัดของมัน จะทำให้ท่านได้รับประสิทธิภาพสูงในการขัดและการใช้งานที่ยาวนาน

- พวกเขา

- สิ่ง

- คิด

- นี้

- เหล่านั้น

- แต่?

- การคุกคาม

- ตัวแสดงภัยคุกคาม

- ไปยัง

- TONE

- รถไฟ

- เทรนด์

- แนวโน้ม

- จริง

- ที่เชื่อถือ

- การหมุน

- ชนิด

- บันทึก

- การปรับปรุง

- URL

- ใช้

- ผู้ใช้

- ใช้

- การใช้

- Ve

- รุ่น

- มาก

- Vice President

- เทพนิยายโรมันโบราณ

- คือ

- ทาง..

- we

- ดี

- อะไร

- เมื่อ

- ที่

- ในขณะที่

- WHO

- กว้าง

- จะ

- กับ

- ภายใน

- ไม่มี

- แย่ที่สุด

- จะ

- ปี

- เธอ

- ลมทะเล