แม้จะมีความคืบหน้าช้า แต่ NetSecOpen ซึ่งเป็นกลุ่มบริษัทรักษาความปลอดภัยเครือข่ายและองค์กรทดสอบฮาร์ดแวร์ ตั้งเป้าที่จะมีมาตรฐานการทดสอบและเกณฑ์มาตรฐานภายในปลายปีนี้

ทางกลุ่มได้เผยแพร่มาตรฐานการทดสอบความปลอดภัยเครือข่ายเวอร์ชันล่าสุดสำหรับเทคโนโลยีไฟร์วอลล์รุ่นต่อไปในเดือนพฤษภาคม เพื่อรวบรวมข้อเสนอแนะในขณะที่กลุ่มก้าวไปสู่เวอร์ชันสุดท้าย ผลลัพธ์ที่ได้จะเป็นวิธีการที่เป็นเอกฉันท์สำหรับการทดสอบและเปรียบเทียบอุปกรณ์รักษาความปลอดภัยเครือข่ายที่ช่วยให้สามารถเปรียบเทียบอุปกรณ์ของผู้จำหน่ายที่แตกต่างกัน แม้ว่าอุปกรณ์เหล่านั้นจะได้รับการประเมินโดยบุคคลที่สามที่แตกต่างกันก็ตาม Brian Monkman กรรมการบริหารของ NetSecOpen กล่าว

“สิ่งที่เรากำลังดำเนินการเพื่อให้บรรลุผลสำเร็จที่นี่คือสิ่งที่ไม่เคยทำมาก่อน — กำหนดข้อกำหนดการทดสอบมาตรฐานที่ห้องปฏิบัติการหลายแห่งสามารถดำเนินการได้โดยใช้เครื่องมือทดสอบที่แตกต่างกัน และได้ผลลัพธ์ที่เทียบเคียงได้” เขากล่าว “มันคล้ายกับตอนที่ไมล์ต่อแกลลอน … มีแนวทางที่แตกต่างกัน และ … พวกเขาทดสอบสิ่งต่างๆ แตกต่างออกไป และพวกเขาก็บังคับให้สร้างมาตรฐานขึ้นมา นั่นคือสิ่งที่เรากำลังทำอยู่ที่นี่”

NetSecOpen ก่อตั้งขึ้นในปี 2017 โดยมีเป้าหมายเพื่อลดความตึงเครียดระหว่างผู้ผลิตผลิตภัณฑ์และห้องปฏิบัติการทดสอบ ซึ่ง กลายเป็นความเคียดแค้นเป็นบางครั้ง. สมาชิกประกอบด้วยบริษัทรักษาความปลอดภัยเครือข่ายขนาดใหญ่ — รวมถึง Cisco Systems, Fortinet, Palo Alto Networks และ WatchGuard — เช่นเดียวกับผู้ผลิตอุปกรณ์ทดสอบ เช่น Spirent และ Ixia และผู้ประเมิน เช่น European Advanced Networking Test Center (EANTC) และมหาวิทยาลัย ของ New Hampshire InterOperaability Laboratory (UNH-IOL)

แม้ว่าเอกสารมาตรฐานล่าสุดจะได้รับการเผยแพร่โดยเป็นส่วนหนึ่งของกระบวนการ Internet Engineering Task Force (IETF) แต่แนวทางสุดท้ายจะไม่ใช่มาตรฐานอินเทอร์เน็ตที่ผู้ผลิตอุปกรณ์ต้องปฏิบัติตาม แต่เป็นแนวทางทั่วไปในวิธีการทดสอบและการกำหนดค่าที่ปรับปรุงความสามารถในการทำซ้ำและ ความโปร่งใสของการทดสอบผลลัพธ์

มาตรฐานการทดสอบไฟร์วอลล์ปัจจุบันที่เผยแพร่โดย IETF (RFC3511) มีอายุ 20 ปี และเทคโนโลยีมีการเปลี่ยนแปลงอย่างมาก NetSecOpen ระบุไว้ในร่าง (RFC9411).

“การใช้งานฟังก์ชันความปลอดภัยได้พัฒนาและกระจายออกไปในการตรวจจับและป้องกันการบุกรุก การจัดการภัยคุกคาม การวิเคราะห์การรับส่งข้อมูลที่เข้ารหัส และอื่นๆ” ร่างดังกล่าว “ในอุตสาหกรรมที่มีความสำคัญเพิ่มมากขึ้น ตัวชี้วัดประสิทธิภาพหลัก (KPI) ที่มีการกำหนดไว้อย่างดีและทำซ้ำได้มีความจำเป็นมากขึ้นเพื่อให้สามารถเปรียบเทียบฟังก์ชันความปลอดภัยของเครือข่ายได้อย่างยุติธรรมและสมเหตุสมผล”

กรณีทดสอบในโลกแห่งความเป็นจริง

การทดสอบ NetSecOpen มีวัตถุประสงค์เพื่อใช้ข้อมูลในโลกแห่งความเป็นจริงเพื่อเจาะอุปกรณ์รักษาความปลอดภัยเครือข่ายล่าสุดกับโหลดเครือข่ายที่สมจริงและภัยคุกคามด้านความปลอดภัย ตัวอย่างเช่น ชุดทดสอบการรับส่งข้อมูลการโจมตีจะรวบรวมช่องโหว่ทั่วไปที่ผู้โจมตีใช้ในช่วงทศวรรษที่ผ่านมา

แบบร่าง NetSecOpen แนะนำสถาปัตยกรรมการทดสอบเฉพาะ การรับส่งข้อมูลแบบผสมระหว่าง IPv4 และ IPv6 และคุณสมบัติความปลอดภัยที่เปิดใช้งาน อย่างไรก็ตาม การทดสอบด้านอื่นๆ รวมถึงองค์ประกอบที่จำเป็น เช่น ความสามารถของเบราว์เซอร์จำลอง ปริมาณการโจมตีที่กำหนดเป้าหมายชุดย่อยเฉพาะของช่องโหว่ที่สามารถหาประโยชน์ได้ และการทดสอบประสิทธิภาพการรับส่งข้อมูลที่หลากหลาย เช่น ปริมาณการใช้งานแอปพลิเคชัน คำขอ HTTPS และ UDP ด่วน คำขอโปรโตคอลการเชื่อมต่ออินเทอร์เน็ต (QUIC)

บริษัทรักษาความปลอดภัยเครือข่าย Palo Alto Network ซึ่งเป็นสมาชิกผู้ก่อตั้ง NetSecOpen ร่วมมือกันอย่างแข็งขันกับ NetSecOpen เพื่อ “สร้างการทดสอบและมีส่วนร่วมอย่างแข็งขันในการทดสอบไฟร์วอลล์ของเราโดยใช้การทดสอบเหล่านั้น” Samaresh Nair ผู้อำนวยการฝ่ายการจัดการสายผลิตภัณฑ์ของ Palo Alto Networks กล่าว

“กระบวนการทดสอบ…ได้มาตรฐานโดยบ้านทดสอบที่ได้รับการรับรอง” เขากล่าว “ลูกค้าสามารถใช้ประเมินผลิตภัณฑ์ต่างๆ ด้วยผลการทดสอบที่ได้มาตรฐานเช่นเดียวกัน”

ชุดทดสอบช่องโหว่อยู่ระหว่างการอัปเดต เนื่องจากหน่วยงานรักษาความปลอดภัยทางไซเบอร์และความปลอดภัยโครงสร้างพื้นฐาน (CISA) แสดงให้เห็นว่าช่องโหว่ที่มีขนาดเล็กกว่าและไม่สำคัญสามารถรวมเข้าด้วยกันเป็นการโจมตีที่มีประสิทธิภาพ ก่อนหน้านี้องค์กรต่างๆ ได้มองข้ามช่องโหว่เหล่านั้นว่าเป็นภัยคุกคามที่น้อยกว่า แต่ข้อมูลที่ CISA รวบรวมห่วงโซ่การโจมตีแสดงให้เห็นว่าผู้โจมตีจะปรับตัว

“มี CVE หลายประเภทที่ในอดีตเรามักจะเพิกเฉย และเราจำเป็นต้องให้ความสนใจกับสิ่งเหล่านั้นเพียงเพราะช่องโหว่ถูกรวมเข้าด้วยกัน” Monkman กล่าว “นั่นจะเป็นความท้าทายที่ยิ่งใหญ่ที่สุดที่เรามี เนื่องจากรายการช่องโหว่ของ CISA KEV อาจเพิ่มขึ้น”

เมฆขึ้นถัดไป

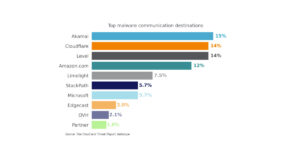

นอกเหนือจากช่องโหว่ใหม่ๆ เช่น การมุ่งเน้นไปที่ชุดภัยคุกคาม เช่น ที่ปัจจุบันกำหนดเป้าหมายไปที่ภาคการศึกษาและการดูแลสุขภาพ NetSecOpen ต้องการรวมการตรวจจับช่องทางคำสั่งและการควบคุมที่ผู้โจมตีใช้ เช่นเดียวกับวิธีการป้องกัน การติดเชื้อและการเคลื่อนไหวด้านข้าง

การทดสอบความปลอดภัยของสภาพแวดล้อมคลาวด์ เช่น ไฟร์วอลล์คลาวด์แบบกระจายและไฟร์วอลล์แอปพลิเคชันบนเว็บ ก็อยู่ในพิมพ์เขียวในอนาคตเช่นกัน Chris Brown ผู้จัดการฝ่ายเทคนิคของ UNH-IOL กล่าว เข้าร่วม NetSecOpen ในปี 2019.

“คลาวด์จะไม่เปลี่ยนภารกิจของ NetSecOPEN ในด้านมาตรฐานที่ชัดเจน เปิดกว้าง และโปร่งใส แต่จะขยายผลิตภัณฑ์ที่ทดสอบในปัจจุบัน” บราวน์กล่าว “ในอนาคตอันใกล้นี้ การป้องกันขอบเขตเครือข่ายยังคงเป็นสิ่งจำเป็น แม้ว่าการประมวลผลแบบคลาวด์จะมีประโยชน์มากมายก็ตาม”

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- การเงิน EVM ส่วนต่อประสานแบบครบวงจรสำหรับการเงินแบบกระจายอำนาจ เข้าถึงได้ที่นี่.

- กลุ่มสื่อควอนตัม IR/PR ขยาย เข้าถึงได้ที่นี่.

- เพลโตไอสตรีม. ข้อมูลอัจฉริยะ Web3 ขยายความรู้ เข้าถึงได้ที่นี่.

- ที่มา: https://www.darkreading.com/dr-tech/network-security-testing-standard-nears-prime-time

- :มี

- :เป็น

- :ไม่

- $ ขึ้น

- 20

- 2017

- a

- สำเร็จ

- ได้รับการรับรอง

- อย่างกระตือรือร้น

- ปรับ

- นอกจากนี้

- เป็นไปตาม

- สูง

- กับ

- บริษัท ตัวแทน

- จุดมุ่งหมาย

- จุดมุ่งหมาย

- ช่วยให้

- ด้วย

- an

- การวิเคราะห์

- และ

- และโครงสร้างพื้นฐาน

- เครื่องใช้

- การใช้งาน

- เข้าใกล้

- วิธีการ

- เป็น

- AS

- ด้าน

- At

- โจมตี

- การโจมตี

- ความสนใจ

- BE

- เพราะ

- กลายเป็น

- รับ

- กำลัง

- มาตรฐาน

- การเปรียบเทียบ

- ประโยชน์ที่ได้รับ

- ระหว่าง

- ที่ใหญ่ที่สุด

- ไบรอัน

- นำ

- เบราว์เซอร์

- แต่

- by

- CAN

- ความสามารถในการ

- ศูนย์

- โซ่

- ท้าทาย

- เปลี่ยนแปลง

- การเปลี่ยนแปลง

- ช่อง

- คริส

- ซีไอเอสเอ

- ซิสโก้

- ระบบของซิสโก้

- ชั้น

- เมฆ

- คอมพิวเตอร์เมฆ

- ร่วมกัน

- บริษัท

- เทียบเคียง

- การคำนวณ

- การเชื่อมต่อ

- เอกฉันท์

- สร้าง

- การสร้าง

- ปัจจุบัน

- ขณะนี้

- ลูกค้า

- cybersecurity

- สำนักงานความมั่นคงปลอดภัยไซเบอร์และโครงสร้างพื้นฐาน

- ข้อมูล

- ทศวรรษ

- ป้องกัน

- อย่างแน่นอน

- แสดงให้เห็นถึง

- แม้จะมี

- การตรวจพบ

- อุปกรณ์

- ต่าง

- ผู้อำนวยการ

- กระจาย

- นานา

- เอกสาร

- การทำ

- ทำ

- ร่าง

- เป็นคุ้งเป็นแคว

- ความสะดวก

- การศึกษา

- มีประสิทธิภาพ

- องค์ประกอบ

- ทำให้สามารถ

- เปิดการใช้งาน

- ที่มีการเข้ารหัส

- ปลาย

- ชั้นเยี่ยม

- สภาพแวดล้อม

- อุปกรณ์

- อีเธอร์ (ETH)

- ในทวีปยุโรป

- ประเมินค่า

- ประเมิน

- แม้

- ในที่สุด

- วิวัฒน์

- ตัวอย่าง

- ดำเนินการ

- ผู้บริหารงาน

- ผู้อำนวยการบริหาร

- แสดง

- ธรรม

- คุณสมบัติ

- ข้อเสนอแนะ

- สุดท้าย

- ไฟร์วอลล์

- ไฟร์วอลล์

- บริษัท

- บริษัท

- โดยมุ่งเน้น

- สำหรับ

- บังคับ

- มองไกลได้

- Fortinet

- คำวินิจฉัย

- ฟังก์ชัน

- ฟังก์ชั่น

- อนาคต

- รวบรวม

- ได้รับ

- ไป

- บัญชีกลุ่ม

- ขึ้น

- การเจริญเติบโต

- แนวทาง

- มี

- Hampshire

- ฮาร์ดแวร์

- มี

- he

- การดูแลสุขภาพ

- โปรดคลิกที่นี่เพื่ออ่านรายละเอียดเพิ่มเติม

- บ้าน

- อย่างไรก็ตาม

- HTTPS

- if

- ความสำคัญ

- ปรับปรุง

- in

- ประกอบด้วย

- รวมทั้ง

- ขึ้น

- ตัวชี้วัด

- อุตสาหกรรม

- การติดเชื้อ

- โครงสร้างพื้นฐาน

- อินเทอร์เน็ต

- การทำงานร่วมกัน

- เข้าไป

- ตรวจจับการบุกรุก

- IT

- ITS

- jpg

- คีย์

- ชนิด

- ที่รู้จักกัน

- ห้องปฏิบัติการ

- ห้องปฏิบัติการ

- ใหญ่

- ต่อมา

- ล่าสุด

- น้อยกว่า

- Line

- รายการ

- โหลด

- ที่ต้องการหา

- ผู้ผลิต

- การจัดการ

- ผู้จัดการ

- หลาย

- อาจ..

- สมาชิก

- สมาชิก

- วิธี

- ระเบียบวิธี

- อาจ

- ภารกิจ

- ผสม

- ข้อมูลเพิ่มเติม

- การเคลื่อนไหว

- ย้าย

- หลาย

- ต้อง

- จำเป็น

- จำเป็นต้อง

- จำเป็น

- เครือข่าย

- การรักษาความปลอดภัยเครือข่าย

- เครือข่าย

- เครือข่าย

- ไม่เคย

- ใหม่

- รุ่นต่อไป

- of

- เก่า

- on

- เปิด

- องค์กร

- อื่นๆ

- ของเรา

- ออก

- พาโลอัลโต

- ส่วนหนึ่ง

- ที่เข้าร่วมโครงการ

- คู่กรณี

- อดีต

- ชำระ

- รูปแบบไฟล์ PDF

- การปฏิบัติ

- การแสดง

- PIT

- สถานที่

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- การป้องกัน

- การป้องกัน

- ก่อนหน้านี้

- สำคัญ

- กระบวนการ

- ผลิตภัณฑ์

- ผลิตภัณฑ์

- ความคืบหน้า

- โปรโตคอล

- การตีพิมพ์

- รวดเร็ว

- ค่อนข้าง

- RE

- โลกแห่งความจริง

- เหมือนจริง

- จริงๆ

- เหมาะสม

- แนะนำ

- การร้องขอ

- จำเป็นต้องใช้

- ความต้องการ

- ผล

- ส่งผลให้

- ผลสอบ

- s

- พูดว่า

- ภาค

- ความปลอดภัย

- ภัยคุกคามความปลอดภัย

- ชุด

- ชุดอุปกรณ์

- การตั้งค่า

- โชว์

- เหมือนกับ

- ง่ายดาย

- ช้า

- มีขนาดเล็กกว่า

- So

- บางสิ่งบางอย่าง

- โดยเฉพาะ

- มาตรฐาน

- มาตรฐาน

- ระบุ

- ยังคง

- อย่างเช่น

- ระบบ

- เป้า

- เป้าหมาย

- งาน

- กำลังงาน

- วิชาการ

- เทคโนโลยี

- ทดสอบ

- การทดสอบ

- การทดสอบ

- การทดสอบ

- ที่

- พื้นที่

- ก้าวสู่อนาคต

- ที่นั่น

- พวกเขา

- สิ่ง

- ที่สาม

- บุคคลที่สาม

- นี้

- ในปีนี้

- เหล่านั้น

- การคุกคาม

- ภัยคุกคาม

- ปริมาณงาน

- เวลา

- ไปยัง

- ร่วมกัน

- เครื่องมือ

- ไปทาง

- การจราจร

- ความโปร่งใส

- โปร่งใส

- มหาวิทยาลัย

- ให้กับคุณ

- ใช้

- มือสอง

- การใช้

- ความหลากหลาย

- ต่างๆ

- ผู้ขาย

- รุ่น

- ช่องโหว่

- ความอ่อนแอ

- วิธี

- we

- เว็บ

- โปรแกรมประยุกต์บนเว็บ

- ดี

- กำหนดไว้อย่างดี

- อะไร

- เมื่อ

- ที่

- จะ

- กับ

- การทำงาน

- จะ

- ปี

- ปี

- ลมทะเล