อุปกรณ์ IoT แม้จะมีประโยชน์ แต่ก็ยังมีความเสี่ยงสูงต่อมัลแวร์ ขนาดและพลังการประมวลผลที่จำกัดทำให้ตกเป็นเป้าหมายได้ง่าย การปกป้องอุปกรณ์เหล่านี้จากการโจมตีถือเป็นความท้าทายในชีวิตประจำวันสำหรับทีมรักษาความปลอดภัยขององค์กร

เรามาดูรายละเอียดว่าทำไมมัลแวร์ IoT จึงเป็นข้อกังวล และตรวจสอบวิธีการปกป้องอุปกรณ์ IoT จากการโจมตีของมัลแวร์

เหตุใดอุปกรณ์ IoT จึงเสี่ยงต่อมัลแวร์

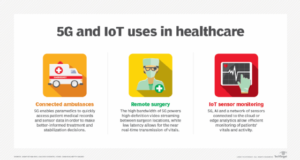

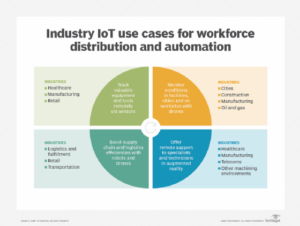

อุปกรณ์ IoT จัดอยู่ในประเภทอุปกรณ์คอมพิวเตอร์ที่ไม่ได้มาตรฐาน อาจเป็นสินค้าอุปโภคบริโภค เช่น สมาร์ททีวีและอุปกรณ์สวมใส่ หรืออาจเป็นสินค้าอุตสาหกรรม เช่น ระบบควบคุม กล้องวงจรปิด เครื่องติดตามทรัพย์สิน หรือ อุปกรณ์ทางการแพทย์. อุปกรณ์ IoT ได้เปลี่ยนแปลงวิธีการทำงานของโลกและการใช้ชีวิตโดยไม่คำนึงถึงจุดมุ่งเน้น

มีอุปกรณ์ IoT หลายประเภทอยู่หลายพันประเภท แต่ทั้งหมดมีความสามารถในการเชื่อมต่อกับเครือข่ายร่วมกัน การเชื่อมต่อทำให้อุปกรณ์เหล่านี้สามารถควบคุมจากระยะไกลและช่วยให้สามารถเข้าถึงและรวบรวมข้อมูลได้

แม้จะมีประโยชน์มากมาย แต่ข้อมูลที่พวกเขาสร้าง รวบรวม และแบ่งปัน ตลอดจนการดำเนินการที่พวกเขาทำ ทำให้อุปกรณ์ IoT น่าดึงดูดอย่างยิ่งสำหรับแฮกเกอร์ที่เป็นอันตราย ความจริงที่ว่าพวกเขาเชื่อมต่อกับเครือข่ายทำให้พวกเขาถูกโจมตีจากระยะไกล และปัจจัยรูปแบบของพวกเขาหมายความว่าพวกเขาขาดการรักษาความปลอดภัยในตัวที่จำเป็นในการป้องกันตนเองจากภัยคุกคามและการแสวงหาผลประโยชน์

จุดอ่อนและช่องโหว่ของ IoT

ตามรายงานภาพรวมความปลอดภัย IoT ประจำปี 2023 ของ Bitdefender บ้านในสหรัฐอเมริกามีอุปกรณ์เชื่อมต่ออินเทอร์เน็ตโดยเฉลี่ย 46 เครื่อง และพบกับการโจมตีอุปกรณ์เหล่านั้นโดยเฉลี่ยแปดครั้งทุกๆ 24 ชั่วโมง และนั่นเป็นเพียงอุปกรณ์ IoT สำหรับผู้บริโภค

ฮันนีพอต IoT แบบกระจายของ Nozomi Networks พบเห็นระหว่างที่อยู่ IP ของผู้โจมตีที่ไม่ซ้ำกันหลายร้อยนับพันรายการทุกวันในช่วงเดือนสิงหาคม 2023

การโจมตี IoT มีเป้าหมายเพื่อเข้าควบคุมอุปกรณ์ ขโมยหรือลบข้อมูลที่ละเอียดอ่อน หรือรับสมัครเข้าใน บ็อตเน็ต. การโจมตีที่ประสบความสำเร็จ โดยเฉพาะอย่างยิ่งหากเชื่อมต่อกับอุปกรณ์ที่เชื่อมต่อซึ่งใช้โครงสร้างพื้นฐานที่สำคัญหรือระบบทางการแพทย์ อาจส่งผลให้เกิดการแตกสาขาทางกายภาพอย่างรุนแรง

ดังต่อไปนี้ ปัญหาด้านความปลอดภัย ทำให้อุปกรณ์ IoT เสี่ยงต่อมัลแวร์:

- ข้อจำกัดของอุปกรณ์ อุปกรณ์ IoT ส่วนใหญ่ได้รับการออกแบบโดยมีความสามารถด้านฮาร์ดแวร์และซอฟต์แวร์ขั้นต่ำที่เพียงพอต่อการปฏิบัติงาน ทำให้มีความจุเพียงเล็กน้อยสำหรับกลไกความปลอดภัยหรือการปกป้องข้อมูลที่ครอบคลุม ทำให้มีความเสี่ยงที่จะถูกโจมตีมากขึ้น

- ฮาร์ดโค้ดและรหัสผ่านเริ่มต้น รหัสผ่านแบบฮาร์ดโค้ดและรหัสผ่านเริ่มต้นทำให้ผู้โจมตีที่ใช้กลยุทธ์แบบเดรัจฉานมีโอกาสสูงที่จะถอดรหัสการรับรองความถูกต้องของอุปกรณ์ ตัวอย่างเช่น บ็อตเน็ต HEH แพร่เชื้อไปยังอุปกรณ์โดยใช้ข้อมูลประจำตัวแบบฮาร์ดโค้ดและรหัสผ่านแบบเดรัจฉาน

- ขาดการเข้ารหัส ข้อมูลที่จัดเก็บหรือส่งในรูปแบบข้อความธรรมดามีความเสี่ยงที่จะถูกดักฟัง การทุจริต และการแย่งชิง ข้อมูลการวัดและส่งข้อมูลทางไกลที่สำคัญที่ส่งจากอุปกรณ์ IoT อาจถูกจัดการเพื่อให้ได้ผลลัพธ์ที่ผิดพลาด

- ส่วนประกอบที่มีช่องโหว่ การใช้ส่วนประกอบฮาร์ดแวร์ทั่วไปหมายถึงใครก็ตามที่มีความรู้เกี่ยวกับแผงวงจรอิเล็กทรอนิกส์และโปรโตคอลการสื่อสาร เช่น ตัวรับ/ส่งสัญญาณแบบอะซิงโครนัสสากล และวงจรรวมระหว่างกันสามารถแยกอุปกรณ์ออกจากกันและค้นหาช่องโหว่ของฮาร์ดแวร์

- ความหลากหลายของอุปกรณ์ เมื่อเปรียบเทียบกับเดสก์ท็อป แล็ปท็อป และโทรศัพท์มือถือ อุปกรณ์ IoT จะมีความแตกต่างกันอย่างมากในด้านฟอร์มแฟคเตอร์และระบบปฏิบัติการ เช่นเดียวกับเทคโนโลยีเครือข่ายและโปรโตคอลที่อุปกรณ์ IoT ใช้ ความหลากหลายนี้จำเป็นต้องมีมาตรการรักษาความปลอดภัยและการควบคุมที่ซับซ้อนมากขึ้นเพื่อให้การป้องกันในระดับมาตรฐาน

- ขาดความสามารถในการตรวจสอบ ผู้โจมตีประนีประนอมและใช้ประโยชน์จากอุปกรณ์ IoT โดยไม่ต้องกลัวว่ากิจกรรมของพวกเขาจะถูกบันทึกหรือตรวจพบ อุปกรณ์ที่ติดไวรัสอาจไม่แสดงการเสื่อมประสิทธิภาพหรือบริการที่เห็นได้ชัดเจน

- กลไกการอัพเดตไม่ดี อุปกรณ์จำนวนมากขาดความสามารถในการอัปเดตเฟิร์มแวร์หรือซอฟต์แวร์อย่างปลอดภัย การขาดแคลนนี้ทำให้บริษัทต่างๆ ต้องใช้ทรัพยากรจำนวนมากเพื่อปกป้องอุปกรณ์ IoT จากช่องโหว่ใหม่ๆ และทำให้อุปกรณ์จำนวนมากถูกเปิดเผย นอกจากนี้ อุปกรณ์ IoT มักจะมีการใช้งานที่ยาวนาน ดังนั้นจึงเป็นเรื่องยากมากขึ้นที่จะรักษาความปลอดภัยให้กับอุปกรณ์เหล่านี้จากรูปแบบการโจมตีใหม่ๆ

- ขาดความตระหนักด้านความปลอดภัย องค์กรต่างๆ มักจะปรับใช้อุปกรณ์ IoT โดยไม่เข้าใจจุดอ่อนและผลกระทบที่มีต่อความปลอดภัยของเครือข่ายโดยรวมอย่างถ่องแท้ ในทำนองเดียวกัน ผู้บริโภคส่วนใหญ่ขาดความรู้ในการเปลี่ยนรหัสผ่านและการตั้งค่าเริ่มต้นก่อนที่จะเชื่อมต่ออุปกรณ์ใหม่เข้ากับอินเทอร์เน็ต ทำให้อุปกรณ์ดังกล่าวกลายเป็นเป้าหมายของผู้โจมตีได้ง่าย

มัลแวร์ IoT และการโจมตี

อุปกรณ์ IoT สามารถมีส่วนร่วมในการละเมิดความปลอดภัยทางไซเบอร์และการติดมัลแวร์จำนวนเท่าใดก็ได้ และผลกระทบอาจเกิดขึ้นได้ทันที ต่อเนื่องกัน และทำให้เกิดการหยุดชะงักครั้งใหญ่ การโจมตีรวมถึงบอตเน็ต แรนซัมแวร์ แวร์ทำลายล้าง และอุปกรณ์โกง

- บอตเน็ต IoT มัลแวร์ Botnet มักเป็นโอเพ่นซอร์สและหาได้ฟรีในฟอรัมใต้ดิน ได้รับการออกแบบมาเพื่อแพร่เชื้อและควบคุมอุปกรณ์ให้ได้มากที่สุดในขณะเดียวกันก็บล็อกมัลแวร์บอตเน็ตอื่นๆ ไม่ให้เข้าควบคุมอุปกรณ์ เนื่องจากการรักษาความปลอดภัยที่ไม่ดี อุปกรณ์ IoT ช่วยให้ผู้คุกคามสามารถรับสมัครพวกเขาเป็นบอทและสร้างบอตเน็ตขนาดมหึมาเพื่อโจมตี DDoS ที่ทำลายล้างได้ ตามรายงาน Nokia Threat Intelligence Report ประจำปี 2023 บอตเน็ต IoT สร้างปริมาณการรับส่งข้อมูล DDoS มากกว่า 40% ในปัจจุบัน ซึ่งเพิ่มขึ้นห้าเท่าจากปีที่ผ่านมา การโจมตีบอตเน็ต IoT ครั้งใหญ่ครั้งแรกเกิดขึ้นในปี 2016 Mirai บ็อตเน็ตโจมตี. อุปกรณ์ IoT มากกว่า 600,000 เครื่องติดเชื้อ รวมถึงกล้องวงจรปิดและเราเตอร์ในครัวเรือน เว็บไซต์หลักหลายแห่งถูกทำให้ออฟไลน์เป็นเวลาหลายชั่วโมง บอตเน็ต IoT สามารถเปิดการโจมตีอื่นๆ รวมถึงการโจมตีแบบ brute-force การโจมตีแบบฟิชชิ่ง และแคมเปญสแปม

- แรนซัมแวร์ แม้ว่าอุปกรณ์ IoT จำนวนมากไม่ได้จัดเก็บข้อมูลอันมีค่าไว้ภายในเครื่อง แต่ก็ยังสามารถตกเป็นเหยื่อของการโจมตีด้วยแรนซัมแวร์ได้ แรนซัมแวร์ IoT ล็อคฟังก์ชันการทำงานของอุปกรณ์ หยุดการทำงานของอุปกรณ์อัจฉริยะ และปิดการดำเนินธุรกิจหรือโครงสร้างพื้นฐานที่สำคัญ ตัวอย่างเช่น แรนซัมแวร์ FLocker และ El Gato กำหนดเป้าหมายไปที่โทรศัพท์มือถือ แท็บเล็ต และสมาร์ททีวี โดยผู้โจมตีเรียกร้องการชำระเงินก่อนที่จะปลดล็อคอุปกรณ์ที่ติดไวรัส แม้ว่าอาจเป็นไปได้ที่จะรีเซ็ตอุปกรณ์ IoT ที่ติดไวรัส แต่การทำเช่นนี้กับอุปกรณ์หลายร้อยหรือหลายพันเครื่องก่อนที่สถานการณ์สำคัญจะคลี่คลายจะทำให้ผู้โจมตีได้ประโยชน์อย่างมาก การโจมตีด้วยแรนซัมแวร์ในเวลาหรือสถานที่ที่เหมาะสมทำให้เหยื่อมีทางเลือกเพียงเล็กน้อยหรือไม่มีเลยนอกจากต้องจ่ายค่าไถ่

- แวร์ทำลายล้าง นี่เป็นคำที่สร้างขึ้น แต่จับจุดประสงค์ของมัลแวร์ IoT นี้ Destructionware คือการโจมตีที่ออกแบบมาเพื่อทำลายโครงสร้างพื้นฐานเพื่อจุดประสงค์ทางการเมือง อุดมการณ์ หรือจุดประสงค์ที่เป็นอันตราย ประเด็นสำคัญ: การโจมตีระบบส่งไฟฟ้าของยูเครนในปี 2015 การโจมตีที่ซับซ้อนและวางแผนมาอย่างดีได้ทำลายโครงข่ายไฟฟ้าทั้งหมด เป็นเวลาหลายเดือนก่อนที่การดำเนินงานจะได้รับการฟื้นฟูอย่างสมบูรณ์ ส่วนหนึ่งของการโจมตีเกี่ยวข้องกับการเขียนทับเฟิร์มแวร์บนตัวแปลงซีเรียลเป็นอีเธอร์เน็ตที่สำคัญ ทำให้ผู้ปฏิบัติงานของแท้ไม่สามารถออกการควบคุมระยะไกลได้ อุปกรณ์ที่ติดไวรัสจะต้องถูกแทนที่ด้วยอุปกรณ์ใหม่ การโจมตีที่คล้ายกัน เกิดขึ้นใน 2022.

- อุปกรณ์อันธพาล แทนที่จะพยายามควบคุมอุปกรณ์ IoT อาชญากรไซเบอร์จำนวนมากเพียงเชื่อมต่ออุปกรณ์โกงกับเครือข่าย IoT หากไม่ได้รับการป้องกันอย่างสมบูรณ์ สิ่งนี้จะสร้างจุดเชื่อมต่อที่ผู้โจมตีสามารถหมุนเข้าไปในเครือข่ายเพิ่มเติมได้

วิธีตรวจจับการโจมตีของมัลแวร์ IoT

ปัจจุบันอุปกรณ์ IoT เป็นองค์ประกอบสำคัญของอุตสาหกรรมหลักแทบทุกแห่ง ทีมรักษาความปลอดภัยจะต้องเข้าใจปัจจัยเสี่ยงที่ซับซ้อนซึ่งจำเพาะต่อการปรับใช้และการใช้งานของพวกเขา อย่างไรก็ตาม เทคนิคการตรวจจับมัลแวร์ IoT ยังอยู่ในระหว่างดำเนินการอยู่มาก ตัวอย่างเช่น เทคนิคการวิเคราะห์แบบไดนามิกและแบบคงที่แบบออนบอร์ดไม่สามารถทำได้ เนื่องจากสถาปัตยกรรมที่หลากหลายและข้อจำกัดด้านทรัพยากรของอุปกรณ์ IoT

แนวทางที่ดีที่สุดในการตรวจจับมัลแวร์ IoT คือระบบตรวจสอบส่วนกลางที่ตรวจสอบกิจกรรมของอุปกรณ์ เช่น การรับส่งข้อมูลเครือข่าย การใช้ทรัพยากร และการโต้ตอบของผู้ใช้ จากนั้นใช้ AI เพื่อสร้างโปรไฟล์พฤติกรรม โปรไฟล์เหล่านี้สามารถช่วยตรวจจับความเบี่ยงเบนใดๆ ที่เกิดจากการโจมตีทางไซเบอร์หรือการดัดแปลงซอฟต์แวร์ที่เป็นอันตราย ไม่ว่าอุปกรณ์จะเป็นประเภทใดก็ตาม อุปกรณ์ที่สร้างหรือจัดการข้อมูลที่เป็นความลับควรใช้ รูปแบบการเรียนรู้แบบรวมศูนย์แบบกระจายอำนาจ เพื่อรับรองความเป็นส่วนตัวของข้อมูลในขณะที่โมเดลกำลังได้รับการฝึกฝน

วิธีการตรวจจับ IoT ในอนาคตอาจรวมถึงการวิเคราะห์สัญญาณแม่เหล็กไฟฟ้าด้วย นักวิจัยด้านความปลอดภัยที่ทำงานที่ IRISA เช่น ระบุ มัลแวร์ที่ทำงานบนอุปกรณ์ Raspberry Pi ด้วยความแม่นยำ 98% โดยการวิเคราะห์กิจกรรมทางแม่เหล็กไฟฟ้า ข้อได้เปรียบที่สำคัญของเทคนิคนี้คือไม่สามารถตรวจจับ บล็อก หรือหลบเลี่ยงโดยมัลแวร์ใดๆ ได้

วิธีป้องกันมัลแวร์ IoT

วิธีที่ดีที่สุดคือตรวจสอบให้แน่ใจว่าอุปกรณ์ได้รับการปกป้องอย่างเต็มที่ทั้งก่อนและระหว่างการใช้งานจนกว่าจะมีวิธีการที่มีประสิทธิภาพและมีประสิทธิภาพในการตรวจจับและบล็อกมัลแวร์อย่างรวดเร็ว

ทำตามขั้นตอนต่อไปนี้:

- เปิดใช้งานการอนุญาตที่รัดกุม เปลี่ยนรหัสผ่านเริ่มต้นเสมอ หากเป็นไปได้ ให้ใช้การรับรองความถูกต้องแบบหลายปัจจัย

- ใช้การเข้ารหัสที่เปิดตลอดเวลา เข้ารหัสข้อมูลและช่องทางการสื่อสารเครือข่ายทั้งหมดตลอดเวลา

- ปิดการใช้งานคุณสมบัติที่ไม่จำเป็น หากไม่ได้ใช้คุณสมบัติบางอย่าง เช่น บลูทูธ หากอุปกรณ์สื่อสารผ่าน Wi-Fi ให้ปิดใช้งานคุณสมบัติเหล่านั้นเพื่อลดพื้นที่การโจมตี

- ใช้แพตช์และอัปเดต เช่นเดียวกับสินทรัพย์เครือข่ายอื่นๆ คอยอัปเดตแอปพลิเคชันและอุปกรณ์ IoT ทั้งหมดให้ทันสมัยอยู่เสมอ โดยเฉพาะเฟิร์มแวร์ นี่อาจเป็นปัญหาสำหรับอุปกรณ์รุ่นเก่าที่ไม่สามารถแพตช์ได้ หากไม่สามารถอัปเกรดได้ ให้วางอุปกรณ์บนเครือข่ายแยกต่างหาก เพื่อไม่ให้อุปกรณ์อื่นตกอยู่ในความเสี่ยง เครื่องใช้ไฟฟ้าเกตเวย์ สามารถช่วยปกป้องอุปกรณ์ประเภทนี้จากการถูกค้นพบและโจมตีได้

- API ที่ปลอดภัย API เป็นส่วนสำคัญของระบบนิเวศ IoT พวกมันจัดเตรียมอินเทอร์เฟซระหว่างอุปกรณ์และระบบแบ็คเอนด์ ด้วยเหตุนี้ จึงต้องทดสอบ API ทั้งหมดที่ใช้โดยอุปกรณ์ IoT และตรวจสอบเพื่อให้แน่ใจว่ามีเพียงอุปกรณ์ที่ได้รับอนุญาตเท่านั้นที่สามารถสื่อสารผ่านอุปกรณ์เหล่านั้นได้

- รักษารายการสินทรัพย์ที่ครอบคลุม เพิ่มอุปกรณ์ IoT ทุกเครื่องลงในเครื่องมือการจัดการสินค้าคงคลัง บันทึก ID ตำแหน่ง ประวัติการบริการ และตัวชี้วัดที่สำคัญอื่นๆ สิ่งนี้ช่วยปรับปรุงการมองเห็นในระบบนิเวศ IoT ช่วยให้ทีมรักษาความปลอดภัยระบุอุปกรณ์ปลอมที่เชื่อมต่อกับเครือข่าย และแจ้งรูปแบบการรับส่งข้อมูลที่ผิดปกติซึ่งอาจบ่งบอกถึงการโจมตีที่กำลังดำเนินอยู่ เครื่องมือค้นหาเครือข่ายยังสามารถช่วยให้ทีมควบคุมเครือข่าย IoT ขนาดใหญ่และขยายตัวอย่างรวดเร็วได้

- ใช้การรักษาความปลอดภัยเครือข่ายที่แข็งแกร่ง แยกอุปกรณ์ IoT ของเครือข่ายทั้งหมดที่เชื่อมต่อและปรับใช้การป้องกันขอบเขตเฉพาะ

- ตรวจสอบแอปพลิเคชันแบ็คเอนด์ IoT ตั้งค่าการแจ้งเตือนเพื่อเตือนกิจกรรมที่ผิดปกติและสแกนหาช่องโหว่เป็นประจำ

- ดำเนินการเชิงรุกด้วยการรักษาความปลอดภัย ดำเนินการบรรเทาผลกระทบเมื่อค้นพบวิธีการโจมตีหรือมัลแวร์ใหม่ๆ ติดตามการพัฒนาในด้านภัยคุกคาม IoT วางแผนการซ้อมมาอย่างดีเพื่อตรวจจับและ ตอบสนองต่อแรนซัมแวร์ และการโจมตี DDoS

- กำหนดนโยบายการทำงานจากที่บ้าน เนื่องจากมีผู้คนเชื่อมต่ออุปกรณ์ IoT ของผู้บริโภคกับเครือข่ายในบ้านมากขึ้น พนักงานที่ทำงานจากที่บ้านจะต้องปฏิบัติตามนโยบายที่ควบคุมวิธีที่พวกเขาเข้าถึงเครือข่ายและทรัพยากรขององค์กรอย่างเคร่งครัด อุปกรณ์สมาร์ทโฮมอาจมีความปลอดภัยต่ำเช่นกัน การเปิดความเสี่ยง ผู้โจมตีสามารถสร้างจุดเริ่มต้นเข้าสู่เครือข่ายของบริษัทได้ ทำให้พนักงานตระหนักถึงความเสี่ยงด้านความปลอดภัยที่อุปกรณ์อัจฉริยะของตนสร้างขึ้น และวิธีตรวจสอบให้แน่ใจว่าอุปกรณ์เหล่านั้นปลอดภัยจากการโจมตี

- วางโปรแกรมรางวัลจุดบกพร่องไว้ เสนอรางวัลให้กับแฮกเกอร์ที่มีจริยธรรมที่ค้นพบและรายงานช่องโหว่หรือข้อบกพร่องภายในฮาร์ดแวร์หรือซอฟต์แวร์ของระบบนิเวศ IoT ได้สำเร็จ

อนาคตของการโจมตี IoT

การสร้างแผนเพื่อบรรเทาช่องโหว่ของมัลแวร์ IoT และการกำหนดวิธีตอบโต้การโจมตี IoT ถือเป็นสิ่งสำคัญสำหรับทุกองค์กร ความถี่ของการโจมตี IoT จะเพิ่มขึ้นเมื่อโลกต้องพึ่งพาเทคโนโลยีอัจฉริยะมากขึ้นเท่านั้น

ระบบนิเวศของ IoT มีความซับซ้อนตามธรรมชาติโดยมีพื้นผิวการโจมตีขนาดใหญ่ แฮกเกอร์ที่เป็นอันตรายมองอุปกรณ์ IoT อย่างถูกต้องว่าเป็นผลไม้ที่ห้อยต่ำ การขาดมาตรฐานความปลอดภัย IoT ที่เป็นที่ยอมรับทั่วโลกทำให้การรักษาอุปกรณ์ IoT ให้ปลอดภัยมีความท้าทายมากขึ้น ความคิดริเริ่มเช่นผู้ที่มาจาก NIST, ENISAที่ สถาบันมาตรฐานโทรคมนาคมยุโรป และ พันธมิตร ioXtจะนำไปสู่การรักษาความปลอดภัยในตัวที่ดีขึ้นอย่างมากสำหรับอุปกรณ์ IoT ในอนาคต ในขณะเดียวกัน กฎหมาย Cyber Resilience Act ของสหภาพยุโรปก็มีจุดมุ่งหมายเพื่อให้แน่ใจว่า ผู้ผลิตปรับปรุงความปลอดภัย ของอุปกรณ์ดิจิทัลของพวกเขา

Michael Cobb, CISSP-ISSAP เป็นผู้เขียนด้านความปลอดภัยที่มีชื่อเสียงและมีประสบการณ์มากกว่า 20 ปีในอุตสาหกรรมไอที

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- PlatoData.Network Vertical Generative Ai เพิ่มพลังให้กับตัวเอง เข้าถึงได้ที่นี่.

- เพลโตไอสตรีม. Web3 อัจฉริยะ ขยายความรู้ เข้าถึงได้ที่นี่.

- เพลโตESG. คาร์บอน, คลีนเทค, พลังงาน, สิ่งแวดล้อม แสงอาทิตย์, การจัดการของเสีย. เข้าถึงได้ที่นี่.

- เพลโตสุขภาพ เทคโนโลยีชีวภาพและข่าวกรองการทดลองทางคลินิก เข้าถึงได้ที่นี่.

- ที่มา: https://www.techtarget.com/searchsecurity/tip/How-to-protect-your-organization-from-IoT-malware

- :เป็น

- :ไม่

- :ที่ไหน

- $ ขึ้น

- 000

- 01

- 1

- 20

- 2015

- 2016

- 2023

- 24

- 30

- 32

- 40

- 46

- 50

- a

- ความสามารถ

- สามารถ

- ได้รับการยอมรับ

- เข้า

- Accessed

- ตาม

- ความถูกต้อง

- กระทำ

- กิจกรรม

- อยากทำกิจกรรม

- นักแสดง

- นอกจากนี้

- ที่อยู่

- ความได้เปรียบ

- กับ

- AI

- จุดมุ่งหมาย

- จุดมุ่งหมาย

- การแจ้งเตือน

- ทั้งหมด

- ด้วย

- เสมอ

- ในหมู่

- an

- การวิเคราะห์

- วิเคราะห์

- และ

- ใด

- ทุกคน

- นอกเหนือ

- APIs

- การใช้งาน

- เข้าใกล้

- เป็น

- AS

- สินทรัพย์

- สินทรัพย์

- At

- โจมตี

- การโจมตี

- มีเสน่ห์

- การตรวจสอบบัญชี

- สิงหาคม

- การยืนยันตัวตน

- ผู้เขียน

- การอนุญาต

- มีอำนาจ

- ใช้ได้

- เฉลี่ย

- ทราบ

- ความตระหนัก

- Back-end

- BE

- จะกลายเป็น

- ก่อน

- กำลัง

- ประโยชน์ที่ได้รับ

- ที่ดีที่สุด

- ระหว่าง

- ใหญ่

- ปิดกั้น

- ที่ถูกบล็อก

- การปิดกั้น

- บลูทู ธ

- บ็อตเน็ต

- บ็อตเน็ต

- บอท

- ความกรุณา

- โปรแกรมเงินรางวัล

- การละเมิด

- Bug

- รางวัลโปรดปราน

- built-in

- ธุรกิจ

- การดำเนินธุรกิจ

- แต่

- by

- มา

- กล้อง

- แคมเปญ

- CAN

- ไม่ได้

- ความสามารถในการ

- ความจุ

- จับ

- กรณี

- ก่อให้เกิด

- กล้องวงจรปิด

- ส่วนกลาง

- บาง

- ท้าทาย

- ท้าทาย

- โอกาส

- เปลี่ยนแปลง

- การเปลี่ยนแปลง

- ช่อง

- ตรวจสอบ

- รวบรวม

- ผูกมัด

- ร่วมกัน

- สื่อสาร

- การสื่อสาร

- บริษัท

- บริษัท

- ซับซ้อน

- ส่วนประกอบ

- ครอบคลุม

- การประนีประนอม

- การคำนวณ

- พลังคอมพิวเตอร์

- กังวล

- เชื่อมต่อ

- งานที่เชื่อมต่อ

- อุปกรณ์ที่เชื่อมต่อ

- การเชื่อมต่อ

- การเชื่อมต่อ

- ข้อ จำกัด

- ผู้บริโภค

- สินค้าอุปโภคบริโภค

- ผู้บริโภค

- การบริโภค

- ควบคุม

- การควบคุม

- การควบคุม

- ไทม์ไลน์การ

- คอรัปชั่น

- ได้

- ตอบโต้

- กรอบ

- สร้าง

- สร้าง

- หนังสือรับรอง

- วิกฤติ

- โครงสร้างพื้นฐานที่สำคัญ

- ไซเบอร์

- การโจมตีทางไซเบอร์

- อาชญากรไซเบอร์

- cybersecurity

- ประจำวัน

- ข้อมูล

- ความเป็นส่วนตัวของข้อมูล

- การป้องกันข้อมูล

- วันที่

- DDoS

- ทุ่มเท

- ลึก

- ค่าเริ่มต้น

- เรียกร้อง

- ปรับใช้

- การใช้งาน

- การใช้งาน

- ได้รับการออกแบบ

- แม้จะมี

- ตรวจจับ

- ตรวจพบ

- การตรวจพบ

- การกำหนด

- ซึ่งล้างผลาญ

- การพัฒนา

- เครื่อง

- อุปกรณ์

- ต่าง

- ยาก

- ดิจิตอล

- ค้นพบ

- ค้นพบ

- การค้นพบ

- การหยุดชะงัก

- กระจาย

- หลาย

- ความหลากหลาย

- การทำ

- สวม

- ลง

- สอง

- ในระหว่าง

- พลวัต

- ง่าย

- ระบบนิเวศ

- ระบบนิเวศ

- มีประสิทธิภาพ

- ผลกระทบ

- el

- อิเล็กทรอนิกส์

- พนักงาน

- จ้าง

- ทำให้สามารถ

- ช่วยให้

- การเข้ารหัสลับ

- มหาศาล

- ทำให้มั่นใจ

- Enterprise

- ความปลอดภัยขององค์กร

- ทั้งหมด

- การเข้า

- จำเป็น

- ตามหลักจริยธรรม

- EU

- ยุโรป

- ทุกๆ

- ทุกวัน

- ตรวจสอบ

- ตัวอย่าง

- มีอยู่

- ที่ขยาย

- ประสบการณ์

- เอาเปรียบ

- การแสวงหาผลประโยชน์

- ที่เปิดเผย

- อย่างยิ่ง

- ความจริง

- ปัจจัย

- ปัจจัย

- ตก

- กลัว

- คุณสมบัติ

- ชื่อจริง

- ธง

- โฟกัส

- ปฏิบัติตาม

- ดังต่อไปนี้

- สำหรับ

- ฟอร์ม

- ฟอรั่ม

- อิสระ

- แช่แข็ง

- เวลา

- ราคาเริ่มต้นที่

- อย่างเต็มที่

- ฟังก์ชั่น

- ต่อไป

- อนาคต

- ได้รับ

- สร้าง

- แท้

- ให้

- จะช่วยให้

- ทั่วโลก

- อย่างมาก

- ตะแกรง

- แฮกเกอร์

- มี

- จัดการ

- ฮาร์ดแวร์

- มี

- ช่วย

- จะช่วยให้

- อย่างสูง

- ประวัติ

- หน้าแรก

- บ้าน

- ชั่วโมง

- ครัวเรือน

- สรุป ความน่าเชื่อถือของ Olymp Trade?

- ทำอย่างไร

- อย่างไรก็ตาม

- HTTPS

- ร้อย

- ICON

- ID

- แยกแยะ

- if

- ทันที

- ส่งผลกระทบ

- สำคัญ

- ปรับปรุง

- การปรับปรุง

- ช่วยเพิ่ม

- in

- ประกอบด้วย

- รวมทั้ง

- เพิ่ม

- ขึ้น

- แสดง

- อุตสาหกรรม

- อุตสาหกรรม

- การติดเชื้อ

- ข้อมูล

- โครงสร้างพื้นฐาน

- ความคิดริเริ่ม

- แทน

- Intelligence

- ความตั้งใจ

- ปฏิสัมพันธ์

- อินเตอร์เฟซ

- อินเทอร์เน็ต

- เข้าไป

- สินค้าคงคลัง

- การจัดการสินค้าคงคลัง

- ร่วมมือ

- IOT

- อุปกรณ์ IoT

- อุปกรณ์ iot

- IP

- ที่อยู่ IP

- ISN

- ปัญหา

- IT

- อุตสาหกรรมไอที

- jpg

- เพียงแค่

- เก็บ

- การเก็บรักษา

- ความรู้

- ไม่มี

- ภูมิประเทศ

- แล็ปท็อป

- ใหญ่

- เปิดตัว

- นำ

- การเรียนรู้

- การออกจาก

- ชั้น

- เลฟเวอเรจ

- ถูก จำกัด

- น้อย

- ชีวิต

- ในท้องถิ่น

- ที่ตั้ง

- ล็อค

- นาน

- ดู

- Lot

- สำคัญ

- ทำ

- ทำให้

- การทำ

- มัลแวร์

- การตรวจจับมัลแวร์

- การจัดการ

- จัดการ

- หลาย

- หมายความ

- วิธี

- ขณะ

- มาตรการ

- กลไก

- ทางการแพทย์

- วิธี

- วิธีการ

- ตัวชี้วัด

- อาจ

- ต่ำสุด

- บรรเทา

- โทรศัพท์มือถือ

- โทรศัพท์มือถือ

- โมเดล

- การปรับเปลี่ยน

- การตรวจสอบ

- เดือน

- ข้อมูลเพิ่มเติม

- มากที่สุด

- มาก

- การพิสูจน์ตัวตนแบบหลายปัจจัย

- ต้อง

- จำเป็น

- เครือข่าย

- การรักษาความปลอดภัยเครือข่าย

- การรับส่งข้อมูลเครือข่าย

- เครือข่าย

- ใหม่

- NIST

- ไม่

- โนเกีย

- ตอนนี้

- จำนวน

- of

- ออฟไลน์

- มักจะ

- เก่ากว่า

- on

- ออนบอร์ด

- คน

- เพียง

- เปิด

- โอเพนซอร์ส

- การดำเนินการ

- ผู้ประกอบการ

- ตัวเลือกเสริม (Option)

- or

- organizacja

- องค์กร

- OS

- อื่นๆ

- เกิน

- ทั้งหมด

- ส่วนหนึ่ง

- โดยเฉพาะ

- รหัสผ่าน

- อดีต

- แพทช์

- รูปแบบ

- ชำระ

- การชำระเงิน

- รูปแบบไฟล์ PDF

- คน

- ดำเนินการ

- การปฏิบัติ

- ฟิชชิ่ง

- การโจมตีแบบฟิชชิ่ง

- โทรศัพท์

- กายภาพ

- เดือย

- สถานที่

- ข้อความธรรมดา

- แผนการ

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- ความอุดมสมบูรณ์

- จุด

- นโยบาย

- ทางการเมือง

- น่าสงสาร

- เป็นไปได้

- อำนาจ

- กริดไฟฟ้า

- ป้องกัน

- ลำดับความสำคัญ

- ความเป็นส่วนตัว

- เชิงรุก

- ผลิตภัณฑ์

- ดูรายละเอียด

- โครงการ

- ความคืบหน้า

- ป้องกัน

- การป้องกัน

- ปกป้อง

- การป้องกัน

- โปรโตคอล

- ให้

- วัตถุประสงค์

- ใส่

- อย่างรวดเร็ว

- การแตกสาขา

- ค่าไถ่

- ransomware

- แรนซัมแวร์โจมตี

- อย่างรวดเร็ว

- ราสเบอร์รี่

- ราสเบอร์รี่ Pi

- ระเบียน

- บันทึก

- รับสมัคร

- ลด

- ไม่คำนึงถึง

- สม่ำเสมอ

- รีโมท

- จากระยะไกล

- มีชื่อเสียง

- แทนที่

- รายงาน

- ต้อง

- นักวิจัย

- ความยืดหยุ่น

- ทรัพยากร

- แหล่งข้อมูล

- การบูรณะ

- ผล

- ผลสอบ

- รางวัล

- ขวา

- ความเสี่ยง

- ปัจจัยเสี่ยง

- ความเสี่ยง

- วิ่ง

- s

- ปลอดภัย

- เดียวกัน

- การสแกน

- Section

- ปลอดภัย

- อย่างปลอดภัย

- ความปลอดภัย

- ตระหนักถึงความปลอดภัย

- มาตรการรักษาความปลอดภัย

- นักวิจัยด้านความปลอดภัย

- ความเสี่ยงด้านความปลอดภัย

- มีความละเอียดอ่อน

- ส่ง

- แยก

- บริการ

- ชุด

- การตั้งค่า

- หลาย

- รุนแรง

- Share

- ความขาดแคลน

- น่า

- โชว์

- สัญญาณ

- สำคัญ

- อย่างมีความหมาย

- คล้ายคลึงกัน

- ง่ายดาย

- สถานการณ์

- ขนาด

- สมาร์ท

- บ้านอัจฉริยะ

- อุปกรณ์สมาร์ท

- So

- ซอฟต์แวร์

- ซับซ้อน

- แหล่ง

- สแปม

- โดยเฉพาะ

- มาตรฐาน

- มาตรฐาน

- สหรัฐอเมริกา

- เข้าพัก

- ขั้นตอน

- ยังคง

- จัดเก็บ

- เก็บไว้

- ความเครียด

- แข็งแรง

- ที่ประสบความสำเร็จ

- ประสบความสำเร็จ

- อย่างเช่น

- เพียงพอ

- พื้นผิว

- การเฝ้าระวัง

- ฉลาด

- ระบบ

- ระบบ

- T

- กลยุทธ์

- เอา

- การ

- เป้า

- เป้าหมาย

- งาน

- ทีม

- เทคนิค

- เทคนิค

- เทคโนโลยี

- โทรคมนาคม

- ระยะ

- ทดสอบ

- กว่า

- ที่

- พื้นที่

- ก้าวสู่อนาคต

- โลก

- ของพวกเขา

- พวกเขา

- ตัวเอง

- แล้วก็

- ที่นั่น

- ล้อยางขัดเหล่านี้ติดตั้งบนแกน XNUMX (มม.) ผลิตภัณฑ์นี้ถูกผลิตในหลายรูปทรง และหลากหลายเบอร์ความแน่นหนาของปริมาณอนุภาคขัดของมัน จะทำให้ท่านได้รับประสิทธิภาพสูงในการขัดและการใช้งานที่ยาวนาน

- พวกเขา

- นี้

- เหล่านั้น

- พัน

- การคุกคาม

- ตัวแสดงภัยคุกคาม

- ภัยคุกคามที่ชาญฉลาด

- ภัยคุกคาม

- ตลอด

- เวลา

- ครั้ง

- ไปยัง

- ในวันนี้

- เอา

- เครื่องมือ

- เครื่องมือ

- ด้านบน

- ติดตาม

- การจราจร

- ผ่านการฝึกอบรม

- จริง

- พยายาม

- ชนิด

- ชนิด

- ประเทศยูเครน

- เข้าใจ

- ความเข้าใจ

- เป็นเอกลักษณ์

- พร้อมใจกัน

- ประเทศสหรัฐอเมริกา

- ปลดล็อค

- ผิดปกติ

- บันทึก

- การปรับปรุง

- ใช้

- มือสอง

- ผู้ใช้

- ใช้

- การใช้

- มักจะ

- มีคุณค่า

- มาก

- ผ่านทาง

- ทำงานได้

- เหยื่อ

- รายละเอียด

- จวน

- ความชัดเจน

- ช่องโหว่

- ความอ่อนแอ

- อ่อนแอ

- คือ

- ทาง..

- วิธี

- อุปกรณ์ที่สวมใส่

- เว็บไซต์

- ดี

- คือ

- เมื่อ

- ที่

- ในขณะที่

- WHO

- ทำไม

- Wi-Fi

- จะ

- กับ

- ภายใน

- ไม่มี

- ร่วมเป็นสักขีพยาน

- งาน

- ทำงานที่บ้าน

- การทำงาน

- โรงงาน

- โลก

- ปี

- ปี

- ของคุณ

- ลมทะเล