Kommer du ihåg när ett par etiska hackare på distans tog över en Jeep Cherokee när den kördes på en motorväg nära centrala St. Louis 2015? Bakgrunden är att dessa "hackers", säkerhetsforskarna Charlie Miller och Chris Valasek, kontaktade fordonstillverkarna flera år innan deras högprofilerade bedrift och varnade för riskerna som säkerhetsbrister utgjorde för bilar. Tillverkarna vid den tiden ansåg dock inte att bilar var mål för cyberattacker.

Med mängden hård- och mjukvaruinnehåll som möjliggör större automatisering, har fordon faktiskt många potentiella säkerhetssårbarheter – ungefär som många av våra andra smarta, uppkopplade IoT-enheter. Låt oss ta en titt på viktiga fordonsområden som bör skyddas, varför det är viktigt att tänka på säkerheten från tidigt i designcykeln och hur du kan skydda hela bilen från stötfångare till stötfångare.

ECU:er: Oemotståndlig för hackare

Vi kan börja vår diskussion med elektroniska styrenheter (ECU), de inbyggda systemen inom fordonselektronik som styr de elektriska systemen eller delsystemen i fordon. Det är inte ovanligt att moderna fordon har uppåt 100 ECU körfunktioner så varierande som bränsleinsprutning, temperaturkontroll, bromsning och objektdetektering. Traditionellt utformades ECU:er utan krav på att de skulle validera de enheter som de kommunicerar med; istället accepterade de helt enkelt kommandon från och delade information med vilken enhet som helst på samma ledningsbuss. Fordonsnät ansågs inte vara kommunikationsnät i betydelsen till exempel internet. Denna missuppfattning har dock skapat den största sårbarheten.

Kommer tillbaka till Jeep hack, Miller och Valasek gav sig ut för att visa hur lätt ECU:er kunde attackeras. Först utnyttjade de en sårbarhet i programvaran på en radioprocessor via det mobila nätverket, gick sedan vidare till infotainmentsystemet, och slutligen riktade de sig mot ECU:erna för att påverka bromsning och styrning. Det räckte för att få bilindustrin att börja ägna mer uppmärksamhet åt cybersäkerhet.

Idag är det vanligt att ECU:er är designade med gateways, så att endast de enheter som borde prata med varandra gör det. Detta är ett mycket bättre tillvägagångssätt än att ha ett vidöppet nätverk i fordonet.

Hur infotainmentsystem kan utnyttjas

Förutom ECU:er kan bilar innehålla andra sårbarheter som kan tillåta en dålig skådespelare att hoppa från en enhet inuti fordonet till en annan. Tänk på infotainmentsystemet, som är anslutet till mobilnät för aktiviteter som:

- Firmwareuppdateringar till bilar från fordonstillverkare

- Platsbaserad vägassistans och fjärrdiagnostik för fordon

- I framtiden fungerar fordon-till-fordon och fordon-till-allt allt mer

Saken är att infotainmentsystem tenderar också att vara kopplade till olika kritiska fordonssystem för att förse förare med driftsdata, såsom information om motorprestanda, såväl som till kontroller, allt från klimatkontroll och navigationssystem till de som knyter an till körfunktioner. . Infotainmentsystem har också alltmer en viss grad av integration med instrumentpanelen – med moderna instrumentpaneler som blir en del av infotainmentdisplayen. Med tanke på alla anslutningar som finns i detta fordonsdelsystem och den kraftfulla, fullfjädrade programvaran på dem som utför dessa funktioner, är det troligt att någon kommer att utnyttja en sårbarhet för att hacka sig in i dem.

Skydda nätverk i fordon

För att förhindra sådana attacker är det viktigt att tillämpa fysiska eller logiska åtkomstkontroller på vilken typ av information som utbyts mellan mer och mindre privilegierade delsystem i nätverket. För att säkerställa att kommunikationen är autentisk är det också avgörande för nätverk i fordon att utnyttja säkerhetserfarenheterna som vunnits under de senaste 30 åren i nätverksvärlden genom att kombinera stark kryptografi med stark identifiering och autentisering. Alla dessa åtgärder bör planeras tidigt i designcykeln för att ge en robust säkerhetsgrund för systemet. Att göra så tidigt är mindre arbetsintensivt, mindre kostsamt och mer effektivt granskat för kvarvarande risk än att införliva säkerhetsåtgärder bitvis för att lösa problem som dyker upp senare.

Den ökande populariteten för Ethernet för nätverk i fordon är en positiv utveckling. Ethernet kommer med vissa kostnadsbesparingar och några kraftfulla nätverksparadigm som stöder de hastigheter som behövs för applikationer som avancerade förarassistanssystem (ADAS) och autonom körning, samt ökande applikationer av infotainmentsystem. En del av Ethernet-standarden tillhandahåller enheter som identifierar sig och bevisar sin identitet innan de tillåts ansluta sig till nätverket och utföra några kritiska funktioner.

NHTSA Automotive Cybersecurity Best Practices

Smakämnen National Highway Traffic Safety Administration (NHTSA) föreslår en flerskiktad cybersäkerhetsstrategi för bilar, med en bättre representation av fordonssystemet som ett nätverk av anslutna delsystem som vart och ett kan vara sårbart för cyberattacker. I sin uppdaterade rapporten om bästa praxis för cybersäkerhet släpptes den här månaden, NHSTA tillhandahåller olika rekommendationer angående grundläggande cybersäkerhetsskydd för fordon. Många av dessa tycks vara förnuftiga metoder för utveckling av kritiska system, men dessa metoder har varit (och fortsätter att vara) förvånansvärt frånvarande från många. Bland förslagen för en mer cybermedveten hållning:

- Begränsa åtkomst för utvecklare/felsökning i produktionsenheter. En ECU skulle potentiellt kunna nås via en öppen felsökningsport eller via en seriell konsol, och ofta är denna åtkomst på en privilegierad driftnivå. Om åtkomst på utvecklarnivå behövs i produktionsenheter, bör felsöknings- och testgränssnitt vara lämpligt skyddade för att kräva auktorisering av privilegierade användare.

- Skydda kryptografiska nycklar och andra hemligheter. Alla kryptografiska nycklar eller lösenord som kan ge en obehörig, förhöjd nivå av åtkomst till fordonsdatorplattformar bör skyddas från avslöjande. En nyckel från ett enskilt fordons datorplattform ska inte ge åtkomst till flera fordon. Detta innebär att en noggrann nyckelhanteringsstrategi baserad på unika nycklar och andra hemligheter i varje fordon, och även undersystem, behövs.

- Kontrollera diagnostikåtkomst för fordonsunderhåll. Så mycket som möjligt, begränsa diagnostiska funktioner till ett specifikt läge för fordonsdrift för att uppnå det avsedda syftet med den tillhörande funktionen. Designa sådana funktioner för att eliminera eller minimera potentiellt farliga konsekvenser om de skulle missbrukas eller missbrukas.

- Styr åtkomst till firmware. Använd goda rutiner för säkerhetskodning och använd verktyg som stödjer säkerhetsresultat i deras utvecklingsprocesser.

- Begränsa möjligheten att modifiera firmware, inklusive kritiska data. Att begränsa möjligheten att modifiera firmware gör det mer utmanande för dåliga aktörer att installera skadlig programvara på fordon.

- Kontrollera intern fordonskommunikation. Undvik om möjligt att skicka säkerhetssignaler som meddelanden på vanliga databusser. Om sådan säkerhetsinformation måste skickas över en kommunikationsbuss, bör informationen finnas på kommunikationsbussar som är segmenterade från alla fordons ECU:er med externa nätverksgränssnitt. För kritiska säkerhetsmeddelanden, tillämpa ett meddelandeautentiseringsschema för att begränsa möjligheten för meddelandeförfalskning.

NHTSA:s rapport om bästa praxis för cybersäkerhet ger en bra utgångspunkt för att stärka fordonstillämpningar. Det är dock varken en receptbok eller heltäckande. NHTSA rekommenderar också att industrin följer National Institute of Standards and Technologys (NIST:s) Ram för cybersäkerhet, som ger råd om att utveckla skiktade cybersäkerhetsskydd för fordon baserat på fem huvudfunktioner: identifiera, skydda, upptäcka, svara och återställa. Därtill kommer standarder som t.ex ISO SAE 21434 Cybersäkerhet för vägfordon, som på vissa sätt liknar ISO 26262 funktionssäkerhetsstandard, ger också viktig vägledning.

Hjälper dig att säkra dina SoC-designer för fordon

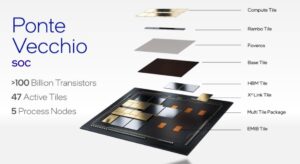

Fordonstillverkare har olika nivåer av intern expertis inom cybersäkerhet. Vissa väljer fortfarande att lägga till ett lager av säkerhet till sina bildesigner nära slutet av designprocessen; Men att vänta tills en design nästan är klar kan lämna sårbarhetspunkter oadresserade och öppna för attack. Genom att designa säkerhet från grunden kan du undvika att skapa sårbara system (se figuren nedan för en beskrivning av de säkerhetslager som behövs för att skydda en SoC för fordon). Dessutom är det också viktigt att säkerställa att säkerheten varar så länge som fordon är på vägen (i genomsnitt 11 år).

Lager av säkerhet som behövs för att skydda en SoC för fordon.

Med vår lång historia av att stödja SoC-designer för fordon, Synopsys kan hjälpa dig att utveckla strategin och arkitekturen för att implementera en högre säkerhetsnivå i dina designs. Utöver vår tekniska expertis inkluderar våra relevanta lösningar inom detta område:

Uppkopplade bilar är en del av denna blandning av saker som bör göras mer motståndskraftiga och härdas mot attacker. Även om funktionell säkerhet har blivit ett välbekant fokusområde för branschen, är det dags för cybersäkerhet att vara en del av den tidiga planeringen för bilkisel och system också. Du kan trots allt inte ha en säker bil om den inte också är säker.

För att lära sig mer besök Synopsys DesignWare Security IP.

Läs också:

Identitets- och datakryptering för PCIe och CXL Security

Högpresterande Natural Language Processing (NLP) i begränsade inbyggda system

Föreläsningsserie: Designing a Time Interleaved ADC for 5G Automotive Applications

Dela det här inlägget via: Källa: https://semiwiki.com/eda/synopsys/307428-why-its-critical-to-design-in-security-early-to-protect-automotive-systems-from-hackers/

- 100

- 11

- 5G

- tillgång

- tvärs

- aktiviteter

- Dessutom

- adress

- avancerat

- Alla

- bland

- Annan

- tillämpningar

- tillvägagångssätt

- arkitektur

- OMRÅDE

- runt

- Attacker

- Äkta

- Autentisering

- tillstånd

- Automation

- fordonsindustrin

- bilindustrin

- autonom

- genomsnitt

- Där vi får lov att vara utan att konstant prestera,

- BÄST

- bästa praxis

- störst

- Bussen

- bussar

- bil

- bilar

- Kodning

- Gemensam

- Kommunikation

- Trygghet i vårdförloppet

- komponent

- databehandling

- Anslutningar

- Konsol

- innehåll

- fortsätta

- kunde

- Skapa

- kritisk

- kryptografi

- Cyber attack

- cyberattack

- Cybersäkerhet

- datum

- Designa

- design

- mönster

- Detektering

- utveckla

- utveckla

- Utveckling

- anordning

- enheter

- Downtown

- driven

- chaufför

- drivande

- Tidig

- Elektronik

- möjliggör

- kryptering

- erfarenhet

- expertis

- Exploit

- Leverans

- Funktioner

- Figur

- Slutligen

- Förnamn

- Fokus

- följer

- fundament

- Bränsle

- full

- funktioner

- framtida

- god

- hacka

- hackare

- hårdvara

- har

- hjälpa

- historia

- Hur ser din drömresa ut

- HTTPS

- Identifiering

- identifiera

- genomföra

- med Esport

- Inklusive

- industrin

- informationen

- integrering

- Internet

- iot

- iot enheter

- IT

- jeep

- delta

- Nyckel

- nycklar

- arbetskraft

- språk

- LÄRA SIG

- Nivå

- nivåer

- Lång

- malware

- ledning

- emot

- mer

- nationell

- Naturligt språk

- Naturlig språkbehandling

- Navigering

- Nära

- behövs

- nät

- nätverk

- nätverk

- nlp

- Objektdetektion

- öppet

- Övriga

- lösenord

- prestanda

- fysisk

- planering

- plattform

- Plattformar

- den mäktigaste

- Principal

- process

- processer

- Produktion

- skydda

- ge

- ger

- radio

- som sträcker sig

- Receptet

- Recover

- frigörs

- rapport

- Risk

- rinnande

- säker

- Säkerhet

- säkerhet

- säkerhetsforskare

- känsla

- Serier

- in

- delas

- smarta

- So

- Mjukvara

- Lösningar

- någon

- standarder

- starta

- Historia

- Strategi

- stark

- stödja

- system

- System

- tala

- Tryck

- Teknisk

- testa

- Framtiden

- Genom

- SLIPS

- tid

- verktyg

- trafik

- unika

- Uppdateringar

- användare

- vehikel

- fordon

- sårbarheter

- sårbarhet

- Sårbara

- Vad

- utan

- världen

- skulle

- år