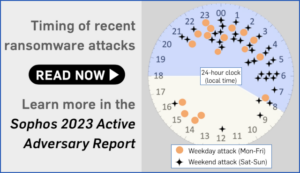

Cybersäkerhetsnyheter, åtminstone i Europa, domineras för närvarande av berättelser om "VMWare ESXi ransomware" som går runt, bokstavligen och (åtminstone i kryptografisk mening) bildligt.

CERT-FR, den franska regeringens datainsatsteam, startade det som snabbt förvandlades till en minipanik i slutet av förra veckan, med en bulletin med titeln helt enkelt: Campagne d'exploitation d'une vulnérabilité affectant VMware ESXi (Cyberattack som utnyttjar en VMWare ESXi-sårbarhet).

Även om rubriken fokuserar direkt på faran på hög nivå, nämligen att varje sårbarhet som kan utnyttjas på distans vanligtvis ger angripare en väg in i ditt nätverk för att göra något, eller kanske till och med vad som helst, som de gillar...

…den första raden i rapporten ger den dystra nyheten att något skurkarna gör i det här fallet är vad fransmännen kallar Ransomware.

Det behöver du förmodligen inte veta logiciel är det franska ordet för "programvara" för att gissa att ordet stam ranço- kom till både modern franska (lösen) och engelska (lösen) från det gamla franska ordet ransoun, och därmed att ordet översätts direkt till engelska som Ransomware.

Tillbaka på medeltiden var en yrkesrisk för monarker i krigstid att fångas av fienden och hållas kvar i en ransoun, vanligtvis under straffvillkor som effektivt löste konflikten till förmån för fångena.

Nuförtiden är det naturligtvis din data som "fångas" – men, perverst, behöver skurkarna faktiskt inte göra sig besväret med att bära bort dem och hålla dem i ett säkert fängelse på sin sida av gränsen medan de utpressa dig.

De kan helt enkelt kryptera den "i vila" och erbjuda dig att ge dig beskrivningsnyckeln i utbyte mot deras straff ransoun.

Ironiskt nog slutar du med att agera som din egen fångvaktare, med skurkarna som behöver hålla fast vid bara några hemliga byte (32 byte, i det här fallet) för att hålla dina data inlåsta i din egen IT-anläggning så länge de vill.

Goda nyheter och dåliga nyheter

Här är de goda nyheterna: den nuvarande attacken verkar vara ett gäng cyberbrottslingar i butik som förlitar sig på två specifika VMWare ESXi-sårbarheter som dokumenterades av VMware och korrigerades för ungefär två år sedan.

Med andra ord skulle de flesta systemadministratörer förvänta sig att ha varit före dessa angripare senast sedan början av 2021, så det här är definitivt inte en noll-dagars situation.

Här är de dåliga nyheterna: om du inte har applicerat de nödvändiga patcharna under den långa tiden sedan de kom ut, löper du inte bara risken för den här specifika ransomware-attacken, utan också risken för cyberbrott av nästan alla slag – datastöld, kryptominering, nyckelloggning, databas förgiftning, skadlig programvara vid försäljningsställen och sändning av skräppost dyker upp omedelbart i minnet.

Här är några fler dåliga nyheter: ransomware som används i denna attack, som du kommer att se kallad på olika sätt ESXi ransomware och ESXiArgs ransomware, verkar vara ett par av skadlig programvara för allmänt bruk, den ena är ett skalskript och den andra ett Linux-program (även känt som en binär or exekverbar fil).

Med andra ord, även om du absolut behöver patcha mot dessa gamla VMWare-buggar om du inte redan har gjort det, så finns det inget med denna skadliga programvara som oupplösligt låser den till att endast attackera via VMWare-sårbarheter, eller att attackera endast VMWare-relaterade datafiler.

Faktum är att vi bara hänvisar till ransomwaren med namnet Args i den här artikeln för att undvika att ge intryck av att det antingen är specifikt orsakat av, eller endast kan användas mot, VMWare ESXi-system och filer.

Hur det fungerar

Enligt CERT-FR. de två sårbarheter som du måste se upp med direkt är:

- CVE-2021-21974 från VMSA-2021-0002. ESXi OpenSLP heap-overflow sårbarhet. En skadlig aktör som bor inom samma nätverkssegment som ESXi och som har åtkomst till port 427 kan eventuellt utlösa [ett] heap-overflow-problem i [the] OpenSLP-tjänsten vilket resulterar i fjärrkörning av kod.

- CVE-2020-3992 från VMSA-2020-0023. Sårbarhet för ESXi OpenSLP fjärrkörning av kod. En illvillig aktör som bor i hanteringsnätverket och som har tillgång till port 427 på en ESXi-maskin kan eventuellt utlösa en användning efter-fri i OpenSLP-tjänsten vilket resulterar i fjärrkörning av kod.

I båda fallen var VMWares officiella råd att patcha om möjligt, eller, om du behövde skjuta upp patchningen ett tag, att inaktivera den påverkade SLP (serviceplatsprotokoll) tjänst.

VMWare har en sida med långvarig vägledning för att arbeta runt SLP säkerhetsproblem, inklusive skriptkod för att stänga av SLP tillfälligt och på igen när du har patchat.

Skadan i denna attack

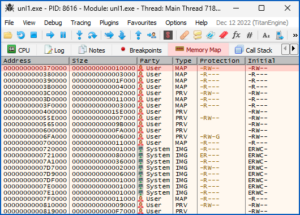

I detta Args attack, stridsspetsen som skurkarna tydligen släpper lös, när de väl har fått tillgång till ditt ESXi-ekosystem, inkluderar sekvensen av kommandon nedan.

Vi har valt de kritiska för att hålla den här beskrivningen kort:

- Döda kör virtuella maskiner. Skurvarna gör inte detta graciöst, utan genom att helt enkelt skicka varje

vmxprocess aSIGKILL(kill -9) för att krascha programmet så snart som möjligt. Vi antar att detta är ett snabbt och smutsigt sätt att se till att alla VMWare-filer de vill krypa upp är olåsta och därför kan öppnas igen i läs/skrivläge. - Exportera en ESXi-filsystemvolymlista. Skurvarna använder

esxcli storage filesystem listkommando för att få en lista över ESXi-volymer att gå efter. - Hitta viktiga VMWare-filer för varje volym. Skurvarna använder

findkommando på varje volym i din/vmfs/volumes/katalog för att hitta filer från denna lista med tillägg:.vmdk,.vmx,.vmxf,.vmsd,.vmsn,.vswp,.vmss,.nvramoch.vmem. - Ring ett allmänt filkrypteringsverktyg för varje fil som hittas. Ett program som heter

encrypt, som laddas upp av skurkarna, används för att förvränga varje fil individuellt i en separat process. Krypteringarna sker därför parallellt, i bakgrunden, istället för att skriptet väntar på att varje fil ska förvrängas i tur och ordning.

När bakgrundskrypteringsuppgifterna har startat ändrar skriptet för skadlig programvara vissa systemfiler för att se till att du vet vad du ska göra härnäst.

Vi har inte våra egna kopior av några faktiska lösensedlar som Args skurkar har använt, men vi kan berätta var du ska leta efter dem om du inte har sett dem själv, eftersom manuset:

- Ersätter din

/etc/motdfil med en lösenseddel. Namnetmotdär en förkortning för dagens budskap, och din ursprungliga version flyttas till/etc/motd1, så du kan använda närvaron av en fil med det namnet som en grov indikator på kompromiss (IoC). - Ersätter ev

index.htmlfiler i/usr/lib/vmwareträd med en lösenseddel. Återigen döps originalfilerna om, denna gång tillindex1.html. Filer anropadeindex.htmlär hemsidorna för alla VMWare-webbportaler som du kan öppna i din webbläsare.

Vad vi har hört är de begärda lösensummorna i Bitcoin, men varierar både i exakt belopp och plånboks-ID de ska betalas till, kanske för att undvika att skapa uppenbara betalningsmönster i BTC blockchain.

Det verkar dock som att utpressningsbetalningen vanligtvis sätts till cirka 2 BTC, för närvarande strax under 50,000 XNUMX USD.

LÄS MER: BETALNINGSMÖNSTER I BLOCKKEDJAN

Kryptören i korthet

Smakämnen encrypt programmet är i praktiken ett fristående krypteringsverktyg för en fil i taget.

Med tanke på hur det fungerar finns det dock inget tänkbart legitimt syfte med denna fil.

Förmodligen för att spara tid vid kryptering, med tanke på att virtuella maskinbilder vanligtvis är många gigabyte, eller till och med terabyte, stora, kan programmet ges parametrar som säger åt det att förvränga några bitar av filen, samtidigt som resten lämnas ifred.

Löst sagt, den Args skadlig programvara gör sitt smutsiga arbete med en funktion som heter encrypt_simple() (i själva verket är det inte alls enkelt, eftersom det krypterar på ett komplicerat sätt som inget äkta säkerhetsprogram någonsin skulle använda), vilket är ungefär så här.

Värdena för FILENAME, PEMFILE, M och N nedan kan anges vid körning på kommandoraden.

Observera att den skadliga programvaran innehåller sin egen implementering av Sosemanuk-chifferalgoritmen, även om den förlitar sig på OpenSSL för de slumpmässiga siffrorna den använder, och för RSA-bearbetning av publika nyckel:

- Generera

PUBKEY, en offentlig RSA-nyckel, genom att läsa inPEMFILE. - Generera

RNDKEY, en slumpmässig, 32-byte symmetrisk krypteringsnyckel. - Gå till början av

FILENAME - Läs in

Mmegabyte frånFILENAME. - Förvränga dessa data med hjälp av Sosemanuk-strömchifferet med

RNDKEY. - Skriv över de samma

Mmegabyte i filen med den krypterade datan. - Hoppa framåt

Nmegabyte i filen. GOTO 4om det finns några data kvar att klämma ihop.- Hoppa till slutet av

FILENAME. - Använd RSA public key encyption för att förvränga

RNDKEY, Med användning avPUBKEY. - Bifoga den kodade dekrypteringsnyckeln till

FILENAME.

I skriptfilen vi tittade på, där angriparna åberopar encrypt program verkar de ha valt M att vara 1MByte, och N att vara 99 MB, så att de faktiskt bara förvränger 1 % av alla filer som är större än 100 MByte.

Detta innebär att de kan orsaka sin skada snabbt, men nästan säkert lämnar dina virtuella datorer oanvändbara och med stor sannolikhet omöjliga att återställa.

Att skriva över den första 1MByte gör vanligtvis en bild omöjlig att starta, vilket är illa nog, och att förvränga 1% av resten av bilden, med skadorna fördelade över hela filen, representerar en enorm mängd korruption.

Den graden av korruption kan lämna några originaldata som du kan extrahera från ruinerna av filen, men förmodligen inte mycket, så vi rekommenderar inte att du litar på det faktum att 99% av filen är "fortfarande OK" som någon form av försiktighetsåtgärd, eftersom all data som du återställer på det här sättet bör betraktas som lycka och inte bra planering.

Om skurkarna behåller den privata nyckelns motsvarighet till den publika nyckeln i deras PEMFILE hemlighet, det finns liten chans att du någonsin skulle kunna dekryptera RNDKEY, vilket innebär att du inte kan återställa de kodade delarna av filen själv.

Således kravet på ransomware.

Vad göra?

Mycket enkelt:

- Kontrollera att du har de plåster som behövs. Även om du "vet" att du använde dem direkt när de först kom ut, kontrollera igen för att vara säker. Du behöver ofta bara lämna ett hål för att ge angripare en strandhuvud att komma in.

- Gå igenom dina säkerhetskopieringsprocesser igen. Se till att du har ett tillförlitligt och effektivt sätt att återställa förlorad data inom rimlig tid om en katastrof skulle inträffa, vare sig från ransomware eller inte. Vänta inte tills efter en ransomware-attack för att upptäcka att du har fastnat i dilemmat att betala ändå eftersom du inte har övat på att återställa och inte kan göra det tillräckligt effektivt.

- Om du är osäker eller inte har tid, be om hjälp. Företag som Sophos tillhandahåller båda XDR (utökad upptäckt och respons) och MDR (hanterad upptäckt och respons) som kan hjälpa dig att gå längre än att bara vänta på att tecken på problem dyker upp på din instrumentpanel. Det är inte en coopout att be om hjälp från någon annan, särskilt om alternativet helt enkelt är att aldrig hinna komma ikapp på egen hand.

- SEO-drivet innehåll och PR-distribution. Bli förstärkt idag.

- Platoblockchain. Web3 Metaverse Intelligence. Kunskap förstärkt. Tillgång här.

- Källa: https://nakedsecurity.sophos.com/2023/02/07/using-vmware-worried-about-esxi-ransomware-check-your-patches-now/

- 000

- 1

- 2021

- a

- Able

- Om oss

- Absolut

- absolut

- tillgång

- faktiskt

- rådgivning

- Efter

- mot

- Åldrar

- framåt

- algoritm

- Alla

- ensam

- redan

- alternativ

- Även

- mängd

- och

- tillämpas

- runt

- Artikeln

- attackera

- Anfall

- Attacker

- Författaren

- bil

- tillbaka

- bakgrund

- bakgrund-bild

- säkerhetskopiering

- Badrum

- därför att

- Börjar

- Där vi får lov att vara utan att konstant prestera,

- nedan

- Bortom

- Bitcoin

- Blackmail

- gränsen

- Botten

- webbläsare

- BTC

- fel

- bulletin

- Ring

- kallas

- bär

- Vid

- fall

- brottning

- orsakas

- Centrum

- säkerligen

- chans

- Förändringar

- ta

- valda

- chiffer

- koda

- färg

- Företag

- komplicerad

- kompromiss

- dator

- konflikt

- anses

- innehåller

- kopior

- Korruption

- kunde

- Naturligtvis

- täcka

- Crash

- Skapa

- kritisk

- Crooks

- rå

- kryptografisk

- Kryptomining

- Aktuella

- För närvarande

- nätbrottslingar

- FARA

- instrumentbräda

- datum

- Databas

- Dagar

- Avkryptera

- definitivt

- Examen

- Efterfrågan

- krävde

- beskrivning

- Detektering

- direkt

- katastrof

- Upptäck

- Visa

- distribueras

- gör

- inte

- varje

- Tidig

- ekosystemet

- Effektiv

- effektivt

- effektivt

- antingen

- nödsituation

- krypterad

- kryptering

- Engelska

- tillräckligt

- säkerställa

- speciellt

- fastigheter

- Europa

- Även

- NÅGONSIN

- Varje

- utförande

- förvänta

- förlängningar

- extrahera

- få

- Fil

- Filer

- Förnamn

- fokuserar

- hittade

- franska

- från

- fungera

- Gäng

- generell mening

- skaffa sig

- få

- Ge

- ges

- ger

- Ge

- Go

- Går

- god

- hända

- har

- rubrik

- hört

- höjd

- Held

- hjälpa

- högnivå

- hålla

- innehav

- Hål

- Hem

- hovring

- Hur ser din drömresa ut

- Men

- html

- HTTPS

- stor

- bild

- bilder

- blir omedelbart

- genomförande

- med Esport

- in

- innefattar

- Inklusive

- Indikator

- Individuellt

- istället

- fråga

- IT

- Ha kvar

- Nyckel

- Vet

- känd

- större

- Efternamn

- senaste

- Lämna

- lämnar

- sannolikt

- linje

- linux

- Lista

- liten

- läge

- låst

- Lås

- Lång

- långvarig

- se

- såg

- tur

- Maskinen

- Maskiner

- göra

- GÖR

- malware

- förvaltade

- ledning

- många

- Marginal

- max-bredd

- betyder

- Mitten

- kanske

- emot

- Mode

- Modern Konst

- mer

- mest

- namn

- nämligen

- Behöver

- behövs

- behöver

- nät

- nyheter

- Nästa

- normala

- Anmärkningar

- nummer

- Uppenbara

- yrkes

- erbjudanden

- tjänsteman

- Gamla

- ONE

- openssl

- ursprungliga

- Övriga

- egen

- betalas

- Parallell

- parametrar

- reservdelar till din klassiker

- Lappa

- Plåster

- Patching

- bana

- mönster

- paul

- betalar

- betalning

- kanske

- plockade

- planering

- plato

- Platon Data Intelligence

- PlatonData

- pop

- placera

- möjlig

- inlägg

- Närvaron

- fängelse

- förmodligen

- process

- processer

- bearbetning

- Program

- ge

- allmän

- Public Key

- Syftet

- sätta

- snabbt

- slumpmässig

- Ransom

- Ransomware

- Ransomware Attack

- Läsning

- rimlig

- Recover

- avses

- pålitlig

- avlägsen

- rapport

- representerar

- respons

- REST

- återställa

- resulterande

- avkastning

- Risk

- omgångar

- rsa

- RUINER

- rinnande

- Samma

- Save

- Secret

- säkra

- säkerhet

- verkar

- segmentet

- skicka

- känsla

- separat

- Sekvens

- service

- in

- Fast

- Shell

- Kort

- skall

- Tecken

- Enkelt

- helt enkelt

- eftersom

- Situationen

- Storlek

- SLP

- So

- fast

- några

- någon

- något

- Alldeles strax

- tala

- specifik

- specifikt

- specificerade

- vår

- fristående

- stammen

- förvaring

- Upplevelser för livet

- ström

- strejka

- sådana

- SVG

- system

- System

- uppgifter

- grupp

- villkor

- Smakämnen

- deras

- därför

- hela

- tid

- till

- verktyg

- topp

- övergång

- transparent

- utlösa

- problem

- SVÄNG

- vände

- Vrida

- typiskt

- under

- uppladdad

- URL

- användning

- använd-efter-fri

- Användare

- Värden

- version

- via

- Virtuell

- virtuell maskin

- vmware

- volym

- volymer

- sårbarheter

- sårbarhet

- vänta

- väntar

- plånbok

- kriget

- webb

- vecka

- Vad

- om

- som

- medan

- VEM

- inom

- ord

- ord

- Arbete

- arbetssätt

- fungerar

- orolig

- skulle

- år

- Din

- själv

- zephyrnet

![S3 Ep118: Gissa ditt lösenord? Inget behov om det redan är stulet! [Ljud + text]](https://platoaistream.com/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)