IoT-enheter är, trots sina fördelar, mycket känsliga för skadlig programvara. Deras begränsade storlek och datorkraft gör dem till enkla mål. Att skydda dessa enheter mot attacker är en daglig utmaning för företagssäkerhetsteam.

Låt oss ta en djupare titt på varför IoT-skadlig programvara är ett sådant problem och undersöka sätt att skydda IoT-enheter från skadliga attacker.

Varför IoT-enheter är mottagliga för skadlig programvara

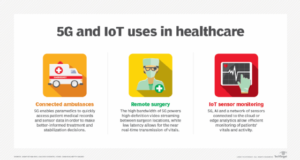

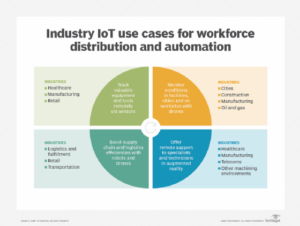

En IoT-enhet kategoriseras som alla icke-standardiserade datorenheter. De kan vara konsumentprodukter, bland annat smarta TV-apparater och wearables, eller så kan de vara industriella, såsom kontrollsystem, övervakningskameror, tillgångsspårare eller medicintekniska produkter. Oavsett deras fokus har IoT-enheter förändrat hur världen fungerar och lever.

Det finns tusentals olika typer av IoT-enheter, men de delar alla möjligheten att ansluta till ett nätverk. Anslutning gör att dessa enheter kan fjärrstyras och deras data kan nås och samlas in.

Trots deras många fördelar gör den data de genererar, samlar in och delar, liksom de operationer de utför, IoT-enheter extremt attraktiva för illvilliga hackare. Det faktum att de är anslutna till ett nätverk gör dem öppna för att attackeras på distans, och deras formfaktorer gör att de saknar den nödvändiga inbyggda säkerheten för att skydda sig mot hot och exploatering.

IoT-svagheter och sårbarheter

Enligt Bitdefenders 2023 IoT Security Landscape Report har hem i USA i genomsnitt 46 enheter anslutna till internet och upplever i genomsnitt åtta attacker mot dessa enheter var 24:e timme. Och det är bara konsumenternas IoT-enheter.

Nozomi Networks distribuerade IoT honeypots bevittnade mellan hundratals och tusentals unika angripares IP-adresser dagligen under augusti 2023.

IoT-attacker syftar till att få kontroll över enheten, stjäla eller radera känslig data, eller rekrytera den till en botnät. Framgångsrika attacker – särskilt om de görs mot anslutna enheter som kör kritisk infrastruktur eller medicinska system – kan resultera i allvarliga fysiska konsekvenser.

Följande säkerhetsproblem göra IoT-enheter mottagliga för skadlig programvara:

- Enhetsbegränsningar. De flesta IoT-enheter är designade med minimal hård- och mjukvarukapacitet som är tillräcklig för att utföra sina uppgifter. Detta lämnar liten kapacitet för omfattande säkerhetsmekanismer eller dataskydd, vilket gör dem mer sårbara för attacker.

- Hårdkodade och standardlösenord. Hårdkodade lösenord och standardlösenord ger angripare som använder brute-force-taktik en stor chans att knäcka en enhets autentisering. HEH-botnätet, till exempel, infekterar enheter med hårdkodade referenser och brute-forced lösenord.

- Brist på kryptering. Data som lagras eller överförs i klartext är sårbara för avlyssning, korruption och kapning. Viktig telemetriinformation som skickas från en IoT-enhet kan till exempel manipuleras för att ge felaktiga resultat.

- Sårbara komponenter. Med användning av vanliga hårdvarukomponenter menas alla med kunskap om elektroniska kretskort och kommunikationsprotokoll, som t.ex Universal asynkron mottagare/sändare och Inter-Integrated Circuit, kan ta isär en enhet och leta efter hårdvarasårbarheter.

- Enheters mångfald. Jämfört med stationära datorer, bärbara datorer och mobiltelefoner varierar IoT-enheter avsevärt i formfaktor och operativsystem. Detsamma gäller för nätverksteknologier och protokoll som IoT-enheter använder. Denna mångfald kräver mer komplexa säkerhetsåtgärder och kontroller för att tillhandahålla en standardnivå av skydd.

- Brist på revisionskapacitet. Angripare kompromissar och utnyttjar IoT-enheter utan rädsla för att deras aktiviteter registreras eller upptäcks. Infekterade enheter kanske inte visar någon märkbar försämring av sin prestanda eller tjänst.

- Dåliga uppdateringsmekanismer. Många enheter saknar förmågan att uppdatera firmware eller mjukvara på ett säkert sätt. Denna brist kräver att företag satsar betydande resurser för att hålla IoT-enheter skyddade mot nya sårbarheter, vilket lämnar många enheter utsatta. Dessutom har IoT-enheter vanligtvis långa driftsättningar, så det blir allt svårare att säkra dem mot nya attackmodeller.

- Brist på säkerhetsmedvetenhet. Organisationer använder ofta IoT-enheter utan att helt förstå deras svagheter och vilken inverkan de har på den övergripande nätverkssäkerheten. På samma sätt saknar de flesta konsumenter kunskapen att ändra standardlösenord och inställningar innan de ansluter en ny enhet till internet, vilket gör gadgeten till ett enkelt mål för angripare.

IoT malware och attacker

IoT-enheter kan vara inblandade i hur många cybersäkerhetsintrång som helst och skadlig programvara, och deras effekter kan vara omedelbara, överlappande och orsaka stora störningar. Attacker inkluderar botnät, ransomware, destructionware och oseriösa enheter.

- IoT-botnät. Botnet malware är ofta öppen källkod och fritt tillgänglig på underjordiska forum. Det är utformat för att infektera och kontrollera så många enheter som möjligt samtidigt som det blockerar annan skadlig programvara från botnät från att ta kontroll över enheten. På grund av deras dåliga säkerhet gör IoT-enheter det möjligt för hotaktörer att rekrytera dem som bots och skapa enorma botnät för att starta förödande DDoS-attacker. I själva verket, enligt 2023 Nokia Threat Intelligence Report, genererar IoT-botnät mer än 40 % av all DDoS-trafik idag, en femfaldig ökning under det senaste året. Den första stora IoT-botnätsattacken kom 2016 Mirai botnät attack. Mer än 600,000 XNUMX IoT-enheter infekterades, inklusive CCTV-kameror och hushållsroutrar. Flera stora webbplatser slogs offline i timmar. IoT-botnät kan starta andra attacker, inklusive brute-force-attacker, nätfiskeattacker och spamkampanjer.

- Ransomware. Även om många IoT-enheter inte lagrar värdefull data lokalt, kan de fortfarande falla offer för en ransomware-attack. IoT ransomware låser en enhets funktionalitet, fryser smarta enheter och stänger av affärsverksamhet eller kritisk infrastruktur. FLocker och El Gato ransomware riktar sig till exempel mot mobiltelefoner, surfplattor och smarta TV-apparater, med angripare som kräver betalning innan de låser upp infekterade enheter. Även om det kan vara möjligt att bara återställa infekterade IoT-enheter, ger angriparen en hel del inflytande att göra detta på hundratals eller tusentals enheter innan en större situation uppstår. En ransomware-attack vid rätt tidpunkt eller plats ger offret lite eller inget annat alternativ än att betala lösensumman.

- Destructionware. Detta är en påhittad term, men den fångar avsikten med denna IoT-skadlig programvara. Destructionware är en attack utformad för att lamslå infrastruktur för politiska, ideologiska eller helt enkelt skadliga syften. Exempel: 2015 års attack mot Ukrainas elnät. Den sofistikerade och välplanerade attacken tog ner ett helt elnät; det tog månader innan verksamheten var helt återställd. En del av attacken innebar att skriva över firmware på kritiska seriell-till-Ethernet-omvandlare, vilket hindrade genuina operatörer från att kunna utfärda fjärrkontroller. De infekterade enheterna måste ersättas med nya. En liknande attack inträffade i 2022.

- Rogue enheter. Istället för att försöka ta kontroll över IoT-enheter ansluter många cyberkriminella helt enkelt en oseriös enhet till IoT-nätverket om den inte är helt skyddad. Detta skapar en åtkomstpunkt från vilken angriparen kan pivotera längre in i nätverket.

Hur man upptäcker IoT malware-attacker

IoT-enheter är nu viktiga komponenter i praktiskt taget alla större industrier. Säkerhetsteam måste förstå de komplexa riskfaktorerna som är specifika för deras implementering och användning. IoT-tekniker för att upptäcka skadlig programvara är dock fortfarande ett pågående arbete. Till exempel är standard inbyggda dynamiska och statiska analystekniker inte möjliga på grund av de olika arkitekturerna och resursbegränsningarna hos IoT-enheter.

Den bästa metoden för att upptäcka IoT-skadlig kod är ett centralt övervakningssystem som kammar igenom enhetsaktiviteter, såsom nätverkstrafik, resursförbrukning och användarnas interaktioner, och sedan använder AI för att generera beteendeprofiler. Dessa profiler kan hjälpa till att upptäcka eventuella avvikelser som härrör från cyberattacker eller skadliga programvaruändringar, oavsett typ av enhet. Enheter som genererar eller hanterar konfidentiell data bör använda en decentraliserad federerad inlärningsmodell för att säkerställa datasekretess medan modellerna utbildas.

Framtida IoT-detektionsmetoder kan innefatta elektromagnetisk signalanalys. Säkerhetsforskare som arbetar på IRISA, till exempel, identifierade skadlig programvara som körs på en Raspberry Pi-enhet med 98 % noggrannhet genom att analysera elektromagnetisk aktivitet. En stor fördel med denna teknik är att den inte kan upptäckas, blockeras eller undvikas av någon skadlig programvara.

Hur man förhindrar IoT malware

Tills det finns en gångbar och effektiv metod för att snabbt upptäcka och blockera skadlig programvara, är det bästa tillvägagångssättet att säkerställa att enheter är helt skyddade före och under driftsättning.

Gör följande:

- Aktivera stark auktorisering. Ändra alltid standardlösenord. Om möjligt, använd multifaktorautentisering.

- Använd alltid-på-kryptering. Kryptera alla data- och nätverkskommunikationskanaler hela tiden.

- Inaktivera onödiga funktioner. Om vissa funktioner inte används – till exempel Bluetooth om enheten kommunicerar via Wi-Fi – inaktivera dem för att minska attackytan.

- Applicera patchar och uppdateringar. Som med alla andra nätverkstillgångar, håll alla IoT-applikationer och enheter uppdaterade, särskilt firmware. Detta kan vara problematiskt för äldre enheter som inte kan patchas. Om det inte är möjligt att uppgradera, placera enheterna i ett separat nätverk så att de inte utsätter andra enheter för fara. Gateway apparater kan hjälpa till att skydda dessa typer av enheter från att upptäckas och attackeras.

- Säkra API:er. API:er är en viktig del av IoT-ekosystemet. De tillhandahåller ett gränssnitt mellan enheterna och back-end-systemen. Som ett resultat, stresstesta alla API:er som används av IoT-enheter och kontrollera dem för att säkerställa att endast auktoriserade enheter kan kommunicera via dem.

- Upprätthålla en omfattande tillgångsinventering. Lägg till varje IoT-enhet till ett lagerhanteringsverktyg. Registrera ID, plats, servicehistorik och andra viktiga mätvärden. Detta förbättrar insynen i IoT-ekosystemet, hjälper säkerhetsteam att identifiera oseriösa enheter som ansluter till nätverket och flaggar onormala trafikmönster som kan indikera att en attack pågår. Verktyg för nätverksupptäckt kan också hjälpa team att hålla koll på stora och snabbt expanderande IoT-nätverk.

- Implementera stark nätverkssäkerhet. Segregera alla nätverk som IoT-enheter ansluter till och distribuera dedikerade perimeterförsvar.

- Övervaka IoT-backend-applikationer. Ställ in varningar för att varna för ovanlig aktivitet och skanna regelbundet efter sårbarheter.

- Var proaktiv med säkerhet. Implementera begränsningar när nya attackmetoder eller skadlig programvara upptäcks. Håll dig à jour med utvecklingen inom IoT-hotlandskapet. Lägg en väl inövad plan för att upptäcka och svara på ransomware och DDoS-attacker.

- Upprätta policyer för att arbeta hemifrån. Eftersom fler människor ansluter konsumenternas IoT-enheter till sina hemnätverk måste anställda som arbetar hemifrån strikt följa policyer som styr hur de får åtkomst till företagets nätverk och resurser. Smarta hemenheter kan också ha svag säkerhet, öppnar risken att en angripare kan skapa en ingångspunkt till ett företags nätverk. Gör anställda medvetna om säkerhetsriskerna som deras smarta enheter skapar och hur man säkerställer att de är säkra från attacker.

- Sätt ett bugg-bounty-program på plats. Erbjud belöningar till etiska hackare som framgångsrikt upptäcker och rapporterar en sårbarhet eller bugg i IoT-ekosystemets hårdvara eller mjukvara.

Framtiden för IoT-attacker

Att upprätta en plan för att mildra sårbarheter med IoT-skadlig programvara och bestämma hur IoT-attacker ska motverkas är en prioritet för alla organisationer. Frekvensen av IoT-attacker kommer bara att öka i takt med att världen blir allt mer beroende av smarta tekniker.

IoT-ekosystem är naturligt komplexa med en stor attackyta; illvilliga hackare ser med rätta IoT-enheter som lågt hängande frukt. Bristen på globalt accepterade IoT-säkerhetsstandarder gör det mycket mer utmanande att hålla IoT-enheter säkra. Initiativ, som de från NIST, Enisa, den European Telecommunications Standards Institute och ioXt Alliance, kommer att leda till kraftigt förbättrad inbyggd säkerhet för framtida IoT-enheter. EU:s Cyber Resilience Act syftar under tiden till att säkerställa tillverkare förbättrar säkerheten av sina digitala enheter.

Michael Cobb, CISSP-ISSAP, är en känd säkerhetsförfattare med mer än 20 års erfarenhet inom IT-branschen.

- SEO-drivet innehåll och PR-distribution. Bli förstärkt idag.

- PlatoData.Network Vertical Generative Ai. Styrka dig själv. Tillgång här.

- PlatoAiStream. Web3 Intelligence. Kunskap förstärkt. Tillgång här.

- Platoesg. Kol, CleanTech, Energi, Miljö, Sol, Avfallshantering. Tillgång här.

- PlatoHealth. Biotech och kliniska prövningar Intelligence. Tillgång här.

- Källa: https://www.techtarget.com/searchsecurity/tip/How-to-protect-your-organization-from-IoT-malware

- :är

- :inte

- :var

- $UPP

- 000

- 01

- 1

- 20

- 20 år

- 2015

- 2016

- 2023

- 24

- 30

- 32

- 40

- 46

- 50

- a

- förmåga

- Able

- accepterade

- tillgång

- Accessed

- Enligt

- noggrannhet

- Agera

- aktiviteter

- aktivitet

- aktörer

- Dessutom

- adresser

- Fördel

- mot

- AI

- Syftet

- Syftet

- varningar

- Alla

- också

- alltid

- bland

- an

- analys

- analys

- och

- vilken som helst

- någon

- isär

- API: er

- tillämpningar

- tillvägagångssätt

- ÄR

- AS

- tillgång

- Tillgångar

- At

- attackera

- Attacker

- attraktiv

- revision

- AUGUSTI

- Autentisering

- Författaren

- tillstånd

- tillstånd

- tillgänglig

- genomsnitt

- medveten

- medvetenhet

- Back-end

- BE

- blir

- innan

- Där vi får lov att vara utan att konstant prestera,

- Fördelarna

- BÄST

- mellan

- Stor

- Blockera

- blockerad

- blockering

- bluetooth

- botnät

- botnät

- botar

- Bounty

- bounty-programmet

- överträdelser

- Bug

- bug bounty

- inbyggd

- företag

- affärsverksamhet

- men

- by

- kom

- kameror

- Kampanjer

- KAN

- kan inte

- kapacitet

- Kapacitet

- fångar

- Vid

- Orsak

- CCTV

- centrala

- vissa

- utmanar

- utmanande

- chans

- byta

- ändrats

- kanaler

- ta

- samla

- förbinda

- Gemensam

- kommunicera

- Kommunikation

- Företag

- företag

- komplex

- komponenter

- omfattande

- kompromiss

- databehandling

- beräkningskraft

- Oro

- Kontakta

- anslutna

- anslutna enheter

- Anslutning

- Anslutningar

- begränsningar

- Konsumenten

- Konsumentprodukter

- konsumenter

- konsumtion

- kontroll

- kontrolleras

- kontroller

- Företag

- Korruption

- kunde

- Motverka

- sprickbildning

- skapa

- skapar

- referenser

- kritisk

- Kritisk infrastruktur

- cyber

- Cyberattack

- nätbrottslingar

- Cybersäkerhet

- dagligen

- datum

- dataintegritet

- dataskydd

- Datum

- DDoS

- dedicerad

- djupare

- Standard

- krävande

- distribuera

- utplacering

- distributioner

- utformade

- Trots

- upptäcka

- detekterad

- Detektering

- bestämmande

- förödande

- utvecklingen

- anordning

- enheter

- olika

- svårt

- digital

- Upptäck

- upptäckt

- Upptäckten

- störningar

- distribueras

- flera

- Mångfald

- gör

- donation

- ner

- grund

- under

- dynamisk

- lätt

- ekosystemet

- ekosystem

- Effektiv

- effekter

- el

- Elektronisk

- anställda

- utnyttjande

- möjliggöra

- möjliggör

- kryptering

- enorm

- säkerställa

- Företag

- företagets säkerhet

- Hela

- inträde

- väsentlig

- etisk

- EU

- Europa

- Varje

- dagliga

- undersöka

- exempel

- existerar

- expanderande

- erfarenhet

- Exploit

- utnyttjande

- utsatta

- extremt

- Faktum

- faktor

- faktorer

- Höst

- rädsla

- Funktioner

- Förnamn

- flaggorna

- Fokus

- följer

- efter

- För

- formen

- forum

- fritt

- frysning

- Frekvens

- från

- fullständigt

- funktionalitet

- ytterligare

- framtida

- Få

- generera

- verklig

- Ge

- ger

- Globalt

- kraftigt

- Rutnät

- hackare

- hade

- hantera

- hårdvara

- Har

- hjälpa

- hjälper

- höggradigt

- historia

- Hem

- Bostäder

- ÖPPETTIDER

- hushållet

- Hur ser din drömresa ut

- How To

- Men

- HTTPS

- Hundratals

- IKON

- ID

- identifiera

- if

- omedelbar

- Inverkan

- med Esport

- förbättra

- förbättras

- förbättrar

- in

- innefattar

- Inklusive

- Öka

- alltmer

- indikerar

- industriell

- industrin

- Infektioner

- informationen

- Infrastruktur

- initiativ

- istället

- Intelligens

- uppsåt

- interaktioner

- Gränssnitt

- Internet

- in

- lager

- Inventory Management

- involverade

- iot

- IoT-enhet

- iot enheter

- IP

- IP-adresser

- isn

- fråga

- IT

- IT-branschen

- jpg

- bara

- Ha kvar

- hålla

- kunskap

- Brist

- liggande

- bärbara datorer

- Large

- lansera

- leda

- inlärning

- lämnar

- Nivå

- Hävstång

- Begränsad

- liten

- Bor

- lokalt

- läge

- Lås

- Lång

- se

- Lot

- större

- göra

- GÖR

- Framställning

- malware

- upptäckt av skadlig kod

- ledning

- manipuleras

- många

- betyda

- betyder

- under tiden

- åtgärder

- mekanismer

- medicinsk

- metod

- metoder

- Metrics

- kanske

- minimum

- Mildra

- Mobil

- mobiltelefoner

- modeller

- modifieringar

- övervakning

- månader

- mer

- mest

- mycket

- multifaktor-autentisering

- måste

- nödvändigt för

- nät

- Nätverkssäkerhet

- nätverkstrafik

- nätverk

- Nya

- NIST

- Nej

- Nokia

- nu

- antal

- of

- offline

- Ofta

- äldre

- on

- Ombord

- ettor

- endast

- öppet

- öppen källkod

- Verksamhet

- operatörer

- Alternativet

- or

- organisation

- organisationer

- OS

- Övriga

- över

- övergripande

- del

- särskilt

- lösenord

- Tidigare

- Plåster

- mönster

- Betala

- betalning

- Personer

- utföra

- prestanda

- Nätfiske

- phishingattacker

- telefoner

- fysisk

- pivot

- Plats

- Oformatterad text

- Planen

- plato

- Platon Data Intelligence

- PlatonData

- Massor

- Punkt

- Strategier

- politiska

- dålig

- möjlig

- kraft

- Kraftnät

- förhindra

- prioritet

- privatpolicy

- Proaktiv

- Produkter

- Profiler

- Program

- Framsteg

- skydda

- skyddad

- skydda

- skydd

- protokoll

- ge

- syfte

- sätta

- snabbt

- förgreningar

- Ransom

- Ransomware

- Ransomware Attack

- snabbt

- Raspberry

- hallon Pi

- post

- registreras

- rekrytera

- minska

- Oavsett

- regelbundet

- avlägsen

- distans

- känd

- ersättas

- rapport

- Kräver

- forskare

- motståndskraft

- resurs

- Resurser

- återställd

- resultera

- Resultat

- Belöningar

- höger

- Risk

- riskfaktorer

- risker

- rinnande

- s

- säker

- Samma

- scanna

- §

- säkra

- säkert

- säkerhet

- Säkerhetsmedvetenhet

- Säkerhetsåtgärder

- säkerhetsforskare

- säkerhetsrisker

- känslig

- skickas

- separat

- service

- in

- inställningar

- flera

- svår

- Dela

- underskott

- skall

- show

- Signal

- signifikant

- signifikant

- liknande

- helt enkelt

- Situationen

- Storlek

- smarta

- Smart hem

- smarta hem enheter

- So

- Mjukvara

- sofistikerade

- Källa

- skräppost

- specifik

- standard

- standarder

- Stater

- bo

- Steg

- Fortfarande

- lagra

- lagras

- påkänning

- stark

- framgångsrik

- Framgångsrikt

- sådana

- tillräcklig

- yta

- övervakning

- apt

- system

- System

- T

- taktik

- Ta

- tar

- Målet

- mål

- uppgifter

- lag

- Tekniken

- tekniker

- Tekniken

- telekommunikationer

- termin

- testa

- än

- den där

- Smakämnen

- Framtiden

- världen

- deras

- Dem

- sig själva

- sedan

- Där.

- Dessa

- de

- detta

- de

- tusentals

- hot

- hotaktörer

- hot intelligence

- hot

- Genom

- tid

- gånger

- till

- i dag

- tog

- verktyg

- verktyg

- topp

- Trackers

- trafik

- tränad

- sann

- försöker

- Typ

- typer

- Ukraina

- förstå

- förståelse

- unika

- United

- USA

- upplåsning

- ovanlig

- Uppdatering

- Uppdateringar

- användning

- Begagnade

- användare

- användningar

- med hjälp av

- vanligen

- Värdefulla

- mycket

- via

- genomförbar, livskraftig

- Victim

- utsikt

- praktiskt taget

- synlighet

- sårbarheter

- sårbarhet

- Sårbara

- var

- Sätt..

- sätt

- användbara

- webbsidor

- VÄL

- były

- när

- som

- medan

- VEM

- varför

- Wi-fi

- kommer

- med

- inom

- utan

- bevittnat

- Arbete

- arbeta hemifrån

- arbetssätt

- fungerar

- världen

- år

- år

- Din

- zephyrnet