Se spomnite, ko je leta 2015 par etičnih hekerjev na daljavo prevzel Jeep Cherokee, ko se je vozil po avtocesti blizu središča St. Louisa? Zadaj je ta »hekerja«, varnostna raziskovalca Charlie Miller in Chris Valasek, ki sta se nekaj let pred svojim odmevnim podvigom obrnila na proizvajalce vozil in opozorila na tveganja, ki jih varnostne ranljivosti predstavljajo za avtomobile. Vendar proizvajalci takrat avtomobilov niso šteli za tarče kibernetskih napadov.

S količino vsebine strojne in programske opreme, ki omogoča večjo avtomatizacijo, imajo vozila dejansko veliko možnih točk varnostne ranljivosti – podobno kot mnoge druge naše pametne, povezane naprave IoT. Oglejmo si ključna avtomobilska področja, ki bi jih bilo treba zaščititi, zakaj je pomembno imeti v mislih varnost že zgodaj v ciklu načrtovanja in kako lahko zaščitite celoten avto od odbijača do odbijača.

ECU: Neustavljiv za hekerje

Razpravo lahko začnemo z elektronskimi krmilnimi enotami (ECU), vgrajenimi sistemi v avtomobilski elektroniki, ki nadzorujejo električne sisteme ali podsisteme v vozilih. Ni nenavadno, da imajo sodobna vozila več kot 100 ECU-jev, ki izvajajo različne funkcije, kot so vbrizgavanje goriva, nadzor temperature, zaviranje in zaznavanje predmetov. Tradicionalno so bile ECU zasnovane brez zahteve po potrditvi subjektov, s katerimi komunicirajo; namesto tega so preprosto sprejemali ukaze od katere koli entitete na istem vodilu za ožičenje in delili informacije z njimi. Omrežja vozil niso veljala za komunikacijska omrežja v smislu, na primer, interneta. Vendar je to napačno prepričanje povzročilo največjo ranljivost.

Če se vrnem k Jeep hack, Miller in Valasek sta se odločila pokazati, kako hitro je mogoče napasti ECU. Najprej so izkoristili ranljivost programske opreme na radijskem procesorju prek mobilnega omrežja, nato so prešli na infotainment sistem in nazadnje ciljali na ECU, da bi vplivali na zaviranje in krmiljenje. To je bilo dovolj, da je avtomobilska industrija začela posvečati več pozornosti kibernetski varnosti.

Danes je običajno, da so ECU-ji zasnovani s prehodi, tako da se med seboj pogovarjajo samo tiste naprave, ki bi morale komunicirati. To predstavlja veliko boljši pristop kot imeti široko odprto omrežje v vozilu.

Kako je mogoče izkoristiti infotainment sisteme

Poleg ECU-jev lahko avtomobili vključujejo tudi druge ranljivosti, ki lahko slabemu igralcu omogočijo skok od ene naprave v vozilu do druge. Razmislite o infotainment sistemu, ki je povezan z mobilnimi omrežji za dejavnosti, kot so:

- Posodobitve vdelane programske opreme za avtomobile proizvajalcev vozil

- Lokacijska pomoč na cesti in storitve diagnostike vozil na daljavo

- V prihodnosti bo vse bolj delovalo vozilo do vozila in vozilo do vsega

Dejstvo je, da so informacijsko-razvedrilni sistemi običajno povezani tudi z različnimi kritičnimi sistemi vozila, da voznikom zagotovijo operativne podatke, kot so informacije o delovanju motorja, pa tudi s kontrolniki, od klimatske naprave in navigacijskih sistemov do tistih, ki so povezani z voznimi funkcijami . Infotainment sistemi imajo tudi vse večjo stopnjo integracije z armaturno ploščo – sodobne armaturne plošče pa postajajo sestavni del infotainment zaslona. Glede na vse povezave, ki obstajajo v tem podsistemu vozila, in zmogljivo programsko opremo s polnimi funkcijami, ki izvaja te funkcije, je verjetno, da bo nekdo izkoristil ranljivost za vdor v njih.

Zaščita omrežij v vozilu

Za preprečitev takšnih napadov je pomembno uporabiti fizični ali logični nadzor dostopa do vrste informacij, ki se izmenjujejo med bolj in manj privilegiranimi podsistemi omrežja. Da bi zagotovili pristnost komunikacije, je ključnega pomena tudi, da omrežja v vozilih izkoristijo varnostne izkušnje, pridobljene v zadnjih 30 letih v svetu omrežij, s kombinacijo močne kriptografije z močno identifikacijo in avtentikacijo. Vse te ukrepe je treba načrtovati zgodaj v ciklu načrtovanja, da se zagotovi trdna varnostna podlaga za sistem. Tako zgodnje početje je manj delovno intenzivno, cenejše in učinkoviteje preverjeno glede preostalega tveganja kot vključevanje varnostnih ukrepov po delih za reševanje težav, ki se pojavijo pozneje.

Vse večja priljubljenost Etherneta za omrežja v vozilih je pozitiven razvoj. Ethernet prinaša nekaj prihrankov pri stroških in nekaj zmogljivih omrežnih paradigem, ki podpirajo hitrosti, potrebne za aplikacije, kot so napredni sistemi za pomoč voznikom (ADAS) in avtonomna vožnja, ter vse večje aplikacije infotainment sistemov. Del standarda Ethernet zagotavlja, da se naprave identificirajo in dokažejo svojo identifikacijo, preden se jim dovoli pridružitev omrežju in izvajanje kritičnih funkcij.

Najboljše prakse NHTSA za avtomobilsko kibernetsko varnost

O Nacionalna uprava za varnost v cestnem prometu (NHTSA) predlaga večplasten pristop avtomobilske kibernetske varnosti, z boljšo predstavitvijo sistema v vozilu kot mreže povezanih podsistemov, od katerih je vsak lahko ranljiv za kibernetske napade. V svojem posodobljenem poročilo o najboljših praksah kibernetske varnosti NHSTA, ki je bila objavljena ta mesec, ponuja različna priporočila glede temeljne kibernetske zaščite vozil. Zdi se, da so mnoge od teh zdravorazumske prakse za razvoj kritičnih sistemov, vendar so te prakse v mnogih presenetljivo manjkale (in jih celo še vedno niso). Med predlogi za bolj kibernetsko ozaveščeno držo:

- Omejite dostop za razvijalce/odpravljanje napak v proizvodnih napravah. Do ECU bi lahko potencialno dostopali prek odprtih vrat za odpravljanje napak ali prek serijske konzole in pogosto je ta dostop na privilegirani ravni delovanja. Če je v produkcijskih napravah potreben dostop na ravni razvijalca, morajo biti vmesniki za odpravljanje napak in testiranje ustrezno zaščiteni, da zahtevajo avtorizacijo privilegiranih uporabnikov.

- Zaščitite kriptografske ključe in druge skrivnosti. Vse kriptografske ključe ali gesla, ki lahko zagotovijo nepooblaščeno, povišano raven dostopa do računalniških platform vozil, je treba zaščititi pred razkritjem. Noben ključ iz računalniške platforme posameznega vozila ne bi smel omogočati dostopa do več vozil. To pomeni, da je potrebna skrbna strategija upravljanja ključev, ki temelji na edinstvenih ključih in drugih skrivnostih v vsakem vozilu in celo podsistemu.

- Nadzor diagnostičnega dostopa za vzdrževanje vozila. Kolikor je mogoče, omejite diagnostične funkcije na določen način delovanja vozila, da dosežete predvideni namen povezane funkcije. Načrtujte takšne funkcije, da odpravite ali čim bolj zmanjšate morebitne nevarne posledice, če bi jih napačno uporabili ali zlorabili.

- Nadzor dostopa do vdelane programske opreme. Uporabite dobre prakse varnostnega kodiranja in uporabite orodja, ki podpirajo varnostne rezultate v njihovih razvojnih procesih.

- Omejite možnost spreminjanja vdelane programske opreme, vključno s kritičnimi podatki. Omejitev zmožnosti spreminjanja vdelane programske opreme otežuje nameščanje zlonamerne programske opreme v vozila slabim akterjem.

- Nadzirajte notranje komunikacije v vozilu. Kjer je mogoče, se izogibajte pošiljanju varnostnih signalov kot sporočil na skupnih podatkovnih vodilih. Če je treba takšne varnostne informacije prenesti prek komunikacijskega vodila, bi morale biti informacije v komunikacijskih vodilih, ki so segmentirana od katere koli ECU vozila z zunanjimi omrežnimi vmesniki. Za kritična varnostna sporočila uporabite shemo za preverjanje pristnosti sporočil, da omejite možnost ponarejanja sporočil.

Poročilo NHTSA o najboljših praksah kibernetske varnosti je dobro izhodišče za krepitev avtomobilskih aplikacij. Vendar pa ni niti knjiga receptov niti ni celovita. NHTSA tudi priporoča, da industrija upošteva Nacionalni inštitut za standarde in tehnologijo (NIST). Okvir kibernetske varnosti, ki svetuje pri razvoju večplastne zaščite kibernetske varnosti za vozila, ki temelji na petih glavnih funkcijah: prepoznavanje, zaščita, odkrivanje, odzivanje in obnovitev. Poleg tega standardi, kot je npr ISO SAE 21434 Kibernetska varnost cestnih vozil, ki je na nek način vzporeden s standardom funkcionalne varnosti ISO 26262, prav tako zagotavlja pomembno usmeritev.

Pomagamo vam zaščititi vaše avtomobilske modele SoC

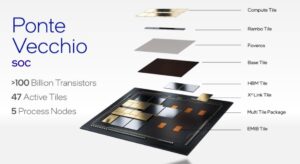

Proizvajalci vozil imajo različne ravni lastnega strokovnega znanja na področju kibernetske varnosti. Nekateri se še vedno odločijo dodati plast varnosti svojim avtomobilskim modelom proti koncu procesa načrtovanja; vendar pa lahko čakanje, da je načrt skoraj dokončan, pusti točke ranljivosti nerešene in odprte za napad. Z načrtovanjem varnosti od temeljev se lahko izognete ustvarjanju ranljivih sistemov (glejte spodnjo sliko za prikaz plasti varnosti, potrebnih za zaščito avtomobilskega SoC). Poleg tega je pomembno tudi zagotoviti, da bo varnost trajala, dokler so vozila na cesti (povprečno 11 let).

Plasti varnosti, potrebne za zaščito avtomobilskega SoC.

Z našimi dolgo zgodovino podpore zasnovam avtomobilskih SoC, vam lahko Synopsys pomaga razviti strategijo in arhitekturo za uvedbo višje ravni varnosti v vaših načrtih. Poleg našega tehničnega znanja naše ustrezne rešitve na tem področju vključujejo:

Povezani avtomobili so del te mešanice stvari, ki jih je treba narediti bolj odporne in utrjene proti napadom. Čeprav je funkcionalna varnost postala znano osredotočeno področje industrije, je čas, da tudi kibernetska varnost postane del zgodnjega načrtovanja za avtomobilski silicij in sisteme. Navsezadnje ne morete imeti varnega avtomobila, če ni tudi varen.

Če želite izvedeti več obiska Synopsys DesignWare Security IP.

Preberite tudi:

Šifriranje identitete in podatkov za varnost PCIe in CXL

Visoko zmogljiva obdelava naravnega jezika (NLP) v omejenih vgrajenih sistemih

Serija predavanj: Oblikovanje ADC s časovnim prepletom za avtomobilske aplikacije 5G

Delite to objavo prek: Vir: https://semiwiki.com/eda/synopsys/307428-why-its-critical-to-design-in-security-early-to-protect-automotive-systems-from-hackers/

- 100

- 11

- 5G

- dostop

- čez

- dejavnosti

- Poleg tega

- Naslov

- napredno

- vsi

- med

- Še ena

- aplikacije

- pristop

- Arhitektura

- OBMOČJE

- okoli

- Napadi

- Avtentična

- Preverjanje pristnosti

- pooblastilo

- Avtomatizacija

- avtomobilska

- avtomobilska industrija

- avtonomno

- povprečno

- počutje

- BEST

- najboljše prakse

- največji

- avtobus

- Avtobusi

- voziček

- avtomobili

- Kodiranje

- Skupno

- Komunikacija

- Communications

- komponenta

- računalništvo

- povezave

- Konzole

- vsebina

- naprej

- bi

- Ustvarjanje

- kritično

- kriptografija

- Kibernetski napad

- kibernetski napadi

- Cybersecurity

- datum

- Oblikovanje

- oblikovanje

- modeli

- Odkrivanje

- Razvoj

- razvoju

- Razvoj

- naprava

- naprave

- Downtown

- vozi

- voznik

- vožnjo

- Zgodnje

- Elektronika

- omogočanje

- šifriranje

- izkušnje

- strokovno znanje

- Izkoristite

- Feature

- Lastnosti

- Slika

- končno

- prva

- Osredotočite

- sledi

- Fundacija

- gorivo

- polno

- funkcije

- Prihodnost

- dobro

- kramp

- hekerji

- strojna oprema

- ob

- pomoč

- zgodovina

- Kako

- HTTPS

- Identifikacija

- identificirati

- izvajati

- Pomembno

- Vključno

- Industrija

- Podatki

- integracija

- Internet

- Internet stvari

- naprave

- IT

- jeep

- pridružite

- Ključne

- tipke

- dela

- jezik

- UČITE

- Stopnja

- ravni

- Long

- zlonamerna programska oprema

- upravljanje

- moti

- več

- nacionalni

- Naravni jezik

- Obdelava Natural Language

- ostalo

- Blizu

- potrebna

- mreža

- mreženje

- omrežij

- nlp

- Zaznavanje objektov

- odprite

- Ostalo

- gesla

- performance

- fizično

- načrtovanje

- platforma

- Platforme

- močan

- , ravnateljica

- Postopek

- Procesi

- proizvodnja

- zaščito

- zagotavljajo

- zagotavlja

- radio

- obsegu

- Recept

- Obnovi

- sprosti

- poročilo

- Tveganje

- tek

- varna

- Varnost

- varnost

- varnostnih raziskovalcev

- Občutek

- Serija

- nastavite

- deli

- pametna

- So

- Software

- rešitve

- nekdo

- standardi

- Začetek

- Zgodba

- Strategija

- močna

- podpora

- sistem

- sistemi

- pogovor

- Dotaknite

- tehnični

- Test

- Prihodnost

- skozi

- KRAVATA

- čas

- orodja

- Prometa

- edinstven

- posodobitve

- Uporabniki

- vozilo

- Vozila

- Ranljivosti

- ranljivost

- Ranljivi

- Kaj

- brez

- svet

- bi

- let