V novicah o kibernetski varnosti, vsaj v Evropi, trenutno prevladujejo zgodbe o »izsiljevalski programski opremi VMWare ESXi«, ki kroži, dobesedno in (vsaj v kriptografskem smislu) figurativno.

CERT-FR, francoska vladna ekipa za odzivanje na računalniške nujne primere, je ob koncu prejšnjega tedna sprožila tisto, kar se je hitro sprevrglo v majhno paniko, z biltenom z naslovom preprosto: Kampanja za izkoriščanje ranljivosti, ki vpliva na VMware ESXi (Kibernetski napad, ki izkorišča ranljivost VMWare ESXi).

Čeprav se naslov neposredno osredotoča na visoko stopnjo nevarnosti, in sicer na to, da vsaka ranljivost, ki jo je mogoče izkoristiti na daljavo, običajno omogoči napadalcem pot v vaše omrežje, da naredijo nekaj ali morda karkoli, kar jim je všeč ...

… prva vrstica poročila poda žalostno novico, da je Nekaj sleparji počnejo v tem primeru, kar imenujejo Francozi ransomware.

Verjetno vam tega ni treba vedeti programska oprema je francoska beseda za "programsko opremo", da bi uganili, da je beseda steblo ranço- prišel tako v sodobno francoščino (odkupnina) in angleščina (odkupnina) iz stare francoske besede ransoun, zato se beseda neposredno prevede v angleščino kot izsiljevalska.

V srednjem veku je bila ena poklicna nevarnost za monarhe v času vojne ta, da jih je sovražnik ujel in zadržal nekaj časa. ransoun, običajno pod kaznovalnimi pogoji, ki so učinkovito rešili spor v korist ugrabiteljev.

Dandanes so seveda vaši podatki tisti, ki so »zajeti« – čeprav se prevarantom dejansko ni treba truditi, da bi jih odnesli in zadržali v varnem zaporu na svoji strani meje, medtem ko te izsiljevati.

Lahko ga preprosto šifrirajo »v mirovanju« in ponudijo, da vam dajo ključ za dekriptiranje v zameno za svojo kazen ransoun.

Ironično je, da na koncu delujete kot sam svoj ječar, pri čemer morajo prevaranti obdržati le nekaj skrivnih bajtov (v tem primeru 32 bajtov), da bodo vaši podatki ostali zaklenjeni v vašem lastnem posestvu IT, kolikor dolgo želijo.

Dobre in slabe novice

Tu je dobra novica: zdi se, da je trenutni izbruh napadov delo butične tolpe kibernetskih kriminalcev, ki se zanašajo na dve specifični ranljivosti VMWare ESXi, ki ju je dokumentiral VMware in popravil pred približno dvema letoma.

Z drugimi besedami, večina sistemskih skrbnikov bi pričakovala, da so pred temi napadalci najkasneje od začetka leta 2021, tako da to zagotovo ni situacija ničelnega dne.

Tukaj je slaba novica: če niste uporabili potrebnih popravkov v daljšem času, odkar so izšli, niste le v nevarnosti zaradi tega specifičnega napada izsiljevalske programske opreme, ampak tudi v nevarnosti skoraj vseh vrst kibernetskega kriminala – kraja podatkov, kripto rudarjenje, beleženje tipk, baza podatkov zastrupitev, zlonamerna programska oprema na prodajnem mestu in pošiljanje neželene e-pošte takoj pridejo na misel.

Tukaj je še nekaj slabih novic: izsiljevalsko programsko opremo, uporabljeno v tem napadu, ki jo boste videli različno imenovano Izsiljevalska programska oprema ESXi in Izsiljevalska programska oprema ESXiArgs, se zdi par datotek zlonamerne programske opreme za splošen namen, ena je lupinski skript, druga pa program za Linux (znan tudi kot binarni or izvedljiv datoteka).

Z drugimi besedami, čeprav morate nujno popraviti te stare šolske hrošče VMWare, če tega še niste storili, v tej zlonamerni programski opremi ni ničesar, kar bi jo neločljivo zaklenilo za napade samo prek ranljivosti VMWare ali za napade samo na podatkovne datoteke, povezane z VMWare.

Pravzaprav bomo izsiljevalsko programsko opremo imenovali samo po imenu Args v tem članku, da bi se izognili vtisu, da ga bodisi izrecno povzročajo sistemi in datoteke VMWare ESXi ali pa se lahko uporablja samo proti njim.

Kako deluje

Po podatkih CERT-FR. dve ranljivosti, na kateri morate biti pozorni takoj, sta:

- CVE-2021-21974 iz VMSA-2021-0002. ESXi OpenSLP ranljivost prelivanja kopice. Zlonamerni akter, ki prebiva v istem omrežnem segmentu kot ESXi in ima dostop do vrat 427, lahko sproži [] težavo prelivanja kopice v [] storitvi OpenSLP, kar ima za posledico oddaljeno izvajanje kode.

- CVE-2020-3992 iz VMSA-2020-0023. Ranljivost oddaljenega izvajanja kode ESXi OpenSLP. Zlonamerni akter, ki prebiva v omrežju za upravljanje in ima dostop do vrat 427 na napravi ESXi, lahko sproži uporabo po brezplačni uporabi v storitvi OpenSLP, kar ima za posledico oddaljeno izvajanje kode.

V obeh primerih je bil uradni nasvet VMWare, da popravite, če je to mogoče, ali, če morate za nekaj časa odložiti popravljanje, da onemogočite prizadeti SLP (protokol lokacije storitve) storitev.

VMWare ima stran z dolgoletnimi smernicami za rešitev problema Težave z varnostjo SLP, vključno s kodo skripta za začasen izklop SLP in ponovni vklop, ko ste popravljeni.

Škoda v tem napadu

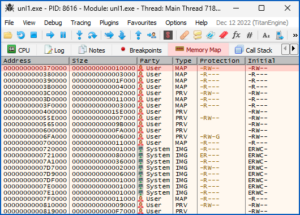

V tem primeru Args napad, bojna glava, ki jo prevaranti očitno sprožijo, ko dobijo dostop do vašega ekosistema ESXi, vključuje zaporedje ukazov spodaj.

Izbrali smo kritične, da bo ta opis kratek:

- Ubijte delujoče virtualne stroje. Prevaranti tega ne počnejo elegantno, ampak preprosto pošljejo vsakemu

vmxproces aSIGKILL(kill -9), da se program čim prej zruši. Predvidevamo, da je to hiter in umazan način za zagotovitev, da so vse datoteke VMWare, ki jih želijo premešati, odklenjene in jih je zato mogoče znova odpreti v načinu branja/pisanja. - Izvozite seznam nosilcev datotečnega sistema ESXi. Prevaranti uporabljajo

esxcli storage filesystem listukaz, da dobite seznam nosilcev ESXi, ki jih želite iti. - Poiščite pomembne datoteke VMWare za vsak nosilec. Prevaranti uporabljajo

findukaz za vsak nosilec v vašem/vmfs/volumes/imenik za iskanje datotek s tega seznama končnic:.vmdk,.vmx,.vmxf,.vmsd,.vmsn,.vswp,.vmss,.nvramin.vmem. - Za vsako najdeno datoteko pokličite splošno orodje za šifriranje datotek. Program, imenovan

encrypt, ki so ga naložili prevaranti, se uporablja za kodiranje vsake datoteke posebej v ločenem procesu. Šifriranja se torej izvajajo vzporedno, v ozadju, namesto da bi skript čakal, da se vsaka datoteka po vrsti premeša.

Ko se opravila šifriranja v ozadju začnejo, skript zlonamerne programske opreme spremeni nekatere sistemske datoteke, da zagotovi, da veste, kaj storiti naprej.

Nimamo svojih kopij nobenih dejanskih obvestil o odkupnini Args uporabljali prevaranti, vendar vam lahko povemo, kje jih iskati, če jih še niste videli sami, ker scenarij:

- Zamenja vašo

/etc/motddatoteko z obvestilom o odkupnini. Imemotdje okrajšava za sporočilo dnevain vaša prvotna različica je premaknjena v/etc/motd1, tako da bi lahko prisotnost datoteke s tem imenom uporabili kot grobi indikator ogroženosti (IoC). - Zamenja katero koli

index.htmldatoteke v/usr/lib/vmwaredrevo z obvestilom o odkupnini. Spet se izvirne datoteke preimenujejo, tokrat vindex1.html. Poklicane datotekeindex.htmlso domače strani za vse spletne portale VMWare, ki jih morda odprete v brskalniku.

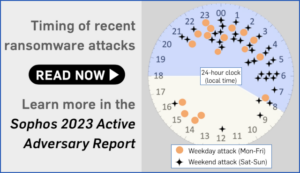

Kolikor smo slišali, so zahtevane odkupnine v bitcoinih, vendar se razlikujejo tako po natančnem znesku kot ID-ju denarnice, v katero bodo plačane, morda zato, da bi se izognili ustvarjanju očitnih plačilni vzorci v verigi blokov BTC.

Vendar se zdi, da je izsiljevalsko plačilo običajno nastavljeno na približno 2 BTC, kar je trenutno nekaj manj kot 50,000 USD.

VEČ VEČ: PLAČILNI VZORCI V VERIGI BLOKOV

Šifrer na kratko

O encrypt program je dejansko samostojno orodje za šifriranje ene datoteke naenkrat.

Glede na to, kako deluje, pa za to datoteko ni nobenega možnega legitimnega namena.

Verjetno zaradi prihranka časa med šifriranjem, glede na to, da so slike navideznega stroja običajno velike veliko gigabajtov ali celo terabajtov, lahko programu dodelimo parametre, ki mu povedo, naj premeša nekatere dele datoteke, ostalo pa pusti pri miru.

Ohlapno rečeno, Args zlonamerna programska oprema opravi svoje umazano delo s funkcijo, imenovano encrypt_simple() (pravzaprav sploh ni preprosto, ker šifrira na zapleten način, ki ga noben pravi varnostni program nikoli ne bi uporabil), kar gre nekako takole.

Vrednosti FILENAME, PEMFILE, M in N spodaj lahko podate med izvajanjem v ukazni vrstici.

Upoštevajte, da zlonamerna programska oprema vsebuje lastno implementacijo šifrirnega algoritma Sosemanuk, čeprav se zanaša na OpenSSL za naključna števila, ki jih uporablja, in za obdelavo javnega ključa RSA:

- Ustvarjajo

PUBKEY, javni ključ RSA, z branjem vPEMFILE. - Ustvarjajo

RNDKEY, naključni 32-bajtni simetrični šifrirni ključ. - Pojdi na začetek

FILENAME - Preberi v

Mmegabajtov odFILENAME. - Prekodirajte te podatke z uporabo pretočne šifre Sosemanuk z

RNDKEY. - Prepišite te iste

Mmegabajtov v datoteki s šifriranimi podatki. - Skok naprej

Nmegabajtov v datoteki. GOTO 4če je še kaj podatkov za prebrskati.- Skoči na konec

FILENAME. - Za kodiranje uporabite šifriranje javnega ključa RSA

RNDKEY, UporabaPUBKEY. - Dodajte šifrirani ključ za dešifriranje

FILENAME.

V skriptni datoteki, ki smo si jo ogledali, kjer napadalci prikličejo encrypt program, se zdi, da so izbrali M biti 1 MByte in N biti 99 Mbajtov, tako da dejansko premešajo samo 1 % vseh datotek, večjih od 100 MB.

To pomeni, da lahko hitro povzročijo svojo škodo, vendar skoraj zagotovo pustijo vaše VM neuporabne in zelo verjetno nepopravljive.

Če prepišete prvi 1MBbajt, običajno onemogočite zagon slike, kar je dovolj slabo, premešavanje 1 % preostale slike, s poškodbo, porazdeljeno po celotni datoteki, pa predstavlja ogromno poškodbo.

Ta stopnja poškodovanosti lahko pusti nekaj izvirnih podatkov, ki bi jih lahko izvlekli iz ruševin datoteke, vendar verjetno ne veliko, zato vam ne svetujemo, da se zanašate na dejstvo, da je 99 % datoteke »še vedno v redu« kot kakršno koli previdnostni ukrep, saj je treba vse podatke, ki jih obnovite na ta način, šteti za srečo in ne za dobro načrtovanje.

Če prevaranti hranijo dvojnik zasebnega ključa javnega ključa v svojih PEMFILE skrivnost, obstaja majhna možnost, da bi jo kdaj dešifrirali RNDKEY, kar pomeni, da ne morete sami obnoviti kodiranih delov datoteke.

Tako povpraševanje po izsiljevalski programski opremi.

Kaj storiti?

Zelo preprosto:

- Preverite, ali imate potrebne popravke. Tudi če »veš«, da si jih uporabil takoj, ko so prvič izšli, ponovno preveri, da se prepričaš. Pogosto morate zapustiti samo eno luknjo, da napadalcem omogočite dostop do obale.

- Ponovno si oglejte procese varnostnega kopiranja. Prepričajte se, da imate zanesljiv in učinkovit način za obnovitev izgubljenih podatkov v razumnem času, če pride do katastrofe, pa naj bo zaradi izsiljevalske programske opreme ali ne. Ne čakajte do konca napada z izsiljevalsko programsko opremo, da ugotovite, da ste obtičali pred dilemo, ali vseeno plačati, ker niste vadili obnavljanja in tega ne morete narediti dovolj učinkovito.

- Če niste prepričani ali nimate časa, prosite za pomoč. Podjetja, kot je Sophos, zagotavljajo oboje XDR (razširjeno zaznavanje in odziv) in MDR (upravljano odkrivanje in odziv), ki vam lahko pomaga preseči preprosto čakanje na znake težav, ki se prikažejo na vaši nadzorni plošči. Ni zanemarljivo prositi za pomoč nekoga drugega, še posebej, če alternativa preprosto nikoli nimate časa, da bi sami dohiteli.

- Distribucija vsebine in PR s pomočjo SEO. Okrepite se še danes.

- Platoblockchain. Web3 Metaverse Intelligence. Razširjeno znanje. Dostopite tukaj.

- vir: https://nakedsecurity.sophos.com/2023/02/07/using-vmware-worried-about-esxi-ransomware-check-your-patches-now/

- 000

- 1

- 2021

- a

- Sposobna

- O meni

- absolutna

- absolutno

- dostop

- dejansko

- nasveti

- po

- proti

- Vek

- naprej

- algoritem

- vsi

- sam

- že

- alternativa

- Čeprav

- znesek

- in

- uporabna

- okoli

- članek

- napad

- Napadanje

- Napadi

- Avtor

- avto

- nazaj

- ozadje

- ozadja, slike

- backup

- Slab

- ker

- Začetek

- počutje

- spodaj

- Poleg

- Bitcoin

- Izsiljevanje

- meja

- Bottom

- brskalnik

- BTC

- hrošči

- bilten

- klic

- se imenuje

- knjigovodska

- primeru

- primeri

- wrestling

- povzročilo

- center

- Zagotovo

- priložnost

- Spremembe

- preveriti

- izbran

- šifra

- Koda

- barva

- Podjetja

- zapleten

- Kompromis

- računalnik

- konflikt

- šteje

- Vsebuje

- kopije

- Korupcija

- bi

- Tečaj

- pokrov

- Crash

- Ustvarjanje

- kritično

- Crooks

- surovo

- kriptografijo

- Kripto rudarstvo

- Trenutna

- Trenutno

- cybercriminals

- NEVARNOST

- Armaturna plošča

- datum

- Baze podatkov

- Dnevi

- Dešifriraj

- vsekakor

- Stopnja

- Povpraševanje

- zahtevano

- opis

- Odkrivanje

- neposredno

- katastrofa

- odkriti

- zaslon

- porazdeljena

- tem

- dont

- vsak

- Zgodnje

- ekosistem

- Učinkovito

- učinkovito

- učinkovito

- bodisi

- v sili

- šifriran

- šifriranje

- Angleščina

- dovolj

- zagotoviti

- zlasti

- nepremičnine

- Evropa

- Tudi

- VEDNO

- Tudi vsak

- izvedba

- pričakovati

- razširitve

- ekstrakt

- Nekaj

- file

- datoteke

- prva

- Osredotoča

- je pokazala,

- francosko

- iz

- funkcija

- Gang

- glavni namen

- dobili

- pridobivanje

- Daj

- dana

- daje

- Giving

- Go

- goes

- dobro

- se zgodi

- ob

- naslov

- Slišal

- višina

- Hero

- pomoč

- na visoki ravni

- držite

- gospodarstvo

- Luknja

- Domov

- hover

- Kako

- Vendar

- HTML

- HTTPS

- velika

- slika

- slike

- takoj

- Izvajanje

- Pomembno

- in

- vključuje

- Vključno

- Kazalec

- Posamezno

- Namesto

- vprašanje

- IT

- Imejte

- Ključne

- Vedite

- znano

- večja

- Zadnja

- Zadnji

- pustite

- odhodu

- Verjeten

- vrstica

- linux

- Seznam

- malo

- kraj aktivnosti

- zaklenjeno

- Ključavnice

- Long

- dolgoletni

- Poglej

- Pogledal

- sreča

- stroj

- Stroji

- Znamka

- IZDELA

- zlonamerna programska oprema

- upravlja

- upravljanje

- več

- Marža

- max širine

- pomeni

- Bližnji

- morda

- moti

- način

- sodobna

- več

- Najbolj

- Ime

- in sicer

- Nimate

- potrebna

- potrebujejo

- mreža

- novice

- Naslednja

- normalno

- Opombe

- številke

- Očitna

- poklicno

- ponudba

- Uradni

- Staro

- ONE

- openssl

- izvirno

- Ostalo

- lastne

- plačana

- vzporedno

- parametri

- deli

- Patch

- Obliži

- Zaplata

- pot

- vzorci

- paul

- plačilna

- Plačilo

- mogoče

- izbrali

- načrtovanje

- platon

- Platonova podatkovna inteligenca

- PlatoData

- pop

- Stališče

- mogoče

- Prispevkov

- Prisotnost

- zapor

- verjetno

- Postopek

- Procesi

- obravnavati

- Program

- zagotavljajo

- javnega

- javni ključ

- Namen

- dal

- hitro

- naključno

- Ransom

- izsiljevalska

- Napad izsiljevalske programske opreme

- reading

- razumno

- Obnovi

- besedilu

- zanesljiv

- daljinsko

- poročilo

- predstavlja

- Odgovor

- REST

- obnavljanje

- rezultat

- vrnitev

- Tveganje

- kroge

- RSA

- RUŠEVINE

- tek

- Enako

- Shrani

- skrivnost

- zavarovanje

- varnost

- Zdi se,

- Segment

- pošiljanja

- Občutek

- ločena

- Zaporedje

- Storitev

- nastavite

- Rešeno

- Shell

- Kratke Hlače

- shouldnt

- Znaki

- Enostavno

- preprosto

- saj

- Razmere

- Velikosti

- SLP

- So

- trdna

- nekaj

- nekdo

- Nekaj

- Kmalu

- gledano

- specifična

- posebej

- določeno

- pomlad

- samostojna

- Stem

- shranjevanje

- zgodbe

- tok

- stavke

- taka

- SVG

- sistem

- sistemi

- Naloge

- skupina

- Pogoji

- O

- njihove

- zato

- vsej

- čas

- do

- orodje

- vrh

- Prehod

- pregleden

- sprožijo

- Težava

- OBRAT

- Obrnjen

- Obračalni

- tipično

- pod

- naložili

- URL

- uporaba

- uporaba brez uporabe

- uporabnik

- Vrednote

- različica

- preko

- Virtual

- virtualni stroj

- VMware

- Obseg

- prostornine

- Ranljivosti

- ranljivost

- Počakaj

- Čakam

- denarnica

- vojna

- web

- teden

- Kaj

- ali

- ki

- medtem

- WHO

- v

- beseda

- besede

- delo

- deluje

- deluje

- Skrbi

- bi

- let

- Vaša rutina za

- sami

- zefirnet

![S3 Ep118: Uganete svoje geslo? Ni treba, če je že ukraden! [Avdio + besedilo]](https://platoaistream.com/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)