Hekerji se obračajo na taktike zamegljevanja, pri čemer se zanašajo na bleščeče reklamne fotografije družbe Delta Airlines in prodajalca Kohl's ter uporabnike zavedejo, da obiščejo spletna mesta za zbiranje poverilnic in izdajo osebne podatke.

A nedavna kampanja analiziral Avanan, je pokazalo, kako akterji groženj skrivajo zlonamerne povezave za prepričljivimi fotografijami, ki ponujajo darilne kartice in programe zvestobe tako zaupanja vrednih blagovnih znamk. V širšem smislu je kampanja del širšega trenda kibernetskih prevarantov, ki posodabljajo stare taktike z novimi orodji – kot je umetna inteligenca –, ki naredi lažno predstavljanje bolj prepričljivo.

Raziskovalci Avanana, ki so tehniko zamegljevanja poimenovali "slika v sliki", so ugotovili, da kibernetski kriminalci za napadi preprosto povezujejo tržne fotografije z zlonamernimi URL-ji. Tega ne smemo zamenjevati s steganografijo, ki kodira zlonamerno obremenitev na ravni slikovnih pik znotraj slike.

Jeremy Fuchs, raziskovalec kibernetske varnosti in analitik pri Avananu, ugotavlja, da steganografija je pogosto super zapletena, in "to je veliko enostavnejši način izvajanja stvari, ki imajo lahko še vedno enak učinek in jih hekerji lažje posnemajo v velikem obsegu."

Filtri URL-jev podjetja so ovirani zaradi zakrivanja slik

Raziskovalci Avanana so ugotovili, da je pristop slike v sliki preprost, vendar filtrom URL težje zaznajo grožnjo.

»[E-pošta bo] videti čista [filtrom], če ne skenirajo znotraj slike,« glede na analizo. »Pogosto bodo hekerji z veseljem povezali datoteko, sliko ali kodo QR z nečim zlonamernim. Pravi namen lahko vidite tako, da uporabite OCR za pretvorbo slik v besedilo ali razčlenjevanje kod QR in njihovo dekodiranje. Toda mnoge varnostne službe tega ne počnejo ali ne zmorejo.”

Fuchs pojasnjuje, da je druga ključna prednost pristopa, da naredi zlonamernost manj očitna tarčam.

»S povezovanjem socialnega inženiringa z zameglitvijo lahko končnim uporabnikom potencialno predstavite nekaj zelo mamljivega, da bi kliknili in ukrepali,« pravi in dodaja opozorilo, da če se uporabniki premaknejo nad sliko, povezava URL očitno ni povezana z ponarejena blagovna znamka. "Ta napad je precej prefinjen, čeprav heker verjetno izgubi točke, če ne uporabi bolj izvirnega URL-ja," je dejal.

Medtem ko lažno predstavljanje ustvari široko mrežo potrošnikov, se morajo podjetja zavedati, da sporočila o programu zvestobe letalskih prevoznikov pogosto gredo v nabiralnike podjetij; in v starost dela na daljavo, mnogi zaposleni uporabljajo osebne naprave za posel ali dostopajo do osebnih storitev (kot je Gmail) na prenosnih računalnikih, izdanih za podjetja.

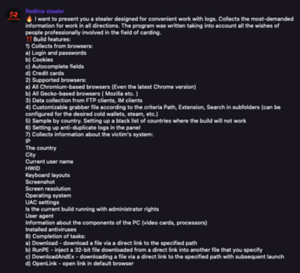

»Glede vpliva je bila [kampanja] namenjena velikemu številu strank v več regijah,« dodaja Fuchs. "Čeprav je težko vedeti, kdo je storilec, je mogoče takšne stvari pogosto preprosto prenesti kot pripravljene komplete."

Uporaba Gen AI za posodobitev starih taktik

Fuchs pravi, da se kampanja ujema z enim od nastajajočih trendov, ki jih opazimo v pokrajini lažnega predstavljanja: ponaredki, ki jih skoraj ni mogoče razlikovati od zakonitih različic. V prihodnje bo uporaba generativne umetne inteligence (kot je ChatGPT) za pomoč pri taktikah zamegljevanja, ko gre za napade lažnega predstavljanja, ki temeljijo na slikah, te le težje opaziti, dodaja.

»Z generativno umetno inteligenco je zelo enostavno,« pravi. "Uporabijo ga lahko za hiter razvoj realističnih podob znanih blagovnih znamk ali storitev in to v velikem obsegu ter brez znanja o oblikovanju ali kodiranju."

Na primer, z uporabo samo pozivov ChatGPT, raziskovalec Forcepoint pred kratkim prepričal AI v izdelavo nezaznavne steganografske zlonamerne programske opreme, kljub svoji direktivi o zavračanju zlonamernih zahtev.

Phil Neray, podpredsednik strategije kibernetske obrambe pri CardinalOps, pravi, da trend umetne inteligence narašča.

»Novo je raven prefinjenosti, ki jo je zdaj mogoče uporabiti, da se ta e-poštna sporočila zdijo skoraj enaka e-poštnim sporočilom, ki bi jih prejeli od zakonite blagovne znamke,« pravi. »Kot uporaba Deepfake, ustvarjene z AIAI zdaj precej olajša ustvarjanje e-poštnih sporočil z enako besedilno vsebino, tonom in slikami kot zakonita e-poštna sporočila.«

Na splošno se lažno predstavljanje podvoji glede tega, kar Fuchs imenuje »zamegljevanje znotraj legitimnosti«.

»S tem mislim na skrivanje slabih stvari v tem, kar je videti kot dobro,« pojasnjuje. "Čeprav smo videli veliko primerov ponarejanja zakonitih storitev, kot je PayPal, se uporablja bolj preizkušena različica, ki vključuje ponarejene, a prepričljive slike."

Izkoriščanje zaščite URL za zaščito pred izgubo podatkov

Morebitne posledice napada za podjetja so denarna izguba in izguba podatkov, organizacije pa bi morale za obrambo najprej poučiti uporabnike o teh vrstah napadov, pri čemer poudarjajo pomen premikanja miške nad URL-je in pogleda celotne povezave, preden kliknejo.

»Poleg tega menimo, da je pomembno izkoristiti zaščito URL-jev, ki uporablja tehnike lažnega predstavljanja, kot je ta, kot indikator napada, kot tudi implementacijo varnosti, ki pregleduje vse komponente URL-ja in posnema stran za njim,« ugotavlja Fuchs.

Ne strinjajo se vsi, da obstoječa varnost e-pošte ni kos nalogi lovljenja takih lažnih predstavljanj. Mike Parkin, višji tehnični inženir pri Vulcan Cyber, ugotavlja, da bi številni e-poštni filtri ujeli te kampanje in jih v najslabšem primeru označili kot neželeno pošto ali kot zlonamerne.

Ugotavlja, da pošiljatelji neželene pošte že leta uporabljajo slike namesto besedila v upanju, da bodo obšli filtre za neželeno pošto, filtri za neželeno pošto pa so se razvili, da se z njimi spopadejo.

»Čeprav je bil napad v zadnjem času precej pogost, vsaj če je neželena pošta v moji lastni mapi z neželeno pošto kakršen koli znak, to ni posebej prefinjen napad,« dodaja.

Napadi z umetno inteligenco pa so morda druga zgodba. Neray iz CardinalOps pravi, da je najboljši način za boj proti tem naprednejšim napadom, ki temeljijo na slikah, uporaba velikih količin podatkov za urjenje algoritmov, ki temeljijo na umetni inteligenci, kako prepoznati lažna e-poštna sporočila – z analizo vsebine samih e-poštnih sporočil in z zbiranjem informacij o kako so vsi drugi uporabniki komunicirali z e-pošto.

- Distribucija vsebine in PR s pomočjo SEO. Okrepite se še danes.

- PlatoAiStream. Podatkovna inteligenca Web3. Razširjeno znanje. Dostopite tukaj.

- Kovanje prihodnosti z Adryenn Ashley. Dostopite tukaj.

- Kupujte in prodajajte delnice podjetij pred IPO s PREIPO®. Dostopite tukaj.

- vir: https://www.darkreading.com/endpoint/picture-in-picture-obfuscation-spoofs-delta-kohls-credential-harvesting

- :ima

- : je

- :ne

- $GOR

- a

- O meni

- Dostop

- Po

- Zakon

- akterji

- dodajanje

- Dodaja

- napredno

- Oglaševanje

- starost

- AI

- Pomoč

- Namerjen

- letalski prevoznik

- Airlines

- algoritmi

- vsi

- Čeprav

- zneski

- an

- Analiza

- Analitik

- analiziranje

- in

- kaj

- očitno

- zdi

- uporabna

- pristop

- SE

- AS

- At

- napad

- Napadi

- zaveda

- Slab

- BE

- bilo

- pred

- zadaj

- koristi

- BEST

- Poleg

- blagovne znamke

- blagovne znamke

- splošno

- Building

- poslovni

- podjetja

- vendar

- by

- poziva

- Akcija

- Kampanje

- CAN

- Kartice

- wrestling

- ChatGPT

- jasno

- klik

- Koda

- Kode

- Kodiranje

- prihaja

- Skupno

- Communications

- deli

- zmeden

- Potrošnik

- vsebina

- pretvorbo

- Corporate

- ustvarjajo

- POVERILNICA

- Stranke, ki so

- cyber

- cybercriminals

- Cybersecurity

- datum

- izguba podatkov

- ponudba

- dekodiranje

- Defense

- Delta

- Oblikovanje

- Kljub

- Razvoj

- naprave

- drugačen

- težko

- do

- tem

- don

- podvojitev

- navzdol

- poimenovan

- lažje

- enostavno

- lahka

- izobraževanje

- bodisi

- E-naslov

- varnost e-pošte

- e-pošta

- smirkovim

- Zaposleni

- inženir

- Inženiring

- zlasti

- Eter (ETH)

- vsi

- razvil

- Primeri

- obstoječih

- Pojasni

- pošteno

- ponaredek

- seznanjeni

- boj

- file

- Filtri

- prva

- Prvi pogled

- za

- Naprej

- iz

- polno

- Gen

- splošno

- generativno

- Generativna AI

- darilo

- darilne kartice

- dana

- Giving

- gmail

- Go

- dogaja

- dobro

- Pridelovanje

- heker

- hekerji

- Trdi

- Obiranje

- Imajo

- he

- Skrij

- upa

- hover

- Kako

- Kako

- HTTPS

- i

- enako

- if

- slika

- slike

- vpliv

- izvajanja

- posledice

- Pomembnost

- Pomembno

- in

- vključuje

- indikacija

- Kazalec

- Podatki

- primer

- Namen

- v

- isn

- IT

- ITS

- jpg

- Ključne

- Vedite

- znanje

- Pokrajina

- prenosniki

- velika

- večja

- Pozen

- vsaj

- legitimnost

- legitimno

- manj

- Stopnja

- Vzvod

- kot

- LINK

- povezovanje

- Povezave

- Poglej

- si

- POGLEDI

- Izgubi

- off

- Zvestoba

- Program zvestobe

- Programi zvestobe

- Znamka

- IZDELA

- zlonamerna programska oprema

- več

- znamka

- Trženje

- pomeni

- morda

- mike

- Denarno

- več

- veliko

- več

- my

- skoraj

- net

- Novo

- opozoriti

- Opombe

- zdaj

- Številka

- OCR

- of

- ponujanje

- pogosto

- Staro

- on

- ONE

- samo

- or

- organizacije

- izvirno

- Ostalo

- več

- lastne

- Stran

- del

- PayPal

- Osebni

- lažno predstavljanje

- Ribarjenje

- lažni napadi

- slike

- kramp

- slika

- pixel

- platon

- Platonova podatkovna inteligenca

- PlatoData

- Veliko

- točke

- potencial

- potencialno

- predstaviti

- Predsednik

- verjetno

- Program

- programi

- zaščito

- zaščita

- QR koda

- qr-kode

- hitro

- realistična

- prejeti

- priznajo

- regije

- povezane

- zanašanje

- daljinsko

- zahteva

- raziskovalec

- raziskovalci

- trgovec na drobno

- s

- Je dejal

- Enako

- pravi

- Lestvica

- skeniranje

- varnost

- glej

- videl

- višji

- Storitve

- shouldnt

- je pokazala,

- preprosto

- Spletna mesta

- So

- socialna

- Socialni inženiring

- Nekaj

- prefinjeno

- spam

- Komercialni

- Še vedno

- Zgodba

- naravnost

- Strategija

- taka

- Super

- taktike

- Cilji

- Naloga

- tehnični

- tehnike

- Pogoji

- da

- O

- Njih

- sami

- te

- jih

- stvari

- mislim

- ta

- tisti,

- čeprav?

- Grožnja

- akterji groženj

- do

- TONE

- Vlak

- Trend

- Trends

- Res

- zaupa

- Obračalni

- Vrste

- Nadgradnja

- posodabljanje

- URL

- uporaba

- Uporabniki

- uporablja

- uporabo

- Ve

- različica

- zelo

- Podpredsednica

- vulkan

- je

- način..

- we

- Dobro

- Kaj

- kdaj

- ki

- medtem

- WHO

- široka

- bo

- z

- v

- brez

- Klobase

- bi

- let

- jo

- zefirnet