Помните, как пара этичных хакеров удаленно захватила Jeep Cherokee, когда он ехал по шоссе недалеко от центра Сент-Луиса в 2015 году? Предыстория гласит, что эти «хакеры», исследователи безопасности Чарли Миллер и Крис Валасек, обратились к производителям автомобилей за несколько лет до их громкого подвига, предупредив о рисках, которые уязвимости безопасности представляют для автомобилей. Однако производители в то время не считали автомобили мишенью для кибератак.

Благодаря большому количеству аппаратного и программного обеспечения, обеспечивающего большую автоматизацию, автомобили на самом деле имеют много потенциальных точек уязвимости безопасности — так же, как и многие другие наши интеллектуальные подключенные устройства IoT. Давайте рассмотрим ключевые области автомобиля, которые необходимо защищать, почему важно помнить о безопасности, начиная с самого начала цикла проектирования, и как вы можете защитить весь автомобиль от бампера до бампера.

Электронные блоки управления: неуязвимы для хакеров

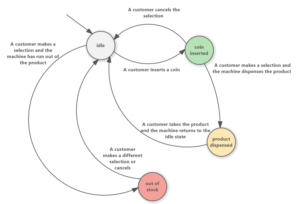

Мы можем начать наше обсуждение с электронных блоков управления (ECU), встроенных систем автомобильной электроники, которые управляют электрическими системами или подсистемами в транспортных средствах. Современные автомобили нередко имеют более 100 ЭБУ, выполняющих различные функции, такие как впрыск топлива, контроль температуры, торможение и обнаружение объектов. Традиционно ЭБУ разрабатывались без требования проверки объектов, с которыми они взаимодействуют; вместо этого они просто принимали команды и делились информацией с любым объектом на той же проводной шине. Автомобильные сети не считались коммуникационными сетями в смысле, скажем, Интернета. Однако это заблуждение создало наибольшую уязвимость.

Возвращаясь к Взлом Jeep, Миллер и Валасек решили продемонстрировать, насколько легко можно атаковать блоки управления двигателем.. Сначала они использовали уязвимость в программном обеспечении радиопроцессора через сотовую сеть, затем перешли к информационно-развлекательной системе и, наконец, нацелились на ЭБУ, чтобы повлиять на торможение и рулевое управление. Этого было достаточно, чтобы автомобильная промышленность начала уделять больше внимания кибербезопасности.

Сегодня ECU обычно проектируются со шлюзами, так что только те устройства, которые должны общаться друг с другом, делают это. Это представляет собой гораздо лучший подход, чем широко открытая сеть в автомобиле.

Как можно использовать информационно-развлекательные системы

В дополнение к ECU автомобили могут иметь другие уязвимости, которые могут позволить злоумышленнику переключаться с одного устройства внутри автомобиля на другое. Рассмотрим информационно-развлекательную систему, которая подключена к сотовым сетям для таких действий, как:

- Обновления прошивок автомобилей от производителей транспортных средств

- Помощь на дороге на основе местоположения и услуги удаленной диагностики автомобиля

- В будущем все чаще будут использоваться функции «автомобиль-автомобиль» и «автомобиль-все».

Дело в том, что информационно-развлекательные системы также, как правило, подключаются к различным критически важным системам автомобиля, чтобы предоставлять водителям оперативные данные, такие как информация о работе двигателя, а также к элементам управления, начиная от систем климат-контроля и навигации и заканчивая теми, которые связаны с функциями вождения. . Информационно-развлекательные системы также все чаще имеют некоторый уровень интеграции с приборной панелью — современные приборные панели становятся компонентом информационно-развлекательного дисплея. Учитывая все соединения, которые существуют в этой подсистеме автомобиля, и мощное полнофункциональное программное обеспечение на них, выполняющее эти функции, вполне вероятно, что кто-то воспользуется уязвимостью, чтобы взломать их.

Защита автомобильных сетей

Чтобы предотвратить такие атаки, важно применять физический или логический контроль доступа к тому, какой тип информации обменивается между более и менее привилегированными подсистемами сети. Чтобы обеспечить подлинность связи, для автомобильных сетей также важно использовать опыт безопасности, накопленный за последние 30 лет в мире сетей, сочетая надежную криптографию с надежной идентификацией и аутентификацией. Все эти меры следует планировать на ранней стадии цикла проектирования, чтобы обеспечить надежную основу безопасности системы. Выполнение этого на раннем этапе менее трудоемко, менее затратно и более эффективно проверяется на предмет остаточного риска, чем включение мер безопасности по частям для решения проблем, возникающих позже.

Растущая популярность Ethernet для автомобильных сетей является положительным моментом. Ethernet обеспечивает некоторую экономию средств и некоторые мощные сетевые парадигмы, которые поддерживают скорости, необходимые для таких приложений, как усовершенствованные системы помощи водителю (ADAS) и автономное вождение, а также расширяющиеся приложения информационно-развлекательных систем. Часть стандарта Ethernet предусматривает, что устройства идентифицируют себя и подтверждают свою идентификацию, прежде чем им будет разрешено присоединиться к сети и выполнять какие-либо критические функции.

Передовой опыт автомобильной кибербезопасности NHTSA

Ассоциация Национальное управление безопасности дорожного движения (NHTSA) предлагает многоуровневый подход к кибербезопасности автомобилей., с лучшим представлением бортовой системы в виде сети связанных подсистем, каждая из которых может быть уязвима для кибератаки. В своем обновленном отчет о лучших практиках кибербезопасности выпущенный в этом месяце, NHSTA предоставляет различные рекомендации относительно фундаментальной защиты кибербезопасности транспортных средств. Многие из них, казалось бы, являются здравым смыслом для разработки критических систем, но эти методы удивительно отсутствовали (и даже продолжают существовать) во многих. Среди предложений для более кибер-сознательной позиции:

- Ограничьте доступ разработчика/отладчика на производственных устройствах. Потенциально к ECU можно получить доступ через открытый порт отладки или через последовательную консоль, и часто этот доступ осуществляется на привилегированном уровне работы. Если на производственных устройствах требуется доступ на уровне разработчика, то интерфейсы отладки и тестирования должны быть соответствующим образом защищены, чтобы требовать авторизации привилегированных пользователей.

- Защитите криптографические ключи и другие секреты. Любые криптографические ключи или пароли, которые могут обеспечить несанкционированный повышенный уровень доступа к вычислительным платформам транспортных средств, должны быть защищены от раскрытия. Любой ключ от вычислительной платформы одного автомобиля не должен обеспечивать доступ к нескольким автомобилям. Это означает, что необходима тщательная стратегия управления ключами, основанная на уникальных ключах и других секретах в каждом транспортном средстве и даже в подсистеме.

- Управление доступом к диагностике технического обслуживания автомобиля. Насколько это возможно, ограничивайте диагностические функции определенным режимом работы автомобиля, чтобы достичь предполагаемой цели связанной функции. Разрабатывайте такие функции так, чтобы исключить или свести к минимуму потенциально опасные последствия в случае их неправильного использования или злоупотребления.

- Контроль доступа к прошивке. Применяйте передовые методы безопасного кодирования и используйте инструменты, обеспечивающие безопасность в их процессах разработки.

- Ограничьте возможность изменения прошивки, включая критические данные. Ограничение возможности изменять прошивку усложняет задачу злоумышленникам по установке вредоносных программ на транспортные средства.

- Контролируйте внутреннюю связь автомобиля. По возможности избегайте отправки сигналов безопасности в виде сообщений по общим шинам данных. Если такая информация о безопасности должна передаваться по коммуникационной шине, эта информация должна находиться на коммуникационных шинах, которые отделены от любых ЭБУ автомобиля с внешними сетевыми интерфейсами. Для критически важных сообщений безопасности примените схему аутентификации сообщений, чтобы ограничить возможность подмены сообщений.

Отчет NHTSA о передовом опыте в области кибербезопасности является хорошей отправной точкой для укрепления автомобильных приложений. Однако это не книга рецептов и не исчерпывающая информация. NHTSA также рекомендует отрасли следовать требованиям Национального института стандартов и технологий (NIST). Структура кибербезопасности, которая консультирует по разработке многоуровневой защиты кибербезопасности для транспортных средств, основанной на пяти основных функциях: идентификация, защита, обнаружение, реагирование и восстановление. Кроме того, такие стандарты, как ISO SAE 21434 Кибербезопасность дорожных транспортных средств, который в некотором роде соответствует стандарту функциональной безопасности ISO 26262, также дает важное направление.

Помощь в обеспечении безопасности ваших автомобильных систем на кристалле

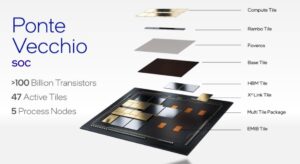

Производители транспортных средств имеют разный уровень внутреннего опыта в области кибербезопасности. Некоторые по-прежнему предпочитают добавлять уровень безопасности в свои автомобильные конструкции ближе к концу процесса проектирования; однако ожидание почти полного завершения проекта может оставить уязвимые места неустраненными и открытыми для атаки. Разработка системы безопасности с нуля позволяет избежать создания уязвимых систем (см. рисунок ниже, где показаны уровни безопасности, необходимые для защиты автомобильной SoC). Кроме того, также важно гарантировать, что безопасность продлится до тех пор, пока транспортные средства находятся на дороге (в среднем 11 лет).

Уровни безопасности, необходимые для защиты автомобильной SoC.

С помощью нашего лучшего долгая история поддержки автомобильных SoC, Synopsys может помочь вам разработать стратегию и архитектуру для реализации более высокого уровня безопасности в ваших проектах. В дополнение к нашему техническому опыту, наши соответствующие решения в этой области включают:

Подключенные автомобили являются частью этого сочетания вещей, которые следует сделать более устойчивыми и защищенными от атак. В то время как функциональная безопасность стала привычной областью внимания для отрасли, пришло время кибербезопасности также стать частью раннего планирования автомобильных микросхем и систем. В конце концов, у вас не может быть безопасной машины, если она не защищена.

Для получения дополнительной информации посетите Synopsys DesignWare Security IP.

Читайте также:

Идентификация и шифрование данных для безопасности PCIe и CXL

Высокопроизводительная обработка естественного языка (NLP) во встроенных системах с ограничениями

Серия лекций: Разработка АЦП с временным чередованием для автомобильных приложений 5G

Поделитесь этим постом через: Источник: https://semiwiki.com/eda/synopsys/307428-why-its-critical-to-design-in-security-early-to-protect-automotive-systems-from-hackers/

- 100

- 11

- 5G

- доступ

- через

- активно

- дополнение

- адрес

- продвинутый

- Все

- среди

- Другой

- Приложения

- подхода

- архитектура

- ПЛОЩАДЬ

- около

- нападки

- аутентичный

- Аутентификация

- разрешение

- автоматизация

- автомобильный

- автомобильная промышленность

- автономный

- в среднем

- не являетесь

- ЛУЧШЕЕ

- лучшие практики

- Крупнейшая

- автобус

- Автобусы

- автомобиль

- легковые автомобили

- Кодирование

- Общий

- Связь

- Связь

- компонент

- вычисление

- Коммутация

- Консоли

- содержание

- продолжать

- может

- Создающий

- критической

- криптография

- Кибератака

- кибератаки

- Информационная безопасность

- данным

- Проект

- проектирование

- конструкций

- обнаружение

- развивать

- развивающийся

- Развитие

- устройство

- Устройства

- Downtown

- управляемый

- водитель

- вождение

- Рано

- Electronics

- позволяет

- шифрование

- опыт

- опыта

- Эксплуатировать

- Особенность

- Особенности

- фигура

- в заключение

- First

- Фокус

- следовать

- Год основания

- топливо

- полный

- Функции

- будущее

- хорошо

- мотыга

- Хакеры

- Аппаратные средства

- имеющий

- помощь

- история

- Как

- HTTPS

- Идентификация

- определения

- осуществлять

- важную

- В том числе

- промышленность

- информация

- интеграции.

- Интернет

- КАТО

- несколько устройств

- IT

- джип

- присоединиться

- Основные

- ключи

- труд

- язык

- УЧИТЬСЯ

- уровень

- уровни

- Длинное

- вредоносных программ

- управление

- против

- БОЛЕЕ

- национальный

- Естественный язык

- Обработка естественного языка

- Навигация

- Возле

- необходимый

- сеть

- сетей

- сетей

- НЛП

- Обнаружение объекта

- открытый

- Другое

- пароли

- производительность

- физический

- планирование

- Платформа

- Платформы

- мощный

- Основной

- процесс

- Процессы

- Производство

- для защиты

- обеспечивать

- приводит

- Радио

- ранжирование

- рецепт

- Recover

- выпустил

- отчету

- Снижение

- Бег

- безопасный

- Сохранность

- безопасность

- исследователи безопасности

- смысл

- Серии

- набор

- общие

- умный

- So

- Software

- Решения

- Кто-то

- стандартов

- Начало

- История

- Стратегия

- сильный

- поддержка

- система

- системы

- говорить

- Нажмите

- Технический

- тестXNUMX

- Будущее

- Через

- TIE

- время

- инструменты

- трафик

- созданного

- Updates

- пользователей

- автомобиль

- Транспорт

- Уязвимости

- уязвимость

- Уязвимый

- Что

- без

- Мир

- бы

- лет