Время чтения: 5 минут

Время чтения: 5 минут

ОБНОВЛЕНИЕ И ИСПРАВЛЕНИЕ: Konica Minolta C224e не отправляет вам опасные фишинговые письма. Вредоносные хакеры создали электронное письмо и файл, которые выглядят как законный отсканированный документ с Konica Minolta C224e, однако этот файл не исходит от Konica Minolta C224e и не содержит отсканированного документа. Вы захотите проверить источник электронной почты.

Это был напряженный август и сентябрь для Comodo Threat Intelligence Lab, включая раскрытие блокбастера о старших «лидерах» безопасности и информационных технологий Equifax

и обнаружение 2 новых фишинговых атак вымогателей в августе (подробнее об этом позже).

Последний эксклюзив - открытие Лабораторией волны конца сентября новый вымогатель фишинговые атаки, основанные на атаках, впервые обнаруженных Comodo Угроза Лаборатория этим летом. Эта новейшая кампания имитирует поставщиков вашей организации и даже ваш надежный офисный копир / сканер / принтер от лидера отрасли Konica Minolta. Он использует социальную инженерию для привлечения жертв и тщательно разработан, чтобы ускользнуть от инструментов машинного обучения от ведущих поставщиков кибербезопасности, заразить ваши компьютеры, зашифровать их данные и извлечь выкуп биткойнов. Вот экран с требованием выкупа, увиденный жертвами атак 18-21 сентября 2017 года:

Эта новая волна атак программ-вымогателей использует ботнет из компьютеров-зомби (обычно подключенных к сети через известных интернет-провайдеров) для координации фишинг-атаки, которая отправляет электронные письма на учетные записи жертв. Как и в случае с IKARUS обветшалые атаки в начале и конце августа 2017 года, соответственно, эта кампания использует полезную нагрузку вымогателей «Locky».

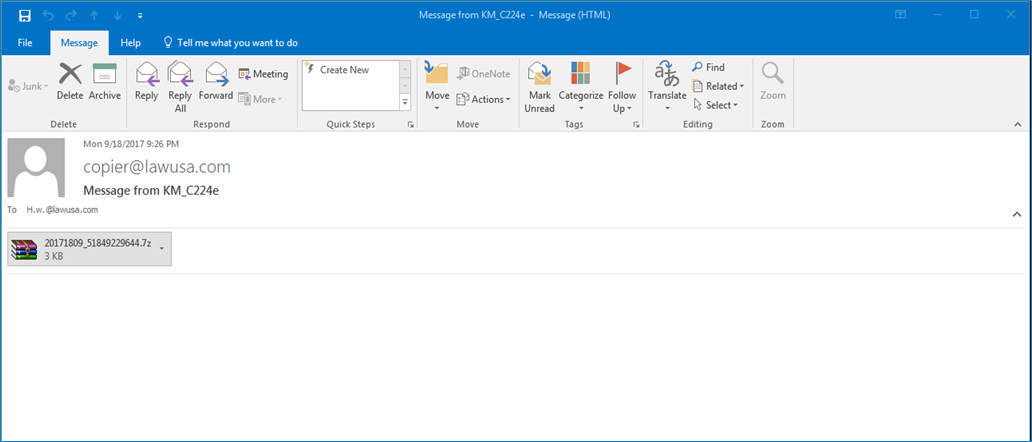

Большая из двух атак в этом последнем Locky Ransomware wave представлен в виде отсканированного документа, отправленного вам по электронной почте со сканера / принтера вашей организации (но на самом деле он поступает с внешнего компьютера, контролирующего хакер). Сегодня сотрудники сканируют оригинальные документы на сканере / принтере компании и отправляют их себе и другим по электронной почте в качестве стандартной практики, поэтому это письмо с вредоносным ПО выглядит совершенно невинно, но далеко не безвредно (и определенно не от копировального аппарата Konica Minolta вашей организации / сканер). Насколько безобидно? См. Электронное письмо ниже.

Одним из элементов изощренности здесь является то, что в электронном письме, отправленном хакером, указан номер модели сканера / принтера, который принадлежит Konica Minolta C224e, одной из самых популярных моделей среди бизнес-сканеров / принтеров, обычно используемых в Европе, Южной Америке, Северной Америке. , Азиатские и другие мировые рынки.

Обе кампании начались 18 сентября 2017 года и, по-видимому, фактически закончились 21 сентября 2017 года, но мы все должны ожидать подобных атак в ближайшем будущем.

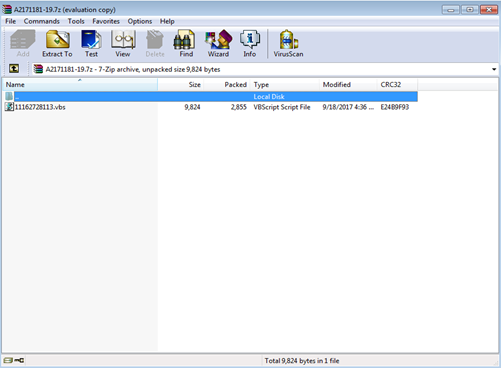

Зашифрованные документы в обеих новых атаках сентября имеют «.ykcol»И файлы« .vbs »распространяются по электронной почте. Это показывает, что авторы вредоносных программ разрабатывают и изменяют методы для охвата большего числа пользователей и обходят подходы к обеспечению безопасности, которые используют машинное обучение и распознавание образов.

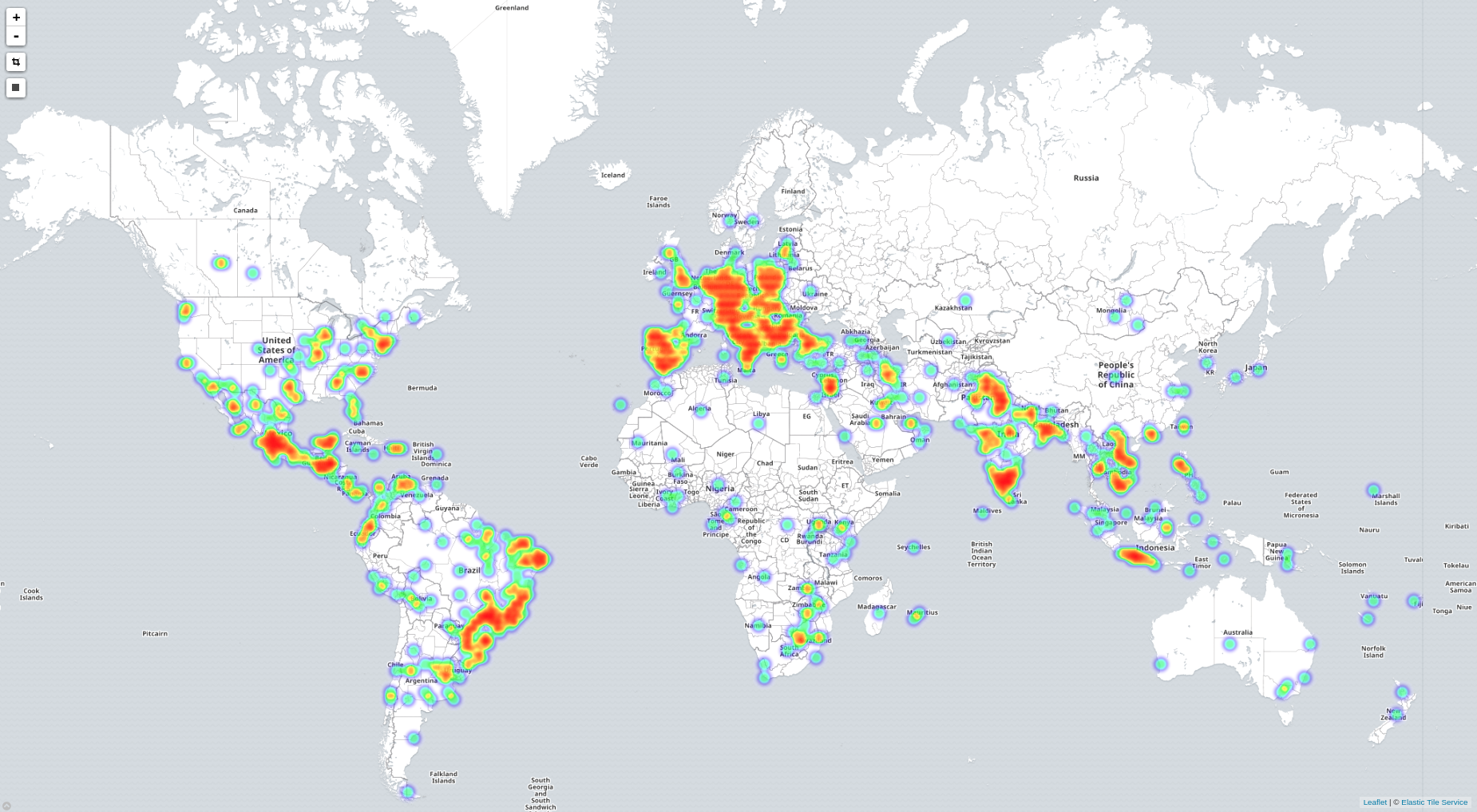

Вот тепловая карта первой новой атаки 18 сентября 2017 года, на которойСообщение от KM_C224eВ строке темы следуют страны-источники машин, используемых в бот-сети для отправки электронных писем:

| Страна | Sum - количество писем |

| Вьетнам | 26,985 |

| Мексика | 14,793 |

| Индия | 6,190 |

| Индонезия | 4,154 |

Интернет-провайдеры в целом активно участвовали в этой атаке, что указывает как на изощренность атаки, так и на недостаточную киберзащиту на их конечных точках, а также с их собственной сетью и решения для безопасности сайта. Как и в случае с августовскими атаками, многие серверы и устройства во Вьетнаме и Мексике использовались для проведения глобальных атак. Вот основные владельцы диапазонов, обнаруженные в атаке «Сообщение от KM_C224e»:

| Владелец диапазона | Sum - количество писем |

| Почта и связь Вьетнама (VNPT) | 18,824 |

| В постоянного тока | 4,288 |

| Lusacell | 3,558 |

| Cablemas Telecomunicaciones SA de CV | 2,697 |

| Turk Telekom | 2,618 |

| Cablevision SA de.CV | 2,207 |

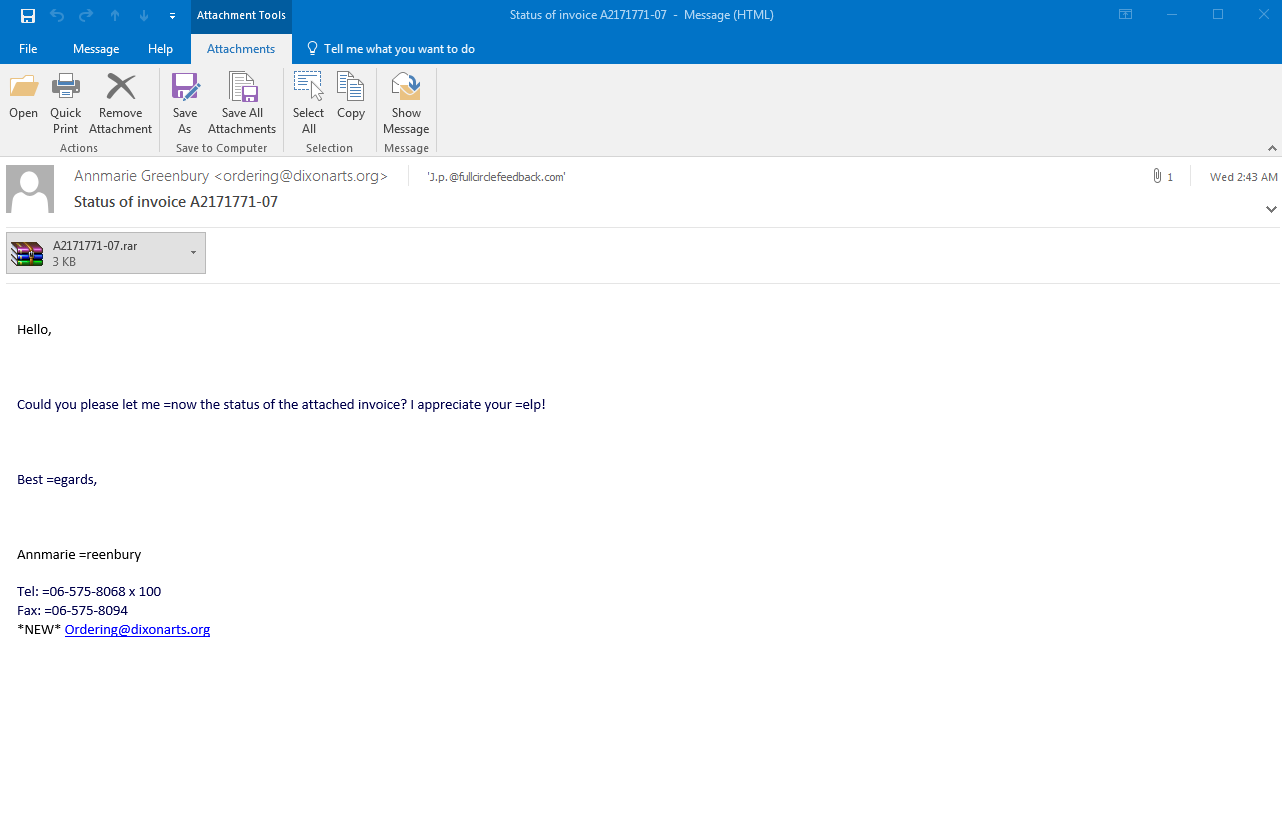

Меньшее из 2-х ответвлений в этой сентябрьской кампании отправляет фишинговые электронные письма с темой «Статус счета-фактуры» и, как представляется, от местного поставщика, даже с приветствием «Здравствуйте», вежливым запросом на просмотр вложения и подпись и обращайтесь детали от вымышленного сотрудника продавца. Опять же, обратите внимание, насколько знакомым выглядит письмо

любой, кто связан с финансами или работает с внешними поставщиками:

При нажатии на вложение оно отображается как сжатый файл, который необходимо распаковать:

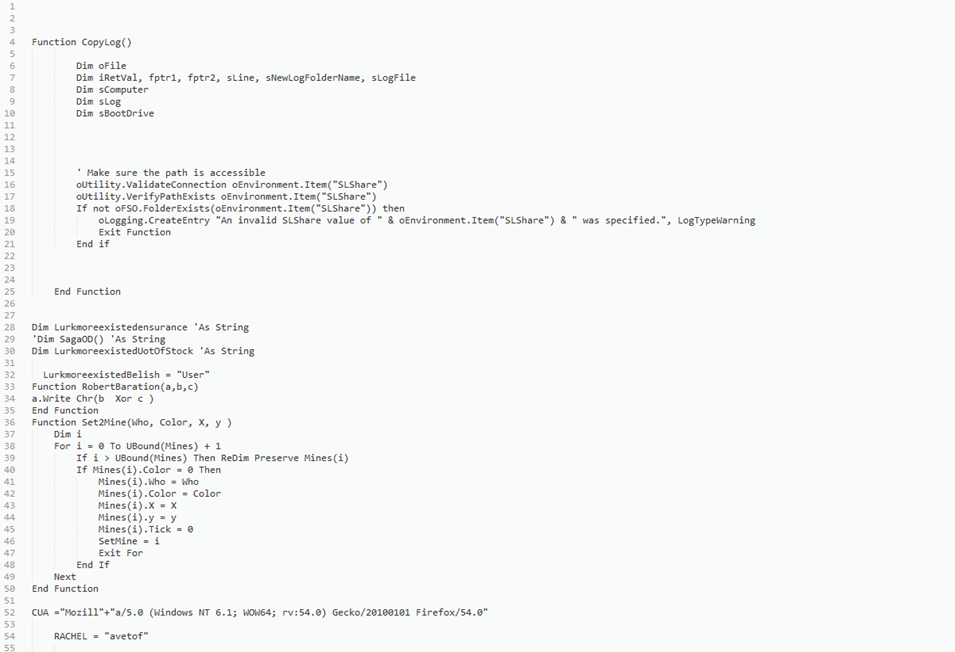

Здесь вы можете увидеть пример скриптинга, который сильно отличается от того, который использовался в атаках ранее в августе 2017 года.

Диапазон выкупа от 5 биткойнов до 1 биткойна в обоих новых случаях отражает то, что произошло в августе. 18 сентября 2017 года стоимость 1 биткойна составила чуть более 4000.00 долларов США (и 3467.00 евро).

Для атаки 18 сентября 2017 года с участиемСтатус счетаТем не менее, на Америку, Европу, Индию и Юго-Восточную Азию сильно повлияли, но Африка, Австралия и многие другие острова также пострадали от этих атак.

Эксперты по фишингу и троянским программам из Comodo Threat Intelligence Lab (входит в Comodo Threat Research Labs) обнаружили и проанализировали более 110,000 2017 случаев фишинговых писем на защищенных Comodo конечных точках всего за первые три дня этой кампании в сентябре XNUMX года.

Вложения были прочитаны на конечных точках, защищенных Comodo, как «неизвестные файлы», помещены в хранилище и запрещены для входа, пока они не были проанализированы с помощью технологии Comodo и, в данном случае, лаборатории человеческие эксперты.

Лабораторный анализ писем, отправленных вСообщение от KM_C224eФишинговая кампания раскрыла данные об этой атаке: 19,886 139 различных IP-адресов используются из XNUMX различных доменов верхнего уровня с кодом страны.

"Статус счета”Атака использовала 12,367 142 различных IP-адресов из 255 доменов с кодом страны. В общей сложности XNUMX доменов кодов стран верхнего уровня поддерживаются Управлением по присвоению номеров в Интернете (IANA), что означает, что обе эти новые атаки были направлены более чем на половину национальных государств на земле.

«В этих типах атак используются как бот-сети серверов и персональных компьютеров, так и новые методы фишинга с использованием социальной инженерии для ничего не подозревающих офисных работников и менеджеров. Это позволяет очень небольшой группе хакеров проникнуть в тысячи организаций и победить ИИ и машинное обучение, зависящее инструменты защиты конечных точекдаже те, кто лидирует в недавнем Магическом квадранте Gartner ». сказал Фатих Орхан, руководитель Comodo Threat Intelligence Lab и Comodo Лаборатории исследования угроз (CTRL). «Поскольку новое вымогательское ПО появляется в виде неизвестного файла, для обеспечения безопасности или блокирования его в конечной точке или на границе сети требуется 100% -ное состояние« запрет по умолчанию »; это также требует человеческих глаз и анализа, чтобы в конечном счете определить, что это такое - в данном случае, новое вымогатель ».

Хотите глубже погрузиться в данные атаки? Проверьте новую лабораторию Comodo Threat Intelligence «СПЕЦИАЛЬНЫЙ ОТЧЕТ: СЕНТЯБРЬ 2017 - ФИНАНСОВЫЕ НАБОРЫ RANSOMWARE ПРИКЛЮЧАЮТ СОТРУДНИКОВ, ИНСТРУМЕНТЫ ДЛЯ УЧЕБНЫХ МАШИН БИЛЕТ-МАШИН (Часть III из развивающейся серии IKARUS - обветшалых и Locky Ransomware)«. Специальный отчет является одним из многих, включенных в бесплатную подписку на обновления лаборатории по адресу https://comodo.com/lab, Он содержит подробный обзор волны атак 18-21 сентября 2017 года с подробным анализом и приложениями, которые содержат более подробную информацию об источниках и машинах, использованных для атак. Ваша подписка Lab Updates также включает в себя Части I и II серии «Специальный отчет: IKARUS - обветшалая программа-вымогатель», а также предоставляет вам «Лабораторию»Еженедельный обзор»И« Специальное обновление »видео. Подпишитесь сегодня на comodo.com/lab.

НАЧАТЬ БЕСПЛАТНУЮ ИСПЫТАНИЕ ПОЛУЧИТЕ СВОЙ МОМЕНТ БЕЗОПАСНОСТИ БЕСПЛАТНО

- SEO-контент и PR-распределение. Получите усиление сегодня.

- Платоблокчейн. Интеллект метавселенной Web3. Расширение знаний. Доступ здесь.

- Источник: https://blog.comodo.com/comodo-news/threat-lab-exclusive-if-your-konica-minolta-copier-scanner-calls-dont-answer/

- 000

- 1

- 110

- 2017

- a

- искусственный интеллект

- О нас

- Учетные записи

- на самом деле

- адреса

- Африка

- Все

- американские

- Северной и Южной Америки

- среди

- анализ

- и

- появиться

- подходы

- Азия

- азиатский

- назначенный

- атаковать

- нападки

- Август

- Австралия

- власть

- Авторы

- не являетесь

- ниже

- Bitcoin

- Bitcoins

- Заблокировать

- Блог

- Ботнет

- ботнеты

- Строительство

- бизнес

- Объявления

- Кампания

- Кампании

- осторожно

- случаев

- случаев

- Центр

- изменения

- проверка

- код

- COM

- как

- обычно

- Компания

- компьютеры

- подключенный

- Политика сдерживания

- координировать

- страны

- страна

- охват

- создали

- Информационная безопасность

- опасно

- данным

- Дней

- более глубокий

- определенно

- Спрос

- предназначенный

- подробность

- подробнее

- обнаруженный

- Определять

- развивающийся

- Устройства

- различный

- открытый

- открытие

- распределенный

- документ

- Документация

- долларов

- доменов

- Dont

- Ранее

- Рано

- земля

- фактически

- Писем

- Сотрудник

- сотрудников

- позволяет

- зашифрованный

- Конечная точка

- заниматься

- Проект и

- запись

- Эфир (ETH)

- Европе

- Европейская кухня

- Евро

- Даже

- События

- развивается

- Эксклюзивные

- выполнять

- ожидать

- эксперты

- расширение

- извлечение

- Глаза

- знакомый

- Показывая

- Файл

- Файлы

- финансы

- First

- следует

- Бесплатно

- от

- будущее

- Общие

- получить

- GIF

- Глобальный

- мировые рынки

- приветствие

- Хакеры

- Половина

- сильно

- здесь

- Удар

- Как

- Однако

- HTTPS

- человек

- изображение

- влияние

- in

- углубленный

- включают

- включены

- включает в себя

- В том числе

- Индия

- промышленность

- лидер отрасли

- мгновение

- Интеллекта

- Интернет

- вовлеченный

- IP

- IP-адреса

- Исландия

- IT

- лаборатория

- Labs

- больше

- Поздно

- последний

- лидер

- ведущий

- изучение

- уровень

- линия

- локальным

- посмотреть

- выглядит как

- ВЗГЛЯДЫ

- машина

- обучение с помощью машины

- Продукция

- магия

- вредоносных программ

- Менеджеры

- многих

- карта

- Области применения:

- макс-ширина

- смысл

- методы

- Мексика

- модель

- Модели

- БОЛЕЕ

- самых

- Самые популярные

- народ

- Возле

- сеть

- Новые

- Новые

- север

- номер

- номера

- Офис

- ONE

- организации

- оригинал

- Другое

- Другое

- внешнюю

- собственный

- Владельцы

- часть

- части

- мимо

- шаблон

- ПК

- фишинг

- фишинг-атака

- фишинговые атаки

- фишинговая кампания

- PHP

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- пунктов

- Популярное

- Блог

- практика

- представлены

- защиту

- приводит

- положил

- ассортимент

- Выкуп

- вымогателей

- Атаки вымогателей

- достигать

- Читать

- последний

- признание

- отчету

- запросить

- требуется

- исследованиям

- соответственно

- Показали

- SA

- Сказал

- сканирование

- система показателей

- экран

- безопасность

- отправка

- старший

- сентябрь

- Серии

- должен

- Шоу

- аналогичный

- небольшой

- меньше

- So

- Соцсети

- Социальная инженерия

- Источник

- Источники

- Южная

- Юго-Восточная Азия

- особый

- стандарт

- и политические лидеры

- Области

- Статус:

- предмет

- подписаться

- подписка

- лето

- принимает

- целевое

- команда

- снижения вреда

- Технологии

- Ассоциация

- Источник

- их

- сами

- тысячи

- угроза

- разведка угроз

- три

- Через

- время

- в

- сегодня

- инструменты

- топ

- верхний уровень

- Всего

- троянец

- Типы

- В конечном счете

- Updates

- us

- Доллары США

- использование

- пользователей

- обычно

- использовать

- использовать

- использует

- ценностное

- продавец

- поставщики

- проверить

- с помощью

- Жертва

- жертвы

- Видео

- Вьетнам

- Вид

- Wave

- известный

- Что

- Что такое

- который

- в

- рабочие

- работает

- ВАШЕ

- зефирнет