Mobile Security

Нарушение безопасности, настолько скрытное, что даже не требует вашего вмешательства? Да, атаки с нулевым щелчком мыши не требуют от вас никаких действий, но это не означает, что вы остаетесь уязвимыми.

11 Dec 2023

•

,

3 минута. читать

В мире мгновенного общения, ускоренном постоянно распространяющимся представлением о том, что если вы не на связи или не доступны, вы можете оказаться лишним, обмен сообщениями во многих отношениях стал важнейшей формой общения и личных связей, особенно для тот молодое поколение.

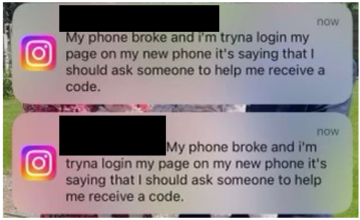

В этом контексте киберпреступникам может быть легче добиться успеха в своих схемах, поскольку отправить сообщение кому-либо просто, а человеческая ошибка может облегчить все остальное. Однако иногда даже человеческая ошибка не требуется. Мы углубляемся в область атак с нулевым щелчком мыши, которые, как следует из названия, могут означать конец эпохи явно очевидных фишинговых сообщений с их юмористическими грамматическими ошибками. Но так ли это на самом деле?

Подожди, я ничего не делал

Что такое атаки с нулевым кликом? В отличие от твоего традиционные возможности эксплуатации обманным путем заставить пользователей предоставить доступ путем открытия зараженного вложения или нажатия на мошенническую ссылку, эта атака не требует такого рода взаимодействия.

Большинство атак с нулевым щелчком основаны на уязвимости в приложениях, особенно те, которые предназначены для приложений для обмена сообщениями, SMS или даже электронной почты. Следовательно, если в конкретном приложении имеется неисправленная уязвимость, злоумышленник может подделать его поток данных. Это может быть изображение или текст, который вы собираетесь отправить. На этом носителе они могут скрывать манипулируемые данные, которые используют уязвимость для выполнения вредоносного кода без вашего ведома.

Такое отсутствие взаимодействия означает, что вредоносную активность труднее отслеживать, что позволяет злоумышленникам избежать обнаружения; позволяющая установить шпионских программ, stalkerwareили другие формы вредоносного ПО; и позволяя преступникам отслеживать, контролировать и собирать данные с зараженного устройства.

Например, в 2019 году было обнаружил, что WhatsApp, популярное приложение для обмена сообщениями, было уязвимо для конкретной атаки с нулевым щелчком мыши, при которой пропущенный вызов мог использовать уязвимость внутри кода приложения. Таким образом, злоумышленники смогли скомпрометировать устройство, на котором установлено приложение, и заразить его шпионским ПО. К счастью, разработчикам удалось это исправить, но случай показывает, что даже пропущенный звонок мог спровоцировать заражение.

Существует ли какая-либо защита от атак с нулевым щелчком мыши?

Все больше и больше компаний сейчас сосредотачивают внимание на проблеме нулевого клика. Например, мобильные телефоны Samsung теперь предлагают решение, которое упреждающе защищает пользователей, ограничивая воздействие невидимых угроз, замаскированных под вложения изображений, называемое Защита сообщений Samsung, часть его Нокс платформа безопасности.

SMG постепенно проверяет файлы и обрабатывает их в контролируемой среде, «песочнице», по сути, для изоляции изображений от остальной части операционной системы, что похоже на функцию, которую имеют многие современные антивирусные решения.

Он пополняет ряды решений безопасности, таких как Взрывная дверь от Apple, который аналогичным образом проверяет данные внутри iMessage, предотвращая взаимодействие сообщений и ОС путем изолированной программной среды приложения iMessage, чтобы угрозам было сложнее выйти за пределы службы. Это решение появилось после того, как эксперты обнаружили уязвимость в iMessage, который использовался для установки наемническое шпионское ПО против отдельных лиц, в основном политиков и активистов, с целью читать их тексты, прослушивать звонки, собирать пароли, отслеживать их местонахождение и получать доступ к их микрофонам, камерам и т. д. — довольно коварная вредоносная программа, и все это без какого-либо подобия взаимодействия с пользователем.

Тем не менее, следует проявлять осторожность даже при использовании решений против нулевого щелчка, поскольку все еще могут существовать уязвимости, которые могут использовать злоумышленники. эксплуатировать чтобы получить доступ к вашему устройству. Особенно это актуально для телефонов с устаревшим программным обеспечением, так как на них реже встречаются исправленные уязвимости.

Начиная с нуля

Хотя атаки с нулевым щелчком мыши практически не требуют взаимодействия и, как правило, нацелены на высокопоставленных лиц или тех, кто имеет некоторую общественную известность, все же есть несколько основных советов по кибербезопасности, которые могут быть полезны, чтобы избежать подобных атак:

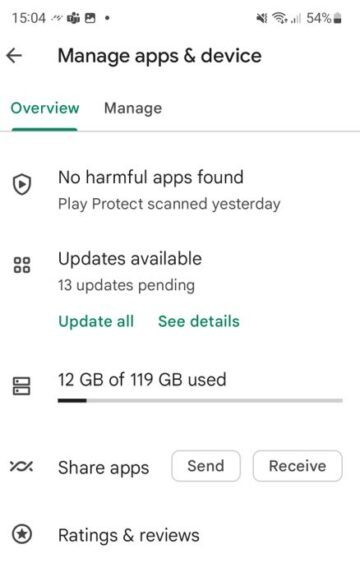

- Постоянно обновляйте свои устройства и приложения, особенно как только становятся доступны обновления безопасности.

- Покупайте телефоны брендов, которые имеют большой опыт предоставления обновлений (по крайней мере, включают регулярные обновления безопасности и в течение как минимум трех лет).

- Старайтесь придерживаться официальных магазинов приложений, таких как Google Play или Apple App Store, поскольку они проверяют любые новые выпуски и, следовательно, с большей вероятностью будут безопасными.

- Если вы не используете приложение, удалите его и следите за подражатели вредоносных приложений.

- Регулярно создавайте резервную копию вашего устройства, чтобы восстановить данные на случай, если вам понадобится перезагрузить устройство.

- Повысьте свою безопасность с помощью мобильный антивирус Решение.

- В общем, практика Гигиена кибербезопасности.

Дополнительная литература:

Проницательный интервью по уязвимостям.

Подробнее о эксплойты с нулевым кликом.

- SEO-контент и PR-распределение. Получите усиление сегодня.

- PlatoData.Network Вертикальный генеративный ИИ. Расширьте возможности себя. Доступ здесь.

- ПлатонАйСтрим. Интеллект Web3. Расширение знаний. Доступ здесь.

- ПлатонЭСГ. Углерод, чистые технологии, Энергия, Окружающая среда, Солнечная, Управление отходами. Доступ здесь.

- ПлатонЗдоровье. Биотехнологии и клинические исследования. Доступ здесь.

- Источник: https://www.welivesecurity.com/en/mobile-security/silent-but-deadly-the-rise-of-zero-click-attacks/

- :имеет

- :является

- :нет

- $UP

- 125

- 2019

- 35%

- 52

- a

- в состоянии

- О нас

- ускоренный

- доступ

- Действие

- Активисты

- деятельность

- актеры

- После

- против

- родственный

- Все

- Позволяющий

- an

- и

- антивирус

- любой

- кто угодно

- приложение

- магазин приложений

- магазины приложений

- Программы

- МЫ

- AS

- At

- атаковать

- нападки

- аудит

- доступен

- избежать

- основной

- BE

- становиться

- Немного

- Bloomberg

- брендов

- но

- by

- призывают

- под названием

- Объявления

- пришел

- камеры

- CAN

- случаев

- Категории

- осторожность

- Проверки

- код

- собирать

- Связь

- Компании

- скомпрометированы

- подключенный

- связи

- вследствие этого

- контекст

- контроль

- может

- Преступники

- решающее значение

- киберпреступники

- Информационная безопасность

- данным

- занимавшийся

- декабрь

- обнаружение

- застройщиков

- устройство

- Устройства

- do

- приносит

- не

- простота

- легче

- позволяет

- конец

- Окружающая среда

- Эпоха

- ошибка

- ошибки

- особенно

- по существу

- Evade

- Даже

- пример

- выполнять

- эксперты

- Эксплуатировать

- эксплуатация

- использует

- Экспозиция

- содействовал

- несколько

- Файлы

- Найдите

- фокусировка

- Что касается

- форма

- формы

- от

- функция

- Gain

- Общие

- Гугл игры

- Grammar

- большой

- большой

- земля

- Сильнее

- урожай

- Есть

- Спрятать

- Высокий профиль

- Однако

- HTML

- HTTPS

- человек

- i

- if

- изображение

- изображений

- in

- включают

- лиц

- инфекция

- внутри

- проницательный

- устанавливать

- установка

- мгновение

- взаимодействие

- в

- невидимый

- IT

- ЕГО

- Играя

- JPG

- Вид

- знания

- Отсутствие

- наименее

- оставил

- Меньше

- такое как

- Вероятно

- LINK

- места

- Создание

- вредоносных программ

- управляемого

- манипулировать

- многих

- макс-ширина

- Май..

- значить

- означает

- означает,

- Медиа

- сообщение

- Сообщения

- обмен сообщениями

- Приложение обмена сообщениями

- микрофоны

- может быть

- мин

- пропущенный

- Мобильный телефон

- мобильные телефоны

- Модерн

- монитор

- БОЛЕЕ

- в основном

- имя

- почти

- Необходимость

- необходимый

- Новые

- нет

- понятие

- сейчас

- Очевидный

- of

- от

- предлагают

- Официальный представитель в Грузии

- on

- ONE

- открытие

- операционный

- операционная система

- or

- OS

- Другое

- внешний

- внешнюю

- часть

- особый

- пароли

- Патчи

- личного

- фишинг

- телефоны

- кусок

- Платформа

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- Играть

- Политикам

- Популярное

- практика

- предупреждение

- Процессы

- защиту

- обеспечение

- что такое варган?

- карантин

- ряды

- скорее

- RE

- достигнув результата

- Читать

- Reading

- область

- запись

- Recover

- регулярный

- регулярно

- публикации

- полагаться

- требовать

- ОТДЫХ

- Рост

- безопасный

- Samsung

- песочница

- схемы

- Защищает

- безопасность

- обновления безопасности

- Отправить

- обслуживание

- Шоу

- сигнал

- Аналогичным образом

- SMS

- So

- Software

- Решение

- Решения

- некоторые

- Кто-то

- иногда

- Скоро

- шпионских программ

- скрытый

- Придерживаться

- По-прежнему

- магазин

- магазины

- простой

- поток

- такие

- система

- цель

- Тенденцию

- текст

- который

- Ассоциация

- их

- Их

- Там.

- Эти

- они

- этой

- те

- угроза

- актеры угрозы

- угрозы

- три

- Таким образом

- время

- Советы

- в

- трек

- вызвать

- правда

- по-настоящему

- непокрытый

- В отличие от

- обновление

- Updates

- используемый

- Информация о пользователе

- пользователей

- через

- видимость

- Уязвимости

- уязвимость

- Уязвимый

- законопроект

- Смотреть

- Путь..

- способы

- we

- слабость

- были

- который

- в

- без

- Мир

- лет

- Да

- являетесь

- ВАШЕ

- зефирнет