Несмотря на медленный прогресс, NetSecOpen — группа компаний, занимающихся сетевой безопасностью, и организаций, занимающихся тестированием оборудования, — намерена к концу этого года внедрить свои стандарты тестирования и эталонного тестирования.

В мае группа опубликовала последнюю версию своего стандарта тестирования сетевой безопасности для технологии брандмауэра следующего поколения, чтобы собрать отзывы по мере того, как группа работает над окончательной версией. Конечным результатом станет согласованный метод тестирования и сравнительного анализа устройств сетевой безопасности, позволяющий сравнивать устройства разных производителей, даже если они оцениваются разными третьими сторонами, — говорит Брайан Монкман, исполнительный директор NetSecOpen.

«То, над чем мы сейчас работаем, — это то, чего никогда раньше не было — создание стандартных требований к тестированию, которые могут быть выполнены несколькими лабораториями с использованием различных инструментов тестирования и получения сопоставимых результатов», — говорит он. «Это что-то похожее на то, когда мили на галлон… были разные подходы и… они проверяли вещи по-разному, и поэтому они вынудили создать стандарт. Вот чем мы здесь занимаемся».

Компания NetSecOpen, основанная в 2017 году, стремится ослабить напряженность между производителями продукции и испытательными лабораториями, которая иногда становились злопамятными. В число участников входят крупные фирмы, занимающиеся сетевой безопасностью, в том числе Cisco Systems, Fortinet, Palo Alto Networks и WatchGuard, а также производители оборудования для тестирования, такие как Spirent и Ixia, и оценщики, такие как Европейский центр передовых сетевых испытаний (EANTC) и Университет Лаборатории взаимодействия в Нью-Гэмпшире (UNH-IOL).

Хотя последний документ по стандартам публикуется в рамках процесса Инженерной группы Интернета (IETF), окончательные рекомендации будут не интернет-стандартом, которого должны придерживаться производители оборудования, а общим подходом к методологии тестирования и конфигурациям, улучшающим воспроизводимость и прозрачность результатов испытаний.

Текущие стандарты тестирования межсетевых экранов, опубликованные IETF (RFC3511) исполнилось 20 лет, а технология сильно изменилась, говорится в проекте NetSecOpen (RFC9411).

«Реализации функций безопасности эволюционировали и диверсифицировались в области обнаружения и предотвращения вторжений, управления угрозами, анализа зашифрованного трафика и многого другого», — говорится в проекте. «В отрасли, значение которой растет, четко определенные и воспроизводимые ключевые показатели эффективности (KPI) все чаще необходимы для обеспечения справедливого и обоснованного сравнения функций сетевой безопасности».

Реальные тестовые случаи

Тесты NetSecOpen направлены на использование реальных данных для сравнения новейших устройств сетевой безопасности с реальными сетевыми нагрузками и угрозами безопасности. Например, тестовый набор атакующего трафика объединяет распространенные уязвимости, которые использовались злоумышленниками в последнее десятилетие.

В черновике NetSecOpen рекомендуются конкретные тестовые архитектуры, смешанный трафик между IPv4 и IPv6 и включенные функции безопасности. Однако другие аспекты тестирования включают необходимые элементы, такие как возможности эмулируемых браузеров, атакующий трафик, нацеленный на определенное подмножество известных уязвимостей, которые можно использовать, и тесты различных характеристик пропускной способности, таких как трафик приложений, HTTPS-запросы и быстрый UDP. Запросы протокола подключения к Интернету (QUIC).

Фирма по сетевой безопасности Palo Alto Network, один из основателей NetSecOpen, активно сотрудничает с NetSecOpen для «создания тестов и активного участия в тестировании наших брандмауэров с использованием этих тестов», — говорит Самареш Наир, директор по управлению линейкой продуктов в Palo Alto Networks.

«Процесс тестирования… стандартизирован аккредитованными испытательными центрами», — говорит он. «Клиенты могут использовать его для оценки различных продуктов со стандартизированными результатами, проверенными аналогичным образом».

Тестовые наборы уязвимостей находятся в процессе обновления, поскольку Агентство кибербезопасности и безопасности инфраструктуры (CISA) продемонстрировало, что небольшие некритические уязвимости могут быть объединены в эффективные атаки. Организации ранее отвергали многие из этих уязвимостей как меньшую угрозу, но данные о цепочке атак, собранные CISA, показывают, что злоумышленники адаптируются.

«Определенно существует класс CVE, которые в прошлом мы бы проигнорировали, и нам нужно обратить на них внимание просто потому, что уязвимости нанизаны друг на друга», — говорит Монкман. «Это будет действительно самая большая проблема, которая у нас есть, потому что список уязвимостей CISA KEV может расти».

Облако Далее

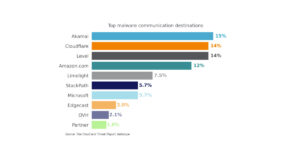

В дополнение к новым комбинациям уязвимостей — например, сосредоточению внимания на наборах угроз, таких как те, которые в настоящее время нацелены на секторы образования и здравоохранения — NetSecOpen стремится включить обнаружение каналов управления и контроля, используемых злоумышленниками, а также способы предотвращения инфекция и боковое движение.

Тестирование безопасности облачных сред, таких как распределенные облачные брандмауэры и брандмауэры веб-приложений, также входит в планы на будущее, говорит Крис Браун, технический менеджер UNH-IOL, который присоединился к NetSecOpen в 2019 году.

«Облако не изменит миссию NetSecOPEN в отношении четко определенных, открытых и прозрачных стандартов, а скорее расширит тестируемые в настоящее время продукты», — говорит Браун. «В обозримом будущем защита сетевого периметра по-прежнему будет необходима, несмотря на многие преимущества облачных вычислений».

- SEO-контент и PR-распределение. Получите усиление сегодня.

- ЭВМ Финанс. Единый интерфейс для децентрализованных финансов. Доступ здесь.

- Квантум Медиа Групп. ИК/PR усиление. Доступ здесь.

- ПлатонАйСтрим. Анализ данных Web3. Расширение знаний. Доступ здесь.

- Источник: https://www.darkreading.com/dr-tech/network-security-testing-standard-nears-prime-time

- :имеет

- :является

- :нет

- $UP

- 20

- 20 лет

- 2017

- a

- достижения

- аккредитованный

- активно

- приспосабливать

- дополнение

- придерживаться

- продвинутый

- против

- агентство

- цель

- Цель

- позволяет

- причислены

- an

- анализ

- и

- и инфраструктура

- техника

- Применение

- подхода

- подходы

- МЫ

- AS

- аспекты

- At

- атаковать

- нападки

- внимание

- BE

- , так как:

- становиться

- было

- не являетесь

- эталонный тест

- бенчмаркинг

- Преимущества

- между

- Крупнейшая

- Брайан

- Приносит

- браузеры

- но

- by

- CAN

- возможности

- Центр

- цепь

- вызов

- изменение

- менялась

- каналы

- Крис

- CISA

- Cisco

- системы Cisco

- класс

- облако

- облачных вычислений

- Общий

- Компании

- сравнимый

- вычисление

- Коммутация

- Консенсус

- Создайте

- создание

- Текущий

- В настоящее время

- Клиенты

- Информационная безопасность

- Агентство кибербезопасности и безопасности инфраструктуры

- данным

- десятилетие

- Защита

- определенно

- убивают

- Несмотря на

- обнаружение

- Устройства

- различный

- директор

- распределенный

- многоотраслевой

- документ

- дело

- сделанный

- проект

- драматично

- простота

- Обучение

- Эффективный

- элементы

- включить

- включен

- зашифрованный

- конец

- Проект и

- средах

- Оборудование

- Эфир (ETH)

- Европейская кухня

- оценивать

- оценивается

- Даже

- эвентуальный

- эволюционировали

- пример

- выполненный

- исполнительный

- Исполнительный директор

- Расширьте

- ярмарка

- Особенности

- Обратная связь

- окончательный

- брандмауэр

- межсетевые экраны

- Фирма

- Компаний

- фокусировка

- Что касается

- Форс-мажор

- предвидимый

- Fortinet

- учредительный

- функция

- Функции

- будущее

- собирать

- получающий

- будет

- группы

- Расти

- Рост

- методические рекомендации

- было

- Хэмпшир

- Аппаратные средства

- Есть

- he

- здравоохранение

- здесь

- дома

- Однако

- HTTPS

- if

- значение

- улучшать

- in

- включают

- В том числе

- все больше и больше

- индикаторы

- промышленность

- инфекция

- Инфраструктура

- Интернет

- Взаимодействие

- в

- обнаружения вторжений

- IT

- ЕГО

- JPG

- Основные

- Вид

- известный

- лаборатория

- Labs

- большой

- новее

- последний

- меньшей

- линия

- Список

- грузы

- искать

- Makers

- управление

- менеджер

- многих

- Май..

- член

- Участники

- метод

- Методология

- может быть

- Наша миссия

- смеси

- БОЛЕЕ

- движение

- движется

- с разными

- должен

- необходимо

- Необходимость

- необходимый

- сеть

- Сетевая безопасность

- сетей

- сетей

- никогда

- Новые

- следующее поколение

- of

- Старый

- on

- открытый

- организации

- Другое

- наши

- внешний

- Пало-Альто

- часть

- участвующий

- Стороны

- мимо

- ОПЛАТИТЬ

- производительность

- выступления

- НДФЛ

- Часть

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- предупреждение

- предотвращение

- предварительно

- Простое число

- процесс

- Продукт

- Продукция

- Прогресс

- протокол

- опубликованный

- САЙТ

- скорее

- RE

- реальный мир

- реалистичный

- на самом деле

- разумный

- рекомендует

- Запросы

- обязательный

- Требования

- результат

- в результате

- Итоги

- s

- говорит

- Сектора юридического права

- безопасность

- Угрозы безопасности

- набор

- Наборы

- установка

- показывать

- Аналогичным образом

- просто

- медленной

- меньше

- So

- удалось

- конкретный

- стандарт

- стандартов

- заявил

- По-прежнему

- такие

- системы

- цель

- направлена против

- Сложность задачи

- оперативная группа

- Технический

- Технологии

- тестXNUMX

- проверенный

- Тестирование

- тестов

- который

- Ассоциация

- Будущее

- Там.

- они

- вещи

- В третьих

- третье лицо

- этой

- В этом году

- те

- угроза

- угрозы

- пропускная способность

- время

- в

- вместе

- инструменты

- к

- трафик

- Прозрачность

- прозрачный

- Университет

- обновление

- использование

- используемый

- через

- разнообразие

- различный

- поставщики

- версия

- Уязвимости

- уязвимость

- способы

- we

- Web

- веб приложение

- ЧТО Ж

- вполне определенный

- Что

- когда

- , которые

- будете

- работает

- бы

- год

- лет

- зефирнет