Îți amintești când o pereche de hackeri etici au preluat de la distanță un Jeep Cherokee în timp ce era condus pe o autostradă în apropiere de centrul orașului St. Louis, în 2015? Povestea din spate este că acei „hackeri”, cercetătorii în domeniul securității Charlie Miller și Chris Valasek, au abordat producătorii de vehicule cu câțiva ani înainte de isprava lor de mare profil, avertizând asupra riscurilor pe care vulnerabilitățile de securitate le prezentau pentru mașini. Cu toate acestea, producătorii de la acea vreme nu considerau mașinile drept ținte pentru atacuri cibernetice.

Având în vedere cantitatea de conținut hardware și software care permite o mai mare automatizare, vehiculele au de fapt multe puncte potențiale de vulnerabilitate de securitate, la fel ca multe dintre celelalte dispozitive IoT inteligente, conectate. Să aruncăm o privire la zonele auto cheie care ar trebui protejate, de ce este important să țineți cont de securitate începând de la începutul ciclului de proiectare și cum puteți proteja mașina completă de la bara de protecție la bara de protecție.

ECU: irezistibil pentru hackeri

Putem începe discuția cu unitățile electronice de control (ECU), sistemele încorporate în electronica auto care controlează sistemele sau subsistemele electrice din vehicule. Nu este neobișnuit ca vehiculele moderne să aibă peste 100 de ECU-uri care rulează funcții la fel de variate precum injecția de combustibil, controlul temperaturii, frânarea și detectarea obiectelor. În mod tradițional, ECU-urile au fost proiectate fără cerința ca acestea să valideze entitățile cu care comunică; în schimb, pur și simplu au acceptat comenzi de la și au partajat informații cu orice entitate de pe aceeași magistrală de cablare. Rețelele de vehicule nu au fost considerate rețele de comunicații în sensul, de exemplu, a internetului. Cu toate acestea, această concepție greșită a creat cea mai mare vulnerabilitate.

Revenind la Jeep hack, Miller și Valasek și-au propus să demonstreze cât de ușor ar putea fi atacate ECU-urile. Mai întâi, au exploatat o vulnerabilitate în software-ul unui procesor radio prin intermediul rețelei celulare, apoi au trecut la sistemul de infotainment și, în cele din urmă, au vizat ECU-urile pentru a afecta frânarea și direcția. Acest lucru a fost suficient pentru ca industria auto să înceapă să acorde mai multă atenție securității cibernetice.

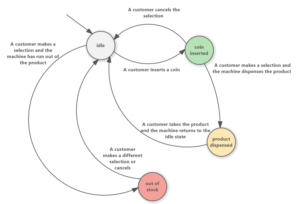

Astăzi, este obișnuit ca ECU-urile să fie proiectate cu gateway-uri, astfel încât doar acele dispozitive care ar trebui să vorbească între ele să facă acest lucru. Aceasta prezintă o abordare mult mai bună decât a avea o rețea larg deschisă în vehicul.

Cum pot fi exploatate sistemele de infotainment

În plus față de ECU, mașinile pot include și alte vulnerabilități care pot permite unui actor rău să treacă de la un dispozitiv din interiorul vehiculului la altul. Luați în considerare sistemul de infotainment, care este conectat la rețelele celulare pentru activități precum:

- Actualizări de firmware pentru mașini de la producătorii de vehicule

- Asistență rutieră bazată pe locație și servicii de diagnosticare la distanță a vehiculelor

- Din ce în ce mai mult în viitor, funcțiile vehicul-la-vehicul și vehicul-la-toate

Chestia este că, de asemenea, sistemele de infotainment tind să fie conectate la diverse sisteme critice ale vehiculului pentru a oferi șoferilor date operaționale, cum ar fi informații despre performanța motorului, precum și la comenzi, de la sistemele de control climatic și de navigație până la cele care se leagă de funcțiile de conducere. . Sistemele de infotainment au, de asemenea, din ce în ce mai mult, un anumit nivel de integrare cu tabloul de bord, tablourile de bord moderne devenind o componentă a afișajului infotainment. Având în vedere toate conexiunile care există în acest subsistem vehicul și software-ul puternic, cu funcții complete de pe ele, care îndeplinește aceste funcții, este probabil ca cineva să exploateze o vulnerabilitate pentru a le pirata.

Protejarea rețelelor în interiorul vehiculelor

Pentru a preveni astfel de atacuri, este important să aplicați controale de acces fizice sau logice asupra tipului de informații care sunt schimbate între subsistemele mai mult sau mai puțin privilegiate ale rețelei. Pentru a se asigura că comunicațiile sunt autentice, este, de asemenea, esențial ca rețelele din vehicul să profite de experiența de securitate dobândită în ultimii 30 de ani în lumea rețelelor, combinând criptografia puternică cu identificarea și autentificarea puternice. Toate aceste măsuri ar trebui planificate la începutul ciclului de proiectare pentru a oferi o bază solidă de securitate pentru sistem. A face acest lucru devreme necesită mai puțin forță de muncă, mai puțin costisitoare și este analizat mai eficient pentru riscuri reziduale decât încorporarea fragmentată a măsurilor de securitate pentru a rezolva problemele care apar mai târziu.

Popularitatea crescândă a Ethernet-ului pentru rețelele din vehicul este o evoluție pozitivă. Ethernet vine cu unele economii de costuri și câteva paradigme puternice de rețea care suportă vitezele necesare pentru aplicații precum sistemele avansate de asistență a șoferului (ADAS) și conducerea autonomă, precum și creșterea aplicațiilor sistemelor de infotainment. O parte a standardului Ethernet prevede că dispozitivele se identifică și își dovedesc identificarea înainte de a li se permite să se alăture rețelei și să îndeplinească orice funcții critice.

Cele mai bune practici de securitate cibernetică auto NHTSA

National Highway Traffic Safety Administration (NHTSA) sugerează o abordare multistratificată a securității cibernetice auto, cu o mai bună reprezentare a sistemului din vehicul ca o rețea de subsisteme conectate care pot fi fiecare vulnerabil la atacuri cibernetice. În actualizarea sa Raportul privind cele mai bune practici de securitate cibernetică lansat luna aceasta, NHSTA oferă diverse recomandări cu privire la protecțiile fundamentale ale securității cibernetice ale vehiculelor. Multe dintre acestea ar părea a fi practici de bun simț pentru dezvoltarea sistemelor critice, dar aceste practici au fost (și chiar continuă să fie) surprinzător de absente din multe. Printre sugestiile pentru o postură mai conștientă cibernetic:

- Limitați accesul dezvoltatorului/depanării în dispozitivele de producție. Un ECU ar putea fi accesat printr-un port de depanare deschis sau printr-o consolă serială și, adesea, acest acces este la un nivel privilegiat de funcționare. Dacă este nevoie de acces la nivel de dezvoltator în dispozitivele de producție, atunci interfețele de depanare și de testare ar trebui să fie protejate corespunzător pentru a necesita autorizarea utilizatorilor privilegiați.

- Protejați cheile criptografice și alte secrete. Orice chei criptografice sau parole care pot oferi un nivel ridicat de acces neautorizat la platformele de calcul ale vehiculelor ar trebui protejate împotriva dezvăluirii. Orice cheie de pe platforma de calcul a unui singur vehicul nu ar trebui să ofere acces la mai multe vehicule. Aceasta înseamnă că este necesară o strategie atentă de gestionare a cheilor, bazată pe chei unice și alte secrete în fiecare vehicul și chiar subsistem.

- Controlați accesul la diagnosticul de întreținere a vehiculului. Pe cât posibil, limitați caracteristicile de diagnosticare la un mod specific de funcționare a vehiculului pentru a îndeplini scopul propus al caracteristicii asociate. Proiectați astfel de caracteristici pentru a elimina sau a minimiza ramificațiile potențial periculoase în cazul în care acestea sunt utilizate greșit sau abuzat.

- Controlați accesul la firmware. Folosiți bune practici de codificare de securitate și folosiți instrumente care sprijină rezultatele securității în procesele lor de dezvoltare.

- Limitați capacitatea de a modifica firmware-ul, inclusiv datele critice. Limitarea capacității de a modifica firmware-ul face ca actorii răi să instaleze programe malware pe vehicule mai dificile.

- Controlați comunicațiile interne ale vehiculului. Acolo unde este posibil, evitați trimiterea de semnale de siguranță ca mesaje pe magistralele de date comune. Dacă astfel de informații de siguranță trebuie transmise printr-o magistrală de comunicație, informațiile ar trebui să se afle pe magistralele de comunicație care sunt segmentate de la orice ECU al vehiculului cu interfețe de rețea externe. Pentru mesajele de siguranță critice, aplicați o schemă de autentificare a mesajelor pentru a limita posibilitatea de falsificare a mesajelor.

Raportul NHTSA privind cele mai bune practici de securitate cibernetică oferă un bun punct de plecare pentru a consolida aplicațiile auto. Cu toate acestea, nu este nici o carte de rețete, nici cuprinzătoare. NHTSA recomandă, de asemenea, ca industriei să respecte normele Institutului Național de Standarde și Tehnologie (NIST) Cadrul de securitate cibernetică, care oferă consiliere cu privire la dezvoltarea unor protecții de securitate cibernetică stratificată pentru vehicule bazate pe cinci funcții principale: identificarea, protejarea, detectarea, răspunsul și recuperarea. În plus, standarde precum ISO SAE 21434 Securitatea cibernetică a vehiculelor rutiere, care într-un fel este în paralel cu standardul de siguranță funcțională ISO 26262, oferă, de asemenea, o direcție importantă.

Ajutându-vă să vă asigurați modelele SoC auto

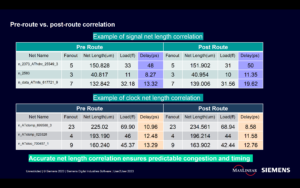

Producătorii de vehicule au niveluri diferite de expertiză internă în domeniul securității cibernetice. Unii optează în continuare să adauge un strat de securitate modelelor lor de automobile aproape de sfârșitul procesului de proiectare; totuși, așteptarea până când un design este aproape finalizat poate lăsa puncte de vulnerabilitate neabordate și deschise atacului. Proiectarea securității de la fundație poate evita crearea de sisteme vulnerabile (vezi figura de mai jos pentru o descriere a straturilor de securitate necesare pentru a proteja un SoC auto). Mai mult, este, de asemenea, important să ne asigurăm că securitatea va dura atâta timp cât vehiculele sunt pe drumuri (11 ani, în medie).

Straturi de securitate necesare pentru a proteja un SoC auto.

Cu noastre istorie lungă de susținere a proiectelor de SoC auto, Synopsys vă poate ajuta să dezvoltați strategia și arhitectura pentru a implementa un nivel mai ridicat de securitate în proiectele dvs. Pe lângă expertiza noastră tehnică, soluțiile noastre relevante în acest domeniu includ:

Mașinile conectate fac parte din acest amestec de lucruri care ar trebui să fie mai rezistente și mai întărite împotriva atacurilor. În timp ce siguranța funcțională a devenit un domeniu de interes familiar pentru industrie, este timpul ca securitatea cibernetică să facă parte și din planificarea timpurie pentru siliciul și sistemele auto. La urma urmei, nu poți avea o mașină sigură dacă nu este și sigură.

Pentru a afla mai multe vizitați IP de securitate Synopsys DesignWare.

De asemenea, se va citi:

Criptare identitate și date pentru securitate PCIe și CXL

Procesarea limbajului natural de înaltă performanță (NLP) în sistemele încorporate constrânse

Seria de prelegeri: Proiectarea unui ADC intercalat în timp pentru aplicații auto 5G

Distribuie această postare prin: Sursa: https://semiwiki.com/eda/synopsys/307428-why-its-critical-to-design-in-security-early-to-protect-automotive-systems-from-hackers/

- 100

- 11

- 5G

- acces

- peste

- activităţi de

- plus

- adresa

- avansat

- TOATE

- printre

- O alta

- aplicatii

- abordare

- arhitectură

- ZONĂ

- în jurul

- Atacuri

- Autentic

- Autentificare

- autorizare

- Automatizare

- auto

- industria de automobile

- autonom

- in medie

- fiind

- CEL MAI BUN

- Cele mai bune practici

- Cea mai mare

- luați autobuzul

- Autobuze

- mașină

- masini

- Codificare

- Comun

- Comunicare

- Comunicații

- component

- tehnica de calcul

- Conexiuni

- Consoleze

- conţinut

- continua

- ar putea

- Crearea

- critic

- criptografie

- Atac cibernetic

- atacuri cibernetice

- Securitate cibernetică

- de date

- Amenajări

- proiect

- modele

- Detectare

- dezvolta

- în curs de dezvoltare

- Dezvoltare

- dispozitiv

- Dispozitive

- Downtown

- condus

- şofer

- conducere

- Devreme

- Componente electronice

- permițând

- criptare

- experienţă

- expertiză

- Exploata

- Caracteristică

- DESCRIERE

- Figura

- În cele din urmă

- First

- Concentra

- urma

- Fundație

- Combustibil

- Complet

- funcții

- viitor

- bine

- hack

- hackeri

- Piese metalice

- având în

- ajutor

- istorie

- Cum

- HTTPS

- Identificare

- identifica

- punerea în aplicare a

- important

- Inclusiv

- industrie

- informații

- integrare

- Internet

- IoT

- dispozitive iot

- IT

- jeep

- alătura

- Cheie

- chei

- muncă

- limbă

- AFLAȚI

- Nivel

- nivelurile de

- Lung

- malware

- administrare

- minte

- mai mult

- național

- Limbajul natural

- Procesarea limbajului natural

- Navigare

- În apropiere

- necesar

- reţea

- rețele

- rețele

- nlp

- Detectarea obiectelor

- deschide

- Altele

- Parolele

- performanță

- fizic

- planificare

- platformă

- Platforme

- puternic

- Principal

- proces

- procese

- producere

- proteja

- furniza

- furnizează

- radio

- variind

- reţetă

- Recupera

- eliberat

- raportează

- Risc

- funcţionare

- sigur

- Siguranţă

- securitate

- cercetători de securitate

- sens

- serie

- set

- comun

- inteligent

- So

- Software

- soluţii

- Cineva

- standarde

- Începe

- Poveste

- Strategie

- puternic

- a sustine

- sistem

- sisteme

- vorbesc

- Robinet

- Tehnic

- test

- Viitorul

- Prin

- TIE

- timp

- Unelte

- trafic

- unic

- actualizări

- utilizatorii

- vehicul

- Vehicule

- Vulnerabilitățile

- vulnerabilitate

- vulnerabil

- Ce

- fără

- lume

- ar

- ani