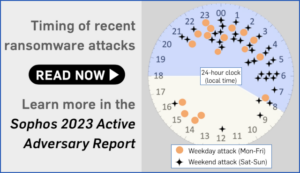

Știrile despre securitatea cibernetică, cel puțin în Europa, sunt în prezent dominate de povești despre „ransomware-ul VMWare ESXi” care circulă, la propriu și (în sens criptografic cel puțin) la figurat.

CERT-FR, echipa de răspuns în caz de urgență informatică a guvernului francez, a declanșat ceea ce s-a transformat rapid într-o mini-panică la sfârșitul săptămânii trecute, cu un buletin intitulat simplu: Campanie de exploatare a vulnerabilității afectate VMware ESXi (Atac cibernetic care exploatează o vulnerabilitate VMWare ESXi).

Deși titlul se concentrează direct pe pericolul de nivel înalt, și anume că orice vulnerabilitate exploatabilă de la distanță oferă de obicei atacatorilor o cale către rețeaua dvs. pentru a face ceva, sau poate chiar orice, care le place...

… prima linie a raportului oferă vestea sumbră că ceva escrocii fac în acest caz este ceea ce francezii numesc Ransomware.

Probabil că nu trebuie să știi asta software-ul este cuvântul francez pentru „software” pentru a ghici că tulpina cuvântului ranço- a venit atât în franceza modernă (răscumpărare) si engleza (răscumpărare) din cuvântul francez veche răscumpărare, și astfel că cuvântul se traduce direct în engleză ca Ransomware.

În Evul Mediu, un pericol profesional pentru monarhi în timp de război era să fie capturat de inamic și ținut pentru o perioadă de timp. răscumpărare, de obicei sub termeni punitivi care au rezolvat efectiv conflictul în favoarea răpitorilor.

În zilele noastre, desigur, datele tale sunt cele care sunt „capturate” – deși, în mod pervers, escrocii nu trebuie de fapt să se chinuie să le ducă și să le țină într-o închisoare sigură de partea lor a graniței în timp ce ei. te șantajează.

Pot pur și simplu să-l cripteze „în repaus” și să se ofere să vă ofere cheia de decriptare în schimbul punitivelor lor. răscumpărare.

În mod ironic, ajungi să acționezi ca propriul tău temnicer, escrocii având nevoie să păstreze doar câțiva octeți secreti (32 de octeți, în acest caz) pentru a-ți păstra datele blocate în propriul tău domeniu IT atât timp cât doresc.

Vești bune și vești proaste

Iată vestea bună: explozia actuală de atacuri par să fie opera unei bande de infractori cibernetici care se bazează pe două vulnerabilități specifice VMWare ESXi care au fost documentate de VMware și corectate acum aproximativ doi ani.

Cu alte cuvinte, majoritatea administratorilor de sistem s-ar aștepta să fi fost în fața acestor atacatori cel mai târziu de la începutul anului 2021, așa că cu siguranță aceasta nu este o situație de zi zero.

Iată veștile proaste: dacă nu ați aplicat patch-urile necesare în timpul prelungit de când au apărut, nu sunteți doar expus riscului acestui atac specific ransomware, ci și riscului de a face infracțiuni cibernetice de aproape orice fel - furtul de date, criptomining, keylogging, baze de date otrăvirea, malware-ul la punctul de vânzare și trimiterea de spam îmi vin imediat în minte.

Iată mai multe vești proaste: ransomware-ul folosit în acest atac, pe care îl veți vedea denumit în mod diferit ESXi ransomware și ESXiArgs ransomware, pare a fi o pereche de fișiere malware de uz general, unul fiind un script shell, iar celălalt un program Linux (cunoscut și ca binar or executabil fişier).

Cu alte cuvinte, deși trebuie neapărat să corectați aceste erori VMWare de școală veche dacă nu ați făcut-o deja, nu există nimic despre acest malware care să îl blocheze în mod indisolubil să atace numai prin vulnerabilități VMWare sau să atace numai fișierele de date legate de VMWare.

De fapt, ne vom referi doar la ransomware după nume Args în acest articol, pentru a evita să dați impresia că este cauzată în mod specific de sistemele și fișierele VMWare ESXi sau poate fi utilizată numai împotriva acestora.

Abordarea Noastră

Conform CERT-FR. cele două vulnerabilități la care trebuie să te uiți imediat sunt:

- CVE-2021-21974 din VMSA-2021-0002. Vulnerabilitatea ESXi OpenSLP heap overflow. Un actor rău intenționat care locuiește în același segment de rețea ca ESXi și care are acces la portul 427 poate declanșa [o] problemă de depășire a grămezii în [serviciul] OpenSLP, care are ca rezultat executarea codului de la distanță.

- CVE-2020-3992 din VMSA-2020-0023. Vulnerabilitatea la execuția codului de la distanță ESXi OpenSLP. Un actor rău intenționat care locuiește în rețeaua de management și care are acces la portul 427 pe o mașină ESXi poate declanșa o utilizare gratuită în serviciul OpenSLP, ceea ce duce la executarea codului de la distanță.

În ambele cazuri, sfatul oficial al VMWare a fost să corectați, dacă este posibil, sau, dacă trebuia să amânați patch-ul pentru un timp, să dezactivați SLP-ul afectat (protocolul locației serviciului) serviciu.

VMWare are o pagină cu îndrumări de lungă durată pentru a lucra Probleme de securitate SLP, inclusiv codul de script pentru dezactivarea temporară a SLP și repornirea din nou după ce sunteți corectat.

Pagubele din acest atac

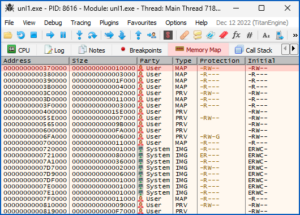

În acest Args atac, focosul pe care aparent îl declanșează escrocii, odată ce au acces la ecosistemul tău ESXi, include secvența de comenzi de mai jos.

Le-am ales pe cele critice pentru a menține această descriere scurtă:

- Omorâți mașinile virtuale care rulează. Escrocii nu fac asta cu grație, ci pur și simplu trimițând fiecare

vmxproces aSIGKILL(kill -9) pentru a bloca programul cât mai curând posibil. Presupunem că acesta este un mod rapid și murdar de a ne asigura că toate fișierele VMWare pe care doresc să le amestece sunt deblocate și, prin urmare, pot fi redeschise în modul citire/scriere. - Exportați o listă de volume de sistem de fișiere ESXi. Escrocii folosesc

esxcli storage filesystem listcomandă pentru a obține o listă de volume ESXi de urmat. - Găsiți fișiere VMWare importante pentru fiecare volum. Escrocii folosesc

findcomandă pe fiecare volum din dvs/vmfs/volumes/director pentru a localiza fișierele din această listă de extensii:.vmdk,.vmx,.vmxf,.vmsd,.vmsn,.vswp,.vmss,.nvramși.vmem. - Apelați un instrument de amestecare a fișierelor de uz general pentru fiecare fișier găsit. Un program numit

encrypt, încărcat de escroci, este folosit pentru a amesteca fiecare fișier individual într-un proces separat. Cripările au loc așadar în paralel, în fundal, în loc ca scriptul să aștepte ca fiecare fișier să fie amestecat pe rând.

Odată ce sarcinile de criptare în fundal au început, scriptul malware modifică unele fișiere de sistem pentru a vă asigura că știți ce trebuie să faceți în continuare.

Nu avem propriile noastre copii ale oricărei note de răscumpărare reale care să fie Args escrocii au folosit, dar vă putem spune unde să le căutați dacă nu le-ați văzut singur, deoarece scenariul:

- Îți înlocuiește

/etc/motddosar cu o notă de răscumpărare. Numelemotdeste prescurtarea de la mesajul zilei, iar versiunea originală este mutată în/etc/motd1, astfel încât să puteți utiliza prezența unui fișier cu acest nume ca un indicator brut de compromis (IoC). - Înlocuiește orice

index.htmlfișiere în/usr/lib/vmwarecopac cu bilet de răscumpărare. Din nou, fișierele originale sunt redenumite, de data aceasta laindex1.html. Fișiere apelateindex.htmlsunt paginile de pornire pentru orice portal web VMWare pe care le puteți deschide în browser.

Din câte am auzit, răscumpărările cerute sunt în Bitcoin, dar variază atât în ceea ce privește valoarea exactă, cât și ID-ul portofelului în care urmează să fie plătite, poate pentru a evita crearea unor elemente evidente. modele de plată în blockchain-ul BTC.

Cu toate acestea, se pare că plata șantajului este de obicei stabilită la aproximativ BTC 2, în prezent puțin sub 50,000 USD.

Aflați mai multe: MODELE DE PLATĂ ÎN BLOCKCHAIN

Criptorul pe scurt

encrypt programul este, în mod efectiv, un instrument de amestecare de sine stătător, un fișier la un moment dat.

Cu toate acestea, având în vedere modul în care funcționează, nu există un scop legitim posibil pentru acest fișier.

Probabil pentru a economisi timp în timpul criptării, având în vedere că imaginile mașinilor virtuale au o dimensiune de obicei de mulți gigaocteți, sau chiar teraocteți, programului i se pot da parametri care îi spun să amestece unele bucăți din fișier, lăsând restul în pace.

Vag vorbind, Args malware-ul își face treaba murdară cu o funcție numită encrypt_simple() (de fapt, nu este deloc simplu, pentru că criptează într-un mod complicat pe care niciun program de securitate autentic nu l-ar folosi vreodată), ceea ce merge cam așa.

Valorile FILENAME, PEMFILE, M și N mai jos pot fi specificate în timpul rulării pe linia de comandă.

Rețineți că malware-ul conține propria sa implementare a algoritmului de cifrare Sosemanuk, deși se bazează pe OpenSSL pentru numerele aleatorii pe care le folosește, iar pentru procesarea cheii publice RSA face:

- Genera

PUBKEY, o cheie publică RSA, citindPEMFILE. - Genera

RNDKEY, o cheie de criptare simetrică aleatorie de 32 de octeți. - Du-te la începutul

FILENAME - Citiți în

Mmegaocteți de laFILENAME. - Amestecă datele folosind cifrul de flux Sosemanuk cu

RNDKEY. - Suprascrie aceleași

Mmegaocteți în fișierul cu datele criptate. - Sari inainte

Nmegaocteți în fișier. GOTO 4dacă mai sunt date de amestecat.- Sari la finalul

FILENAME. - Utilizați criptarea cheii publice RSA pentru a amesteca

RNDKEY, FolosindPUBKEY. - Adăugați cheia de decriptare amestecată la

FILENAME.

În fișierul script pe care l-am analizat, unde atacatorii invocă encrypt program, par să fi ales M să fie de 1 MByte și N să fie de 99 MB, astfel încât să amestece de fapt doar 1% din fișierele mai mari de 100 MB.

Aceasta înseamnă că își provoacă daunele rapid, dar aproape sigur vă lasă VM-urile inutilizabile și, foarte probabil, irecuperabile.

Suprascrierea primului 1MB de obicei face ca o imagine să nu poată porni, ceea ce este suficient de rău, iar amestecarea a 1% din restul imaginii, cu daune distribuite în întregul fișier, reprezintă o cantitate imensă de corupție.

Acest grad de corupție ar putea lăsa niște date originale pe care le-ați putea extrage din ruinele fișierului, dar probabil nu prea multe, așa că nu vă sfătuim să vă bazați pe faptul că 99% din fișier este „încă în regulă” ca orice fel de precauție, deoarece orice date pe care le recuperați în acest fel ar trebui să fie considerate noroc și nu o bună planificare.

Dacă escrocii păstrează omologul cheii private cu cheia publică în lor PEMFILE secret, există șanse mici să poți decripta vreodată RNDKEY, ceea ce înseamnă că nu puteți recupera singur părțile amestecate ale fișierului.

Astfel, cererea de ransomware.

Ce să fac?

Foarte simplu:

- Verificați dacă aveți patch-urile necesare. Chiar dacă „știți” că le-ați aplicat imediat când au apărut prima dată, verificați din nou pentru a vă asigura. De multe ori trebuie să lăsați doar o gaură pentru a oferi atacatorilor un cap de pont în care să intre.

- Revizuiți-vă procesele de backup. Asigurați-vă că aveți o modalitate fiabilă și eficientă de a recupera datele pierdute într-un timp rezonabil, în cazul în care ar avea loc un dezastru, fie din ransomware sau nu. Nu așteptați până după un atac ransomware pentru a descoperi că sunteți blocat cu dilema de a plăti oricum, deoarece nu ați exersat restaurarea și nu o puteți face suficient de eficient.

- Dacă nu ești sigur sau nu ai timp, cere ajutor. Companii precum Sophos oferă ambele XDR (detecție și răspuns extins) și MDR (detecție și răspuns gestionate) care vă poate ajuta să treceți dincolo de simpla așteptare ca semne de probleme să apară pe tabloul de bord. Nu este o renunțare să ceri ajutor de la altcineva, mai ales dacă alternativa este pur și simplu să nu ai timp să te recuperezi singur.

- Distribuție de conținut bazat pe SEO și PR. Amplifică-te astăzi.

- Platoblockchain. Web3 Metaverse Intelligence. Cunoștințe amplificate. Accesați Aici.

- Sursa: https://nakedsecurity.sophos.com/2023/02/07/using-vmware-worried-about-esxi-ransomware-check-your-patches-now/

- 000

- 1

- 2021

- a

- Capabil

- Despre Noi

- Absolut

- absolut

- acces

- de fapt

- sfat

- După

- împotriva

- Evul

- înainte

- Algoritmul

- TOATE

- singur

- deja

- alternativă

- Cu toate ca

- sumă

- și

- aplicat

- în jurul

- articol

- ataca

- atacare

- Atacuri

- autor

- Auto

- înapoi

- fundal

- imagine de fundal

- Backup

- Rău

- deoarece

- Început

- fiind

- de mai jos

- Dincolo de

- Bitcoin

- Șantaj

- frontieră

- De jos

- browser-ul

- BTC

- gandaci

- buletin

- apel

- denumit

- purtător

- caz

- cazuri

- Captură

- cauzată

- Centru

- cu siguranță

- șansă

- Modificări

- verifica

- ales

- cifru

- cod

- culoare

- Companii

- complicat

- compromis

- calculator

- conflict

- luate în considerare

- conține

- copii

- Corupţie

- ar putea

- înscrie-te la cursul

- acoperi

- Crash

- Crearea

- critic

- Crooks

- brut

- criptografic

- CryptoMining

- Curent

- În prezent

- cybercriminals

- PERICOL

- tablou de bord

- de date

- Baza de date

- Zi

- decriptaţi

- categoric

- Grad

- Cerere

- cerut

- descriere

- Detectare

- direct

- dezastru

- descoperi

- Afişa

- distribuite

- face

- Dont

- fiecare

- Devreme

- ecosistem

- Eficace

- în mod eficient

- eficient

- oricare

- caz de urgență

- criptate

- criptare

- Engleză

- suficient de

- asigurare

- mai ales

- bunuri

- Europa

- Chiar

- EVER

- Fiecare

- execuție

- aștepta

- extensii

- extrage

- puțini

- Fișier

- Fişiere

- First

- se concentrează

- găsit

- Franceză

- din

- funcţie

- Bandă

- scop general

- obține

- obtinerea

- Da

- dat

- oferă

- Oferirea

- Go

- Merge

- bine

- întâmpla

- având în

- titlu

- auzit

- înălțime

- Held

- ajutor

- la nivel înalt

- deţine

- deținere

- Gaură

- Acasă

- planare

- Cum

- Totuși

- HTML

- HTTPS

- mare

- imagine

- imagini

- imediat

- implementarea

- important

- in

- include

- Inclusiv

- Indicator

- Individual

- in schimb

- problema

- IT

- A pastra

- Cheie

- Cunoaște

- cunoscut

- mai mare

- Nume

- Ultimele

- Părăsi

- lăsând

- Probabil

- Linie

- linux

- Listă

- mic

- locaţie

- blocat

- Broaste

- Lung

- de lungă durată

- Uite

- uitat

- noroc

- maşină

- Masini

- face

- FACE

- malware

- gestionate

- administrare

- multe

- Margine

- max-width

- mijloace

- De mijloc

- ar putea

- minte

- mod

- Modern

- mai mult

- cele mai multe

- nume

- și anume

- Nevoie

- necesar

- au nevoie

- reţea

- ştiri

- următor

- normală.

- notițe

- numere

- evident

- ocupațională

- oferi

- oficial

- Vechi

- ONE

- OpenSSL

- original

- Altele

- propriu

- plătit

- Paralel

- parametrii

- piese

- Plasture

- Patch-uri

- patching

- cale

- modele

- Paul

- de plată

- plată

- poate

- ales

- planificare

- Plato

- Informații despre date Platon

- PlatoData

- pop

- poziţie

- posibil

- postări

- prezenţă

- închisoare

- probabil

- proces

- procese

- prelucrare

- Program

- furniza

- public

- Cheia publică

- scop

- pune

- repede

- aleator

- Răscumpărare

- Ransomware

- Atac Ransomware

- Citind

- rezonabil

- Recupera

- menționat

- de încredere

- la distanta

- raportează

- reprezintă

- răspuns

- REST

- restabilirea

- rezultând

- reveni

- Risc

- runde

- rsa

- RUINE

- funcţionare

- acelaşi

- Economisiți

- Secret

- sigur

- securitate

- pare

- segment

- trimitere

- sens

- distinct

- Secvenţă

- serviciu

- set

- Stabilit

- Coajă

- Pantaloni scurți

- să

- Semne

- simplu

- pur şi simplu

- întrucât

- situație

- Mărimea

- SLP

- So

- solid

- unele

- Cineva

- ceva

- Curând

- vorbire

- specific

- specific

- specificată

- primăvară

- standalone

- tijă

- depozitare

- Istorii

- curent

- grevă

- astfel de

- SVG

- sistem

- sisteme

- sarcini

- echipă

- termeni

- lor

- prin urmare

- de-a lungul

- timp

- la

- instrument

- top

- tranziţie

- transparent

- declanşa

- necaz

- ÎNTORCĂ

- transformat

- Cotitură

- tipic

- în

- încărcat

- URL-ul

- utilizare

- utilizare-după-gratuit

- Utilizator

- Valori

- versiune

- de

- Virtual

- mașină virtuală

- VMware

- volum

- volume

- Vulnerabilitățile

- vulnerabilitate

- aștepta

- Aşteptare

- Portofel

- război

- web

- săptămână

- Ce

- dacă

- care

- în timp ce

- OMS

- în

- Cuvânt

- cuvinte

- Apartamente

- de lucru

- fabrică

- îngrijorat

- ar

- ani

- Ta

- te

- zephyrnet

![S3 Ep118: Ghiciți-vă parola? Nu este nevoie dacă a fost deja furat! [Audio + Text]](https://platoaistream.com/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)