Timp de citit: 5 minute

Timp de citit: 5 minute

ACTUALIZARE ȘI CORECTARE: Konica Minolta C224e nu vă trimite e-mailuri de phishing periculoase. Hackerii rău intenționați au creat un e-mail și un fișier conceput să arate ca un document scanat legitim de pe un Konica Minolta C224e, cu toate acestea, fișierul nu provine de la un Konica Minolta C224e și nu conține un document scanat. Veți dori să verificați sursa e-mailului.

A fost un august și septembrie aglomerat pentru Comodo Threat Intelligence Lab, inclusiv a descoperire de succes despre „liderii” seniori în domeniul securității și IT ai Equifax

și descoperirea a 2 noi atacuri de phishing ransomware în august (-mai multe despre acestea mai târziu).

Cea mai recentă exclusivitate este descoperirea de către laborator a unui val de la sfârșitul lunii septembrie nou ransomware atacuri de tip phishing, bazându-se pe atacurile descoperite pentru prima dată de Comodo Amenințarea inteligenței Laborator vara asta. Această nouă campanie imită furnizorii organizației dvs. și chiar copiatorul/scanerul/imprimanta de birou de încredere de la liderul industriei Konica Minolta. Folosește ingineria socială pentru a implica victimele și este proiectat cu atenție pentru a trece de instrumentele bazate pe algoritmi de învățare automată de la furnizori de top de securitate cibernetică, pentru a vă infecta mașinile, pentru a le cripta datele și pentru a extrage o răscumpărare bitcoin. Iată ecranul pentru cererea de răscumpărare văzut de victimele atacurilor din 18-21 septembrie 2017:

Acest nou val de atacuri ransomware utilizează o rețea botnet de computere zombie (de obicei conectate la rețea prin ISP-uri bine-cunoscute) pentru a coordona un atac de phishing care trimite e-mailurile către conturile victimelor. Ca și în cazul IKARUSatacuri degradate la începutul și, respectiv, la sfârșitul lunii august 2017, această campanie folosește o sarcină utilă de ransomware „Locky”.

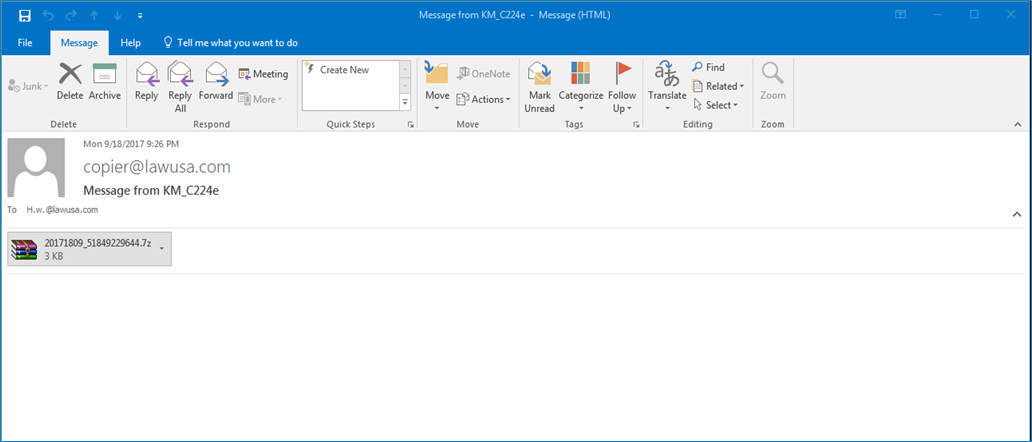

Cel mai mare dintre cele două atacuri din ultimul Locky Ransomware wave este prezentat ca un document scanat trimis prin e-mail de la scanerul/imprimanta organizației tale (dar este de fapt de la o mașină de control de hacker din exterior). Angajații de astăzi scanează documente originale la scanerul/imprimanta companiei și le e-mailul către ei înșiși și către alții, ca o practică standard, astfel încât acest e-mail încărcat cu programe malware pare destul de inocent, dar este deloc inofensiv (și cu siguranță nu provine de la copiatorul Konica Minolta al organizației dvs. scaner). Cât de inofensiv? Vezi e-mailul de mai jos.

Un element al sofisticarii aici este că e-mailul trimis de hacker include numărul de model al scanerului/imprimantei care aparține modelului Konica Minolta C224e, unul dintre cele mai populare modele în rândul scanerelor/imprimantelor de afaceri, folosit în mod obișnuit în Europa, America de Sud, America de Nord. , Asia și alte piețe globale.

Ambele campanii au început pe 18 septembrie 2017 și par să se fi încheiat efectiv pe 21 septembrie 2017, dar ar trebui să ne așteptăm cu toții la atacuri similare în viitorul apropiat.

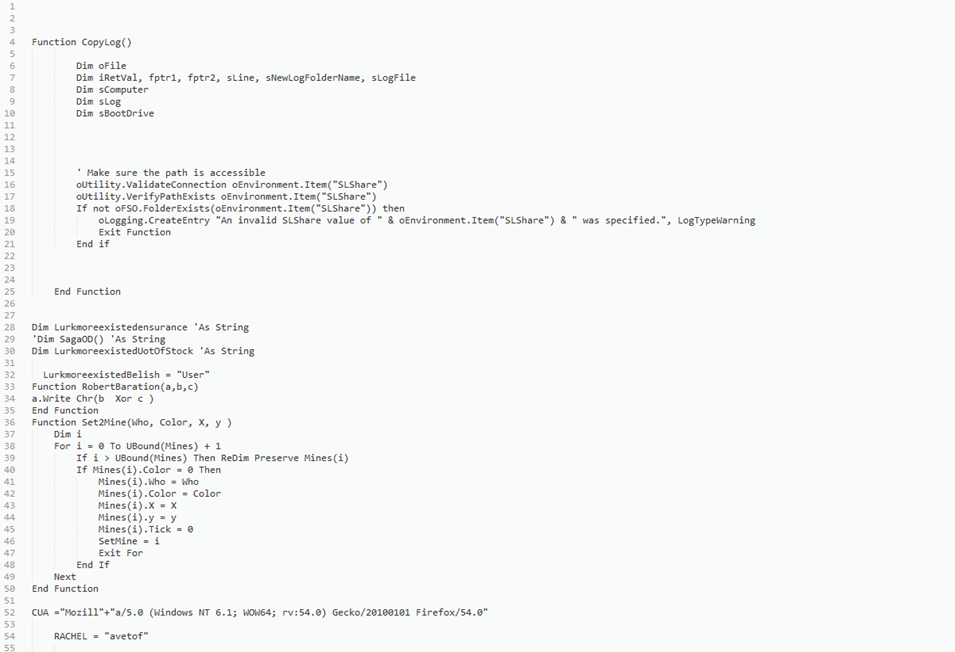

Documentele criptate în ambele atacuri noi din septembrie au un „.ykcol” și fișierele “.vbs” sunt distribuite prin e-mail. Acest lucru arată că autorii de programe malware dezvoltă și schimbă metode pentru a ajunge la mai mulți utilizatori și ocoli abordările de securitate care folosesc învățarea automată și recunoașterea modelelor.

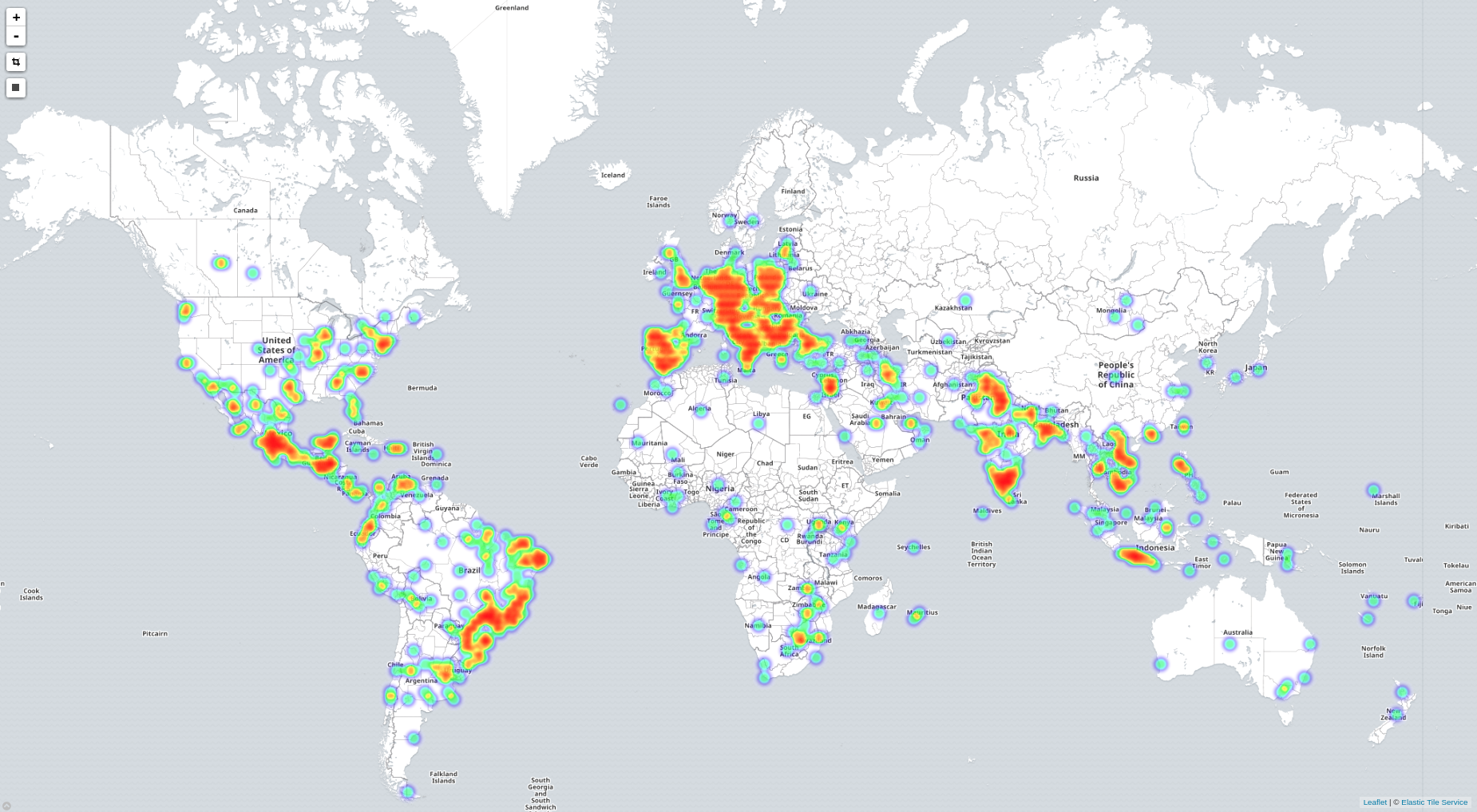

Iată o hartă termică a primului nou atac din 18 septembrie 2017, cu „Mesaj de la KM_C224e” linia de subiect urmată de țările sursă ale mașinilor utilizate în botnet pentru a trimite e-mailurile:

| Țară | Sumă – Numărul de e-mailuri |

| Vietnam | 26,985 |

| Mexic | 14,793 |

| India | 6,190 |

| Indonezia | 4,154 |

ISP-urile în general au fost cooptați în mare măsură în acest atac, ceea ce indică atât sofisticarea atacului, cât și apărarea cibernetică inadecvată la punctele lor finale și cu propria lor rețea și soluții de securitate a site-ului web. Ca și în cazul atacurilor din august, multe servere și dispozitive din Vietnam și Mexic au fost utilizate pentru a executa atacurile globale. Iată principalii proprietari de gamă detectați în atacul „Mesaj de la KM_C224e”:

| Proprietarul razei | Sumă – Numărul de e-mailuri |

| Poștă și telecomunicații din Vietnam (VNPT) | 18,824 |

| VDC | 4,288 |

| lusacell | 3,558 |

| Cablemas Telecomunicaciones SA de CV | 2,697 |

| Turk Telekom | 2,618 |

| Cablevision SA de.CV | 2,207 |

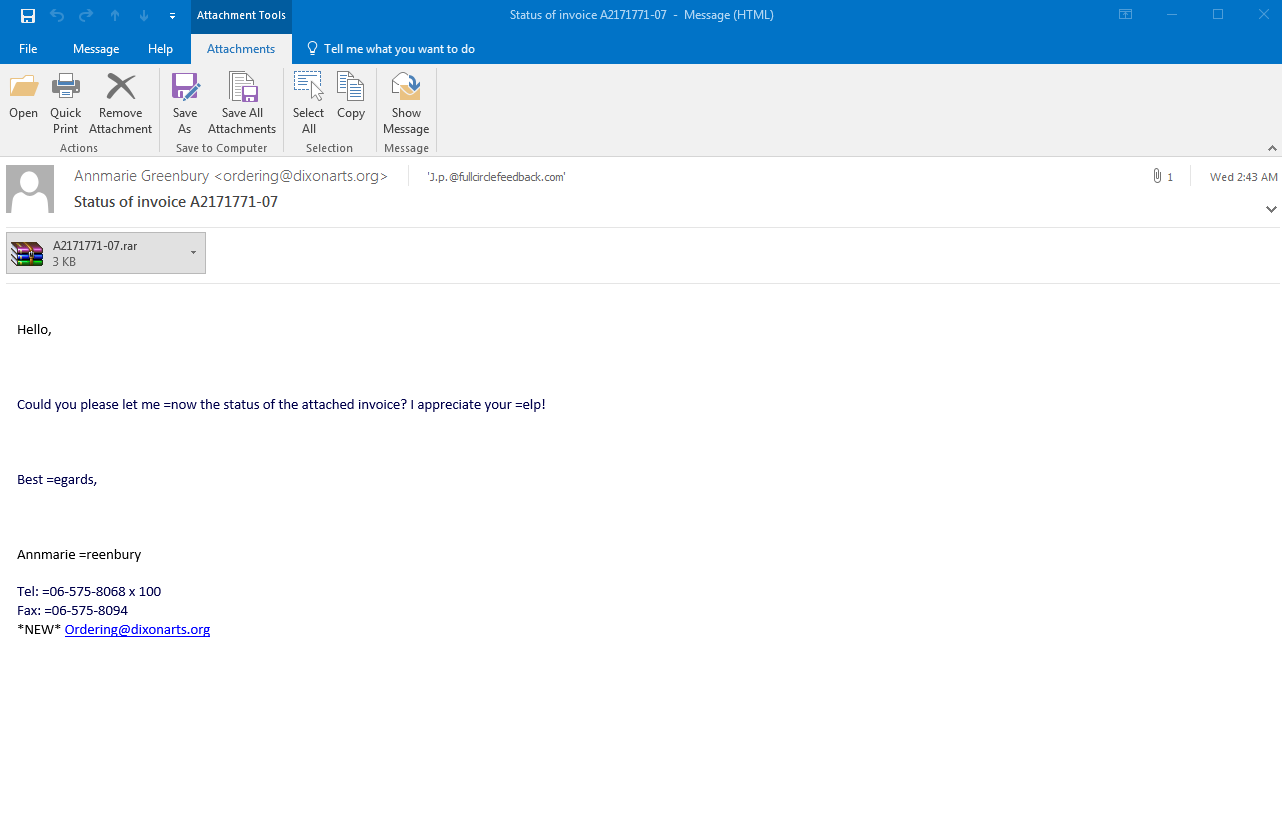

Cea mai mică dintre cele două componente din această campanie din septembrie trimite e-mailuri de phishing cu subiectul „Starea facturii” și pare să provină de la un furnizor local, incluzând chiar și un salut de „Bună ziua”, o solicitare politicoasă de a vizualiza atașamentul și o semnătură și contactați-ne detalii de la un angajat al vânzătorului fictiv. Din nou, observați cât de familiar este e-mailul

oricine este implicat în finanțe sau lucrează cu furnizori externi:

Când se face clic pe atașament, acesta apare ca un fișier comprimat care trebuie dezambalat:

Aici puteți vedea o mostră de scripting, care este destul de diferită de cea folosită în atacurile de la începutul lunii august 2017.

Intervalul cererii de răscumpărare de la 5 bitcoin la 1 bitcoin în ambele cazuri noi o oglindește pe cel al atacurilor din august. Pe 18 septembrie 2017, valoarea unui bitcoin a echivalat cu puțin peste 1 dolari SUA (și 4000.00 euro).

Pentru atacul din 18 septembrie 2017 cu „Starea facturiiSubiectul, America, Europa, India și Asia de Sud-Est au fost puternic afectate, dar Africa, Australia și multe insule au fost, de asemenea, lovite de aceste atacuri.

Experții în phishing și troieni de la Comodo Threat Intelligence Lab (parte a Comodo Threat Research Labs) au detectat și analizat peste 110,000 de cazuri de e-mailuri de phishing la punctele finale protejate de Comodo în doar primele trei zile ale acestei campanii din septembrie 2017.

Atașamentele au fost citite la punctele finale protejate de Comodo ca „fișiere necunoscute”, puse în izolare și au fost refuzate intrarea până când au fost analizate de tehnologia Comodo și, în acest caz, de laboratorul. experți umani.

Analiza de către Laborator a e-mailurilor trimise în „Mesaj de la KM_C224eCampania de phishing a dezvăluit aceste date de atac: 19,886 de adrese IP diferite sunt utilizate de la 139 de domenii de nivel superior de cod de țară diferite.

"Starea facturiiAtacul a folosit 12,367 de adrese IP diferite din 142 de domenii de cod de țară. Există un total de 255 de domenii de cod de țară de nivel superior menținute de Internet Assigned Numbers Authority (IANA), ceea ce înseamnă că ambele noi atacuri au vizat peste jumătate din statele naționale de pe pământ.

„Aceste tipuri de atacuri utilizează atât rețele botnet ale serverelor, cât și computerele individuale, precum și noi tehnici de phishing care utilizează inginerie socială pentru lucrătorii de birou și manageri nesuspectați. Acest lucru permite unei echipe foarte mici de hackeri să se infiltreze în mii de organizații și să învingă AI și învățarea automată dependentă de instrumente de protecție a punctelor terminale, chiar și cei care conduc în recentul Magic Quadrant al Gartner.” a spus Fatih Orhan, șeful Comodo Threat Intelligence Lab și Comodo Laboratoare de cercetare a amenințărilor (CTRL). „Deoarece noul ransomware apare ca un fișier necunoscut, este nevoie de o poziție de securitate 100% „default deny” pentru a-l bloca sau a-l conține la punctul final sau la limita rețelei; necesită, de asemenea, ochi umani și analize pentru a determina în cele din urmă ce este – în acest caz, un nou ransomware.”

Doriți o scufundare mai profundă în datele de atac? Verificați noul Comodo Threat Intelligence Lab „RAPORT SPECIAL: SEPTEMBRIE 2017 – ATACURI DE PHISHING RANSOMWARE-I Atrage ANGAJAȚII, BAT INSTRUMENTELE DE ÎNVĂȚARE MAȘINĂ (Partea a III-a a seriei de ransomware IKARUS în evoluție, dilapidate și Locky).” Raportul special este unul dintre multele incluse cu un abonament gratuit la Actualizări de laborator la https://comodo.com/lab. Oferă o acoperire aprofundată a valului de atacuri din 18-21 septembrie 2017, cu mai multe analize și cu anexe care includ mai multe detalii despre sursele și mașinile utilizate în atacuri. Abonamentul dumneavoastră Lab Updates include, de asemenea, Părțile I și II din seria „Raport special: IKARUSdilapidated Locky Ransomware” și vă oferă, de asemenea, programul de laborator „Actualizare săptămânal” și videoclipurile „Actualizare specială”. Abonați-vă astăzi la comodo.com/lab.

INCEPE O PROBĂ GRATUITĂ OBȚINEȚI-ȚI GRATUIT SCORECARDUL DE SECURITATE INSTANTANALĂ

- Distribuție de conținut bazat pe SEO și PR. Amplifică-te astăzi.

- Platoblockchain. Web3 Metaverse Intelligence. Cunoștințe amplificate. Accesați Aici.

- Sursa: https://blog.comodo.com/comodo-news/threat-lab-exclusive-if-your-konica-minolta-copier-scanner-calls-dont-answer/

- 000

- 1

- 110

- 2017

- a

- AI

- Despre Noi

- Conturi

- de fapt

- adrese

- Africa

- TOATE

- american

- Americi

- printre

- analiză

- și

- apărea

- abordari

- Asia

- asiatic

- alocate

- ataca

- Atacuri

- August

- Australia

- autoritate

- Autorii

- fiind

- de mai jos

- Bitcoin

- Bitcoins

- Bloca

- Blog

- botnet

- botnet

- Clădire

- afaceri

- apeluri

- Campanie

- Campanii

- cu grijă

- caz

- cazuri

- Centru

- schimbarea

- verifica

- cod

- COM

- cum

- în mod obișnuit

- companie

- Calculatoare

- legat

- Izolare

- coordona

- țări

- ţară

- acoperire

- a creat

- Securitate cibernetică

- Periculos

- de date

- Zi

- Mai adânc

- categoric

- Cerere

- proiectat

- detaliu

- detalii

- detectat

- Determina

- în curs de dezvoltare

- Dispozitive

- diferit

- a descoperit

- descoperire

- distribuite

- document

- documente

- de dolari

- domenii

- Dont

- Mai devreme

- Devreme

- Pământ

- în mod eficient

- e-mailuri

- Angajat

- de angajați

- permite

- criptate

- Punct final

- angaja

- Inginerie

- intrare

- Eter (ETH)

- Europa

- european

- euro

- Chiar

- eveniment

- evoluție

- Exclusiv

- a executa

- aștepta

- experți

- extensie

- extrage

- Ochi

- familiar

- Dispunând

- Fișier

- Fişiere

- finanţa

- First

- a urmat

- Gratuit

- din

- viitor

- General

- obține

- gif

- Caritate

- piețele globale

- salut

- hackeri

- Jumătate

- cap

- puternic

- aici

- Lovit

- Cum

- Totuși

- HTTPS

- uman

- imagine

- afectate

- in

- în profunzime

- include

- inclus

- include

- Inclusiv

- India

- industrie

- lider în industrie

- clipă

- Inteligență

- Internet

- implicat

- IP

- Adresele IP

- Insulele

- IT

- de laborator

- Labs

- mai mare

- Târziu

- Ultimele

- lider

- conducere

- învăţare

- Nivel

- Linie

- local

- Uite

- arată ca

- Se pare

- maşină

- masina de învățare

- Masini

- magie

- malware

- Manageri

- multe

- Hartă

- pieţe

- max-width

- sens

- Metode

- Mexic

- model

- Modele

- mai mult

- cele mai multe

- Cel mai popular

- naţiune

- În apropiere

- reţea

- Nou

- Cele mai noi

- North

- număr

- numere

- Birou

- ONE

- organizații

- original

- Altele

- Altele

- exterior

- propriu

- Proprietarii

- parte

- piese

- trecut

- Model

- PC-uri

- Phishing

- atac de phishing

- atacuri de phishing

- campanie de phishing

- PHP

- Plato

- Informații despre date Platon

- PlatoData

- puncte

- Popular

- postări

- practică

- prezentat

- protecţie

- furnizează

- pune

- gamă

- Răscumpărare

- Ransomware

- Atacuri Ransomware

- ajunge

- Citeste

- recent

- recunoaştere

- raportează

- solicita

- Necesită

- cercetare

- respectiv

- Dezvăluit

- SA

- Said

- scanare

- scorecard

- Ecran

- securitate

- trimitere

- senior

- Septembrie

- serie

- să

- Emisiuni

- asemănător

- mic

- mai mici

- So

- Social

- Inginerie sociala

- Sursă

- Surse

- Sud

- Asia de Sud-Est

- special

- standard

- început

- Statele

- Stare

- subiect

- subscrie

- abonament

- de vară

- ia

- vizate

- echipă

- tehnici de

- Tehnologia

- Sursa

- lor

- se

- mii

- amenințare

- inteligența amenințărilor

- trei

- Prin

- timp

- la

- astăzi

- Unelte

- top

- nivel superior

- Total

- troian

- Tipuri

- în cele din urmă

- actualizări

- us

- Dolari SUA

- utilizare

- utilizatorii

- obișnuit

- folosi

- utilizate

- utilizează

- valoare

- vânzător

- furnizori

- verifica

- de

- Victimă

- victime

- Video

- Vietnam

- Vizualizare

- Val

- bine cunoscut

- Ce

- Ce este

- care

- în

- muncitorii

- de lucru

- Ta

- zephyrnet