În ciuda progresului lent, NetSecOpen - un grup de companii de securitate a rețelei și organizații de testare hardware - își propune să aibă standardele de testare și de referință în vigoare până la sfârșitul acestui an.

Grupul a publicat cea mai recentă versiune a standardului său de testare a securității rețelei pentru tehnologia firewall de ultimă generație în luna mai, pentru a colecta feedback pe măsură ce grupul se îndreaptă către o versiune finală. Rezultatul final va fi o metodă de consens pentru testarea și evaluarea comparativă a dispozitivelor de securitate a rețelei, care permite compararea dispozitivelor diferiților furnizori, chiar dacă acestea sunt evaluate de diferiți terți, spune Brian Monkman, director executiv NetSecOpen.

„Ceea ce lucrăm la realizarea aici este ceva ce nu a fost niciodată realizat – stabilirea cerințelor standard de testare care pot fi executate de mai multe laboratoare folosind instrumente de testare diferite și obținerea unor rezultate comparabile”, spune el. „Este ceva analog cu când milele pe galon... aveau abordări diferite și... au testat lucrurile diferit și astfel au forțat crearea unui standard. Cam asta facem aici.”

Înființat în 2017, NetSecOpen își propune să reducă tensiunea dintre producătorii de produse și laboratoarele de testare, care au devenit ocazional rancorosi. Printre membri se numără firme mari de securitate a rețelei, inclusiv Cisco Systems, Fortinet, Palo Alto Networks și WatchGuard, precum și producători de echipamente de testare, cum ar fi Spirent și Ixia, și evaluatori precum Centrul european de testare a rețelelor avansate (EANTC) și Universitatea. al Laboratorului de interoperabilitate din New Hampshire (UNH-IOL).

În timp ce cel mai recent document de standarde este publicat ca parte a procesului Internet Engineering Task Force (IETF), eventualele linii directoare nu vor fi un standard de internet la care producătorii de echipamente trebuie să-l adere, ci o abordare comună a metodologiei de testare și a configurațiilor care îmbunătățesc reproductibilitatea și transparența testelor rezultate.

Standardele actuale de testare pentru firewall-uri publicate de IETF (RFC3511) au 20 de ani, iar tehnologia s-a schimbat dramatic, a declarat NetSecOpen în proiectul său (RFC9411).

„Implementările funcției de securitate au evoluat și s-au diversificat în detectarea și prevenirea intruziunilor, gestionarea amenințărilor, analiza traficului criptat și multe altele”, se arată în proiect. „Într-o industrie de importanță tot mai mare, sunt din ce în ce mai necesari indicatori cheie de performanță (KPI) bine definiți și reproductibili pentru a permite comparații corecte și rezonabile ale funcțiilor de securitate a rețelei.”

Cazuri de testare din lumea reală

Testele NetSecOpen urmăresc să utilizeze date din lumea reală pentru a pune în fața cele mai recente dispozitive de securitate a rețelei sarcinile realiste ale rețelei și amenințările de securitate. Setul de testare a traficului de atac, de exemplu, reunește vulnerabilități comune care au fost folosite de atacatori în ultimul deceniu.

Proiectul NetSecOpen recomandă arhitecturi de testare specifice, amestecuri de trafic între IPv4 și IPv6 și funcții de securitate activate. Cu toate acestea, alte aspecte ale testării includ elemente necesare, cum ar fi capacitățile browserelor emulate, traficul de atac care vizează un anumit subset de vulnerabilități exploatabile cunoscute și teste pentru o varietate de performanțe de debit, cum ar fi traficul aplicațiilor, solicitările HTTPS și UDP rapid. Solicitări de protocol pentru conexiuni la Internet (QUIC).

Firma de securitate a rețelei Palo Alto Network, membru fondator al NetSecOpen, colaborează activ cu NetSecOpen pentru a „crea testele și pentru a participa activ la testarea firewall-urilor noastre folosind acele teste”, spune Samaresh Nair, director de management al liniei de produse la Palo Alto Networks.

„Procesul de testare este... standardizat cu case de testare acreditate”, spune el. „Clienții îl pot folosi pentru a evalua diverse produse cu rezultate standardizate testate în mod similar.”

Seturile de testare a vulnerabilităților sunt în curs de actualizare, deoarece Agenția pentru Securitate Cibernetică și Securitate a Infrastructurii (CISA) a demonstrat că vulnerabilitățile mai mici, necritice, pot fi împreunate în atacuri eficiente. Organizațiile au respins anterior multe dintre aceste vulnerabilități ca fiind o amenințare mai mică, dar datele despre lanțurile de atac colectate de CISA arată că atacatorii se vor adapta.

„Există cu siguranță o clasă de CVE pe care noi, în trecut, le-am fi ignorat și trebuie să le acordăm atenție pur și simplu pentru că vulnerabilitățile sunt legate împreună”, spune Monkman. „Aceasta va fi cu adevărat cea mai mare provocare pe care o avem, deoarece lista de vulnerabilități CISA KEV s-ar putea dezvolta.”

Cloud Up Next

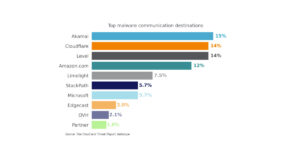

Pe lângă noile combinații de vulnerabilități – cum ar fi concentrarea pe seturi de amenințări, cum ar fi cele care vizează în prezent sectoarele educației și asistenței medicale – NetSecOpen caută să includă detectarea canalelor de comandă și control utilizate de atacatori, precum și modalități de prevenire infecție și mișcare laterală.

Testarea securității mediilor cloud – cum ar fi firewall-urile cloud distribuite și firewall-urile pentru aplicații web – este, de asemenea, pe planul viitor, spune Chris Brown, manager tehnic la UNH-IOL, care s-a alăturat NetSecOpen în 2019.

„Cloud nu ar schimba misiunea NetSecOPEN pentru standarde bine definite, deschise și transparente, ci va extinde mai degrabă produsele testate în prezent”, spune Brown. „În viitorul previzibil, apărarea perimetrului rețelei va fi în continuare necesară, în ciuda numeroaselor beneficii ale cloud computingului.”

- Distribuție de conținut bazat pe SEO și PR. Amplifică-te astăzi.

- EVM Finance. Interfață unificată pentru finanțare descentralizată. Accesați Aici.

- Grupul Quantum Media. IR/PR amplificat. Accesați Aici.

- PlatoAiStream. Web3 Data Intelligence. Cunoștințe amplificate. Accesați Aici.

- Sursa: https://www.darkreading.com/dr-tech/network-security-testing-standard-nears-prime-time

- :are

- :este

- :nu

- $UP

- 20

- ani 20

- 2017

- a

- realizarea

- acreditat

- activ

- adapta

- plus

- adera

- avansat

- împotriva

- agenție

- urmări

- isi propune

- permite

- de asemenea

- an

- analiză

- și

- și infrastructură

- Electrocasnice

- aplicație

- abordare

- abordari

- SUNT

- AS

- aspecte

- At

- ataca

- Atacuri

- atenţie

- BE

- deoarece

- deveni

- fost

- fiind

- Benchmark

- analiza comparativă

- Beneficiile

- între

- Cea mai mare

- Brian

- Aduce

- browsere

- dar

- by

- CAN

- capacități

- Centru

- lanţ

- contesta

- Schimbare

- si-a schimbat hainele;

- canale

- Chris

- CISA

- Cisco

- sisteme cisco

- clasă

- Cloud

- cloud computing

- Comun

- Companii

- comparabil

- tehnica de calcul

- Conexiuni

- Consens

- crea

- creaţie

- Curent

- În prezent

- clienţii care

- Securitate cibernetică

- Agenția de securitate cibernetică și infrastructură

- de date

- deceniu

- Apărare

- categoric

- demonstrat

- În ciuda

- Detectare

- Dispozitive

- diferit

- Director

- distribuite

- diversificat

- document

- face

- făcut

- proiect

- dramatic

- uşura

- Educaţie

- Eficace

- element

- permite

- activat

- criptate

- capăt

- Inginerie

- medii

- echipament

- Eter (ETH)

- european

- evalua

- evaluat

- Chiar

- eventual

- evoluat

- exemplu

- executat

- executiv

- Director Executiv

- Extinde

- echitabil

- DESCRIERE

- feedback-ul

- final

- firewall

- firewall-uri

- Firmă

- firme

- concentrându-se

- Pentru

- Forţarea

- previzibil

- Fortinet

- fondator

- funcţie

- funcții

- viitor

- aduna

- obtinerea

- merge

- grup

- Crește

- În creştere

- orientări

- HAD

- Hampshire

- Piese metalice

- Avea

- he

- de asistență medicală

- aici

- case

- Totuși

- HTTPS

- if

- importanță

- îmbunătăţi

- in

- include

- Inclusiv

- tot mai mult

- Indicatorii

- industrie

- infecţie

- Infrastructură

- Internet

- Interoperabilitate

- în

- detectarea intruziunilor

- IT

- ESTE

- jpg

- Cheie

- Copil

- cunoscut

- laborator

- Labs

- mare

- mai tarziu

- Ultimele

- mai puțin

- Linie

- Listă

- loturile

- cautati

- factorii de decizie

- administrare

- manager

- multe

- Mai..

- membru

- Membri actuali

- metodă

- Metodologie

- ar putea

- Misiune

- Amestecuri

- mai mult

- mişcare

- mişcă

- multiplu

- trebuie sa

- necesar

- Nevoie

- necesar

- reţea

- Securitatea rețelei

- rețele

- rețele

- nu

- Nou

- generație următoare

- of

- Vechi

- on

- deschide

- organizații

- Altele

- al nostru

- afară

- Palo Alto

- parte

- participante

- petreceri

- trecut

- Plătește

- performanță

- spectacole

- PIT

- Loc

- Plato

- Informații despre date Platon

- PlatoData

- prevenirea

- Prevenirea

- în prealabil

- Prim

- proces

- Produs

- Produse

- Progres

- protocol

- publicat

- Rapid

- mai degraba

- RE

- lumea reală

- realist

- într-adevăr

- rezonabil

- recomandă

- cereri de

- necesar

- Cerinţe

- rezultat

- rezultând

- REZULTATE

- s

- spune

- sectoare

- securitate

- Amenințări la adresa securității

- set

- Seturi

- instalare

- Arăta

- asemănător

- pur şi simplu

- încetini

- mai mici

- So

- ceva

- specific

- standard

- standarde

- stabilit

- Încă

- astfel de

- sisteme

- Ţintă

- obiective

- Sarcină

- Task Force

- Tehnic

- Tehnologia

- test

- testat

- Testarea

- teste

- acea

- Viitorul

- Acolo.

- ei

- lucruri

- Al treilea

- terțe părți

- acest

- în acest an

- aceste

- amenințare

- amenințări

- debit

- timp

- la

- împreună

- Unelte

- spre

- trafic

- Transparență

- transparent

- universitate

- actualizat

- utilizare

- utilizat

- folosind

- varietate

- diverse

- furnizori

- versiune

- Vulnerabilitățile

- vulnerabilitate

- modalități de

- we

- web

- aplicatie web

- BINE

- bine definit

- Ce

- cand

- care

- voi

- cu

- de lucru

- ar

- an

- ani

- zephyrnet