Lembra quando um par de hackers éticos assumiu remotamente um Jeep Cherokee enquanto ele estava sendo conduzido em uma estrada perto do centro de St. Louis em 2015? A história por trás é que esses “hackers”, os pesquisadores de segurança Charlie Miller e Chris Valasek, abordaram os fabricantes de veículos vários anos antes de seu feito de alto nível, alertando sobre os riscos que as vulnerabilidades de segurança representavam para os carros. No entanto, os fabricantes da época não consideravam os carros alvos de ataques cibernéticos.

Com a quantidade de conteúdo de hardware e software permitindo maior automação, os veículos realmente têm muitos pontos potenciais de vulnerabilidade de segurança, assim como muitos de nossos outros dispositivos IoT inteligentes e conectados. Vamos dar uma olhada nas principais áreas automotivas que devem ser protegidas, por que é importante manter a segurança em mente desde o início do ciclo de design e como você pode proteger o carro inteiro de pára-choques a pára-choques.

ECUs: irresistíveis para hackers

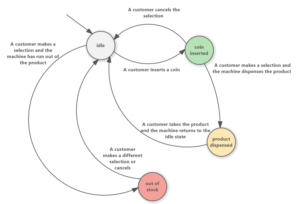

Podemos iniciar nossa discussão com as unidades de controle eletrônico (ECUs), os sistemas embarcados na eletrônica automotiva que controlam os sistemas ou subsistemas elétricos em veículos. Não é incomum que os veículos modernos tenham mais de 100 ECUs executando funções tão variadas quanto injeção de combustível, controle de temperatura, frenagem e detecção de objetos. Tradicionalmente, as ECUs eram projetadas sem a necessidade de validar as entidades com as quais se comunicam; em vez disso, eles simplesmente aceitavam comandos e compartilhavam informações com qualquer entidade no mesmo barramento de fiação. As redes de veículos não eram consideradas redes de comunicação no sentido de, digamos, a internet. No entanto, esse equívoco criou a maior vulnerabilidade.

Voltando ao Jeep hack, Miller e Valasek começaram a demonstrar com que facilidade as ECUs poderiam ser atacadas. Primeiro, eles exploraram uma vulnerabilidade no software em um processador de rádio através da rede celular, depois passaram para o sistema de infoentretenimento e, finalmente, direcionaram as ECUs para afetar a frenagem e a direção. Isso foi o suficiente para que a indústria automotiva começasse a prestar mais atenção à segurança cibernética.

Hoje, é comum que as ECUs sejam projetadas com gateways, de modo que apenas os dispositivos que deveriam estar se comunicando entre si o façam. Isso apresenta uma abordagem muito melhor do que ter uma rede aberta no veículo.

Como os sistemas de infoentretenimento podem ser explorados

Além das ECUs, os carros podem incluir outras vulnerabilidades que podem permitir que um agente mal-intencionado passe de um dispositivo dentro do veículo para outro. Considere o sistema de infoentretenimento, que está conectado a redes celulares para atividades como:

- Atualizações de firmware para carros de fabricantes de veículos

- Assistência rodoviária baseada em localização e serviços de diagnóstico remoto de veículos

- Cada vez mais no futuro, funções de veículo para veículo e veículo para tudo

O fato é que os sistemas de infoentretenimento também tendem a ser conectados a vários sistemas críticos do veículo para fornecer aos motoristas dados operacionais, como informações sobre o desempenho do motor, bem como controles, desde controle climático e sistemas de navegação até aqueles que se relacionam com funções de direção. . Os sistemas de infoentretenimento também têm cada vez mais algum nível de integração com o painel – com painéis modernos se tornando um componente da tela de infoentretenimento. Dadas todas as conexões que existem neste subsistema do veículo e o software poderoso e completo que executa essas funções, é provável que alguém explore uma vulnerabilidade para invadi-los.

Protegendo as redes no veículo

Para evitar esses ataques, é importante aplicar controles de acesso físico ou lógico sobre que tipo de informação é trocada entre subsistemas mais e menos privilegiados da rede. Para garantir que as comunicações sejam autênticas, também é fundamental que as redes dos veículos aproveitem a experiência de segurança adquirida nos últimos 30 anos no mundo das redes, combinando criptografia forte com identificação e autenticação fortes. Todas essas medidas devem ser planejadas no início do ciclo de design para fornecer uma base de segurança robusta para o sistema. Fazer isso cedo é menos trabalhoso, menos custoso e mais efetivamente examinado quanto ao risco residual do que incorporar medidas de segurança aos poucos para resolver problemas que surgem posteriormente.

A crescente popularidade da Ethernet para redes em veículos é um desenvolvimento positivo. A Ethernet vem com algumas economias de custo e alguns paradigmas de rede poderosos que suportam as velocidades necessárias para aplicativos como sistemas avançados de assistência ao motorista (ADAS) e direção autônoma, além de aumentar as aplicações de sistemas de infoentretenimento. Parte do padrão Ethernet prevê que os dispositivos se identifiquem e comprovem sua identificação antes de serem autorizados a ingressar na rede e executar qualquer função crítica.

Práticas recomendadas de segurança cibernética automotiva da NHTSA

A A National Highway Traffic Safety Administration (NHTSA) sugere uma abordagem de segurança cibernética automotiva em várias camadas, com uma melhor representação do sistema no veículo como uma rede de subsistemas conectados que podem ser vulneráveis a ataques cibernéticos. Em sua atualização relatório de melhores práticas de segurança cibernética lançado este mês, o NHSTA fornece várias recomendações sobre proteções fundamentais de segurança cibernética de veículos. Muitas delas parecem ser práticas de senso comum para o desenvolvimento de sistemas críticos, mas essas práticas foram (e ainda continuam a ser) surpreendentemente ausentes de muitos. Entre as sugestões para uma postura mais cibernética:

- Limite o acesso de desenvolvedor/depuração em dispositivos de produção. Uma ECU pode potencialmente ser acessada por meio de uma porta de depuração aberta ou por meio de um console serial e, muitas vezes, esse acesso está em um nível de operação privilegiado. Se o acesso no nível do desenvolvedor for necessário em dispositivos de produção, as interfaces de depuração e teste devem ser protegidas adequadamente para exigir autorização de usuários privilegiados.

- Proteja chaves criptográficas e outros segredos. Quaisquer chaves ou senhas criptográficas que possam fornecer um nível elevado e não autorizado de acesso às plataformas de computação do veículo devem ser protegidas contra divulgação. Qualquer chave da plataforma de computação de um único veículo não deve fornecer acesso a vários veículos. Isso implica que é necessária uma estratégia cuidadosa de gerenciamento de chaves com base em chaves exclusivas e outros segredos em cada veículo e até mesmo subsistema.

- Controle o acesso de diagnóstico de manutenção do veículo. Tanto quanto possível, limite os recursos de diagnóstico a um modo específico de operação do veículo para atingir a finalidade pretendida do recurso associado. Projete esses recursos para eliminar ou minimizar ramificações potencialmente perigosas, caso sejam mal utilizados ou abusados.

- Controle o acesso ao firmware. Empregue boas práticas de codificação de segurança e use ferramentas que suportem os resultados de segurança em seus processos de desenvolvimento.

- Limite a capacidade de modificar o firmware, incluindo dados críticos. Limitar a capacidade de modificar o firmware torna mais desafiador para os agentes mal-intencionados instalar malware em veículos.

- Controlar as comunicações internas do veículo. Sempre que possível, evite enviar sinais de segurança como mensagens em barramentos de dados comuns. Se tais informações de segurança devem ser transmitidas através de um barramento de comunicação, as informações devem residir em barramentos de comunicação que são segmentados de qualquer ECU de veículo com interfaces de rede externas. Para mensagens de segurança críticas, aplique um esquema de autenticação de mensagem para limitar a possibilidade de falsificação de mensagem.

O relatório de melhores práticas de segurança cibernética da NHTSA fornece um bom ponto de partida para fortalecer os aplicativos automotivos. No entanto, não é um livro de receitas, nem é abrangente. A NHTSA também recomenda que a indústria siga as recomendações do National Institute of Standards and Technology (NIST). Estrutura de segurança cibernética, que aconselha o desenvolvimento de proteções de segurança cibernética em camadas para veículos com base em cinco funções principais: identificar, proteger, detectar, responder e recuperar. Além disso, normas como ISO SAE 21434 Cibersegurança de Veículos Rodoviários, que de certa forma se assemelha ao padrão de segurança funcional ISO 26262, também fornece uma orientação importante.

Ajudando você a proteger seus projetos de SoC automotivos

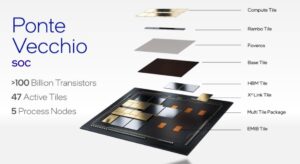

Os fabricantes de veículos têm diferentes níveis de experiência interna em segurança cibernética. Alguns ainda optam por adicionar uma camada de segurança aos seus projetos automotivos perto do final do processo de projeto; no entanto, esperar até que um projeto esteja quase concluído pode deixar pontos de vulnerabilidade sem solução e abertos a ataques. Projetar a segurança desde a base pode evitar a criação de sistemas vulneráveis (veja a figura abaixo para uma descrição das camadas de segurança necessárias para proteger um SoC automotivo). Além disso, também é importante garantir que a segurança dure enquanto os veículos estiverem na estrada (11 anos, em média).

Camadas de segurança necessárias para proteger um SoC automotivo.

Com nossas ofertas de certificados longa história de suporte a projetos de SoC automotivos, a Synopsys pode ajudá-lo a desenvolver a estratégia e a arquitetura para implementar um nível mais alto de segurança em seus projetos. Além de nossa expertise técnica, nossas soluções relevantes nesta área incluem:

Os carros conectados fazem parte desse mix de coisas que devem se tornar mais resistentes e resistentes a ataques. Embora a segurança funcional tenha se tornado uma área de foco familiar para o setor, é hora de a segurança cibernética fazer parte do planejamento inicial de silício e sistemas automotivos também. Afinal, você não pode ter um carro seguro se ele também não for seguro.

Para saber mais visite Synopsys DesignWare IP de segurança.

Veja também:

Criptografia de identidade e dados para segurança PCIe e CXL

Processamento de linguagem natural (NLP) de alto desempenho em sistemas incorporados restritos

Série de palestras: Projetando um ADC intercalado no tempo para aplicações automotivas 5G

Compartilhe esta postagem via: Fonte: https://semiwiki.com/eda/synopsys/307428-why-its-critical-to-design-in-security-early-to-protect-automotive-systems-from-hackers/

- 100

- 11

- 5G

- Acesso

- em

- atividades

- Adição

- endereço

- avançado

- Todos os Produtos

- entre

- Outro

- aplicações

- abordagem

- arquitetura

- ÁREA

- por aí

- Ataques

- Autêntico

- Autenticação

- autorização

- Automação

- automotivo

- indústria automobilística

- Autônomo

- média

- ser

- MELHOR

- melhores práticas

- O maior

- ônibus

- ônibus

- carro

- carros

- Codificação

- comum

- Comunicação

- Comunicações

- componente

- computação

- Coneções

- cônsul

- conteúdo

- continuar

- poderia

- Criar

- crítico

- criptografia

- Ataque cibernético

- ataques cibernéticos

- Cíber segurança

- dados,

- Design

- concepção

- projetos

- Detecção

- desenvolver

- em desenvolvimento

- Desenvolvimento

- dispositivo

- Dispositivos/Instrumentos

- centro da cidade

- dirigido

- motorista

- condução

- Cedo

- Eletrônicos

- permitindo

- criptografia

- vasta experiência

- experiência

- Explorar

- Característica

- Funcionalidades

- Figura

- Finalmente

- Primeiro nome

- Foco

- seguir

- Foundation

- Combustível

- cheio

- funções

- futuro

- Bom estado, com sinais de uso

- cortar

- hackers

- Hardware

- ter

- ajudar

- história

- Como funciona o dobrador de carta de canal

- HTTPS

- identificação

- identificar

- executar

- importante

- Incluindo

- indústria

- INFORMAÇÕES

- integração

- Internet

- iot

- dispositivos muito

- IT

- jipe

- juntar

- Chave

- chaves

- trabalho

- língua

- APRENDER

- Nível

- níveis

- longo

- malwares

- de grupos

- mente

- mais

- Nacional

- Linguagem Natural

- Processamento de linguagem natural

- Navegação

- Perto

- necessário

- rede

- networking

- redes

- PNL

- Detecção de Objetos

- aberto

- Outros

- senhas

- atuação

- físico

- planejamento

- plataforma

- Plataformas

- poderoso

- Diretor

- processo

- processos

- Produção

- proteger

- fornecer

- fornece

- Rádio

- variando

- receita

- Recuperar

- liberado

- Denunciar

- Risco

- corrida

- seguro

- Segurança

- segurança

- pesquisadores de segurança

- sentido

- Série

- conjunto

- compartilhado

- smart

- So

- Software

- Soluções

- Alguém

- padrões

- começo

- História

- Estratégia

- mais forte,

- ajuda

- .

- sistemas

- falando

- Torneira

- Dados Técnicos:

- teste

- O Futuro

- Através da

- GRAVATA

- tempo

- ferramentas

- tráfego

- único

- Atualizações

- usuários

- veículo

- Veículos

- vulnerabilidades

- vulnerabilidade

- Vulnerável

- O Quê

- sem

- mundo

- seria

- anos