Os investigadores da ESET identificaram o que parece ser um ataque watering hole a um site de notícias regional que transmite notícias sobre Gilgit-Baltistan, uma região disputada administrada pelo Paquistão. Quando aberta em um dispositivo móvel, a versão em urdu do site Hunza News oferece aos leitores a possibilidade de baixar o aplicativo Hunza News para Android diretamente do site, mas o aplicativo possui recursos de espionagem maliciosa. Chamamos esse spyware até então desconhecido de Kamran por causa do nome do pacote com.kamran.hunzanews. Kamran é um nome comum no Paquistão e em outras regiões de língua urdu; em farsi, falado por algumas minorias em Gilgit-Baltistão, significa afortunado ou sortudo.

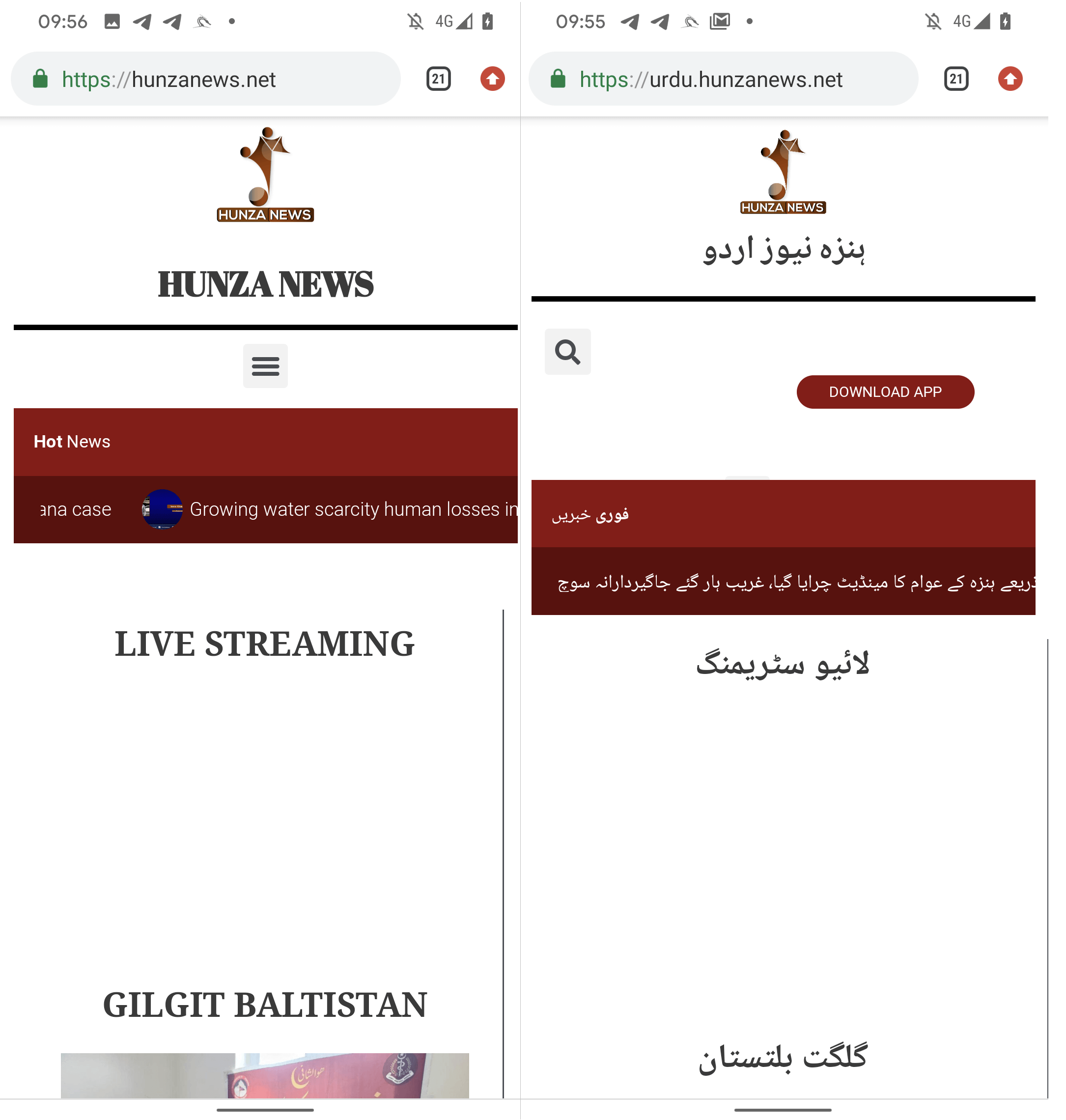

O site Hunza News tem versões em inglês e urdu; a versão móvel em inglês não oferece nenhum aplicativo para download. No entanto, a versão Urdu no celular oferece o download de spyware para Android. Vale ressaltar que as versões para desktop em inglês e urdu também oferecem spyware para Android; embora não seja compatível com sistemas operacionais de desktop. Entramos em contato com o site sobre o malware do Android. No entanto, antes da publicação da nossa postagem no blog, não recebemos nenhuma resposta.

Pontos principais do relatório:

- O spyware Android, que chamamos de Kamran, foi distribuído por meio de um possível ataque watering hole no site Hunza News.

- O malware tem como alvo apenas usuários que falam urdu em Gilgit-Baltistan, uma região administrado pelo Paquistão.

- O spyware Kamran exibe o conteúdo do site Hunza News e contém código malicioso personalizado.

- Nossa pesquisa mostra que pelo menos 20 dispositivos móveis foram comprometidos.

Ao ser iniciado, o aplicativo malicioso solicita que o usuário conceda permissões para acessar vários dados. Se aceito, ele coleta dados sobre contatos, eventos de calendário, registros de chamadas, informações de localização, arquivos de dispositivos, mensagens SMS, imagens, etc. Como esse aplicativo malicioso nunca foi oferecido pela Google Play Store e é baixado de uma fonte não identificada referida como Desconhecido pelo Google, para instalar este aplicativo, o usuário é solicitado a ativar a opção de instalação de aplicativos de fontes desconhecidas.

O aplicativo malicioso apareceu no site entre 7 de janeiro de 2023 e 21 de março de 2023; o certificado de desenvolvedor do aplicativo malicioso foi emitido em 10 de janeiro de 2023. Durante esse período, protestos estavam detidos em Gilgit-Baltistão por várias razões que incluíam direitos à terra, preocupações fiscais, cortes de energia prolongados e um declínio nas provisões de trigo subsidiadas. A região, mostrada no mapa da Figura 1, está sob a governação administrativa do Paquistão, consistindo na porção norte da região maior da Caxemira, que tem sido objecto de uma disputa entre a Índia e o Paquistão desde 1947 e entre a Índia e a China desde 1959.

Visão geral

Hunza News, provavelmente em homenagem ao Distrito de Hunza ou Vale de Hunza, é um jornal online que traz notícias relacionadas ao Gilgit-Baltistan região.

A região, com uma população de cerca de 1.5 milhões de habitantes, é famosa pela presença de algumas das montanhas mais altas do mundo, acolhendo cinco das estimadas “oito mil” (montanhas que atingem o pico a mais de 8,000 metros acima do nível do mar), mais notavelmente K2 e, portanto, é frequentemente visitado por turistas internacionais, trekkers e montanhistas. Por causa dos protestos da primavera de 2023, e de outros que aconteceram em setembro de 2023, o US e Localização: Canadá emitiram avisos de viagem para esta região, e Alemanha sugeriu que os turistas deveriam se manter informados sobre a situação atual.

Gilgit-Baltistão é também um importante cruzamento devido à Autoestrada Karakoram, a única estrada motorizada que liga o Paquistão à China, pois permite à China facilitar o comércio e o trânsito de energia através do acesso ao Mar Arábico. A parte paquistanesa da rodovia está atualmente sendo reconstruída e melhorada; os esforços são financiados pelo Paquistão e pela China. A rodovia é frequentemente bloqueada por danos causados por condições climáticas ou protestos.

O site Hunza News oferece conteúdo em dois idiomas: inglês e urdu. Juntamente com o inglês, o urdu detém o estatuto de língua nacional no Paquistão e, em Gilgit-Baltistão, serve como língua comum ou de ponte para comunicações interétnicas. O domínio oficial do Hunza News é hunzanews.net, registrado em maio 22nd, 2017, e tem publicado consistentemente artigos online desde então, conforme evidenciado pelos dados do Internet Archive para hunzanews.net.

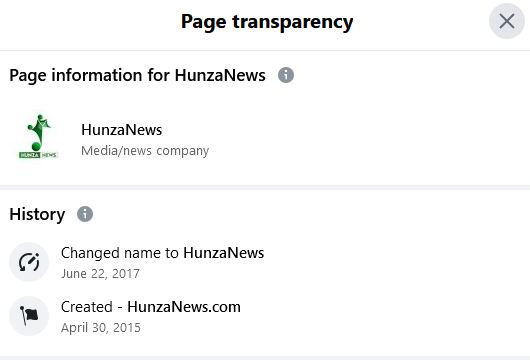

Antes de 2022, este jornal online também usava outro domínio, hunzanews. com, conforme indicado nas informações de transparência da página no site Página do Facebook (veja a Figura 2) e os registros do Internet Archive de hunzanews.com, os dados do Internet Archive também mostram que hunzanews. com vinha entregando novidades desde 2013; portanto, durante cerca de cinco anos, este jornal online publicou artigos através de dois sites: hunzanews.net e hunzanews. com. Isso também significa que este jornal online está ativo e conquistando leitores online há mais de 10 anos.

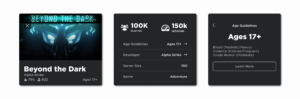

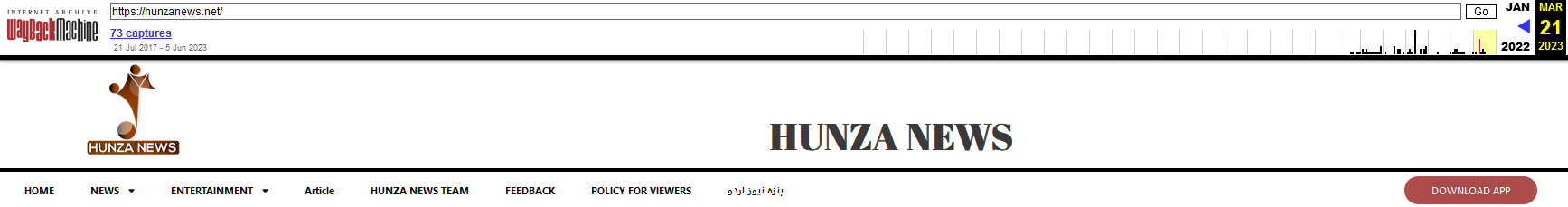

Em 2015, hunzanews. com começou a fornecer um aplicativo Android legítimo, conforme mostrado na Figura 3, que estava disponível na loja Google Play. Com base nos dados disponíveis, acreditamos que duas versões deste aplicativo foram lançadas, nenhuma delas contendo qualquer funcionalidade maliciosa. O objetivo desses aplicativos era apresentar o conteúdo do site aos leitores de uma forma amigável.

No segundo semestre de 2022, o novo site hunzanews.net passou por atualizações visuais, incluindo a remoção da opção de baixar o aplicativo Android do Google Play. Além disso, o aplicativo oficial foi retirado da Google Play Store, provavelmente devido à sua incompatibilidade com os sistemas operacionais Android mais recentes.

Durante algumas semanas, pelo menos Dezembro 2022 até Janeiro 7th, 2023, o site não oferecia opção de download do aplicativo móvel oficial, conforme mostrado na Figura 4.

Com base nos registros do Internet Archive, é evidente que pelo menos desde Março de 21st, 2023, o site reintroduziu a opção para os usuários baixarem um aplicativo Android, acessível através do botão DOWNLOAD APP, conforme ilustrado na Figura 5. Não há dados para o período entre 7 de janeiroth e 21 Marçost, 2023, o que pode nos ajudar a identificar a data exata do reaparecimento do aplicativo no site.

Ao analisar diversas versões do site, nos deparamos com algo interessante: visualizar o site em um navegador de desktop em qualquer idioma da versão do Hunza News – Inglês (hunzanews.net) ou Urdu (urdu.hunzanews.net) – exibe com destaque o botão DOWNLOAD APP na parte superior da página da web. O aplicativo baixado é um aplicativo Android nativo que não pode ser instalado em uma máquina desktop e o compromete.

No entanto, em um dispositivo móvel, este botão é visível exclusivamente na variante do idioma Urdu (urdu.hunzanews.net), conforme mostrado na Figura 6.

Com alto grau de confiança, podemos afirmar que o aplicativo malicioso é direcionado especificamente a usuários que falam urdu e que acessam o site por meio de um dispositivo Android. O aplicativo malicioso está disponível no site desde o primeiro trimestre de 2023.

Clicar no botão DOWNLOAD APP aciona um download de https://hunzanews[.]net/wp-content/uploads/apk/app-release.apk. Como esse aplicativo malicioso nunca foi oferecido pela Google Play Store e é baixado de um site de terceiros para instalá-lo, o usuário é solicitado a ativar a opção não padrão do Android para instalar aplicativos de fontes desconhecidas.

O aplicativo malicioso, chamado Hunza News, é um spyware até então desconhecido que chamamos de Kamran e que é analisado na seção Kamran abaixo.

A ESET Research entrou em contato com Hunza News sobre Kamran. Antes da publicação de nossa postagem no blog, não recebemos nenhum tipo de feedback ou resposta por parte do site.

Vitimologia

Com base nas descobertas da nossa pesquisa, conseguimos identificar pelo menos 22 smartphones comprometidos, sendo cinco deles localizados no Paquistão.

Kamran

Kamran é um spyware Android anteriormente não documentado, caracterizado por sua composição de código única, distinta de outros spywares conhecidos. A ESET detecta este spyware como Android/Espião.Kamran.

Identificamos apenas uma versão de um aplicativo malicioso contendo Kamran, que está disponível para download no site Hunza News. Conforme explicado na seção Visão geral, não podemos especificar a data exata em que o aplicativo foi colocado no site do Hunza News. No entanto, o certificado de desenvolvedor associado (impressão digital SHA-1: DCC1A353A178ABF4F441A5587E15644A388C9D9C), usado para assinar o aplicativo Android, foi lançado em 10 de janeiroth, 2023. Esta data fornece um valor mínimo para a primeira vez em que o aplicativo malicioso foi criado.

Por outro lado, os aplicativos legítimos do Hunza News que estavam anteriormente disponíveis no Google Play foram assinados com um certificado de desenvolvedor diferente (impressão digital SHA-1: BC2B7C4DF3B895BE4C7378D056792664FCEEC591). Esses aplicativos limpos e legítimos não apresentam semelhanças de código com o aplicativo malicioso identificado.

Ao iniciar, Kamran solicita que o usuário conceda permissões para acessar vários dados armazenados no dispositivo da vítima, como contatos, eventos de calendário, registros de chamadas, informações de localização, arquivos do dispositivo, mensagens SMS e imagens. Ele também apresenta uma janela de interface do usuário, oferecendo opções para visitar contas de mídia social do Hunza News e selecionar o idioma inglês ou urdu para carregar o conteúdo do hunzanews.net, conforme mostrado na Figura 7.

Se as permissões mencionadas acima forem concedidas, o spyware Kamran coleta automaticamente dados confidenciais do usuário, incluindo:

- Mensagens SMS

- lista de contatos

- registro de chamadas

- eventos do calendário

- localização do dispositivo

- lista de aplicativos instalados

- mensagens SMS recebidas

- informação do dispositivo

- imagens

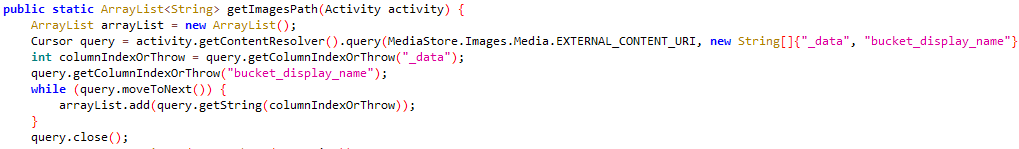

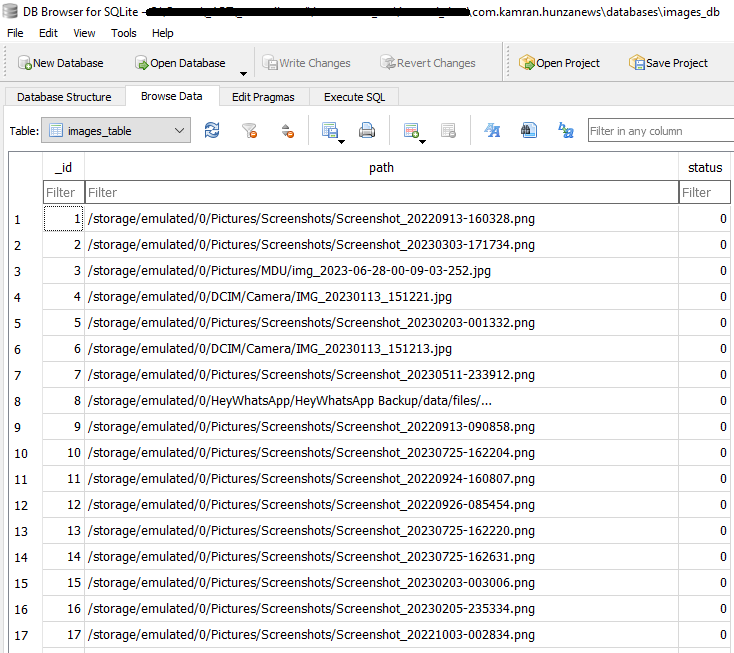

Curiosamente, Kamran identifica arquivos de imagem acessíveis no dispositivo (conforme ilustrado na Figura 8), obtém os caminhos dos arquivos para essas imagens e armazena esses dados em um arquivo. imagens_db banco de dados, conforme demonstrado na Figura 9. Esse banco de dados é armazenado no armazenamento interno do malware.

Todos os tipos de dados, incluindo os arquivos de imagem, são carregados em um servidor de comando e controle (C&C) codificado. Curiosamente, as operadoras optaram por utilizar o Firebase, uma plataforma web, como servidor C&C: https://[REDACTED].firebaseio[.]com. O servidor C&C foi reportado ao Google, visto que a plataforma é fornecida por esta empresa de tecnologia.

É importante observar que o malware não possui recursos de controle remoto. Como resultado, os dados do usuário são exfiltrados via HTTPS para o servidor Firebase C&C somente quando o usuário abre o aplicativo; a exfiltração de dados não pode ser executada em segundo plano quando o aplicativo é fechado. Kamran não possui nenhum mecanismo para rastrear quais dados foram exfiltrados, por isso envia repetidamente os mesmos dados, além de quaisquer novos dados que atendam aos seus critérios de pesquisa, para seu C&C.

Conclusão

Kamran é um spyware Android até então desconhecido, direcionado a pessoas que falam urdu na região de Gilgit-Baltistão. Nossa pesquisa indica que o aplicativo malicioso contendo Kamran foi distribuído pelo menos desde 2023 por meio do que provavelmente é um ataque watering hole a um jornal online local chamado Hunza News.

Kamran demonstra uma base de código exclusiva, distinta de outros spywares Android, impedindo sua atribuição a qualquer grupo conhecido de ameaças persistentes avançadas (APT).

Esta pesquisa também mostra que é importante reiterar a importância de baixar aplicativos exclusivamente de fontes oficiais e confiáveis.

Para quaisquer dúvidas sobre nossa pesquisa publicada no WeLiveSecurity, entre em contato conosco em ameaçaintel@eset.com.

A ESET Research oferece relatórios privados de inteligência APT e feeds de dados. Para qualquer esclarecimento sobre este serviço, visite o Inteligência de ameaças ESET Disputas de Comerciais.

IoCs

Arquivos

|

SHA-1 |

Nome do pacote |

Detecção |

Descrição |

|

0F0259F288141EDBE4AB2B8032911C69E03817D2 |

com.kamran.hunzanews |

Android/Espião.Kamran.A |

Spyware Kamran. |

Network

|

IP |

Domínio |

Provedor de hospedagem |

Visto pela primeira vez |

Adicionar ao carrinho |

|

34.120.160[.]131 |

[REDIGIDO].firebaseio[.]com |

Google LLC |

2023-07-26 |

Servidor C&C. |

|

191.101.13[.]235 |

hunzanews[.]net |

Domínio.com, LLC |

2017-05-22 |

Site de distribuição. |

Técnicas MITER ATT e CK

Esta tabela foi construída usando versão 13 da estrutura MITRE ATT&CK.

|

Tática |

ID |

Nome |

Descrição |

|

Discovery |

Descoberta de software |

O spyware Kamran pode obter uma lista de aplicativos instalados. |

|

|

Descoberta de arquivos e diretórios |

O spyware Kamran pode listar arquivos de imagem em armazenamento externo. |

||

|

Descoberta de informações do sistema |

O spyware Kamran pode extrair informações sobre o dispositivo, incluindo modelo do dispositivo, versão do sistema operacional e informações comuns do sistema. |

||

|

Coleção |

Dados do sistema local |

O spyware Kamran pode exfiltrar arquivos de imagem de um dispositivo. |

|

|

Localização Rastreamento |

O spyware Kamran rastreia a localização do dispositivo. |

||

|

Dados de usuário protegidos: entradas de calendário |

O spyware Kamran pode extrair entradas do calendário. |

||

|

Dados do usuário protegidos: registros de chamadas |

O spyware Kamran pode extrair registros de chamadas. |

||

|

Dados do usuário protegidos: lista de contatos |

O spyware Kamran pode extrair a lista de contatos do dispositivo. |

||

|

Dados do usuário protegidos: mensagens SMS |

O spyware Kamran pode extrair mensagens SMS e interceptar SMS recebidos. |

||

|

Comando e controle |

Protocolo de camada de aplicativo: protocolos da Web |

O spyware Kamran usa HTTPS para se comunicar com seu servidor C&C. |

|

|

Serviço Web: comunicação unidirecional |

Kamran usa o servidor Firebase do Google como servidor C&C. |

||

|

exfiltration |

Exfiltração no canal C2 |

O spyware Kamran exfiltra dados usando HTTPS. |

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- PlatoData.Network Gerativa Vertical Ai. Capacite-se. Acesse aqui.

- PlatoAiStream. Inteligência Web3. Conhecimento Amplificado. Acesse aqui.

- PlatãoESG. Carbono Tecnologia Limpa, Energia, Ambiente, Solar, Gestão de resíduos. Acesse aqui.

- PlatoHealth. Inteligência em Biotecnologia e Ensaios Clínicos. Acesse aqui.

- Fonte: https://www.welivesecurity.com/en/eset-research/unlucky-kamran-android-malware-spying-urdu-speaking-residents-gilgit-baltistan/

- :tem

- :é

- :não

- 000

- 1

- 10

- 11

- 120

- 20

- 2013

- 2015

- 2017

- 2022

- 2023

- 22

- 7

- 8

- 9

- a

- Capaz

- Sobre

- acima

- aceito

- Acesso

- acessível

- acessando

- Contas

- em

- ativo

- Adicional

- Adicionalmente

- administrado

- administrativo

- avançado

- Ameaça persistente avançada

- afirmar

- Depois de

- permite

- ao lado de

- tb

- Apesar

- an

- analisado

- análise

- e

- andróide

- aplicativo Android

- Outro

- qualquer

- app

- apareceu

- aparece

- Aplicação

- aplicações

- Aplicativos

- APT

- árabe

- arquivo

- SOMOS

- por aí

- artigos

- AS

- associado

- At

- ataque

- automaticamente

- disponível

- fundo

- baseado

- BE

- Porque

- sido

- antes

- ser

- Acreditar

- abaixo

- entre

- bloqueado

- ambos

- PONTE

- navegador

- construído

- mas a

- botão

- by

- Calendário

- chamada

- chamado

- veio

- CAN

- não podes

- capacidades

- causado

- certificado

- caracterizado

- China

- limpar

- fechado

- código

- Codebase

- COM

- comum

- comunicar

- Comunicações

- Empresa

- compatível

- composição

- compromisso

- Comprometido

- concernente

- Preocupações

- confiança

- Conexão de

- consistentemente

- Consistindo

- Contacto

- contatos

- contém

- conteúdo

- conteúdo

- contraste

- ao controle

- poderia

- criação

- critérios

- Atual

- Atualmente

- personalizadas

- dano

- dados,

- banco de dados

- Data

- Rejeitar

- Grau

- entregando

- entrega

- demonstraram

- demonstra

- área de trabalho

- Developer

- dispositivo

- Dispositivos/Instrumentos

- DID

- diferente

- diretamente

- exibindo

- monitores

- Disputa

- distinto

- distribuído

- distrito

- Não faz

- domínio

- down

- download

- dois

- durante

- mais cedo

- esforços

- ou

- permitir

- abrangente

- energia

- Inglês

- espionagem

- estimado

- etc.

- eventos

- evidenciado

- evidente

- exclusivamente

- exfiltração

- apresentar

- explicado

- externo

- extrato

- facilitar

- famoso

- retornos

- poucos

- Figura

- Envie o

- Arquivos

- financiadas

- descobertas

- impressão digital

- Firebase

- Primeiro nome

- cinco

- Andar

- Escolha

- formulário

- Antigamente

- afortunado

- freqüentemente

- da

- funcionalidade

- ganhando

- dado

- Globalmente

- Google Play

- Google Play Store

- governo

- conceder

- concedido

- Grupo

- tinha

- Metade

- Acontecimento

- Ter

- Herói

- ajudar

- Alta

- mais

- Rodovia

- detém

- hospedagem

- Contudo

- HTTPS

- identificado

- identifica

- identificar

- if

- imagem

- imagens

- importante

- in

- Incluindo

- Índia

- indicado

- indicam

- INFORMAÇÕES

- informado

- do estado inicial,

- Inquéritos

- instalar

- Inteligência

- interessante

- Interface

- interno

- Internacionais

- Internet

- Emitido

- IT

- ESTÁ

- janeiro

- conhecido

- Terreno

- língua

- Idiomas

- Maior

- mais recente

- de lançamento

- camada

- mínimo

- esquerda

- legítimo

- Nível

- Provável

- Lista

- carregamento

- local

- localizado

- localização

- máquina

- malwares

- mapa,

- Março

- Posso..

- significa

- mecanismo

- Mídia

- reunião

- mensagens

- milhão

- minorias

- Móvel Esteira

- Aplicativo móvel

- dispositivo móvel

- dispositivos móveis

- modelo

- mais

- a maioria

- nome

- Nomeado

- Nacional

- nativo

- Nem

- líquido

- nunca

- Novo

- notícias

- não

- notavelmente

- nota

- obter

- obtendo

- obtém

- of

- oferecer

- oferecido

- oferecendo treinamento para distância

- Oferece

- oficial

- on

- ONE

- queridos

- online

- só

- aberto

- abre

- operando

- sistemas operacionais

- operadores

- Opção

- Opções

- or

- OS

- Outros

- A Nossa

- Fora

- Interrupções

- Acima de

- pacote

- página

- Paquistão

- Pico

- Pessoas

- significativo

- permissões

- colocado

- plataforma

- platão

- Inteligência de Dados Platão

- PlatãoData

- Jogar

- Play Store

- por favor

- entre em contato

- mais

- pontos

- população

- possibilidade

- possível

- poder

- presença

- presente

- presentes

- impedindo

- anterior

- anteriormente

- Prévio

- privado

- provavelmente

- Protestos

- protocolo

- fornecer

- fornecido

- fornece

- Publicação

- publicado

- Publishing

- propósito

- Trimestre

- alcançado

- leitores

- razões

- receber

- recebido

- registros

- redesenhar

- referência

- a que se refere

- em relação a

- região

- regional

- regiões

- relacionado

- liberado

- remoto

- remoção

- REPETIDAMENTE

- Denunciar

- Informou

- Relatórios

- solicitadas

- pesquisa

- pesquisadores

- residentes

- resposta

- responsável

- restaurado

- resultar

- certo

- direitos

- estrada

- Execute

- s

- mesmo

- SEA

- Nível do mar

- Pesquisar

- Segundo

- Seção

- Vejo

- envia

- sensível

- Setembro

- servidor

- serve

- serviço

- vários

- rede de apoio social

- mostrando

- Shows

- lado

- assinar

- assinado

- significado

- semelhanças

- desde

- local

- situação

- Smartphones

- SMS

- So

- Redes Sociais

- meios de comunicação social

- alguns

- algo

- fonte

- Fontes

- especificamente

- falado

- primavera

- espionagem

- spyware

- começado

- Status

- ficar

- armazenamento

- loja

- armazenadas

- lojas

- sujeito

- tal

- .

- sistemas

- mesa

- tomado

- visadas

- alvejando

- tem como alvo

- Tributação

- Tecnologia

- do que

- que

- A

- deles

- Eles

- então

- Lá.

- assim sendo

- Este

- De terceiros

- isto

- ameaça

- Através da

- tempo

- Título

- para

- topo

- Rastreamento

- comércio

- trânsito

- Transparência

- viagens

- confiável

- dois

- tipos

- incapaz

- para

- sofreu

- único

- desconhecido

- até

- Atualizações

- atualizado

- carregado

- urdu

- us

- usava

- Utilizador

- Interface de Usuário

- user-friendly

- usuários

- usos

- utilização

- utilizar

- Vale

- Variante

- vário

- versão

- via

- vendo

- visível

- Visite a

- visitado

- foi

- Caminho..

- we

- Clima

- web

- Site

- sites

- semanas

- foram

- O Quê

- quando

- qual

- QUEM

- Wikipedia

- janela

- de

- Equivalente há

- anos

- zefirnet