AmazonQuickSight é uma solução de business intelligence (BI) escalonável, sem servidor e baseada em aprendizado de máquina (ML), que facilita a conexão com seus dados, a criação de painéis interativos, o acesso a insights habilitados para ML e o compartilhamento de recursos visuais e painéis com dezenas de milhares de pessoas de usuários internos e externos, dentro do próprio QuickSight ou incorporado em qualquer aplicativo.

Um write-back é a capacidade de atualizar um data mart, data warehouse ou qualquer outro back-end de banco de dados a partir dos painéis de BI e analisar os dados atualizados quase em tempo real no próprio painel. Nesta postagem, mostramos como realizar write-backs seguros de banco de dados com QuickSight.

Visão geral do caso de uso

Para demonstrar como habilitar um recurso de write-back com QuickSight, vamos considerar uma empresa fictícia, AnyCompany Inc. AnyCompany é uma empresa de serviços profissionais especializada em fornecer soluções de força de trabalho para seus clientes. A AnyCompany determinou que executar cargas de trabalho na nuvem para dar suporte às crescentes necessidades de negócios globais é uma vantagem competitiva e usa a nuvem para hospedar todas as suas cargas de trabalho. A AnyCompany decidiu aprimorar a forma como suas filiais fornecem orçamentos aos seus clientes. Atualmente, as filiais geram cotações de clientes manualmente e, como primeiro passo nesta jornada de inovação, a AnyCompany está procurando desenvolver uma solução empresarial para geração de cotações de clientes com a capacidade de aplicar dinamicamente dados de preços locais no momento da geração de cotações.

AnyCompany usa atualmente Amazon RedShift como plataforma de data warehouse empresarial e QuickSight como solução de BI.

Construir uma nova solução traz os seguintes desafios:

- A AnyCompany deseja uma solução que seja fácil de construir e manter e não quer investir na construção de uma interface de usuário separada.

- AnyCompany deseja estender os recursos de seu painel QuickSight BI existente para também permitir a geração e aceitação de cotações. Isso simplificará a implementação de recursos porque seus funcionários já usam painéis do QuickSight e aproveitam a interface fácil de usar que o QuickSight oferece.

- AnyCompany deseja armazenar o histórico de negociação de cotações que inclui cotações geradas, revisadas e aceitas.

- AnyCompany deseja construir um novo painel com dados históricos de cotações para análise e insights de negócios.

Esta postagem aborda as etapas para habilitar a funcionalidade de write-back do QuickSight para o Amazon Redshift. Observe que as ferramentas tradicionais de BI são somente leitura, com pouca ou nenhuma opção para atualizar os dados de origem.

Visão geral da solução

Esta solução usa os seguintes serviços AWS:

- Gateway de API da Amazon – Hospeda e protege a API REST de write-back que será invocada pelo QuickSight

- AWS Lambda – Executa a função de computação necessária para gerar o hash e uma segunda função para realizar o write-back com segurança

- AmazonQuickSight – Oferece painéis de BI e recursos de geração de cotações

- Amazon RedShift – Armazena cotações, preços e outros conjuntos de dados relevantes

- Gerenciador de segredos da AWS – Armazena e gerencia chaves para assinar hashes (resumo da mensagem)

Embora esta solução use o Amazon Redshift como armazenamento de dados, uma abordagem semelhante pode ser implementada com qualquer banco de dados que ofereça suporte à criação de funções definidas pelo usuário (UDFs) que possam invocar o Lambda.

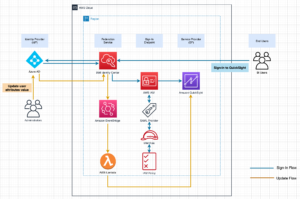

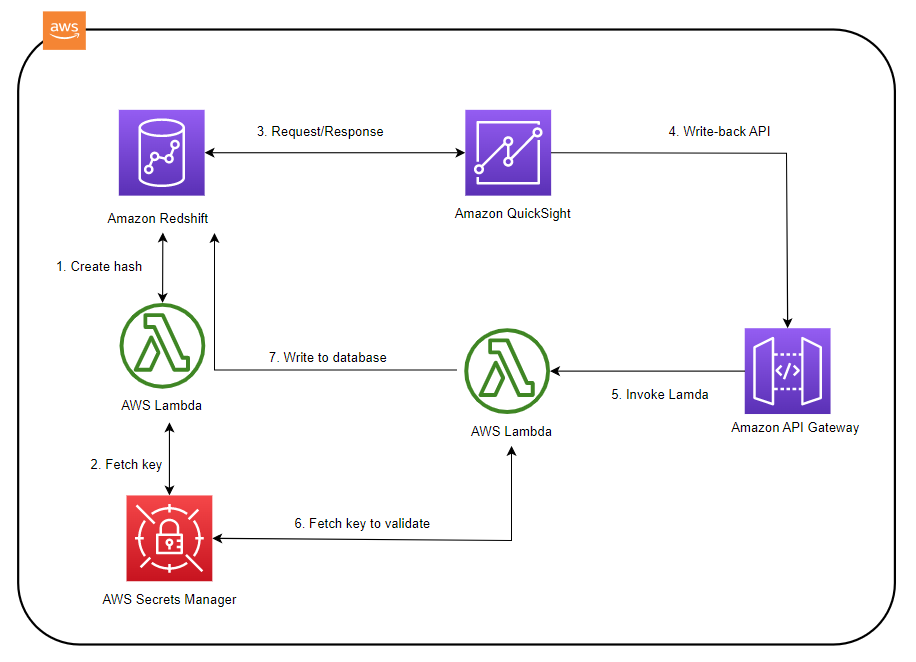

A figura a seguir mostra o fluxo de trabalho para realizar write-backs do QuickSight.

A primeira etapa da solução é gerar um hash ou um resumo da mensagem do conjunto de atributos no Amazon Redshift invocando uma função Lambda. Esta etapa evita a adulteração da solicitação. Para gerar um hash, o Amazon Redshift invoca um UDF lambda escalar. O mecanismo de hashing usado aqui é o popular BLAKE2 função (disponível na biblioteca Python hashlib). Para proteger ainda mais o hash, é usado hashing com chave, que é uma alternativa mais rápida e simples para código de autenticação de mensagem baseado em hash (HMAC). Essa chave é gerada e armazenada pelo Secrets Manager e deve estar acessível apenas para aplicativos permitidos. Depois que o hash seguro for gerado, ele será retornado ao Amazon Redshift e combinado em uma visualização do Amazon Redshift.

A gravação da cotação gerada de volta no Amazon Redshift é executada pela função de write-back do Lambda, e um endpoint da API REST do API Gateway é criado para proteger e transmitir solicitações para a função de write-back. A função write-back executa as seguintes ações:

- Gere o hash com base nos parâmetros de entrada da API recebidos do QuickSight.

- Assine o hash aplicando a chave do Secrets Manager.

- Compare o hash gerado com o hash recebido dos parâmetros de entrada usando o método compare_digest disponível no HMAC módulo.

- Após a validação bem-sucedida, grave o registro na tabela de envio de cotações no Amazon Redshift.

A seção a seguir fornece etapas detalhadas com exemplos de cargas e trechos de código.

Gere o hash

O hash é gerado usando um Lambda UDF no Amazon Redshift. Além disso, uma chave do Secrets Manager é usada para assinar o hash. Para criar o hash, conclua as seguintes etapas:

- Crie a chave do Secrets Manager a partir do Interface de linha de comando da AWS (AWS CLI):

- Crie um Lambda UDF para gerar um hash para criptografia:

- Defina uma UDF do Amazon Redshift para chamar a função Lambda para criar um hash:

A Gerenciamento de acesso e identidade da AWS (IAM) na etapa anterior deve ter a seguinte política anexada para poder invocar a função Lambda:

- Obtenha a chave do Secrets Manager.

Essa chave é usada pela função Lambda para proteger ainda mais o hash. Isto está indicado no get_secret função na Etapa 2.

Configurar conjuntos de dados do Amazon Redshift no QuickSight

O painel de geração de cotação usa a seguinte visualização do Amazon Redshift.

![]()

Crie uma visualização do Amazon Redshift que use todas as colunas anteriores junto com a coluna hash:

Os registros serão parecidos com a imagem a seguir.

A visualização anterior será usada como conjunto de dados QuickSight para gerar cotações. Uma análise QuickSight será criada usando o conjunto de dados. Para análise quase em tempo real, você pode usar o modo de consulta direta QuickSight.

Criar recursos do API Gateway

A operação de write-back é iniciada pelo QuickSight invocando um recurso do API Gateway, que invoca a função de write-back do Lambda. Como pré-requisito para criar o campo calculado no QuickSight para chamar a API de write-back, você deve primeiro criar esses recursos.

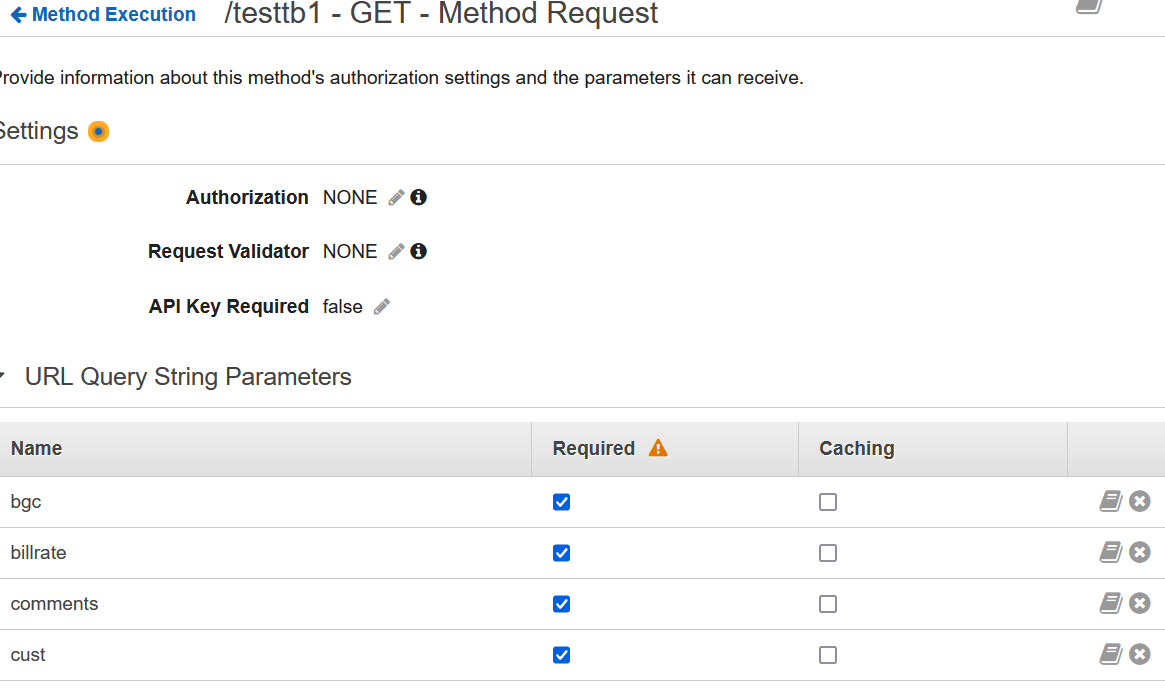

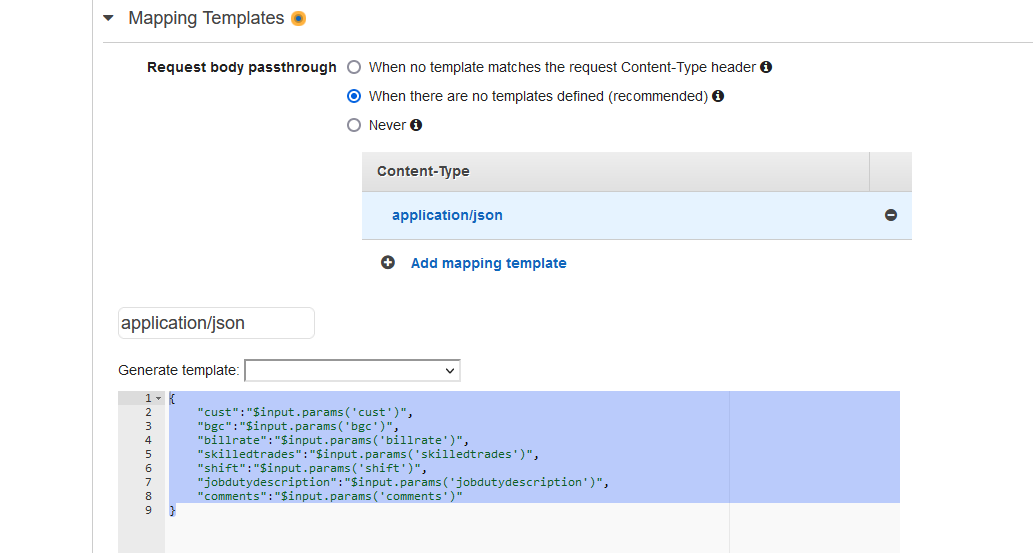

O API Gateway protege e invoca a função de write-back do Lambda com os parâmetros criados como parâmetros de string de consulta de URL com modelos de mapeamento. Os parâmetros de mapeamento podem ser evitados usando a integração do proxy Lambda.

Crie um recurso de API REST do tipo de método GET que usa funções Lambda (criadas na próxima etapa) como tipo de integração. Para obter instruções, consulte Criando uma API REST no Amazon API Gateway e Configurar integrações do Lambda no API Gateway.

A captura de tela a seguir mostra os detalhes para criar um parâmetro de string de consulta para cada parâmetro passado ao API Gateway.

A captura de tela a seguir mostra os detalhes para criar um parâmetro de modelo de mapeamento para cada parâmetro passado ao API Gateway.

Criar a função Lambda

Crie uma nova função do Lambda para ser invocada pelo API Gateway. A função Lambda executa as seguintes etapas:

- Receba parâmetros do QuickSight por meio do API Gateway e faça hash dos parâmetros concatenados.

O exemplo de código a seguir recupera parâmetros da chamada do API Gateway usando o objeto de evento da função Lambda:

A função executa a lógica de hash conforme mostrado no criar hash etapa anterior usando os parâmetros concatenados passados pelo QuickSight.

- Compare a saída hash com o parâmetro hash.

Se não corresponderem, o write-back não acontecerá.

- Se os hashes corresponderem, execute um write-back. Verifique a presença de um registro na tabela de geração de cotação gerando uma consulta na tabela usando os parâmetros passados do QuickSight:

- Conclua a seguinte ação com base nos resultados da consulta:

- Se não existir nenhum registro para a combinação anterior, gere e execute uma consulta de inserção usando todos os parâmetros com o status gerado.

- Se existir um registro para a combinação anterior, gere e execute uma consulta de inserção com o status em revisão. O quote_Id da combinação existente será reutilizado.

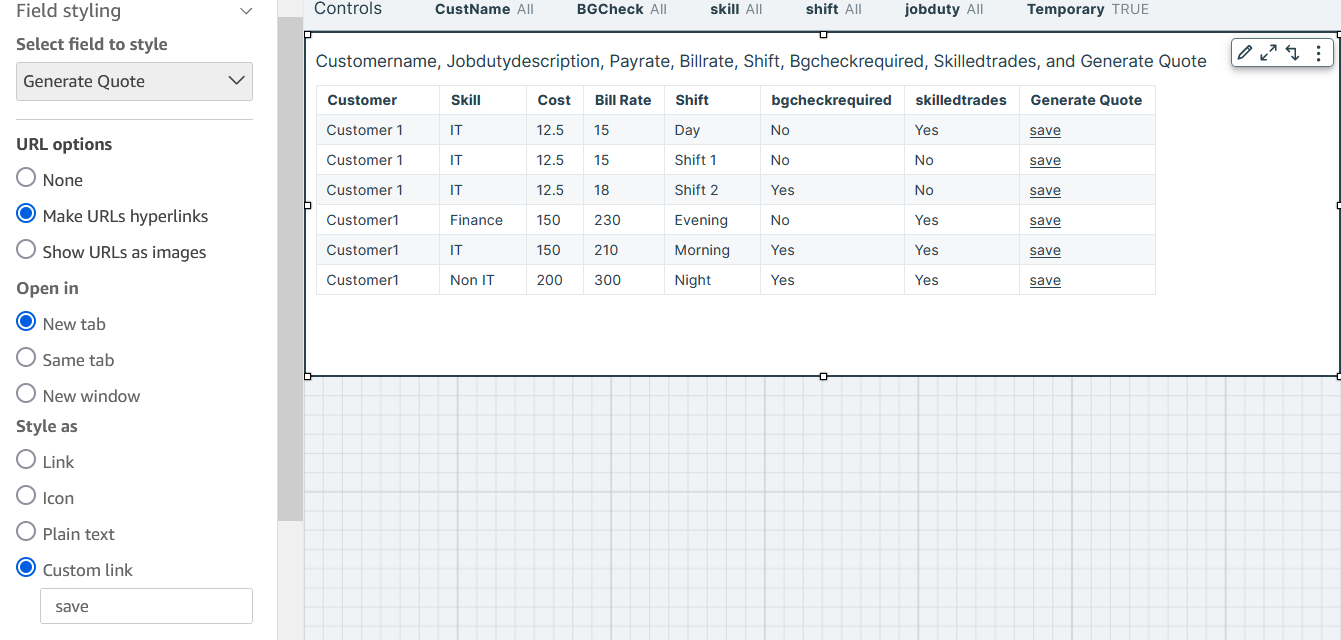

Crie um visual do QuickSight

Esta etapa envolve a criação de um visual de tabela que usa um campo calculado para passar parâmetros ao API Gateway e invocar a função Lambda anterior.

- Adicione um campo calculado do QuickSight chamado Gerar cotação para armazenar o URL hospedado no API Gateway que será acionado para gravar o histórico de cotações no Amazon Redshift:

- Crie um visual de tabela QuickSight.

- Adicione campos obrigatórios, como Cliente, Habilidade e Custo.

- Adicione o campo calculado Gerar cotação e estilize-o como um hiperlink.

Escolher este link gravará o registro no Amazon Redshift. Isso depende do mesmo valor de hash retornado quando a função Lambda executa o hash nos parâmetros.

A captura de tela a seguir mostra um exemplo de visual de tabela.

Grave no banco de dados do Amazon Redshift

A chave do Secrets Manager é buscada e usada pela função Lambda para gerar o hash para comparação. O write-back será realizado somente se o hash corresponder ao hash passado no parâmetro.

A tabela do Amazon Redshift a seguir capturará o histórico de cotações preenchido pela função Lambda. Os registros em verde representam os registros mais recentes da cotação.

Considerações e próximos passos

O uso de hashes seguros evita a violação de parâmetros de carga visíveis na janela do navegador quando o URL de write-back é invocado. Para proteger ainda mais o URL de write-back, você pode empregar as seguintes técnicas:

- Implante a API REST em uma VPC privada acessível apenas para usuários do QuickSight.

- Para evitar ataques de repetição, um carimbo de data/hora pode ser gerado juntamente com a função de hashing e passado como um parâmetro adicional no URL de write-back. A função Lambda de back-end pode então ser modificada para permitir write-backs apenas dentro de um determinado limite baseado em tempo.

- Siga o API Gateway controle de acesso e segurança Melhores Práticas.

- Mitigar potencial negação de serviço para APIs voltadas ao público.

Você pode aprimorar ainda mais essa solução para renderizar um formulário baseado na Web quando o URL de write-back for aberto. Isso poderia ser implementado gerando dinamicamente um formulário HTML na função Lambda de backend para suportar a entrada de informações adicionais. Se sua carga de trabalho exigir um grande número de write-backs que exijam maior rendimento ou simultaneidade, um armazenamento de dados criado especificamente, como Edição compatível com Amazon Aurora PostgreSQL pode ser uma escolha melhor. Para obter mais informações, consulte Invocar uma função AWS Lambda de um cluster de banco de dados Aurora PostgreSQL. Essas atualizações podem então ser sincronizadas em tabelas do Amazon Redshift usando consultas federadas.

Conclusão

Esta postagem mostrou como usar o QuickSight junto com Lambda, API Gateway, Secrets Manager e Amazon Redshift para capturar dados de entrada do usuário e atualizar com segurança seu data warehouse do Amazon Redshift sem sair do ambiente QuickSight BI. Esta solução elimina a necessidade de criar um aplicativo externo ou interface de usuário para atualização de banco de dados ou operações de inserção e reduz a sobrecarga de desenvolvimento e manutenção relacionada. A chamada do API Gateway também pode ser protegida usando uma chave ou token para garantir que apenas as chamadas originadas do QuickSight sejam aceitas pelo API Gateway. Isso será abordado em postagens subsequentes.

Sobre os autores

Srikanth Baheti é arquiteto de soluções principais especializado em todo o mundo para Amazon QuickSight. Ele começou sua carreira como consultor e trabalhou para diversas organizações privadas e governamentais. Mais tarde, ele trabalhou na PerkinElmer Health and Sciences & eResearch Technology Inc, onde foi responsável por projetar e desenvolver aplicações web de alto tráfego, pipelines de dados altamente escaláveis e de fácil manutenção para plataformas de relatórios usando serviços AWS e computação sem servidor.

Srikanth Baheti é arquiteto de soluções principais especializado em todo o mundo para Amazon QuickSight. Ele começou sua carreira como consultor e trabalhou para diversas organizações privadas e governamentais. Mais tarde, ele trabalhou na PerkinElmer Health and Sciences & eResearch Technology Inc, onde foi responsável por projetar e desenvolver aplicações web de alto tráfego, pipelines de dados altamente escaláveis e de fácil manutenção para plataformas de relatórios usando serviços AWS e computação sem servidor.

Raji Sivasubramaniam é Arquiteto de Soluções Sênior na AWS, com foco em Analytics. Raji é especializado na arquitetura de soluções completas de Gerenciamento de Dados Corporativos, Business Intelligence e Analytics para empresas da Fortune 500 e Fortune 100 em todo o mundo. Ela tem uma experiência profunda em dados e análises de saúde integrados com uma ampla variedade de conjuntos de dados de saúde, incluindo mercado gerenciado, segmentação de médicos e análise de pacientes.

Raji Sivasubramaniam é Arquiteto de Soluções Sênior na AWS, com foco em Analytics. Raji é especializado na arquitetura de soluções completas de Gerenciamento de Dados Corporativos, Business Intelligence e Analytics para empresas da Fortune 500 e Fortune 100 em todo o mundo. Ela tem uma experiência profunda em dados e análises de saúde integrados com uma ampla variedade de conjuntos de dados de saúde, incluindo mercado gerenciado, segmentação de médicos e análise de pacientes.

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- PlatoAiStream. Inteligência de Dados Web3. Conhecimento Amplificado. Acesse aqui.

- Cunhando o Futuro com Adryenn Ashley. Acesse aqui.

- Compre e venda ações em empresas PRE-IPO com PREIPO®. Acesse aqui.

- Fonte: https://aws.amazon.com/blogs/big-data/perform-secure-database-write-backs-with-amazon-quicksight/

- :tem

- :é

- :onde

- $UP

- 100

- 11

- 13

- 22

- 500

- 7

- 8

- 9

- a

- habilidade

- Capaz

- aceitação

- aceito

- Acesso

- acessível

- em

- Açao Social

- ações

- Adicional

- Informação adicional

- Adicionalmente

- Vantagem

- Depois de

- Todos os Produtos

- permitir

- juntamente

- ao lado de

- já

- tb

- alternativa

- Amazon

- AmazonQuickSight

- an

- análise

- analítica

- analisar

- e

- qualquer

- api

- APIs

- Aplicação

- aplicações

- Aplicar

- Aplicando

- abordagem

- SOMOS

- argumento

- argumentos

- AS

- At

- Ataques

- atributos

- aurora

- Autenticação

- disponível

- evitou

- AWS

- AWS Lambda

- em caminho duplo

- Backend

- baseado

- BE

- Porque

- MELHOR

- melhores práticas

- Melhor

- ramos

- navegador

- construir

- Prédio

- negócio

- inteligência de negócios

- by

- calculado

- chamada

- chamadas

- CAN

- capacidades

- capturar

- Oportunidades

- casas

- certo

- desafios

- verificar

- escolha

- cliente

- Na nuvem

- código

- Coluna

- colunas

- combinação

- combinado

- vem

- Empresas

- Empresa

- comparação

- competitivo

- completar

- Computar

- computação

- Contato

- Considerar

- consultor

- contexto

- Custo

- poderia

- coberto

- crio

- criado

- Criar

- Atualmente

- cliente

- Clientes

- painel de instrumentos

- dados,

- gestão de dados

- data warehouse

- banco de dados

- conjuntos de dados

- decidido

- Padrão

- demonstrar

- Denial of Service

- concepção

- detalhado

- detalhes

- determinado

- desenvolver

- em desenvolvimento

- Desenvolvimento

- Digerir

- diretamente

- não

- dinamicamente

- e

- cada

- Mais cedo

- fácil

- fácil de usar

- efeito

- ou

- elimina

- incorporado

- colaboradores

- permitir

- criptografia

- end-to-end

- Ponto final

- aumentar

- desfrutar

- garantir

- Empreendimento

- Meio Ambiente

- Éter (ETH)

- Evento

- exemplo

- Exceto

- exceção

- existente

- existe

- vasta experiência

- estender

- externo

- falso

- mais rápido

- Característica

- Buscou

- fictício

- campo

- Campos

- Figura

- Empresa

- Primeiro nome

- focando

- seguinte

- Escolha

- formulário

- Fortune

- da

- função

- funcionalidade

- funções

- mais distante

- porta de entrada

- gerar

- gerado

- gerando

- geração

- ter

- Global

- negócio global

- globo

- vai

- Governo

- Verde

- Crescente

- manipular

- acontecer

- hash

- hash

- Hashing

- Ter

- he

- Saúde

- saúde

- SUA PARTICIPAÇÃO FAZ A DIFERENÇA

- Alta

- superior

- altamente

- sua

- história

- segurar

- hospedeiro

- hospedado

- anfitriões

- Como funciona o dobrador de carta de canal

- Como Negociar

- HTML

- http

- HTTPS

- IAM

- Identidade

- if

- implementado

- importar

- in

- em profundidade

- Inc.

- inclui

- Incluindo

- Titular

- indicado

- INFORMAÇÕES

- Inovação

- entrada

- insights

- instruções

- integrado

- integração

- integrações

- Inteligência

- interativo

- Interface

- interno

- para dentro

- Investir

- invocado

- invoca

- IT

- ESTÁ

- se

- viagem

- jpg

- json

- Chave

- chaves

- mais tarde

- aprendizagem

- partida

- Biblioteca

- como

- Line

- LINK

- pequeno

- local

- lógica

- olhar

- parece

- procurando

- máquina

- aprendizado de máquina

- a manter

- Sustentável

- manutenção

- FAZ

- gerenciados

- de grupos

- Gerente

- gestão

- manualmente

- mapeamento

- mercado

- Match

- mecanismo

- mensagem

- método

- poder

- ML

- Moda

- modificada

- módulo

- mais

- a maioria

- múltiplo

- devo

- Nomeado

- você merece...

- Cria

- Novo

- nova solução

- Próximo

- não

- número

- objeto

- of

- Oferece

- on

- só

- aberto

- operação

- Operações

- Opções

- or

- organizações

- Outros

- saída

- parâmetro

- parâmetros

- passar

- passou

- paciente

- realizar

- executa

- colega

- plataforma

- Plataformas

- platão

- Inteligência de Dados Platão

- PlatãoData

- Privacidade

- Popular

- populosa

- Publique

- Postgresql

- POSTAGENS

- potencial

- práticas

- presença

- evitar

- impede

- Valores

- preços

- Diretor

- privado

- profissional

- fornecer

- fornece

- fornecendo

- procuração

- Python

- aumentar

- recebido

- recentemente

- registro

- registros

- reduz

- relacionado

- relevante

- substituir

- Relatórios

- representar

- solicitar

- pedidos

- requerer

- requeridos

- exige

- recurso

- Recursos

- responsável

- DESCANSO

- Resultados

- retorno

- voltar

- Retorna

- rever

- Comentários

- Tipo

- Execute

- corrida

- mesmo

- escalável

- CIÊNCIAS

- Segundo

- Segredo

- Seção

- seguro

- Secured

- firmemente

- Protege

- Vejo

- separado

- Serverless

- serviço

- Serviços

- Sessão

- conjunto

- Partilhar

- ela

- mudança

- rede de apoio social

- mostrar

- mostrando

- Shows

- assinar

- semelhante

- simplificar

- habilidade

- solução

- Soluções

- fonte

- especializado

- especializada

- específico

- estável

- começado

- Declaração

- Status

- Passo

- Passos

- loja

- armazenadas

- lojas

- Tanga

- estilo

- submissão

- subseqüente

- sucesso

- bem sucedido

- tal

- ajuda

- suportes

- mesa

- alvejando

- técnicas

- Tecnologia

- modelo

- modelos

- dezenas

- que

- A

- deles

- então

- Este

- deles

- isto

- milhares

- limiar

- Através da

- Taxa de transferência

- tempo

- timestamp

- para

- token

- ferramentas

- tradicional

- tráfego

- desencadeado

- verdadeiro

- tentar

- tipo

- Atualizar

- Atualizada

- Atualizações

- URL

- usar

- usava

- Utilizador

- Interface de Usuário

- usuários

- utilização

- validação

- valor

- variedade

- versão

- Ver

- visível

- visuais

- queremos

- quer

- Armazém

- foi

- Caminho..

- we

- web

- Aplicativos da web

- Web-Based

- quando

- qual

- Largo

- Wikipedia

- precisarão

- de

- dentro

- sem

- trabalhou

- de gestão de documentos

- Força de trabalho

- mundo

- escrever

- Você

- investimentos

- zefirnet