Apesar do progresso lento, a NetSecOpen – um grupo de empresas de segurança de rede e organizações de testes de hardware – pretende ter seus padrões de testes e benchmark em vigor até o final deste ano.

O grupo publicou a versão mais recente de seu padrão de teste de segurança de rede para tecnologia de firewall de próxima geração em maio para coletar feedback à medida que o grupo avança em direção a uma versão final. O resultado final será um método de consenso para testar e avaliar dispositivos de segurança de rede que permite comparações de dispositivos de diferentes fornecedores, mesmo que sejam avaliados por terceiros diferentes, diz Brian Monkman, diretor executivo da NetSecOpen.

“O que estamos trabalhando para realizar aqui é algo que nunca foi feito: estabelecer requisitos de teste padrão que podem ser executados por vários laboratórios usando diferentes ferramentas de teste e obter resultados comparáveis”, diz ele. “É algo análogo a quando as milhas por galão… tinham abordagens diferentes e… eles testaram as coisas de forma diferente e então forçaram a criação de um padrão. É isso que estamos fazendo aqui.”

Estabelecido em 2017, o NetSecOpen visa aliviar a tensão entre fabricantes de produtos e laboratórios de testes, que ocasionalmente se tornam rancorosos. Os membros incluem grandes empresas de segurança de rede – incluindo Cisco Systems, Fortinet, Palo Alto Networks e WatchGuard – bem como fabricantes de equipamentos de teste, como Spirent e Ixia, e avaliadores como o European Advanced Networking Test Center (EANTC) e a Universidade do Laboratório de Interoperabilidade de New Hampshire (UNH-IOL).

Embora o documento de padrões mais recente seja publicado como parte do processo da Força-Tarefa de Engenharia da Internet (IETF), as diretrizes finais não serão um padrão da Internet ao qual os fabricantes de equipamentos devem aderir, mas uma abordagem comum para testar metodologias e configurações que melhorem a reprodutibilidade e transparência dos testes resultantes.

Os atuais padrões de teste para firewalls publicados pela IETF (RFC3511) têm 20 anos e a tecnologia mudou drasticamente, afirmou a NetSecOpen em seu rascunho (RFC9411).

“As implementações de funções de segurança evoluíram e se diversificaram em detecção e prevenção de invasões, gerenciamento de ameaças, análise de tráfego criptografado e muito mais”, afirma o rascunho. “Em uma indústria de importância crescente, indicadores-chave de desempenho (KPIs) bem definidos e reproduzíveis são cada vez mais necessários para permitir comparações justas e razoáveis das funções de segurança de rede.”

Casos de teste do mundo real

Os testes NetSecOpen visam usar dados do mundo real para comparar os mais recentes dispositivos de segurança de rede contra cargas de rede e ameaças de segurança realistas. O conjunto de testes de tráfego de ataque, por exemplo, reúne vulnerabilidades comuns que foram utilizadas por invasores na última década.

O rascunho do NetSecOpen recomenda arquiteturas de teste específicas, combinações de tráfego entre IPv4 e IPv6 e recursos de segurança habilitados. No entanto, outros aspectos do teste incluem elementos necessários, como os recursos de navegadores emulados, tráfego de ataque direcionado a um subconjunto específico de vulnerabilidades exploráveis conhecidas e testes de uma variedade de desempenhos de taxa de transferência, como tráfego de aplicativos, solicitações HTTPS e UDP rápido. Solicitações de protocolo de conexões com a Internet (QUIC).

A empresa de segurança de rede Palo Alto Network, membro fundador da NetSecOpen, colabora ativamente com a NetSecOpen para “criar os testes e participar ativamente nos testes de nossos firewalls usando esses testes”, diz Samaresh Nair, diretor de gerenciamento de linha de produtos da Palo Alto Networks.

“O processo de teste é… padronizado com casas de teste credenciadas”, diz ele. “Os clientes podem usá-lo para avaliar vários produtos com resultados padronizados testados de forma semelhante.”

Os conjuntos de testes de vulnerabilidades estão em processo de atualização, porque a Agência de Segurança Cibernética e de Infraestrutura (CISA) demonstrou que vulnerabilidades menores e não críticas podem ser agrupadas em ataques eficazes. As organizações já haviam descartado muitas dessas vulnerabilidades como uma ameaça menor, mas os dados da cadeia de ataque coletados pela CISA mostram que os invasores se adaptarão.

“Existe definitivamente uma classe de CVEs que nós, no passado, teríamos ignorado, e precisamos prestar atenção a eles simplesmente porque as vulnerabilidades estão sendo interligadas”, diz Monkman. “Esse será realmente o maior desafio que teremos, porque a lista de vulnerabilidades CISA KEV pode crescer.”

Nuvem em seguida

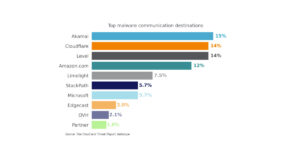

Além de novas combinações de vulnerabilidades – como o foco em conjuntos de ameaças como aquelas que atualmente visam os setores de educação e saúde – a NetSecOpen está procurando incluir a detecção de canais de comando e controle usados pelos invasores, bem como formas de prevenir infecção e movimento lateral.

Testar a segurança de ambientes de nuvem – como firewalls de nuvem distribuídos e firewalls de aplicativos da Web – também está no plano futuro, diz Chris Brown, gerente técnico da UNH-IOL, que ingressou na NetSecOpen em 2019.

“A nuvem não mudaria a missão da NetSecOPEN de padrões bem definidos, abertos e transparentes, mas sim expandiria os produtos atualmente testados”, diz Brown. “No futuro próximo, a defesa do perímetro da rede ainda será necessária, apesar dos muitos benefícios da computação em nuvem.”

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- EVM Finanças. Interface unificada para finanças descentralizadas. Acesse aqui.

- Grupo de Mídia Quântica. IR/PR Amplificado. Acesse aqui.

- PlatoAiStream. Inteligência de Dados Web3. Conhecimento Amplificado. Acesse aqui.

- Fonte: https://www.darkreading.com/dr-tech/network-security-testing-standard-nears-prime-time

- :tem

- :é

- :não

- $UP

- 20

- 20 anos

- 2017

- a

- realizando

- credenciado

- ativamente

- adaptar

- Adição

- aderir

- avançado

- contra

- agência

- visar

- visa

- permite

- tb

- an

- análise

- e

- e infra-estrutura

- aparelhos

- Aplicação

- abordagem

- se aproxima

- SOMOS

- AS

- aspectos

- At

- ataque

- Ataques

- por WhatsApp.

- BE

- Porque

- tornam-se

- sido

- ser

- referência

- aferimento

- Benefícios

- entre

- O maior

- Brian

- Traz

- navegadores

- mas a

- by

- CAN

- capacidades

- Centralização de

- cadeia

- desafiar

- alterar

- mudado

- canais

- Chris

- CISA

- Cisco

- sistemas cisco

- classe

- Na nuvem

- computação em nuvem

- comum

- Empresas

- comparável

- computação

- Coneções

- Consenso

- crio

- criação

- Atual

- Atualmente

- Clientes

- Cíber segurança

- Agência de segurança cibernética e segurança de infraestrutura

- dados,

- década

- Defesa

- definitivamente

- demonstraram

- Apesar de

- Detecção

- Dispositivos/Instrumentos

- diferente

- Diretor

- distribuído

- diversificado

- documento

- fazer

- feito

- rascunho

- dramaticamente

- facilidade

- Educação

- Eficaz

- elementos

- permitir

- habilitado

- criptografada

- final

- Engenharia

- ambientes

- equipamento

- Éter (ETH)

- Europa

- avaliar

- avaliadas

- Mesmo

- eventual

- evoluiu

- exemplo

- executado

- executivo

- Diretora Executiva

- Expandir

- feira

- Funcionalidades

- retornos

- final

- firewall

- firewalls

- Empresa

- empresas

- focando

- Escolha

- força

- o previsível

- Fortinet

- fundando

- função

- funções

- futuro

- reunir

- obtendo

- vai

- Grupo

- Cresça:

- Crescente

- orientações

- tinha

- Hampshire

- Hardware

- Ter

- he

- saúde

- SUA PARTICIPAÇÃO FAZ A DIFERENÇA

- casas

- Contudo

- HTTPS

- if

- importância

- melhorar

- in

- incluir

- Incluindo

- cada vez mais

- indicadores

- indústria

- infection

- Infraestrutura

- Internet

- Interoperabilidade

- para dentro

- detecção de intrusão

- IT

- ESTÁ

- jpg

- Chave

- Tipo

- conhecido

- laboratório

- Laboratório

- grande

- mais tarde

- mais recente

- menor

- Line

- Lista

- cargas

- procurando

- Makers

- de grupos

- Gerente

- muitos

- Posso..

- membro

- Membros

- método

- Metodologia

- poder

- Missão

- mistura

- mais

- movimento

- movimentos

- múltiplo

- devo

- necessário

- você merece...

- necessário

- rede

- Rede de Segurança

- networking

- redes

- nunca

- Novo

- próxima geração

- of

- Velho

- on

- aberto

- organizações

- Outros

- A Nossa

- Fora

- Palo Alto

- parte

- participando

- partes

- passado

- Pagar

- atuação

- performances

- PIT

- Lugar

- platão

- Inteligência de Dados Platão

- PlatãoData

- impedindo

- Prevenção

- anteriormente

- Prime

- processo

- Produto

- Produtos

- Progresso

- protocolo

- publicado

- Links

- em vez

- RE

- mundo real

- realista

- clientes

- razoável

- recomenda

- pedidos

- requeridos

- Requisitos

- resultar

- resultando

- Resultados

- s

- diz

- Setores

- segurança

- As ameaças de segurança

- conjunto

- Conjuntos

- contexto

- mostrar

- Similarmente

- simplesmente

- lento

- menor

- So

- algo

- específico

- padrão

- padrões

- estabelecido

- Ainda

- tal

- sistemas

- Target

- tem como alvo

- Tarefa

- força-tarefa

- Dados Técnicos:

- Tecnologia

- teste

- testado

- ensaio

- testes

- que

- A

- O Futuro

- Lá.

- deles

- coisas

- Terceiro

- terceiro

- isto

- este ano

- aqueles

- ameaça

- ameaças

- Taxa de transferência

- tempo

- para

- juntos

- ferramentas

- para

- tráfego

- Transparência

- transparente

- universidade

- Atualizada

- usar

- usava

- utilização

- variedade

- vário

- fornecedores

- versão

- vulnerabilidades

- vulnerabilidade

- maneiras

- we

- web

- Aplicativo da Web

- BEM

- bem definido

- O Quê

- quando

- qual

- precisarão

- de

- trabalhar

- seria

- ano

- anos

- zefirnet