Os dispositivos IoT, apesar dos seus benefícios, são altamente suscetíveis a malware. Seu tamanho limitado e poder computacional os tornam alvos fáceis. Proteger esses dispositivos contra ataques é um desafio diário para as equipes de segurança corporativa.

Vamos examinar mais profundamente por que o malware de IoT é tão preocupante e examinar maneiras de proteger dispositivos de IoT contra ataques de malware.

Por que os dispositivos IoT são suscetíveis a malware

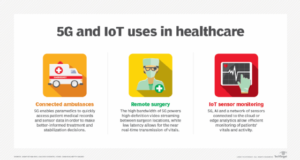

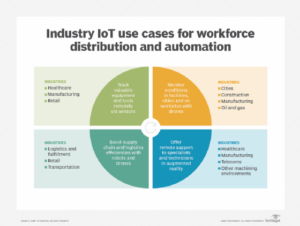

Um dispositivo IoT é categorizado como qualquer dispositivo de computação fora do padrão. Podem ser produtos de consumo, entre eles smart TVs e wearables, ou podem ser industriais, como sistemas de controle, câmeras de vigilância, rastreadores de ativos ou dispositivos médicos. Independentemente do seu foco, os dispositivos IoT mudaram a forma como o mundo funciona e vive.

Existem milhares de tipos diferentes de dispositivos IoT, mas todos compartilham a capacidade de se conectar a uma rede. A conectividade permite que esses dispositivos sejam controlados remotamente e permite que seus dados sejam acessados e coletados.

Apesar dos seus muitos benefícios, os dados que geram, recolhem e partilham, bem como as operações que realizam, tornam os dispositivos IoT extremamente atrativos para hackers maliciosos. O fato de estarem conectados a uma rede os deixa vulneráveis a ataques remotos, e seus formatos significam que eles não possuem a segurança integrada necessária para se protegerem contra ameaças e exploração.

Fraquezas e vulnerabilidades da IoT

De acordo com o Relatório de cenário de segurança de IoT de 2023 da Bitdefender, as residências nos Estados Unidos têm uma média de 46 dispositivos conectados à Internet e sofrem uma média de oito ataques contra esses dispositivos a cada 24 horas. E isso são apenas dispositivos IoT de consumo.

Os honeypots IoT distribuídos da Nozomi Networks testemunharam entre centenas e milhares de endereços IP exclusivos de invasores diariamente durante agosto de 2023.

Os ataques de IoT visam obter o controle do dispositivo, roubar ou apagar dados confidenciais ou recrutá-los para um botnet. Ataques bem-sucedidos — especialmente se forem realizados contra dispositivos conectados que executam infraestruturas críticas ou sistemas médicos — podem resultar em graves ramificações físicas.

Os seguintes questões de segurança tornar os dispositivos IoT suscetíveis a malware:

- Restrições do dispositivo. A maioria dos dispositivos IoT são projetados com recursos mínimos de hardware e software suficientes para executar suas tarefas. Isto deixa pouca capacidade para mecanismos de segurança abrangentes ou proteção de dados, tornando-os mais vulneráveis a ataques.

- Senhas codificadas e padrão. Senhas codificadas e padrão oferecem aos invasores que empregam táticas de força bruta uma grande chance de quebrar a autenticação de um dispositivo. O botnet HEH, por exemplo, infecta dispositivos usando credenciais codificadas e senhas de força bruta.

- Falta de criptografia. Os dados armazenados ou transmitidos em texto simples são vulneráveis a espionagem, corrupção e sequestro. Informações importantes de telemetria enviadas de um dispositivo IoT, por exemplo, podem ser manipuladas para fornecer resultados errados.

- Componentes vulneráveis. O uso de componentes de hardware comuns significa qualquer pessoa com conhecimento de placas de circuito eletrônico e protocolos de comunicação, como Receptor / transmissor assíncrono universal e Circuito Interintegrado, pode desmontar um dispositivo e procurar vulnerabilidades de hardware.

- Diversidade de dispositivos. Em comparação com desktops, laptops e telefones celulares, os dispositivos IoT variam significativamente em formato e sistema operacional. O mesmo se aplica às tecnologias de rede e aos protocolos que os dispositivos IoT empregam. Esta diversidade exige medidas e controlos de segurança mais complexos para fornecer um nível padrão de proteção.

- Falta de capacidades de auditoria. Os invasores comprometem e exploram dispositivos IoT sem medo de que suas atividades sejam registradas ou detectadas. Os dispositivos infectados podem não apresentar qualquer degradação perceptível no seu desempenho ou serviço.

- Mecanismos de atualização deficientes. Muitos dispositivos não têm a capacidade de atualizar firmware ou software com segurança. Esta lacuna exige que as empresas aloquem recursos significativos para manter os dispositivos IoT protegidos contra novas vulnerabilidades, deixando muitos dispositivos expostos. Além disso, os dispositivos IoT geralmente têm implantações longas, por isso fica cada vez mais difícil protegê-los contra novos modelos de ataque.

- Falta de consciência de segurança. Muitas vezes, as organizações implementam dispositivos IoT sem compreender totalmente os seus pontos fracos e o impacto que têm na segurança geral da rede. Da mesma forma, a maioria dos consumidores não tem conhecimento para alterar senhas e configurações padrão antes de conectar um novo dispositivo à Internet, tornando o gadget um alvo fácil para invasores.

Malware e ataques de IoT

Os dispositivos IoT podem estar envolvidos em inúmeras violações de segurança cibernética e infecções por malware, e seus efeitos podem ser imediatos, em cascata e causar grandes interrupções. Os ataques incluem botnets, ransomware, destroyware e dispositivos não autorizados.

- Botnets IoT. O malware de botnet costuma ser de código aberto e está disponível gratuitamente em fóruns clandestinos. Ele foi projetado para infectar e controlar o maior número possível de dispositivos e, ao mesmo tempo, impedir que outros malwares de botnet assumam o controle do dispositivo. Devido à sua fraca segurança, os dispositivos IoT permitem que os agentes de ameaças os recrutem como bots e criem enormes botnets para lançar ataques DDoS devastadores. Na verdade, de acordo com o Relatório de Inteligência de Ameaças da Nokia de 2023, as botnets IoT geram hoje mais de 40% de todo o tráfego DDoS, um aumento de cinco vezes em relação ao ano passado. O primeiro grande ataque de botnet IoT ocorreu em 2016 Ataque de botnet Mirai. Mais de 600,000 mil dispositivos IoT foram infectados, incluindo câmeras CCTV e roteadores domésticos. Vários sites importantes ficaram off-line por horas. As botnets IoT podem lançar outros ataques, incluindo ataques de força bruta, ataques de phishing e campanhas de spam.

- ransomware. Embora muitos dispositivos IoT não armazenem dados valiosos localmente, eles ainda podem ser vítimas de um ataque de ransomware. O ransomware IoT bloqueia a funcionalidade de um dispositivo, congelando dispositivos inteligentes e encerrando operações comerciais ou infraestrutura crítica. Os ransomware FLocker e El Gato, por exemplo, têm como alvo telefones celulares, tablets e smart TVs, com invasores exigindo pagamento antes de desbloquear dispositivos infectados. Embora possa ser possível apenas redefinir dispositivos IoT infectados, fazer isso em centenas ou milhares de dispositivos antes que uma situação grave aconteça dá ao invasor muita vantagem. Um ataque de ransomware no momento ou local certo dá à vítima pouca ou nenhuma opção a não ser pagar o resgate.

- Destruição. Este é um termo inventado, mas capta a intenção deste malware IoT. Destructionware é um ataque projetado para paralisar a infraestrutura para fins políticos, ideológicos ou simplesmente maliciosos. Caso em questão: o ataque de 2015 contra a rede elétrica da Ucrânia. O ataque sofisticado e bem planejado derrubou uma rede elétrica inteira; passaram-se meses até que as operações fossem totalmente restauradas. Parte do ataque envolveu a substituição do firmware em conversores serial-para-Ethernet críticos, impedindo que operadores genuínos pudessem emitir controles remotos. Os dispositivos infectados tiveram que ser substituídos por novos. Um ataque semelhante ocorreu em 2022.

- Dispositivos desonestos. Em vez de tentar assumir o controle dos dispositivos IoT, muitos cibercriminosos simplesmente conectam um dispositivo não autorizado à rede IoT se não estiver totalmente protegido. Isso cria um ponto de acesso a partir do qual o invasor pode avançar ainda mais na rede.

Como detectar ataques de malware IoT

Os dispositivos IoT são agora componentes essenciais de praticamente todos os principais setores. As equipes de segurança devem compreender os complexos fatores de risco específicos para sua implantação e uso. As técnicas de detecção de malware IoT, no entanto, ainda são um trabalho em andamento. Por exemplo, técnicas padrão de análise dinâmica e estática não são possíveis devido às diversas arquiteturas e restrições de recursos dos dispositivos IoT.

A melhor abordagem para detectar malware de IoT é um sistema de monitoramento central que analisa as atividades dos dispositivos, como tráfego de rede, consumo de recursos e interações dos usuários, e então usa IA para gerar perfis comportamentais. Esses perfis podem ajudar a detectar quaisquer desvios decorrentes de ataques cibernéticos ou modificações de software malicioso, independentemente do tipo de dispositivo. Dispositivos que geram ou manipulam dados confidenciais devem usar um modelo de aprendizagem federada descentralizada para garantir a privacidade dos dados enquanto os modelos estão sendo treinados.

Os futuros métodos de detecção de IoT podem incluir análise de sinais eletromagnéticos. Pesquisadores de segurança que trabalham na IRISA, por exemplo, identificado malware executado em um dispositivo Raspberry Pi com 98% de precisão, analisando a atividade eletromagnética. Uma grande vantagem desta técnica é que ela não pode ser detectada, bloqueada ou evitada por nenhum malware.

Como prevenir malware de IoT

Até que haja um método viável e eficaz para detectar e bloquear malware rapidamente, a melhor abordagem é garantir que os dispositivos estejam totalmente protegidos antes e durante a implantação.

Siga os seguintes passos:

- Ative a autorização forte. Sempre altere as senhas padrão. Sempre que possível, use autenticação multifator.

- Use criptografia sempre ativa. Criptografe todos os dados e canais de comunicação de rede em todos os momentos.

- Desative recursos desnecessários. Se determinados recursos não forem usados – por exemplo, Bluetooth se o dispositivo se comunicar via Wi-Fi – desative-os para reduzir a superfície de ataque.

- Aplique patches e atualizações. Tal como acontece com todos os outros ativos de rede, mantenha todos os aplicativos e dispositivos IoT atualizados, principalmente o firmware. Isso pode ser problemático para dispositivos mais antigos que não podem ser corrigidos. Se a atualização não for possível, coloque os dispositivos em uma rede separada para que não coloquem outros dispositivos em risco. Dispositivos de gateway pode ajudar a proteger esses tipos de dispositivos contra descobertas e ataques.

- APIs seguras. APIs são uma parte importante do ecossistema IoT. Eles fornecem uma interface entre os dispositivos e os sistemas back-end. Como resultado, teste todas as APIs usadas pelos dispositivos IoT e verifique-as para garantir que apenas dispositivos autorizados possam se comunicar por meio delas.

- Mantenha um inventário abrangente de ativos. Adicione todos os dispositivos IoT a uma ferramenta de gerenciamento de inventário. Registre ID, localização, histórico de serviço e outras métricas importantes. Isto melhora a visibilidade do ecossistema IoT, ajuda as equipes de segurança a identificar dispositivos não autorizados conectados à rede e sinaliza padrões de tráfego anormais que podem indicar um ataque em andamento. As ferramentas de descoberta de rede também podem ajudar as equipes a manter o controle de redes IoT grandes e em rápida expansão.

- Implemente uma forte segurança de rede. Separe todas as redes às quais os dispositivos IoT se conectam e implantem defesas perimetrais dedicadas.

- Monitore aplicativos back-end de IoT. Defina alertas para avisar sobre atividades incomuns e verifique regularmente vulnerabilidades.

- Seja proativo com segurança. Implemente mitigações quando novos métodos de ataque ou malware forem descobertos. Fique por dentro dos desenvolvimentos no cenário de ameaças da IoT. Coloque em prática um plano bem ensaiado para detectar e responder ao ransomware e ataques DDoS.

- Estabeleça políticas de trabalho em casa. À medida que mais pessoas conectam dispositivos IoT de consumo às suas redes domésticas, os funcionários que trabalham em casa devem seguir rigorosamente as políticas que regem a forma como acessam as redes e os recursos corporativos. Dispositivos domésticos inteligentes também podem ter segurança fraca, abrindo o risco que um invasor poderia criar um ponto de entrada na rede de uma empresa. Conscientize os funcionários sobre os riscos de segurança que seus dispositivos inteligentes criam e como garantir que estejam protegidos contra ataques.

- Implemente um programa de recompensas por bugs. Ofereça recompensas a hackers éticos que descubram e relatem com sucesso uma vulnerabilidade ou bug no hardware ou software do ecossistema IoT.

O futuro dos ataques IoT

Estabelecer um plano para mitigar as vulnerabilidades de malware de IoT e determinar como combater os ataques de IoT é uma prioridade para todas as organizações. A frequência dos ataques à IoT só aumentará à medida que o mundo se tornar cada vez mais dependente de tecnologias inteligentes.

Os ecossistemas IoT são naturalmente complexos, com uma grande superfície de ataque; hackers mal-intencionados veem, com razão, os dispositivos IoT como frutos mais fáceis de alcançar. A falta de padrões de segurança de IoT aceitos globalmente torna a manutenção da segurança dos dispositivos de IoT muito mais desafiadora. Iniciativas, como as da NIST, ENISA, Instituto Europeu de Normas de Telecomunicações e os votos de Aliança ioXt, levará a uma segurança integrada bastante aprimorada para futuros dispositivos IoT. A Lei de Resiliência Cibernética da UE, entretanto, visa garantir fabricantes melhoram a segurança de seus dispositivos digitais.

Michael Cobb, CISSP-ISSAP, é um renomado autor de segurança com mais de 20 anos de experiência no setor de TI.

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- PlatoData.Network Gerativa Vertical Ai. Capacite-se. Acesse aqui.

- PlatoAiStream. Inteligência Web3. Conhecimento Amplificado. Acesse aqui.

- PlatãoESG. Carbono Tecnologia Limpa, Energia, Ambiente, Solar, Gestão de resíduos. Acesse aqui.

- PlatoHealth. Inteligência em Biotecnologia e Ensaios Clínicos. Acesse aqui.

- Fonte: https://www.techtarget.com/searchsecurity/tip/How-to-protect-your-organization-from-IoT-malware

- :é

- :não

- :onde

- $UP

- 000

- 01

- 1

- 20

- 20 anos

- 2015

- 2016

- 2023

- 24

- 30

- 32

- 40

- 46

- 50

- a

- habilidade

- Capaz

- aceito

- Acesso

- acessadas

- Segundo

- precisão

- Aja

- atividades

- atividade

- atores

- Adição

- endereços

- Vantagem

- contra

- AI

- visar

- visa

- alertas

- Todos os Produtos

- tb

- sempre

- entre

- an

- análise

- análise

- e

- qualquer

- qualquer um

- à parte

- APIs

- aplicações

- abordagem

- SOMOS

- AS

- ativo

- Ativos

- At

- ataque

- Ataques

- atraente

- auditor

- AGOSTO

- Autenticação

- autor

- autorização

- autorizado

- disponível

- média

- consciente

- consciência

- Back-end

- BE

- torna-se

- antes

- ser

- Benefícios

- MELHOR

- entre

- Grande

- Bloquear

- bloqueado

- bloqueio

- Bluetooth

- Botnet

- botnets

- bots

- recompensa

- programa de recompensas

- violações

- Bug

- recompensa bug

- construídas em

- negócio

- operações de negócio

- mas a

- by

- veio

- câmeras

- Campanhas

- CAN

- não podes

- capacidades

- Capacidade

- capturas

- casas

- Causar

- CCTV

- central

- certo

- desafiar

- desafiante

- chance

- alterar

- mudado

- canais

- verificar

- coletar

- commit

- comum

- comunicar

- Comunicação

- Empresas

- Empresa

- integrações

- componentes

- compreensivo

- compromisso

- computação

- poder de computação

- Interesse

- Contato

- conectado

- Dispositivos conectados

- Conexão de

- Conectividade

- restrições

- consumidor

- Produtos de consumo

- Consumidores

- consumo

- ao controle

- controlado

- controles

- Responsabilidade

- Corrupção

- poderia

- Contador

- craqueamento

- crio

- cria

- Credenciais

- crítico

- Infraestrutura crítica

- cibernético

- Ataques cibernéticos

- cibercriminosos

- Cíber segurança

- diariamente

- dados,

- privacidade de dados

- protecção de dados

- Data

- DDoS

- dedicado

- mais profunda

- Padrão

- exigente

- implantar

- desenvolvimento

- Implantações

- projetado

- Apesar de

- descobrir

- detectou

- Detecção

- determinando

- devastador

- desenvolvimentos

- dispositivo

- Dispositivos/Instrumentos

- diferente

- difícil

- digital

- descobrir

- descoberto

- descoberta

- interrupções

- distribuído

- diferente

- Diversidade

- fazer

- don

- down

- dois

- durante

- dinâmico

- fácil

- ecossistema

- ecossistemas

- Eficaz

- efeitos

- el

- Eletrônico

- colaboradores

- empregando

- permitir

- permite

- criptografia

- enorme

- garantir

- Empreendimento

- segurança empresarial

- Todo

- entrada

- essencial

- considerações éticas

- EU

- Europa

- Cada

- cotidiano

- examinar

- exemplo

- existir

- expansão

- vasta experiência

- Explorar

- exploração

- exposto

- extremamente

- fato

- fator

- fatores

- Cair

- medo

- Funcionalidades

- Primeiro nome

- bandeiras

- Foco

- seguir

- seguinte

- Escolha

- formulário

- fóruns

- livremente

- congelamento

- Frequência

- da

- totalmente

- funcionalidade

- mais distante

- futuro

- Ganho

- gerar

- genuíno

- OFERTE

- dá

- Globalmente

- grandemente

- Grade

- hackers

- tinha

- manipular

- Hardware

- Ter

- ajudar

- ajuda

- altamente

- história

- Início

- Casas

- HORÁRIO

- casa

- Como funciona o dobrador de carta de canal

- Como Negociar

- Contudo

- HTTPS

- Centenas

- ÍCONE

- ID

- identificar

- if

- Imediato

- Impacto

- importante

- melhorar

- melhorado

- melhora

- in

- incluir

- Incluindo

- Crescimento

- cada vez mais

- indicam

- industrial

- indústria

- Infecções

- INFORMAÇÕES

- Infraestrutura

- iniciativas

- em vez disso

- Inteligência

- intenção

- interações

- Interface

- Internet

- para dentro

- inventário

- Gestão de Inventário

- envolvido

- iot

- Dispositivo IoT

- dispositivos muito

- IP

- Endereços IP

- isn

- emitem

- IT

- Setor de TI

- jpg

- apenas por

- Guarda

- manutenção

- Conhecimento

- Falta

- paisagem

- laptops

- grande

- lançamento

- conduzir

- aprendizagem

- partida

- Nível

- Alavancagem

- Limitado

- pequeno

- Vidas

- localmente

- localização

- Locks

- longo

- olhar

- lote

- principal

- fazer

- FAZ

- Fazendo

- malwares

- detecção de malware

- de grupos

- manipulado

- muitos

- significar

- significa

- enquanto isso

- medidas

- mecanismos

- médico

- método

- métodos

- Métrica

- poder

- mínimo

- Mitigar

- Móvel Esteira

- celulares

- modelos

- modificações

- monitoração

- mês

- mais

- a maioria

- muito

- autenticação multifator

- devo

- necessário

- rede

- Rede de Segurança

- tráfego de rede

- redes

- Novo

- nist

- não

- Nokia

- agora

- número

- of

- modo offline

- frequentemente

- mais velho

- on

- A bordo

- queridos

- só

- aberto

- open source

- Operações

- operadores

- Opção

- or

- organização

- organizações

- OS

- Outros

- Acima de

- global

- parte

- particularmente

- senhas

- passado

- Patches

- padrões

- Pagar

- pagamento

- Pessoas

- realizar

- atuação

- Phishing

- ataques de phishing

- telefones

- físico

- articulação

- Lugar

- Texto simples

- plano

- platão

- Inteligência de Dados Platão

- PlatãoData

- Abundância

- ponto

- políticas

- político

- pobre

- possível

- poder

- Malha energética

- evitar

- prioridade

- política de privacidade

- Proactive

- Produtos

- Perfis

- Agenda

- Progresso

- proteger

- protegido

- proteger

- proteção

- protocolos

- fornecer

- fins

- colocar

- rapidamente

- ramificações

- Resgate

- ransomware

- Ataque de Ransomware

- rapidamente

- Framboesa

- Raspberry Pi

- registro

- gravado

- recruta

- reduzir

- Independentemente

- regularmente

- remoto

- remotamente

- Famoso

- substituído

- Denunciar

- exige

- pesquisadores

- resiliência

- recurso

- Recursos

- restaurado

- resultar

- Resultados

- Recompensas

- certo

- Risco

- fatores de risco

- riscos

- corrida

- s

- seguro

- mesmo

- digitalização

- Seção

- seguro

- firmemente

- segurança

- Consciência de segurança

- Medidas de Segurança

- pesquisadores de segurança

- riscos de segurança

- sensível

- enviei

- separado

- serviço

- conjunto

- Configurações

- vários

- grave

- Partilhar

- déficit

- rede de apoio social

- mostrar

- Signal

- periodo

- de forma considerável

- semelhante

- simplesmente

- situação

- Tamanho

- smart

- Lar inteligente

- dispositivos domésticos inteligentes

- So

- Software

- sofisticado

- fonte

- Spam

- específico

- padrão

- padrões

- Unidos

- ficar

- Passos

- Ainda

- loja

- armazenadas

- estresse

- mais forte,

- bem sucedido

- entraram com sucesso

- tal

- suficiente

- superfície

- vigilância

- suscetível

- .

- sistemas

- T

- tática

- Tire

- tomar

- Target

- tem como alvo

- tarefas

- equipes

- técnica

- técnicas

- Tecnologias

- telecomunicações

- prazo

- teste

- do que

- que

- A

- O Futuro

- o mundo

- deles

- Eles

- si mesmos

- então

- Lá.

- Este

- deles

- isto

- aqueles

- milhares

- ameaça

- atores de ameaças

- inteligência de ameaças

- ameaças

- Através da

- tempo

- vezes

- para

- hoje

- levou

- ferramenta

- ferramentas

- topo

- Trackers

- tráfego

- treinado

- verdadeiro

- tentando

- tipo

- tipos

- Ucrânia

- compreender

- compreensão

- único

- Unido

- Estados Unidos

- Desbloqueio

- incomum

- Atualizar

- Atualizações

- usar

- usava

- usuários

- usos

- utilização

- geralmente

- Valioso

- muito

- via

- viável

- Vítima

- Ver

- praticamente

- visibilidade

- vulnerabilidades

- vulnerabilidade

- Vulnerável

- foi

- Caminho..

- maneiras

- acessórios

- sites

- BEM

- foram

- quando

- qual

- enquanto

- QUEM

- porque

- Wi-fi

- precisarão

- de

- dentro

- sem

- testemunhado

- Atividades:

- trabalho a partir de casa

- trabalhar

- trabalho

- mundo

- ano

- anos

- investimentos

- zefirnet