Mesmo antes de a administração Biden anunciar agências e empreiteiros federais dos EUA deve adotar novos padrões de segurança cibernética de confiança zero, muitas empresas de nível empresarial já haviam iniciado suas jornadas em direção à adoção da arquitetura de confiança zero (ZTA).

De acordo com uma pesquisa recente realizada pela Forrester, 78% dos líderes globais de segurança disseram que planejam reforçar operações de confiança zero este ano, embora apenas 6% tenham afirmado que implementaram totalmente os seus projetos de confiança zero. Estas organizações reconhecem que as redes hoje podem ser locais, chegar à nuvem ou estender-se a qualquer lugar onde os trabalhadores remotos estejam – o que limita a eficácia das defesas tradicionais.

Ao lidar com ataques diretos, como a recente vulnerabilidade Log4j, ataques indiretos, como phishing com malware, e movimentos laterais internos, o controle tradicional de acesso à rede baseado em perímetro provou ser insuficiente para detectar, e muito menos prevenir, comprometimentos. A confiança zero — baseada no conceito de que os usuários devem ser autenticados e validados continuamente para ter acesso a aplicativos e dados — é muito mais eficaz porque protege recursos em vez de segmentos de rede.

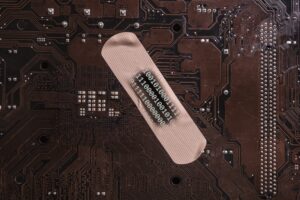

Mas a execução bem-sucedida é mais parecida com uma jornada do que com um interruptor que pode ser acionado. Requer várias tecnologias trabalhando juntas — incluindo autenticação multifatorial, segurança de endpoint e proteção de identidade — com a adoção total de confiança zero se tornando um processo contínuo de melhorias, refinamentos e ajustes de políticas.

Há um velho ditado que se tornou conhecido durante a Guerra Fria: “Confie, mas verifique”. É necessário mais de cada um no mundo altamente distribuído de hoje, onde os ambientes de rede são dinâmicos e a infraestrutura de rede, os serviços, os usuários e muito mais podem mudar rapidamente. As organizações não podem assumir cegamente que a sua arquitetura de confiança zero (ZTA) está sempre a funcionar conforme pretendido. As organizações precisam desconfiar ativamente e verificar à medida que refinam sua infraestrutura de rede, serviços e políticas operacionais. Felizmente, o monitoramento contínuo e profundo de pacotes fornece a inteligência independente necessária para melhorar as decisões de aplicação de políticas.

O papel do monitoramento profundo de pacotes

No Modelo de maturidade de confiança zero estabelecidos pela Agência de Segurança Cibernética e de Infraestrutura (CISA), cinco pilares distintos refletem o quão avançada uma organização está em sua implementação de confiança zero. Atravessando esses pilares estão as diretrizes para visibilidade e análise, automação e orquestração, e governança – sugerindo a necessidade de colaboração, integração e gerenciamento entre pilares para ZTAs mais maduras.

Em implantações tradicionais, sem confiança zero, o monitoramento de pacotes no perímetro e, ocasionalmente, em áreas confidenciais da rede interna fornece a base para a visibilidade e análise da rede. Mas à medida que a ZTA de uma organização amadurece, os perímetros tradicionais ficam confusos ou até desaparecem completamente. O tráfego Norte-Sul terá sempre de ser visto e controlado, mas igualmente importante, o tráfego leste-oeste deve ser visto e controlado para detectar e prevenir comprometimentos laterais ou mais profundos no ambiente. Para atingir a maturidade de confiança zero, é necessária visibilidade generalizada de toda a rede por meio de monitoramento profundo de pacotes.

Os pacotes são a melhor fonte de dados de rede de alta fidelidade disponíveis, especialmente para organizações que estão mais avançadas em suas jornadas de transformação digital rumo a um maior uso da nuvem pública ou híbrida. Nestes ambientes, as organizações muitas vezes perdem um certo grau de visibilidade em comparação com os data centers tradicionais, e as salvaguardas tradicionais de segurança cibernética, como as defesas de endpoint, podem nem sequer entrar em ação. Os dados de pacotes transcendem as limitações da infraestrutura distribuída para ajudar a verificar o desempenho e a conformidade com as políticas quase em tempo real, oferecendo uma única fonte de verdade que pode ser analisada meses ou até anos depois.

Embora as equipes de rede tenham tradicionalmente usado monitoramento de pacotes para analisar redes, gerenciar tráfego e identificar problemas de desempenho, os dados que os pacotes fornecem às equipes de segurança podem ser igualmente valiosos para detecção e investigação de ameaças. Os dados de pacotes permitem que as equipes de segurança rastreiem as comunicações entre dispositivos interconectados e tendências históricas, por exemplo, e podem auxiliar na orquestração da mitigação entre ferramentas de gerenciamento e fiscalização por meio de APIs. Também preenche lacunas de visibilidade e de dados deixadas por outras ferramentas de segurança cibernética (por exemplo, informações de segurança, gestão de eventos e detecção de terminais), tornando essas ferramentas e a equipe de segurança cibernética existente mais eficazes. Finalmente, as organizações podem usar o monitoramento de pacotes para classificar redes, servidores e serviços com base no risco, permitindo uma verificação muito rápida e concisa do ZTA.

Em resumo, as empresas que estão apenas a iniciar a sua jornada de confiança zero necessitarão de refinamentos nas suas arquiteturas à medida que amadurecem. As suas soluções dependerão cada vez mais de processos e sistemas automatizados, com maior integração entre pilares e decisões de aplicação de políticas mais dinâmicas. Para que esses sistemas continuem bem-sucedidos, é necessária a validação contínua de projetos de confiança zero e limites de aplicação, e o monitoramento profundo de pacotes oferece o nível mais abrangente de visibilidade disponível para verificar sua eficácia.

No final das contas, confiança zero é uma filosofia. Para aderir completamente, nada pode ser considerado garantido. Mesmo as organizações com implementações de confiança zero mais maduras devem verificar continuamente a sua adesão com visibilidade de rede constante e abrangente. Afinal, você não pode proteger o que não pode ver, e o que não pode ver, não deve confiar.

- blockchain

- carteiras de criptomoeda

- cryptoexchange

- cíber segurança

- cibercriminosos

- Cíber segurança

- Leitura escura

- Departamento de Segurança Interna

- carteiras digitais

- firewall

- Kaspersky

- malwares

- Mcafee

- NexBLOC

- platão

- platão ai

- Inteligência de Dados Platão

- Jogo de Platão

- PlatãoData

- jogo de platô

- VPN

- a segurança do website