Pamiętasz, jak para etycznych hakerów zdalnie przejęła kontrolę nad Jeepem Cherokee jadącym autostradą w pobliżu centrum St. Louis w 2015 roku? Historia jest taka, że ci „hakerzy”, badacze bezpieczeństwa Charlie Miller i Chris Valasek, zwrócili się do producentów pojazdów kilka lat przed ich głośnym wyczynem, ostrzegając przed zagrożeniami, jakie luki w zabezpieczeniach stwarzają dla samochodów. Jednak w tamtym czasie producenci nie uważali samochodów za cele cyberataków.

Biorąc pod uwagę ilość sprzętu i oprogramowania umożliwiającego większą automatyzację, pojazdy mają w rzeczywistości wiele potencjalnych luk w zabezpieczeniach — podobnie jak wiele innych naszych inteligentnych, połączonych urządzeń IoT. Przyjrzyjmy się kluczowym obszarom motoryzacyjnym, które powinny być chronione, dlaczego ważne jest, aby pamiętać o bezpieczeństwie już na wczesnym etapie cyklu projektowania i jak można chronić cały samochód od zderzaka do zderzaka.

ECU: hakerom nie można się oprzeć

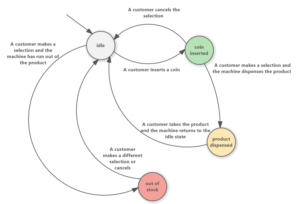

Omówienie możemy rozpocząć od elektronicznych jednostek sterujących (ECU), czyli systemów wbudowanych w elektronice samochodowej, które kontrolują układy elektryczne lub podsystemy w pojazdach. Nie jest niczym niezwykłym, że nowoczesne pojazdy mają ponad 100 działających ECU, tak różnorodnych, jak wtrysk paliwa, kontrola temperatury, hamowanie i wykrywanie obiektów. Tradycyjnie ECU były projektowane bez wymogu sprawdzania poprawności podmiotów, z którymi się komunikują; zamiast tego po prostu akceptowali polecenia i udostępniali informacje dowolnej jednostce na tej samej szynie okablowania. Sieci pojazdów nie były uważane za sieci komunikacyjne w sensie, powiedzmy, internetu. Jednak to błędne przekonanie stworzyło największą lukę w zabezpieczeniach.

Wracając do Jeep hack, Miller i Valasek postanowili zademonstrować, jak łatwo można zaatakować ECU. Najpierw wykorzystali lukę w oprogramowaniu procesora radiowego za pośrednictwem sieci komórkowej, następnie przeszli do systemu informacyjno-rozrywkowego, a na koniec zaatakowali ECU, aby wpłynąć na hamowanie i kierowanie. To wystarczyło, aby branża motoryzacyjna zaczęła zwracać większą uwagę na cyberbezpieczeństwo.

Obecnie często zdarza się, że ECU są projektowane z bramkami, więc robią to tylko te urządzenia, które powinny ze sobą rozmawiać. Stanowi to znacznie lepsze podejście niż posiadanie szeroko otwartej sieci w pojeździe.

Jak można wykorzystać systemy informacyjno-rozrywkowe

Oprócz ECU, samochody mogą zawierać inne luki, które mogą pozwolić przestępcy na skakanie w klasy z jednego urządzenia wewnątrz pojazdu do drugiego. Rozważ system informacyjno-rozrywkowy, który jest podłączony do sieci komórkowych w celu wykonywania takich czynności jak:

- Aktualizacje oprogramowania układowego samochodów od producentów pojazdów

- Lokalizacyjna pomoc drogowa i usługi zdalnej diagnostyki pojazdów

- W przyszłości coraz częściej będą pojawiać się funkcje „pojazd do pojazdu” i „pojazd do wszystkiego”.

Chodzi o to, że systemy informacyjno-rozrywkowe są zwykle połączone z różnymi krytycznymi systemami pojazdu, aby dostarczać kierowcom danych operacyjnych, takich jak informacje o wydajności silnika, a także do elementów sterujących, począwszy od klimatyzacji i systemów nawigacji po te, które są powiązane z funkcjami jazdy . Systemy informacyjno-rozrywkowe w coraz większym stopniu są również w pewnym stopniu zintegrowane z deską rozdzielczą — nowoczesne deski rozdzielcze stają się elementem wyświetlacza systemu informacyjno-rozrywkowego. Biorąc pod uwagę wszystkie połączenia istniejące w tym podsystemie pojazdu oraz potężne, w pełni funkcjonalne oprogramowanie, które wykonuje te funkcje, prawdopodobne jest, że ktoś wykorzysta lukę w zabezpieczeniach, aby się do nich włamać.

Ochrona sieci w pojazdach

Aby zapobiec takim atakom, ważne jest stosowanie fizycznych lub logicznych kontroli dostępu do tego, jakiego rodzaju informacje są wymieniane między mniej i bardziej uprzywilejowanymi podsystemami sieci. Aby zapewnić autentyczność komunikacji, niezwykle ważne jest, aby sieci pokładowe korzystały z doświadczeń w zakresie bezpieczeństwa zdobytych w ciągu ostatnich 30 lat w świecie sieci, łącząc silną kryptografię z silną identyfikacją i uwierzytelnianiem. Wszystkie te środki należy zaplanować na wczesnym etapie cyklu projektowania, aby zapewnić solidną podstawę bezpieczeństwa dla systemu. Zrobienie tego na wczesnym etapie jest mniej pracochłonne, mniej kosztowne i skuteczniejsze pod kątem ryzyka szczątkowego niż wprowadzanie środków bezpieczeństwa fragmentarycznie w celu rozwiązania problemów, które pojawią się później.

Rosnąca popularność sieci Ethernet w sieciach samochodowych jest pozytywnym zjawiskiem. Ethernet zapewnia pewne oszczędności i potężne paradygmaty sieciowe, które obsługują prędkości wymagane w aplikacjach, takich jak zaawansowane systemy wspomagania kierowcy (ADAS) i jazda autonomiczna, a także zwiększające się zastosowania systemów informacyjno-rozrywkowych. Część standardu Ethernet przewiduje urządzenia identyfikujące się i potwierdzające swoją tożsamość, zanim zostaną dopuszczone do sieci i wykonywania jakichkolwiek krytycznych funkcji.

Najlepsze praktyki NHTSA w zakresie cyberbezpieczeństwa w branży motoryzacyjnej

Połączenia National Highway Traffic Safety Administration (NHTSA) sugeruje wielowarstwowe podejście do cyberbezpieczeństwa w branży motoryzacyjnej, z lepszą reprezentacją systemu pokładowego jako sieci połączonych podsystemów, z których każdy może być narażony na cyberatak. W swojej zaktualizowanej raport najlepszych praktyk w zakresie cyberbezpieczeństwa wydany w tym miesiącu, NHSTA przedstawia różne zalecenia dotyczące podstawowych zabezpieczeń cyberbezpieczeństwa pojazdów. Wiele z nich mogłoby wydawać się zdroworozsądkowymi praktykami dotyczącymi tworzenia systemów krytycznych, ale praktyki te były (a nawet nadal są) zaskakująco nieobecne w wielu. Wśród sugestii dotyczących postawy bardziej świadomej cyberprzestrzeni:

- Ogranicz dostęp programisty/debugowania na urządzeniach produkcyjnych. Dostęp do ECU mógłby potencjalnie uzyskać poprzez otwarty port debugowania lub konsolę szeregową, a często ten dostęp jest na uprzywilejowanym poziomie operacyjnym. Jeśli na urządzeniach produkcyjnych wymagany jest dostęp na poziomie programisty, interfejsy debugowania i testowania powinny być odpowiednio chronione, aby wymagały autoryzacji uprzywilejowanych użytkowników.

- Chroń klucze kryptograficzne i inne tajemnice. Wszelkie klucze kryptograficzne lub hasła, które mogą zapewnić nieuprawniony, podwyższony poziom dostępu do platform komputerowych pojazdów, powinny być chronione przed ujawnieniem. Żaden klucz z platformy obliczeniowej jednego pojazdu nie powinien zapewniać dostępu do wielu pojazdów. Oznacza to, że potrzebna jest ostrożna strategia zarządzania kluczami oparta na unikalnych kluczach i innych tajemnicach w każdym pojeździe, a nawet podsystemie.

- Kontroluj dostęp do diagnostyki konserwacji pojazdu. W miarę możliwości ograniczaj funkcje diagnostyczne do określonego trybu działania pojazdu, aby osiągnąć zamierzony cel powiązanej funkcji. Zaprojektuj takie funkcje, aby wyeliminować lub zminimalizować potencjalnie niebezpieczne konsekwencje w przypadku ich niewłaściwego użycia lub nadużycia.

- Kontroluj dostęp do oprogramowania układowego. Stosuj dobre praktyki w zakresie kodowania zabezpieczeń i korzystaj z narzędzi wspierających wyniki w zakresie bezpieczeństwa w procesach rozwoju.

- Ogranicz możliwość modyfikowania oprogramowania układowego, w tym krytycznych danych. Ograniczenie możliwości modyfikowania oprogramowania sprzętowego sprawia, że hakerom trudniej jest instalować złośliwe oprogramowanie w pojazdach.

- Kontroluj wewnętrzną komunikację pojazdu. Jeśli to możliwe, unikaj wysyłania sygnałów bezpieczeństwa jako komunikatów na wspólnych magistralach danych. Jeśli takie informacje dotyczące bezpieczeństwa muszą być przesyłane przez magistralę komunikacyjną, powinny one znajdować się na magistralach komunikacyjnych, które są oddzielone od wszelkich ECU pojazdu z zewnętrznymi interfejsami sieciowymi. W przypadku krytycznych wiadomości dotyczących bezpieczeństwa zastosuj schemat uwierzytelniania wiadomości, aby ograniczyć możliwość fałszowania wiadomości.

Raport NHTSA dotyczący najlepszych praktyk w zakresie cyberbezpieczeństwa stanowi dobry punkt wyjścia do wzmocnienia aplikacji motoryzacyjnych. Jednak nie jest to ani książka kucharska, ani wyczerpująca. NHTSA zaleca również, aby branża postępowała zgodnie z wytycznymi Narodowego Instytutu Standardów i Technologii (NIST) Ramy cyberbezpieczeństwa, która doradza w zakresie opracowywania warstwowych zabezpieczeń cybernetycznych dla pojazdów opartych na pięciu głównych funkcjach: identyfikacja, ochrona, wykrywanie, reagowanie i odzyskiwanie. Ponadto standardy takie jak ISO SAE 21434 Cyberbezpieczeństwo pojazdów drogowych, który pod pewnymi względami odpowiada normie bezpieczeństwa funkcjonalnego ISO 26262, również wyznacza ważny kierunek.

Pomagamy zabezpieczyć projekty Automotive SoC

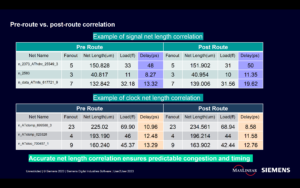

Producenci pojazdów mają różne poziomy wiedzy specjalistycznej w zakresie cyberbezpieczeństwa. Niektórzy nadal decydują się na dodanie warstwy bezpieczeństwa do swoich projektów motoryzacyjnych pod koniec procesu projektowania; jednak czekanie, aż projekt będzie prawie ukończony, może pozostawić słabe punkty bez rozwiązania i otwarte na atak. Projektując zabezpieczenia od podstaw, można uniknąć tworzenia podatnych na ataki systemów (patrz poniższy rysunek przedstawiający warstwy zabezpieczeń potrzebne do ochrony samochodowego SoC). Ponadto ważne jest również, aby zapewnić bezpieczeństwo tak długo, jak pojazdy są w ruchu (średnio 11 lat).

Warstwy zabezpieczeń potrzebne do ochrony samochodowego SoC.

Z naszym długą historię wspierania samochodowych projektów SoC, Synopsys może pomóc w opracowaniu strategii i architektury w celu wdrożenia wyższego poziomu bezpieczeństwa w twoich projektach. Oprócz naszej wiedzy technicznej, nasze odpowiednie rozwiązania w tym obszarze obejmują:

Połączone samochody są częścią tej mieszanki rzeczy, które należy uczynić bardziej odpornymi i odpornymi na ataki. Podczas gdy bezpieczeństwo funkcjonalne stało się znanym obszarem zainteresowania branży, nadszedł czas, aby cyberbezpieczeństwo stało się częścią wczesnego planowania krzemu i systemów motoryzacyjnych. W końcu nie można mieć bezpiecznego samochodu, jeśli nie jest on również bezpieczny.

Więcej informacji na stronie Streszczenie DesignWare Security IP.

Przeczytaj także:

Szyfrowanie tożsamości i danych dla bezpieczeństwa PCIe i CXL

Wysokowydajne przetwarzanie języka naturalnego (NLP) w ograniczonych systemach wbudowanych

Udostępnij ten post przez: Źródło: https://semiwiki.com/eda/synopsys/307428-why-its-critical-to-design-in-security-early-to-protect-automotive-systems-from-hackers/

- 100

- 11

- 5G

- dostęp

- w poprzek

- zajęcia

- dodatek

- adres

- zaawansowany

- Wszystkie kategorie

- wśród

- Inne

- aplikacje

- podejście

- architektura

- POWIERZCHNIA

- na około

- Ataki

- Autentyczny

- Uwierzytelnianie

- autoryzacja

- Automatyzacja

- motoryzacyjny

- Przemysł motoryzacyjny

- autonomiczny

- średni

- jest

- BEST

- Najlepsze praktyki

- Najwyższa

- autobus

- autobusy

- wózek

- samochody

- Kodowanie

- wspólny

- Komunikacja

- Komunikacja

- składnik

- computing

- połączenia

- Konsola

- zawartość

- kontynuować

- mógłby

- Tworzenie

- krytyczny

- kryptografia

- Cyber atak

- cyberataki

- Bezpieczeństwo cybernetyczne

- dane

- Wnętrze

- projektowanie

- projekty

- Wykrywanie

- rozwijać

- rozwijanie

- oprogramowania

- urządzenie

- urządzenia

- Śródmieście

- napędzany

- kierowca

- jazdy

- Wcześnie

- Elektronika

- umożliwiając

- szyfrowanie

- doświadczenie

- ekspertyza

- Wykorzystać

- Cecha

- Korzyści

- Postać

- W końcu

- i terminów, a

- Skupiać

- obserwuj

- Fundacja

- Paliwo

- pełny

- Funkcje

- przyszłość

- dobry

- siekać

- hakerzy

- sprzęt komputerowy

- mający

- pomoc

- historia

- W jaki sposób

- HTTPS

- Identyfikacja

- zidentyfikować

- wdrożenia

- ważny

- Włącznie z

- przemysł

- Informacja

- integracja

- Internet

- Internet przedmiotów

- urządzenia iot

- IT

- jeep

- przystąpić

- Klawisz

- Klawisze

- praca

- język

- UCZYĆ SIĘ

- poziom

- poziomy

- długo

- malware

- i konserwacjami

- nic

- jeszcze

- narodowy

- Język naturalny

- Przetwarzanie języka naturalnego

- Nawigacja

- Blisko

- potrzebne

- sieć

- sieci

- sieci

- nlp

- Wykrywanie obiektów

- koncepcja

- Inne

- hasła

- jest gwarancją najlepszej jakości, które mogą dostarczyć Ci Twoje monitory,

- fizyczny

- planowanie

- Platforma

- Platformy

- mocny

- Główny

- wygląda tak

- procesów

- Produkcja

- chronić

- zapewniać

- zapewnia

- radio

- nośny

- Przepis

- Recover

- wydany

- raport

- Ryzyko

- bieganie

- "bezpiecznym"

- Bezpieczeństwo

- bezpieczeństwo

- badacze bezpieczeństwa

- rozsądek

- Serie

- zestaw

- shared

- mądry

- So

- Tworzenie

- Rozwiązania

- Ktoś

- standardy

- początek

- Historia

- Strategia

- silny

- wsparcie

- system

- systemy

- rozmawiać

- Stuknij

- Techniczny

- test

- Przyszłość

- Przez

- TIE

- czas

- narzędzia

- ruch drogowy

- wyjątkowy

- Nowości

- Użytkownicy

- pojazd

- Pojazdy

- Luki w zabezpieczeniach

- wrażliwość

- Wrażliwy

- Co

- bez

- świat

- by

- lat