Projekt SoC zapewniający bezpieczeństwo rozwijał się i ewoluował z biegiem czasu, aby uwzględnić wiele potencjalnych źródeł zagrożeń. Powstało wiele środków zaradczych mających na celu radzenie sobie ze sposobami, w jakie hakerzy mogą przejąć kontrolę nad systemami poprzez wady konstrukcyjne oprogramowania lub sprzętu. Rezultatem są ulepszone generatory liczb losowych, bezpieczne przechowywanie kluczy, kryptografia i ochrona pamięci. Ponadto układy SoC dodały moduły zabezpieczeń sprzętowych, łańcuch bezpiecznego rozruchu, dedykowane procesory uprzywilejowane itp. Często jednak pomija się jedną metodę ataku – ataki kanałem bocznym. Być może dzieje się tak dlatego, że niedoszacowano względne ryzyko i trudność takich ataków.

Podczas nadchodzącego seminarium internetowego Tim Ramsdale, dyrektor generalny Agile Analog, trzeźwo przygląda się zagrożeniom wynikającym z ataków typu side-channel na układy SoC. Seminarium internetowe zatytułowane „Dlaczego powinienem przejmować się atakami bocznymi na mój SoC?” nie tylko wyjaśnia, że stanowią one większe zagrożenie, niż się często uważa, ale także oferuje skuteczne rozwiązanie problemu.

Wystarczy zajrzeć do YouTube, aby znaleźć prezentacje robione na wydarzeniach Defcon, które ilustrują, jak SoC oparte na RISC-V, Apple Airtags lub urządzenia ARM Trustzone-M są podatne na ataki polegające na glitchowaniu. Pierwsza myśl jest taka, że można tego dokonać przy odrobinie szczęścia w odpowiednim momencie, dotykając gołych przewodów, losowo naciskając przycisk lub wymagając całkowicie wyposażonego laboratorium kryminalistycznego. Gdyby tak było, zagrożenie byłoby tak minimalne, że można byłoby je zignorować. Tim zwraca uwagę, że firma Mouser udostępnia zestaw open source umożliwiający automatyzację i systematyczne przeprowadzanie tych ataków. Zestaw ten jest wyposażony w mikroprocesor i łatwy w obsłudze interfejs użytkownika oraz umożliwia ataki zegara i zasilania.

Podczas seminarium internetowego wyjaśniono, w jaki sposób można przeprowadzać takie ataki i dlaczego stanowią one większe zagrożenie, niż mogłoby się wydawać. Wyobraź sobie, że atakujący może losowo zmienić stan dowolnego rejestru w Twoim urządzeniu – na przykład bitu bezpieczeństwa? Załóżmy, że wynik sumy kontrolnej BootROM może być uszkodzony? Zmieniające się napięcie i sygnały zegara przez bardzo krótkie okresy czasu mogą powodować niewykrywalne w innym przypadku zmiany stanu, prowadzące do dostępu, który mógłby umożliwić uruchomienie złośliwego kodu w trybie uprzywilejowanym.

Ponadto dostęp uzyskany dzięki tym technikom może umożliwić hakerom zbadanie innych słabych punktów w systemie. Dzięki wiedzy zdobytej w wyniku jednorazowego ataku bocznego można wykryć exploit, który można łatwiej powtórzyć – taki, który nie wymaga bezpośredniego kontaktu z docelowym urządzeniem. Urządzenia IoT są również szczególnie podatne na zagrożenia, ponieważ są połączone i często narażone na kontakt fizyczny.

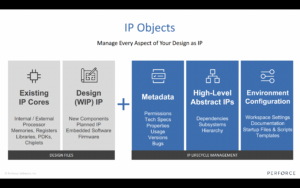

Agile Analog opracowało rozwiązanie do wykrywania ataków z kanału bocznego. Posiadają zestawy czujników, które są w stanie wykryć rodzaje skutków, które występują w przypadku manipulacji przy zegarach lub pinach zasilania. Ich bloki ochrony przed atakami z kanałem bocznym mają własne wewnętrzne generatory LDO i zegara, aby zapewnić ich działanie podczas ataków. Logikę sterowania, analizy i monitorowania można łatwo zintegrować z modułami bezpieczeństwa SoC.

Podczas webinaru Tim wyjaśnia szczegóły, w jaki sposób ich rozwiązanie może monitorować i zgłaszać ataki, a nawet próby ataków. Może to obejmować ataki, które mają miejsce w łańcuchu dostaw, zanim urządzenie zostanie dodane do gotowego systemu. To seminarium internetowe ma charakter informacyjny i dostarcza przydatnych informacji na temat zwiększania bezpieczeństwa SoC. Jeśli chcesz obejrzeć transmisję webinaru, odbędzie się to w czwartek 28 październikath o godzinie 9:XNUMX czasu polskiego. Tutaj możesz zarejestrować się bezpłatnie, korzystając z tego linku.

Udostępnij ten post przez: Źródło: https://semiwiki.com/ip/304138-webinar-on-protecting-against-side-channel-atttacks/

- &

- dostęp

- analiza

- Apple

- ARM

- Ataki

- Bit

- który

- Spowodować

- ceo

- kod

- Crypto

- sprawa

- Wnętrze

- urządzenia

- odkryty

- Efektywne

- itp

- wydarzenia

- Wykorzystać

- i terminów, a

- Skazy

- Darmowy

- hakerzy

- sprzęt komputerowy

- tutaj

- W jaki sposób

- HTTPS

- Informacja

- Internet przedmiotów

- urządzenia iot

- IT

- Klawisz

- zestaw

- wiedza

- prowadzący

- LINK

- monitorowanie

- Oferty

- koncepcja

- open source

- Inne

- fizyczny

- power

- Presentations

- ochrona

- raport

- Efekt

- Ryzyko

- bieganie

- bezpieczeństwo

- czujniki

- Short

- So

- Tworzenie

- Stan

- przechowywanie

- Dostawa

- łańcuch dostaw

- system

- systemy

- Techniki

- czas

- ui

- Wrażliwy

- Oglądaj

- Webinar

- youtube