Czas czytania: 5 minuty

Czas czytania: 5 minuty

AKTUALIZACJA I KOREKTA: Konica Minolta C224e nie wysyła niebezpiecznych wiadomości phishingowych. Złośliwi hakerzy utworzyli wiadomość e-mail i plik, który ma wyglądać jak autentyczny zeskanowany dokument z urządzenia Konica Minolta C224e, jednak plik nie pochodzi z urządzenia Konica Minolta C224e i nie zawiera zeskanowanego dokumentu. Będziesz chciał zweryfikować źródło wiadomości e-mail.

Sierpień i wrzesień były pracowite dla laboratorium Comodo Threat Intelligence Lab, w tym dla przebojowe odkrycie na temat starszych liderów ds. bezpieczeństwa i IT w Equifax

oraz odkrycie 2 nowych ataków phishingowych ransomware w sierpniu (więcej o tych później).

Najnowszą ekskluzywną wersją jest odkrycie przez laboratorium fali domen nowe oprogramowanie ransomware ataki phishingowe, bazujące na atakach odkrytych po raz pierwszy przez Comodo Analiza zagrożeń Laboratorium tego lata. Ta najnowsza kampania naśladuje dostawców Twojej organizacji, a nawet zaufaną kopiarkę / skaner / drukarkę biurową lidera branży Konica Minolta. Wykorzystuje inżynierię społeczną do angażowania ofiar i jest starannie zaprojektowany, aby wymknąć się narzędziom opartym na algorytmach uczenia maszynowego od wiodących dostawców cyberbezpieczeństwa, infekować twoje maszyny, szyfrować ich dane i wyodrębnić okup bitcoin. Oto ekran żądania okupu widoczny przez ofiary podczas ataków z 18-21 września 2017 r .:

Ta nowa fala ataków ransomware wykorzystuje botnet złożony z komputerów zombie (zwykle podłączonych do sieci za pośrednictwem znanych dostawców usług internetowych) w celu koordynowania ataku phishingowego, który wysyła wiadomości e-mail na konta ofiar. Podobnie jak w przypadku IKARUS zniszczone ataki odpowiednio na początku i pod koniec sierpnia 2017 r. ta kampania wykorzystuje ładunek ransomware „Locky”.

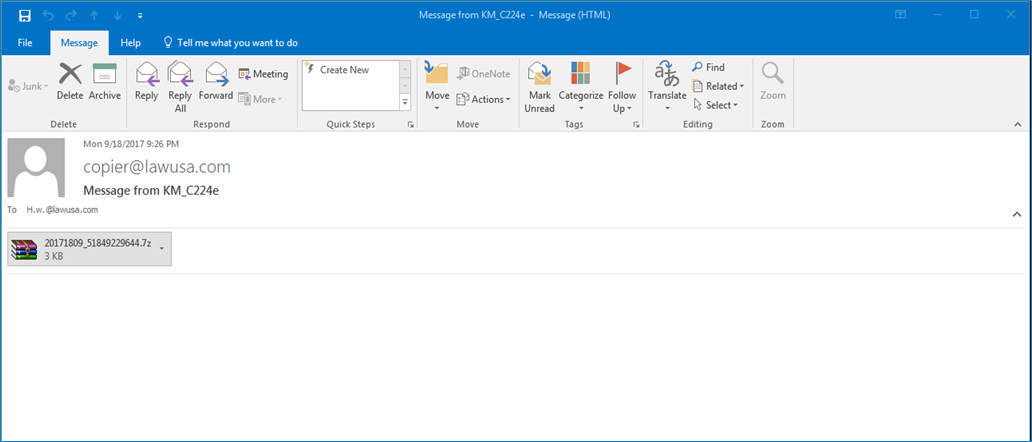

Większy z dwóch ataków w tym ostatnim Locky Ransomware wave jest przedstawiany jako zeskanowany dokument wysłany do Ciebie e-mailem ze skanera / drukarki Twojej organizacji (ale w rzeczywistości pochodzi z zewnętrznej maszyny kontrolującej hakerów). Obecnie pracownicy skanują oryginalne dokumenty przy użyciu firmowego skanera / drukarki i wysyłają je e-mailem do siebie i innych jako standardowa praktyka, więc ta zawierająca złośliwe oprogramowanie wiadomość e-mail wygląda dość niewinnie, ale nie jest nieszkodliwa (i zdecydowanie nie pochodzi z kopiarki Konica Minolta / skaner). Jak nieszkodliwe? Zobacz poniższy e-mail.

Jednym z elementów wyrafinowania jest to, że wiadomość e-mail wysłana przez hakerów zawiera numer modelu skanera / drukarki, który należy do Konica Minolta C224e, jednego z najpopularniejszych modeli wśród skanerów / drukarek biznesowych, powszechnie używanego w Europie, Ameryce Południowej i Północnej. , Rynki azjatyckie i inne rynki światowe.

Obie kampanie rozpoczęły się 18 września 2017 r. I wydaje się, że skutecznie zakończyły się 21 września 2017 r., Ale wszyscy powinniśmy spodziewać się podobnych ataków w najbliższej przyszłości.

Zaszyfrowane dokumenty w obu nowych wrześniowych atakach mają „.ykkol”I pliki„ .vbs ”są rozpowszechniane za pośrednictwem poczty elektronicznej. To pokazuje, że twórcy szkodliwego oprogramowania opracowują i zmieniają metody, aby dotrzeć do większej liczby użytkowników i obejść podejścia do zabezpieczeń, które wykorzystują uczenie maszynowe i rozpoznawanie wzorców.

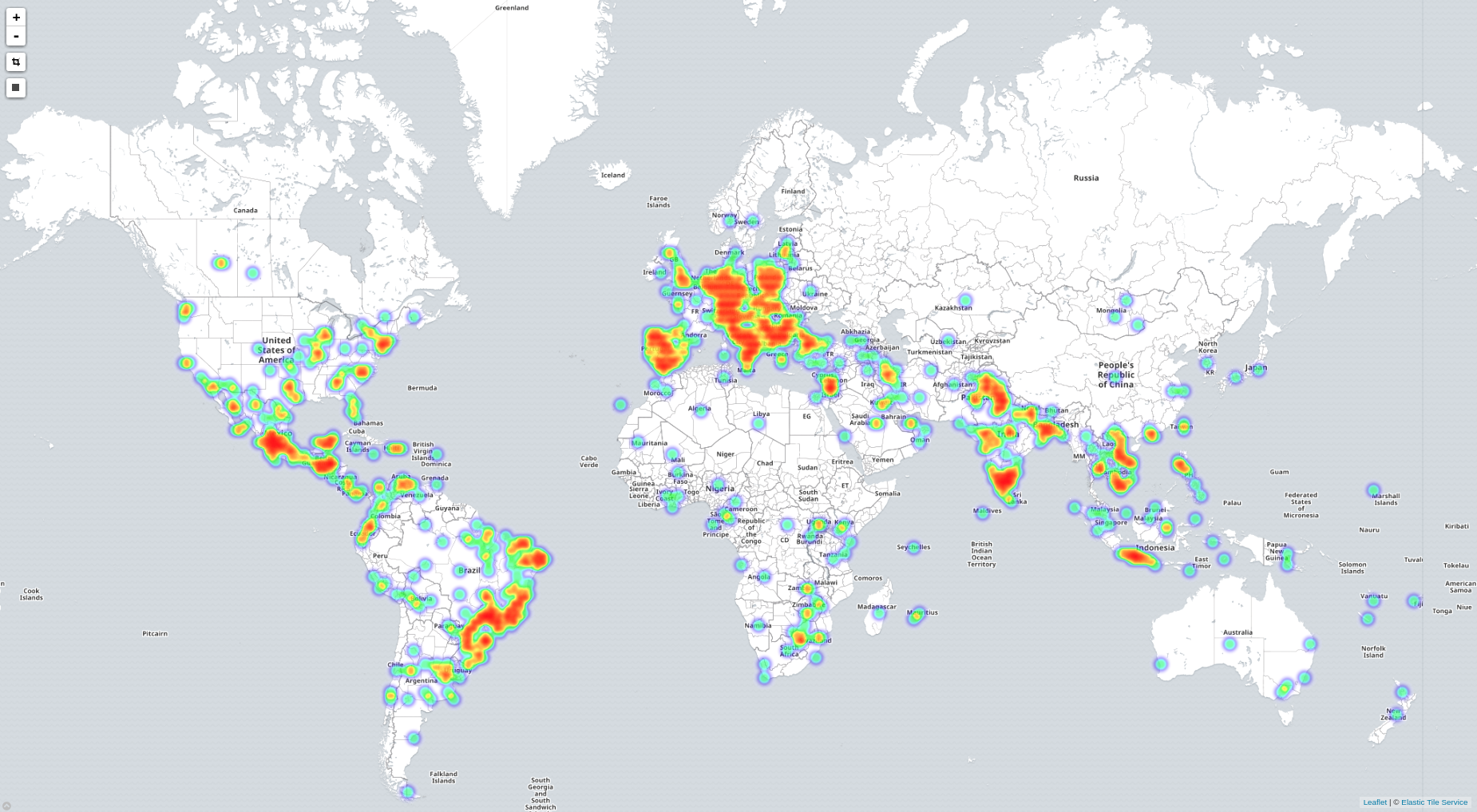

Oto mapa cieplna pierwszego nowego ataku z 18 września 2017 r., Na której znajduje się „Wiadomość od KM_C224e”Temat, po którym następuje kraj źródłowy maszyn używanych w botnecie do wysyłania wiadomości e-mail:

| Państwo | Suma - liczba wiadomości e-mail |

| Wietnam | 26,985 |

| Meksyk | 14,793 |

| Indie | 6,190 |

| Indonezja | 4,154 |

Zasadniczo dostawcy usług internetowych byli silnie kooptowani w tym ataku, co wskazuje zarówno na wyrafinowanie ataku, jak i na niewystarczającą cyberobronę na ich punktach końcowych oraz na ich własną sieć i rozwiązania zabezpieczające strony internetowe. Podobnie jak w przypadku sierpniowych ataków, do przeprowadzenia globalnych ataków wykorzystano wiele serwerów i urządzeń w Wietnamie i Meksyku. Oto główni właściciele zakresu wykrytych w ataku „Message from KM_C224e”:

| Właściciel zakresu | Suma - liczba wiadomości e-mail |

| Poczta Wietnamska i telekomunikacja (VNPT) | 18,824 |

| VDC | 4,288 |

| lusacell | 3,558 |

| Cablemas Telecomunicaciones SA de CV | 2,697 |

| Turk Telekom | 2,618 |

| Cablevision SA de.CV | 2,207 |

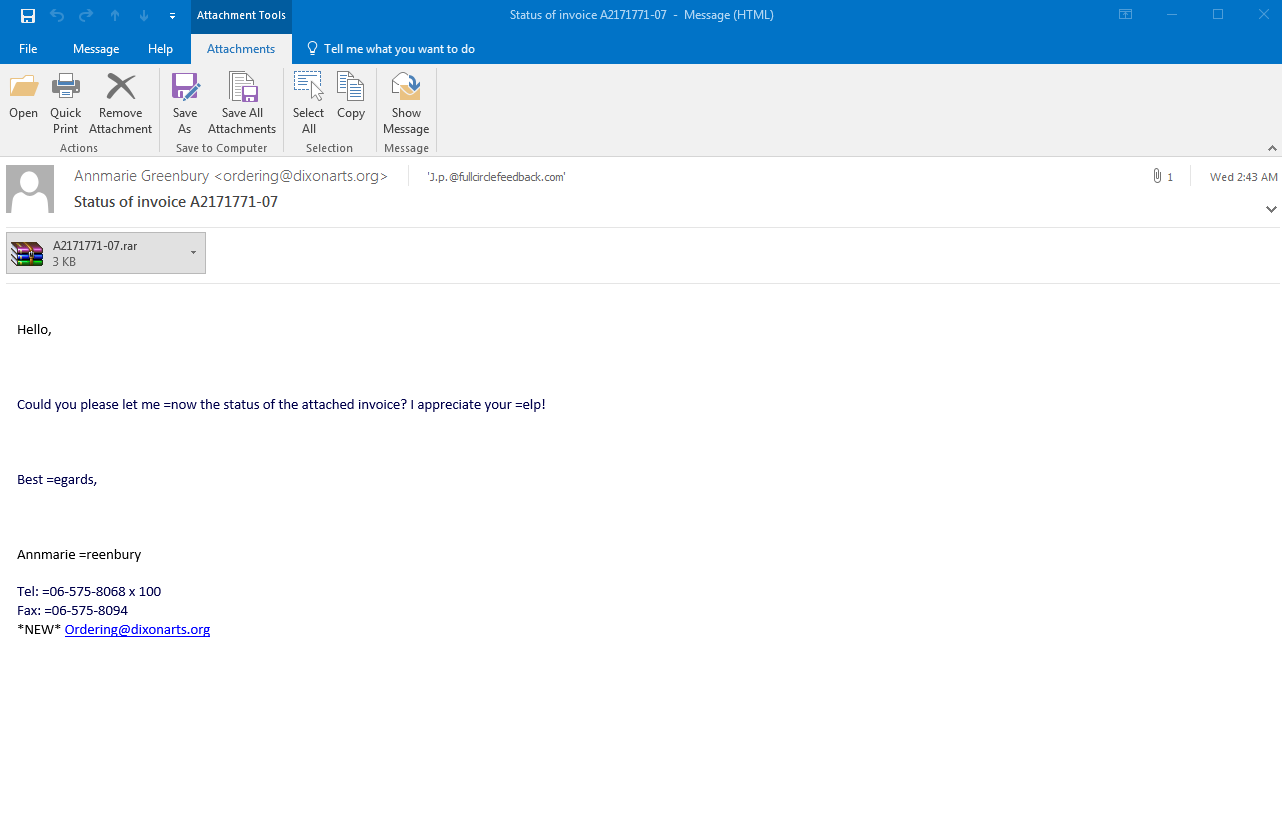

Mniejszy z dwóch elementów w tej wrześniowej kampanii wysyła e-maile phishingowe z tematem „Stan faktury” i wydaje się pochodzić od lokalnego dostawcy, nawet z pozdrowieniami „Witaj”, uprzejmą prośbą o wyświetlenie załącznika i podpis i skontaktuj się szczegóły od fikcyjnego pracownika dostawcy. Ponownie zwróć uwagę, jak znajomo wygląda wiadomość e-mail

każdy zaangażowany w finanse lub współpracujący z zewnętrznymi dostawcami:

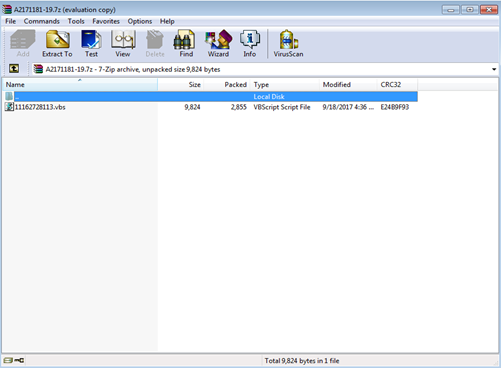

Po kliknięciu załącznika pojawia się on jako skompresowany plik do rozpakowania:

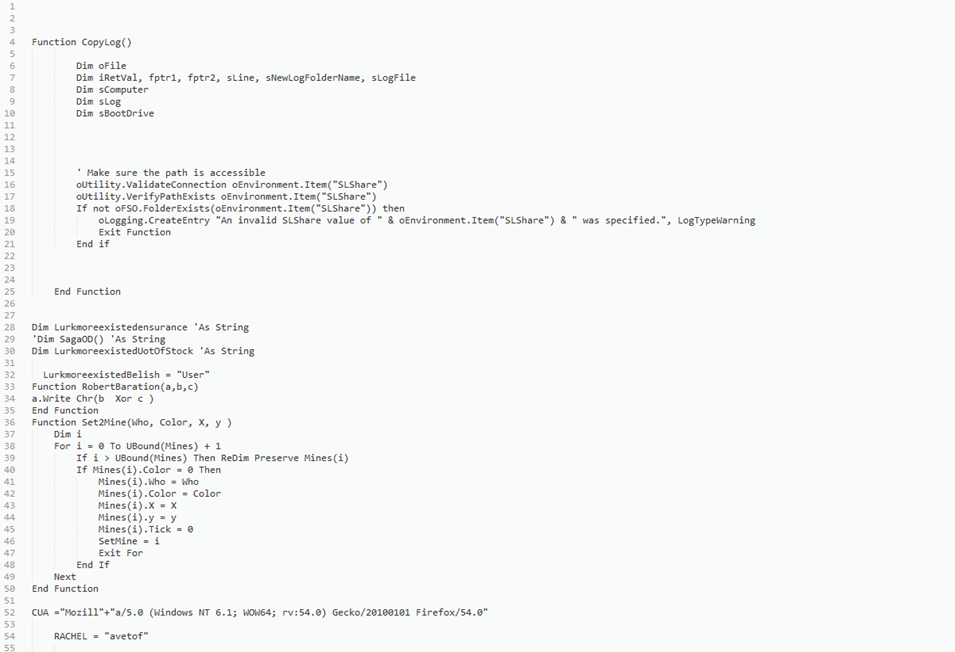

Tutaj możesz zobaczyć przykładowe skrypty, które są zupełnie inne niż te użyte w atakach z sierpnia 2017 roku.

Zakres żądań okupu od 5 do 1 bitcoina w obu nowych przypadkach odzwierciedla ten z sierpniowych ataków. 18 września 2017 r. Wartość 1 bitcoina wynosiła nieco ponad 4000.00 USD (i 3467.00 EUR).

W przypadku ataku z 18 września 2017 r., W którym wystąpił „Status faktury”W temacie, Ameryka, Europa, Indie i Azja Południowo-Wschodnia zostały poważnie dotknięte, ale ataki te dotknęły również Afrykę, Australię i wiele wysp.

Eksperci phishingu i trojanów z Comodo Threat Intelligence Lab (część Comodo Threat Research Labs) wykryli i przeanalizowali ponad 110,000 przypadków phishingowych wiadomości e-mail na punktach końcowych chronionych przez Comodo w ciągu zaledwie trzech pierwszych dni kampanii z września 2017 r.

Załączniki zostały odczytane w punktach końcowych chronionych przez Comodo jako „nieznane pliki”, umieszczone w przechowalni i odmówiono dostępu do czasu ich przeanalizowania przez technologię Comodo, a w tym przypadku laboratorium ekspertów ludzkich.

Analiza e-maili wysłanych w „Wiadomość od KM_C224e”Kampania phishingowa ujawniła te dane dotyczące ataku: 19,886 139 różnych adresów IP używanych z XNUMX różnych domen najwyższego poziomu z kodami krajów.

"Status faktury”Atak wykorzystał 12,367 142 różnych adresów IP ze 255 domen kodowych krajów. Istnieje łącznie XNUMX domen kodowych krajów najwyższego poziomu utrzymywanych przez Internet Assigned Numbers Authority (IANA), co oznacza, że oba te nowe ataki były wymierzone w ponad połowę państw narodowych na świecie.

„Tego typu ataki wykorzystują zarówno botnety serwerów i komputerów osobistych, jak i nowe techniki phishingu wykorzystujące socjotechnikę dla niczego niepodejrzewających pracowników biurowych i menedżerów. Umożliwia to bardzo małemu zespołowi hakerów infiltrację tysięcy organizacji i pokonanie sztucznej inteligencji i systemów uczących się narzędzia do ochrony punktów końcowych, nawet te wiodące w ostatnim raporcie Magic Quadrant firmy Gartner ”. powiedział Fatih Orhan, szef Laboratorium Wywiadu Zagrożeń Comodo i Comodo Laboratoria badające zagrożenia (CTRL). „Ponieważ nowe oprogramowanie ransomware pojawia się jako nieznany plik, blokowanie lub powstrzymywanie go w punkcie końcowym lub na granicy sieci wymaga 100% zabezpieczenia typu„ domyślna odmowa ”; wymaga również ludzkich oczu i analizy, aby ostatecznie określić, czym jest - w tym przypadku nowe oprogramowanie ransomware ”.

Chcesz dokładniej zapoznać się z danymi dotyczącymi ataku? Sprawdź nowe laboratorium Comodo Threat Intelligence Lab „RAPORT SPECJALNY: WRZESIEŃ 2017 - ATAKI RANSOMWARE PHISHING WĘDĄJĄCYCH PRACOWNIKÓW, NARZĘDZIA DO UCZENIA SIĘ NA MASZYNACH (Część III ewoluującej serii IKARUS zniszczonych i Locky Ransomware). ” Raport specjalny jest jednym z wielu zawartych w bezpłatnej subskrypcji aktualizacji laboratorium pod adresem https://comodo.com/lab. Zawiera szczegółowe omówienie fali ataków z 18-21 września 2017 r., Zawiera więcej analiz i załączniki zawierające więcej szczegółów na temat źródeł i maszyn wykorzystywanych w atakach. Subskrypcja na aktualizacje laboratorium obejmuje również część I i II serii „Raport specjalny: IKARUS zniszczony Locky Ransomware”, a także zapewnia laboratorium „Cotygodniowa aktualizacja”I„ Specjalna aktualizacja ”. Zapisz się już dziś na comodo.com/lab.

ROZPOCZNIJ DARMOWY OKRES PRÓBNY ODBIERZ SWOJĄ NATYCHMIASTOWĄ KARTĘ BEZPIECZEŃSTWA ZA DARMO

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- Platoblockchain. Web3 Inteligencja Metaverse. Wzmocniona wiedza. Dostęp tutaj.

- Źródło: https://blog.comodo.com/comodo-news/threat-lab-exclusive-if-your-konica-minolta-copier-scanner-calls-dont-answer/

- 000

- 1

- 110

- 2017

- a

- AI

- O nas

- Konta

- faktycznie

- Adresy

- Afryka

- Wszystkie kategorie

- amerykański

- Americas

- wśród

- analiza

- i

- zjawić się

- awanse

- Azja

- azjatyckiego

- przydzielony

- atakować

- Ataki

- Sierpnia

- Australia

- władza

- Autorzy

- jest

- poniżej

- Bitcoin

- Bitcoins

- Blokować

- Blog

- Botnet

- botnety

- Budowanie

- biznes

- Połączenia

- Kampania

- Kampanie

- ostrożnie

- walizka

- Etui

- Centrum

- wymiana pieniędzy

- ZOBACZ

- kod

- COM

- jak

- powszechnie

- sukcesy firma

- komputery

- połączony

- Ograniczenie

- koordynować

- kraje

- kraj

- pokrycie

- stworzony

- Bezpieczeństwo cybernetyczne

- Niebezpieczny

- dane

- Dni

- głębiej

- Zdecydowanie

- Kreowanie

- zaprojektowany

- detal

- detale

- wykryte

- Ustalać

- rozwijanie

- urządzenia

- różne

- odkryty

- odkrycie

- dystrybuowane

- dokument

- dokumenty

- dolarów

- domeny

- nie

- Wcześniej

- Wcześnie

- Ziemia

- faktycznie

- e-maile

- Pracownik

- pracowników

- Umożliwia

- szyfrowane

- Punkt końcowy

- zobowiązany

- Inżynieria

- wejście

- Eter (ETH)

- Europie

- europejski

- euro

- Parzyste

- wydarzenie

- ewoluuje

- Ekskluzywny

- wykonać

- oczekiwać

- eksperci

- rozbudowa

- wyciąg

- Oczy

- znajomy

- Wyposażony w

- filet

- Akta

- finansować

- i terminów, a

- następnie

- Darmowy

- od

- przyszłość

- Ogólne

- otrzymać

- gif

- Globalne

- globalne rynki

- powitanie

- hakerzy

- Pół

- głowa

- ciężko

- tutaj

- Dobranie (Hit)

- W jaki sposób

- Jednak

- HTTPS

- człowiek

- obraz

- wpływ

- in

- informacje

- zawierać

- włączony

- obejmuje

- Włącznie z

- Indie

- przemysł

- lider w branży przemysłowej

- natychmiastowy

- Inteligencja

- Internet

- zaangażowany

- IP

- Adresy IP

- Wyspy

- IT

- laboratorium

- Labs

- większe

- Późno

- firmy

- lider

- prowadzący

- nauka

- poziom

- Linia

- miejscowy

- Popatrz

- wygląda jak

- WYGLĄD

- maszyna

- uczenie maszynowe

- maszyny

- magia

- malware

- Zarządzający

- wiele

- mapa

- rynki

- Maksymalna szerokość

- znaczenie

- metody

- Meksyk

- model

- modele

- jeszcze

- większość

- Najbardziej popularne posty

- naród

- Blisko

- sieć

- Nowości

- Najnowszy

- Północ

- numer

- z naszej

- Biurowe

- ONE

- organizacji

- oryginalny

- Inne

- Pozostałe

- zewnętrzne

- własny

- właściciele

- część

- strony

- Przeszłość

- Wzór

- komputery

- phishing

- atak phishingowy

- ataki phishingowe

- kampania phishingowa

- PHP

- plato

- Analiza danych Platona

- PlatoDane

- zwrotnica

- Popularny

- Wiadomości

- praktyka

- przedstawione

- ochrona

- zapewnia

- położyć

- zasięg

- Okup

- ransomware

- Ataki ransomware

- dosięgnąć

- Czytaj

- niedawny

- uznanie

- raport

- zażądać

- Wymaga

- Badania naukowe

- odpowiednio

- Ujawnił

- SA

- Powiedział

- skanować

- karta z punktami

- Ekran

- bezpieczeństwo

- wysyłanie

- senior

- wrzesień

- Serie

- powinien

- Targi

- podobny

- mały

- mniejszy

- So

- Obserwuj Nas

- Inżynieria społeczna

- Źródło

- Źródła

- Południe

- Azja Południowo-Wschodnia

- specjalny

- standard

- rozpoczęty

- Zjednoczone

- Rynek

- przedmiot

- subskrybuj

- subskrypcja

- lato

- trwa

- ukierunkowane

- zespół

- Techniki

- Technologia

- Połączenia

- Źródło

- ich

- sami

- tysiące

- groźba

- inteligencja zagrożeń

- trzy

- Przez

- czas

- do

- już dziś

- narzędzia

- Top

- najwyższy poziom

- Kwota produktów:

- trojański

- typy

- Ostatecznie

- Nowości

- us

- Dolary amerykańskie

- posługiwać się

- Użytkownicy

- zazwyczaj

- wykorzystać

- wykorzystany

- wykorzystuje

- wartość

- sprzedawca

- sprzedawców

- zweryfikować

- przez

- Ofiara

- Ofiary

- Filmy

- Wietnam

- Zobacz i wysłuchaj

- fala

- znane

- Co

- Co to jest

- który

- w ciągu

- pracowników

- pracujący

- Twój

- zefirnet