Hakerzy stosują taktykę zaciemniania, opierając się na błyszczących zdjęciach reklamowych Delta Airlines i sprzedawcy detalicznego Kohl's, nakłaniając użytkowników do odwiedzenia stron zbierania danych uwierzytelniających i podania danych osobowych.

A ostatnia kampania przeanalizowane przez firmę Avanan pokazało, w jaki sposób cyberprzestępcy ukrywają złośliwe odsyłacze za przekonującymi zdjęciami oferującymi karty podarunkowe i programy lojalnościowe takich zaufanych marek. Mówiąc szerzej, kampania jest częścią szerszego trendu polegającego na aktualizowaniu przez cyberprzestępców starych taktyk za pomocą nowych narzędzi — takich jak sztuczna inteligencja — co sprawia, że phishing jest bardziej przekonujący.

Badacze Avanan, którzy nazwali technikę zaciemniania „obrazem w obrazie”, zauważyli, że cyberprzestępcy stojący za atakami po prostu łączą zdjęcia marketingowe ze złośliwymi adresami URL. Nie należy tego mylić ze steganografią, która koduje złośliwe ładunki na poziomie piksela w obrazie.

Zauważa to Jeremy Fuchs, badacz i analityk cyberbezpieczeństwa w firmie Avanan steganografia jest często bardzo złożonai „jest to znacznie prostszy sposób robienia rzeczy, który może nadal mieć taki sam wpływ i jest łatwiejszy do powielenia przez hakerów na dużą skalę”.

Korporacyjne filtry adresów URL hamowane przez zaciemnianie obrazu

Chociaż podejście „obraz w obrazie” jest proste, utrudnia filtrom adresów URL wykrycie zagrożenia, zauważyli badacze z firmy Avanan.

„[Wiadomość e-mail] będzie wyglądać czysto [dla filtrów], jeśli nie skanują obrazu” — wynika z analizy. „Często hakerzy chętnie łączą plik, obraz lub kod QR z czymś złośliwym. Możesz zobaczyć prawdziwy zamiar, używając OCR do konwersji obrazów na tekst lub analizując kody QR i dekodując je. Ale wiele służb bezpieczeństwa tego nie robi lub nie może tego zrobić”.

Fuchs wyjaśnia, że inną kluczową zaletą tego podejścia jest sprawienie, by złośliwość była mniej widoczna dla celów.

„Łącząc socjotechnikę z zaciemnianiem, możesz potencjalnie zaprezentować użytkownikom końcowym coś bardzo kuszącego do kliknięcia i podjęcia działań”, mówi, dodając zastrzeżenie, że jeśli użytkownik najedzie kursorem na obraz, link URL wyraźnie nie jest powiązany z sfałszowaną marką. „Ten atak jest dość wyrafinowany, chociaż haker prawdopodobnie traci punkty, nie używając bardziej oryginalnego adresu URL” – powiedział.

Podczas gdy phishing tworzy szeroką sieć konsumencką, firmy powinny mieć świadomość, że komunikaty dotyczące programów lojalnościowych linii lotniczych często trafiają do korporacyjnych skrzynek odbiorczych; i w wiek pracy zdalnej, wielu pracowników korzysta z urządzeń osobistych w celach służbowych lub uzyskuje dostęp do usług osobistych (takich jak Gmail) na firmowych laptopach.

„Jeśli chodzi o wpływ, [kampania] była skierowana do dużej liczby klientów w wielu regionach” — dodaje Fuchs. „Chociaż trudno jest ustalić, kto jest sprawcą, takie rzeczy często można łatwo pobrać jako gotowe zestawy”.

Wykorzystanie sztucznej inteligencji do aktualizacji starych taktyk

Fuchs mówi, że kampania wpisuje się w jeden z pojawiających się trendów obserwowanych w świecie phishingu: podróbki, które są prawie nie do odróżnienia od legalnych wersji. Idąc dalej, wykorzystanie generatywnej sztucznej inteligencji (takiej jak ChatGPT) do wspomagania taktyki zaciemniania ataków phishingowych opartych na obrazach tylko utrudni ich wykrycie, dodaje.

„Dzięki generatywnej sztucznej inteligencji jest to bardzo łatwe” — mówi. „Mogą go używać do szybkiego tworzenia realistycznych obrazów znanych marek lub usług i robić to na dużą skalę, bez wiedzy na temat projektowania lub kodowania”.

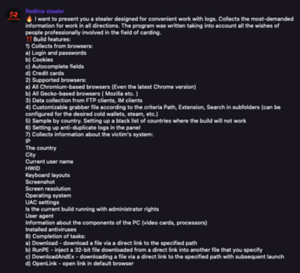

Na przykład, używając tylko monitów ChatGPT, badacz Forcepoint niedawno przekonany sztuczna inteligencja do tworzenia niewykrywalnego złośliwego oprogramowania steganograficznego, pomimo jej dyrektywy dotyczącej odrzucania złośliwych próśb.

Phil Neray, wiceprezes ds. strategii obrony cybernetycznej w CardinalOps, mówi, że trend sztucznej inteligencji jest rosnący.

„Nowością jest poziom wyrafinowania, który można teraz zastosować, aby te e-maile wyglądały prawie identycznie jak e-maile, które można otrzymać od legalnej marki” — mówi. „Podobnie jak korzystanie z Deepfake generowane przez sztuczną inteligencję, sztuczna inteligencja znacznie ułatwia teraz tworzenie wiadomości e-mail z taką samą treścią tekstową, tonem i obrazami, jak legalna wiadomość e-mail”.

Ogólnie rzecz biorąc, phisherzy podwajają to, co Fuchs nazywa „zaciemnianiem w ramach legalności”.

„Mam na myśli ukrywanie złych rzeczy w czymś, co wygląda na dobre” — wyjaśnia. „Chociaż widzieliśmy wiele przykładów fałszowania legalnych usług, takich jak PayPal, ta wykorzystuje bardziej wypróbowaną i prawdziwą wersję, która zawiera fałszywe, ale przekonująco wyglądające obrazy”.

Wykorzystanie ochrony adresów URL w celu ochrony przed utratą danych

Potencjalnymi konsekwencjami ataku dla firm są straty finansowe i utrata danych. Aby się bronić, organizacje powinny najpierw edukować użytkowników na temat tego typu ataków, podkreślając znaczenie najeżdżania kursorem na adresy URL i przeglądania pełnego linku przed kliknięciem.

„Poza tym uważamy, że ważne jest, aby wykorzystać ochronę adresów URL, która wykorzystuje techniki phishingu, takie jak ta, jako wskaźnik ataku, a także wdrożyć zabezpieczenia, które analizują wszystkie składniki adresu URL i emulują stronę, która się za nim kryje” — zauważa Fuchs.

Nie wszyscy zgadzają się, że istniejące zabezpieczenia poczty e-mail nie są w stanie wychwycić takich phishingów. Mike Parkin, starszy inżynier techniczny w Vulcan Cyber, zauważa, że wiele filtrów poczty e-mail przechwyciłoby te kampanie i albo w najgorszym przypadku oznaczyłoby je jako spam, albo oznaczyło jako złośliwe.

Zauważa, że spamerzy od lat używają obrazów zamiast tekstu w nadziei na ominięcie filtrów antyspamowych, a filtry antyspamowe ewoluowały, aby sobie z nimi radzić.

„Chociaż ostatnio ataki były dość powszechne, przynajmniej jeśli spam w moim własnym folderze niechcianej poczty jest jakąkolwiek wskazówką, nie jest to szczególnie wyrafinowany atak” — dodaje.

Ataki z wykorzystaniem sztucznej inteligencji mogą być jednak inną historią. Neray z CardinalOps twierdzi, że najlepszym sposobem walki z tymi bardziej zaawansowanymi atakami opartymi na obrazach jest wykorzystanie dużych ilości danych do trenowania algorytmów opartych na sztucznej inteligencji, jak rozpoznawać fałszywe wiadomości e-mail — poprzez analizę treści samych wiadomości e-mail, a także poprzez agregację informacji o tym, jak wszyscy inni użytkownicy wchodzili w interakcje z wiadomościami e-mail.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoAiStream. Analiza danych Web3. Wiedza wzmocniona. Dostęp tutaj.

- Wybijanie przyszłości w Adryenn Ashley. Dostęp tutaj.

- Kupuj i sprzedawaj akcje spółek PRE-IPO z PREIPO®. Dostęp tutaj.

- Źródło: https://www.darkreading.com/endpoint/picture-in-picture-obfuscation-spoofs-delta-kohls-credential-harvesting

- :ma

- :Jest

- :nie

- $W GÓRĘ

- a

- O nas

- Dostęp

- Stosownie

- działać

- aktorzy

- dodanie

- Dodaje

- zaawansowany

- Reklama

- wiek

- AI

- AID

- wymierzony

- linia lotnicza

- Linie lotnicze

- Algorytmy

- Wszystkie kategorie

- Chociaż

- kwoty

- an

- analiza

- analityk

- Analizując

- i

- każdy

- pozorny

- zjawić się

- stosowany

- podejście

- SĄ

- AS

- At

- atakować

- Ataki

- świadomy

- Łazienka

- BE

- być

- zanim

- za

- korzyści

- BEST

- Poza

- marka

- marek

- szeroko

- Budowanie

- biznes

- biznes

- ale

- by

- Połączenia

- Kampania

- Kampanie

- CAN

- Kartki okolicznosciowe

- zapasy

- ChatGPT

- wyraźnie

- kliknij

- kod

- Kody

- Kodowanie

- byliśmy spójni, od początku

- wspólny

- Komunikacja

- składniki

- zmieszany

- konsument

- zawartość

- konwertować

- Korporacyjny

- Stwórz

- POŚWIADCZENIE

- Klientów

- cyber

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- dane

- Utrata danych

- sprawa

- Rozszyfrowanie

- Obrona

- Delta

- Wnętrze

- Mimo

- rozwijać

- urządzenia

- różne

- trudny

- do

- robi

- darowizna

- podwojenie

- na dół

- dubbingowane

- łatwiej

- z łatwością

- łatwo

- kształcić

- bądź

- bezpieczeństwo poczty e-mail

- e-maile

- wschodzących

- pracowników

- inżynier

- Inżynieria

- szczególnie

- Eter (ETH)

- wszyscy

- ewoluowały

- przykłady

- Przede wszystkim system został opracowany

- Objaśnia

- dość

- imitacja

- znajomy

- walka

- filet

- filtry

- i terminów, a

- Pierwsze spojrzenie

- W razie zamówieenia projektu

- Naprzód

- od

- pełny

- Gen

- Ogólne

- generatywny

- generatywna sztuczna inteligencja

- prezent

- Karty upominkowe

- dany

- Dający

- gmail

- Go

- będzie

- dobry

- Rozwój

- haker

- hakerzy

- Ciężko

- Żniwny

- Have

- he

- Ukryj

- ma nadzieję,

- unosić

- W jaki sposób

- How To

- HTTPS

- i

- identiques

- if

- obraz

- zdjęcia

- Rezultat

- wykonawczych

- implikacje

- znaczenie

- ważny

- in

- obejmuje

- wskazanie

- Wskaźnik

- Informacja

- przykład

- Zamiar

- najnowszych

- ISN

- IT

- JEGO

- jpg

- Klawisz

- Wiedzieć

- wiedza

- krajobraz

- laptopy

- duży

- większe

- Późno

- najmniej

- prawowitość

- prawowity

- mniej

- poziom

- Dźwignia

- lubić

- LINK

- Powiązanie

- linki

- Popatrz

- poszukuje

- WYGLĄD

- Traci

- od

- Lojalność

- Program lojalnościowy

- Programy lojalnościowe

- robić

- WYKONUJE

- malware

- wiele

- znak

- Marketing

- oznaczać

- może

- mikrofon

- Monetarny

- jeszcze

- dużo

- wielokrotność

- my

- prawie

- netto

- Nowości

- zauważyć

- Uwagi

- już dziś

- numer

- OCR

- of

- oferuje

- często

- Stary

- on

- ONE

- tylko

- or

- organizacji

- oryginalny

- Inne

- koniec

- własny

- strona

- część

- PayPal

- osobisty

- phish

- phishing

- ataki phishingowe

- ZDJĘCIA

- wybierać

- obraz

- piksel

- plato

- Analiza danych Platona

- PlatoDane

- Volcano Plenty Vaporizer Storz & Bickel

- zwrotnica

- potencjał

- potencjalnie

- teraźniejszość

- prezydent

- prawdopodobnie

- Program

- Programy

- chronić

- ochrona

- QR code

- kody QR

- szybko

- realistyczny

- otrzymać

- rozpoznać

- regiony

- związane z

- opierając się

- zdalny

- wywołań

- badacz

- Badacze

- detalista

- s

- Powiedział

- taki sam

- mówią

- Skala

- skanowanie

- bezpieczeństwo

- widzieć

- widziany

- senior

- Usługi

- powinien

- pokazał

- po prostu

- Witryny

- So

- Obserwuj Nas

- Inżynieria społeczna

- coś

- wyrafinowany

- spam

- Spot

- Nadal

- Historia

- bezpośredni

- Strategia

- taki

- Wspaniały

- taktyka

- cele

- Zadanie

- Techniczny

- Techniki

- REGULAMIN

- że

- Połączenia

- Im

- sami

- Te

- one

- rzeczy

- myśleć

- to

- tych

- chociaż?

- groźba

- podmioty grożące

- do

- TON

- Pociąg

- Trend

- Trendy

- prawdziwy

- zaufany

- Obrócenie

- typy

- Aktualizacja

- aktualizowanie

- URL

- posługiwać się

- Użytkownicy

- zastosowania

- za pomocą

- Ve

- wersja

- początku.

- Wiceprezes

- Wulkan

- była

- Droga..

- we

- DOBRZE

- Co

- jeśli chodzi o komunikację i motywację

- który

- Podczas

- KIM

- szeroki

- będzie

- w

- w ciągu

- bez

- najgorszy

- by

- lat

- ty

- zefirnet