Pomimo powolnego postępu NetSecOpen — grupa firm zajmujących się bezpieczeństwem sieci i organizacji testujących sprzęt — zamierza wdrożyć swoje standardy testowania i testów porównawczych jeszcze w tym roku.

Grupa opublikowała w maju najnowszą wersję swojego standardu testowania bezpieczeństwa sieci dla technologii firewall nowej generacji, aby zebrać opinie w miarę prac nad wersją ostateczną. Efektem końcowym będzie metoda konsensusu w zakresie testowania i porównywania urządzeń zabezpieczających sieć, która umożliwi porównywanie urządzeń różnych dostawców, nawet jeśli są one oceniane przez różne strony trzecie, mówi Brian Monkman, dyrektor wykonawczy NetSecOpen.

„Pracujemy tutaj nad osiągnięciem czegoś, czego nigdy wcześniej nie robiono — ustalenia standardowych wymagań testowych, które mogą być wykonywane przez wiele laboratoriów przy użyciu różnych narzędzi testowych i uzyskiwać porównywalne wyniki” – mówi. „To coś analogicznego do sytuacji, gdy liczba mil na galon… miała różne podejścia i… testowano różne rzeczy w inny sposób, co wymusiło stworzenie standardu. Właśnie coś takiego tu robimy.”

Założona w 2017 r. NetSecOpen ma na celu złagodzenie napięć pomiędzy twórcami produktów a laboratoriami testowymi, co czasami stawały się rozdrażnione. Wśród członków znajdują się duże firmy zajmujące się bezpieczeństwem sieci — w tym Cisco Systems, Fortinet, Palo Alto Networks i WatchGuard — a także producenci sprzętu testowego, tacy jak Spirent i Ixia, oraz osoby oceniające, takie jak Europejskie Centrum Testów Zaawansowanych Sieci (EANTC) i Uniwersytet Laboratorium Interoperacyjności w New Hampshire (UNH-IOL).

Chociaż najnowszy dokument dotyczący standardów jest publikowany w ramach procesu Internet Engineering Task Force (IETF), ostateczne wytyczne nie będą standardem internetowym, którego muszą przestrzegać producenci sprzętu, ale wspólnym podejściem do metodologii testowania i konfiguracji, które poprawiają odtwarzalność i przejrzystość wyników testów.

Aktualne standardy testowania zapór sieciowych opublikowane przez IETF (RFC3511) mają 20 lat, a technologia uległa radykalnej zmianie, stwierdził NetSecOpen w swoim projekcie (RFC9411).

„Wdrożenia funkcji bezpieczeństwa ewoluowały i zróżnicowały się w zakresie wykrywania włamań i zapobiegania im, zarządzania zagrożeniami, analizy zaszyfrowanego ruchu i nie tylko” – stwierdzono w projekcie. „W branży o rosnącym znaczeniu coraz bardziej potrzebne są dobrze zdefiniowane i powtarzalne kluczowe wskaźniki wydajności (KPI), aby umożliwić uczciwe i rozsądne porównania funkcji bezpieczeństwa sieci”.

Przypadki testowe w świecie rzeczywistym

Testy NetSecOpen mają na celu wykorzystanie danych ze świata rzeczywistego w celu porównania najnowszych urządzeń zabezpieczających sieć z realistycznymi obciążeniami sieci i zagrożeniami bezpieczeństwa. Na przykład zestaw testów ruchu atakowego gromadzi typowe luki, które zostały wykorzystane przez osoby atakujące w ostatniej dekadzie.

Wersja robocza NetSecOpen zaleca określone architektury testowe, mieszankę ruchu między IPv4 i IPv6 oraz włączone funkcje bezpieczeństwa. Jednak inne aspekty testowania obejmują wymagane elementy, takie jak możliwości emulowanych przeglądarek, ruch ataków ukierunkowany na określony podzbiór znanych luk, które można wykorzystać, oraz testy różnych wydajności przepustowości, takich jak ruch aplikacji, żądania HTTPS i szybkie UDP Żądania protokołu połączeń internetowych (QUIC).

Firma zajmująca się bezpieczeństwem sieci, Palo Alto Network, członek-założyciel NetSecOpen, aktywnie współpracuje z NetSecOpen w celu „tworzenia testów i aktywnie uczestniczy w testowaniu naszych zapór sieciowych przy użyciu tych testów” – mówi Samaresh Nair, dyrektor ds. zarządzania linią produktów w Palo Alto Networks.

„Proces testowania jest… ustandaryzowany przez akredytowane domy badawcze” – mówi. „Klienci mogą go używać do oceny różnych produktów na podstawie standardowych wyników testowanych w podobny sposób”.

Zestawy testów podatności są w trakcie aktualizacji, ponieważ Agencja ds. Cyberbezpieczeństwa i Bezpieczeństwa Infrastruktury (CISA) wykazała, że mniejsze, niekrytyczne luki można połączyć w skuteczne ataki. Organizacje wcześniej odrzuciły wiele z tych luk jako mniejsze zagrożenie, ale dane dotyczące łańcucha ataków zebrane przez CISA pokazują, że napastnicy się dostosują.

„Zdecydowanie istnieje klasa zagrożeń CVE, które w przeszłości ignorowalibyśmy, a musimy zwracać na nie uwagę po prostu dlatego, że luki w zabezpieczeniach są łączone” – mówi Monkman. „To będzie naprawdę największe wyzwanie, przed jakim stoimy, ponieważ lista luk w zabezpieczeniach CISA KEV może się wydłużyć”.

Następny w chmurze

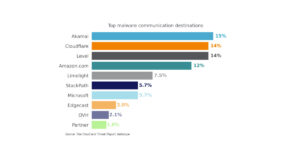

Oprócz nowych kombinacji luk – takich jak skupienie się na zestawach zagrożeń, takich jak te, które obecnie atakują sektory edukacji i opieki zdrowotnej – NetSecOpen zamierza obejmować wykrywanie kanałów dowodzenia i kontroli wykorzystywanych przez osoby atakujące, a także sposoby zapobiegania infekcja i ruch boczny.

Testowanie bezpieczeństwa środowisk chmurowych — takich jak zapory ogniowe w chmurze rozproszonej i zapory aplikacji internetowych — również znajduje się w planach na przyszłość, mówi Chris Brown, menedżer techniczny w UNH-IOL, który dołączył do NetSecOpen w 2019 roku.

„Chmura nie zmieni misji NetSecOPEN polegającej na dobrze zdefiniowanych, otwartych i przejrzystych standardach, ale raczej rozszerzy obecnie testowane produkty” – mówi Brown. „W dającej się przewidzieć przyszłości ochrona granic sieci będzie nadal konieczna pomimo wielu korzyści płynących z przetwarzania w chmurze”.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- EVM Finanse. Ujednolicony interfejs dla zdecentralizowanych finansów. Dostęp tutaj.

- Quantum Media Group. Wzmocnienie IR/PR. Dostęp tutaj.

- PlatoAiStream. Analiza danych Web3. Wiedza wzmocniona. Dostęp tutaj.

- Źródło: https://www.darkreading.com/dr-tech/network-security-testing-standard-nears-prime-time

- :ma

- :Jest

- :nie

- $W GÓRĘ

- 20

- 20 roku

- 2017

- a

- osiągnięcie

- akredytowane

- aktywnie

- przystosować

- dodatek

- przylegać

- zaawansowany

- przed

- agencja

- zmierzać

- Cele

- pozwala

- również

- an

- analiza

- i

- i infrastruktura

- Urządzenia

- Zastosowanie

- podejście

- awanse

- SĄ

- AS

- aspekty

- At

- atakować

- Ataki

- Uwaga

- BE

- bo

- stają się

- być

- jest

- Benchmark

- Benchmarkingu

- Korzyści

- pomiędzy

- Najwyższa

- Brian

- Przynosi

- przeglądarki

- ale

- by

- CAN

- możliwości

- Centrum

- łańcuch

- wyzwanie

- zmiana

- zmieniony

- kanały

- Chris

- CISA

- Cisco

- systemy cisco

- klasa

- Chmura

- cloud computing

- wspólny

- Firmy

- porównywalny

- computing

- połączenia

- Zgoda

- Stwórz

- tworzenie

- Aktualny

- Obecnie

- Klientów

- Bezpieczeństwo cybernetyczne

- Agencja ds. Bezpieczeństwa cybernetycznego i bezpieczeństwa infrastruktury

- dane

- dekada

- Obrona

- Zdecydowanie

- wykazać

- Mimo

- Wykrywanie

- urządzenia

- różne

- Dyrektor

- dystrybuowane

- urozmaicony

- dokument

- robi

- zrobić

- projekt

- dramatycznie

- łatwość

- Edukacja

- Efektywne

- Elementy

- umożliwiać

- włączony

- szyfrowane

- zakończenia

- Inżynieria

- środowiska

- sprzęt

- Eter (ETH)

- europejski

- oceniać

- oceniane

- Parzyste

- Ewentualny

- ewoluowały

- przykład

- wykonany

- wykonawczy

- Dyrektor wykonawczy

- Rozszerzać

- sprawiedliwy

- Korzyści

- informacja zwrotna

- finał

- zapora

- Zapory

- Firma

- firmy

- skupienie

- W razie zamówieenia projektu

- wytrzymałość

- przewidywalny

- Fortinet

- założenie

- funkcjonować

- Funkcje

- przyszłość

- zbierać

- miejsce

- będzie

- Zarządzanie

- Rosnąć

- Rozwój

- wytyczne

- miał

- Hampshire

- sprzęt komputerowy

- Have

- he

- opieki zdrowotnej

- tutaj

- domy

- Jednak

- HTTPS

- if

- znaczenie

- podnieść

- in

- zawierać

- Włącznie z

- coraz bardziej

- wskaźniki

- przemysł

- infekcja

- Infrastruktura

- Internet

- Interoperacyjność

- najnowszych

- wykrywania włamań

- IT

- JEGO

- jpg

- Klawisz

- Uprzejmy

- znany

- laboratorium

- Labs

- duży

- później

- firmy

- pomniejszy

- Linia

- Lista

- masa

- poszukuje

- Makers

- i konserwacjami

- kierownik

- wiele

- Może..

- członek

- Użytkownicy

- metoda

- Metodologia

- może

- Misja

- miksy

- jeszcze

- ruch

- porusza się

- wielokrotność

- musi

- niezbędny

- Potrzebować

- potrzebne

- sieć

- Bezpieczeństwo sieci

- sieci

- sieci

- nigdy

- Nowości

- następna generacja

- of

- Stary

- on

- koncepcja

- organizacji

- Inne

- ludzkiej,

- na zewnątrz

- Palo Alto

- część

- uczestnictwo

- strony

- Przeszłość

- Zapłacić

- jest gwarancją najlepszej jakości, które mogą dostarczyć Ci Twoje monitory,

- spektakle

- PIT

- Miejsce

- plato

- Analiza danych Platona

- PlatoDane

- zapobieganie

- Zapobieganie

- poprzednio

- premia

- wygląda tak

- Produkt

- Produkty

- Postęp

- protokół

- opublikowany

- Szybki

- raczej

- RE

- Prawdziwy świat

- realistyczny

- naprawdę

- rozsądny

- zaleca

- wywołań

- wymagany

- wymagania

- dalsze

- wynikły

- Efekt

- s

- mówią

- Sektory

- bezpieczeństwo

- Zagrożenia bezpieczeństwa

- zestaw

- Zestawy

- ustawienie

- pokazać

- Podobnie

- po prostu

- powolny

- mniejszy

- So

- coś

- specyficzny

- standard

- standardy

- stwierdził,

- Nadal

- taki

- systemy

- cel

- cele

- Zadanie

- Task Force

- Techniczny

- Technologia

- test

- przetestowany

- Testowanie

- Testy

- że

- Połączenia

- Przyszłość

- Tam.

- one

- rzeczy

- Trzeci

- osoby trzecie

- to

- w tym roku

- tych

- groźba

- zagrożenia

- wydajność

- czas

- do

- razem

- narzędzia

- w kierunku

- ruch drogowy

- Przezroczystość

- przezroczysty

- uniwersytet

- zaktualizowane

- posługiwać się

- używany

- za pomocą

- różnorodność

- różnorodny

- sprzedawców

- wersja

- Luki w zabezpieczeniach

- wrażliwość

- sposoby

- we

- sieć

- Aplikacja internetowa

- DOBRZE

- dobrze zdefiniowane

- Co

- jeśli chodzi o komunikację i motywację

- który

- będzie

- w

- pracujący

- by

- rok

- lat

- zefirnet