Urządzenia IoT, pomimo swoich zalet, są bardzo podatne na złośliwe oprogramowanie. Ich ograniczony rozmiar i moc obliczeniowa sprawiają, że są łatwym celem. Ochrona tych urządzeń przed atakami jest codziennym wyzwaniem dla zespołów ds. bezpieczeństwa w przedsiębiorstwach.

Przyjrzyjmy się bliżej, dlaczego złośliwe oprogramowanie IoT stanowi tak poważny problem i przeanalizujmy sposoby ochrony urządzeń IoT przed atakami złośliwego oprogramowania.

Dlaczego urządzenia IoT są podatne na złośliwe oprogramowanie

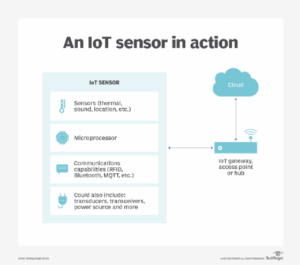

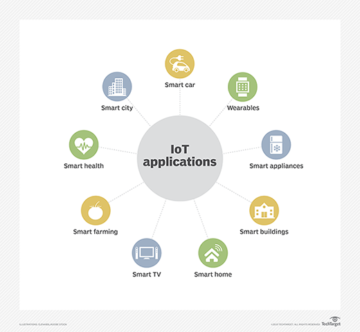

Urządzenie IoT jest klasyfikowane jako dowolne niestandardowe urządzenie komputerowe. Mogą to być produkty konsumenckie, w tym inteligentne telewizory i urządzenia do noszenia, lub produkty przemysłowe, takie jak systemy sterowania, kamery monitorujące, urządzenia do śledzenia zasobów lub urządzenia medyczne. Niezależnie od tego, na czym się skupiają, urządzenia IoT zmieniły sposób, w jaki świat działa i żyje.

Istnieją tysiące różnych typów urządzeń IoT, ale wszystkie mają wspólną zdolność łączenia się z siecią. Łączność umożliwia zdalne sterowanie tymi urządzeniami oraz dostęp do ich danych i gromadzenie ich.

Pomimo wielu korzyści, generowane, gromadzone i udostępniane przez nie dane, a także wykonywane przez nie operacje sprawiają, że urządzenia IoT są niezwykle atrakcyjne dla złośliwych hakerów. Fakt, że są podłączone do sieci, naraża je na zdalne ataki, a ich obudowa oznacza, że brakuje im niezbędnych wbudowanych zabezpieczeń, aby chronić się przed zagrożeniami i wyzyskiem.

Słabe strony i luki w zabezpieczeniach IoT

Według raportu Bitdefender IoT Security Landscape Report 2023, domy w Stanach Zjednoczonych mają średnio 46 urządzeń podłączonych do Internetu i doświadczają średnio ośmiu ataków na te urządzenia co 24 godziny. A to tylko konsumenckie urządzenia IoT.

W sierpniu 2023 r. rozproszone Honeypoty Nozomi Networks IoT rejestrowały od setek do tysięcy unikalnych adresów IP atakujących.

Ataki IoT mają na celu przejęcie kontroli nad urządzeniem, kradzież lub usunięcie wrażliwych danych lub zwerbowanie ich do botnet. Skuteczne ataki — zwłaszcza skierowane na podłączone urządzenia obsługujące infrastrukturę krytyczną lub systemy medyczne — mogą skutkować poważnymi konsekwencjami fizycznymi.

Poniższy Problemy z bezpieczeństwem narażaj urządzenia IoT na złośliwe oprogramowanie:

- Ograniczenia urządzenia. Większość urządzeń IoT projektuje się z minimalnymi możliwościami sprzętu i oprogramowania wystarczającymi do wykonywania swoich zadań. Pozostawia to niewiele możliwości w zakresie kompleksowych mechanizmów bezpieczeństwa lub ochrony danych, co czyni je bardziej podatnymi na ataki.

- Hasła zakodowane na stałe i domyślne. Zakodowane na stałe i domyślne hasła dają atakującym stosującym taktykę brutalnej siły dużą szansę na złamanie uwierzytelnienia urządzenia. Na przykład botnet HEH infekuje urządzenia przy użyciu zakodowanych na stałe poświadczeń i haseł wymuszonych metodą brute-force.

- Brak szyfrowania. Dane przechowywane lub przesyłane w postaci zwykłego tekstu są podatne na podsłuch, uszkodzenie i porwanie. Na przykład ważne informacje telemetryczne wysyłane z urządzenia IoT mogą zostać zmanipulowane w celu uzyskania błędnych wyników.

- Wrażliwe komponenty. Korzystanie z typowych komponentów sprzętowych oznacza, że każdy, kto ma wiedzę na temat płytek elektronicznych i protokołów komunikacyjnych, takich jak Uniwersalny asynchroniczny odbiornik/nadajnik i Inter-Integrated Circuit mogą rozebrać urządzenie i wyszukać luki w zabezpieczeniach sprzętu.

- Różnorodność urządzeń. W porównaniu do komputerów stacjonarnych, laptopów i telefonów komórkowych, urządzenia IoT znacznie różnią się pod względem kształtu i systemu operacyjnego. To samo dotyczy technologii sieciowych i protokołów stosowanych w urządzeniach IoT. Ta różnorodność wymaga bardziej złożonych środków bezpieczeństwa i kontroli, aby zapewnić standardowy poziom ochrony.

- Brak możliwości audytu. Atakujący atakują i wykorzystują urządzenia IoT bez obawy, że ich działania zostaną zarejestrowane lub wykryte. Zainfekowane urządzenia mogą nie wykazywać zauważalnego pogorszenia wydajności lub usług.

- Słabe mechanizmy aktualizacji. Wiele urządzeń nie ma możliwości bezpiecznej aktualizacji oprogramowania sprzętowego lub oprogramowania. Ten niedobór wymaga od firm zaangażowania znacznych zasobów, aby chronić urządzenia IoT przed nowymi lukami w zabezpieczeniach, narażając wiele urządzeń na ryzyko. Ponadto urządzenia IoT mają zwykle długie wdrożenia, dlatego coraz trudniej jest je zabezpieczyć przed nowymi modelami ataków.

- Brak świadomości bezpieczeństwa. Organizacje często wdrażają urządzenia IoT, nie w pełni rozumiejąc ich słabe strony i wpływ, jaki mają na ogólne bezpieczeństwo sieci. Podobnie większość konsumentów nie ma wiedzy, jak zmienić domyślne hasła i ustawienia przed podłączeniem nowego urządzenia do Internetu, co sprawia, że gadżet staje się łatwym celem dla atakujących.

Złośliwe oprogramowanie i ataki IoT

Urządzenia IoT mogą brać udział w dowolnej liczbie naruszeń cyberbezpieczeństwa i infekcji złośliwym oprogramowaniem, a ich skutki mogą być natychmiastowe, kaskadowe i powodować poważne zakłócenia. Ataki obejmują botnety, oprogramowanie ransomware, oprogramowanie niszczące i nielegalne urządzenia.

- Botnety IoT. Złośliwe oprogramowanie typu botnet jest często oprogramowaniem typu open source i jest swobodnie dostępne na nielegalnych forach. Jego zadaniem jest infekowanie i kontrolowanie jak największej liczby urządzeń, jednocześnie uniemożliwiając innemu złośliwemu oprogramowaniu typu botnet przejęcie kontroli nad urządzeniem. Ze względu na słabe bezpieczeństwo urządzenia IoT umożliwiają cyberprzestępcom rekrutowanie ich jako botów i tworzenie ogromnych botnetów w celu przeprowadzania niszczycielskich ataków DDoS. W rzeczywistości, według raportu Nokia Threat Intelligence Report z 2023 r., botnety IoT generują obecnie ponad 40% całego ruchu DDoS, co stanowi pięciokrotny wzrost w porównaniu z ubiegłym rokiem. Pierwszy poważny atak botnetu IoT miał miejsce w 2016 r Atak na botnet Mirai. Zainfekowanych zostało ponad 600,000 XNUMX urządzeń IoT, w tym kamery CCTV i routery domowe. Kilka głównych witryn internetowych zostało wyłączonych na wiele godzin. Botnety IoT mogą przeprowadzać inne ataki, w tym ataki brute-force, ataki phishingowe i kampanie spamowe.

- Oprogramowanie ransomware. Chociaż wiele urządzeń IoT nie przechowuje cennych danych lokalnie, nadal mogą paść ofiarą ataku oprogramowania ransomware. Oprogramowanie ransomware IoT blokuje funkcjonalność urządzenia, zamrażając inteligentne urządzenia i zamykając działalność biznesową lub infrastrukturę krytyczną. Na przykład oprogramowanie ransomware FLocker i El Gato atakuje telefony komórkowe, tablety i telewizory inteligentne, a osoby atakujące żądają zapłaty przed odblokowaniem zainfekowanych urządzeń. Chociaż możliwe może być po prostu zresetowanie zainfekowanych urządzeń IoT, wykonanie tej czynności na setkach lub tysiącach urządzeń przed wystąpieniem poważnej sytuacji daje atakującemu dużą przewagę. Atak ransomware we właściwym czasie i miejscu nie daje ofierze innego wyboru niż zapłata okupu lub nie daje mu go wcale.

- Oprogramowanie do niszczenia. Jest to termin wymyślony, ale oddaje intencje tego złośliwego oprogramowania IoT. Destructionware to atak mający na celu sparaliżowanie infrastruktury w celach politycznych, ideologicznych lub po prostu w złośliwych celach. Przykład: atak na sieć energetyczną Ukrainy w 2015 r. Wyrafinowany i dobrze zaplanowany atak zniszczył całą sieć energetyczną; minęły miesiące, zanim całkowicie przywrócono działanie. Część ataku polegała na nadpisaniu oprogramowania sprzętowego kluczowych konwerterów szeregowych na Ethernet, uniemożliwiając prawdziwym operatorom wysyłanie pilotów. Zainfekowane urządzenia trzeba było wymienić na nowe. Podobny atak wystąpił w 2022.

- Nieuczciwe urządzenia. Zamiast próbować przejąć kontrolę nad urządzeniami IoT, wielu cyberprzestępców po prostu podłącza fałszywe urządzenie do sieci IoT, jeśli nie jest ono w pełni chronione. Tworzy to punkt dostępu, z którego atakujący może skierować się dalej do sieci.

Jak wykryć ataki złośliwego oprogramowania IoT

Urządzenia IoT są obecnie niezbędnymi komponentami praktycznie każdej większej branży. Zespoły ds. bezpieczeństwa muszą rozumieć złożone czynniki ryzyka specyficzne dla ich wdrożenia i użytkowania. Jednak prace nad technikami wykrywania złośliwego oprogramowania IoT wciąż trwają. Na przykład standardowe wbudowane techniki analizy dynamicznej i statycznej nie są możliwe ze względu na zróżnicowaną architekturę i ograniczenia zasobów urządzeń IoT.

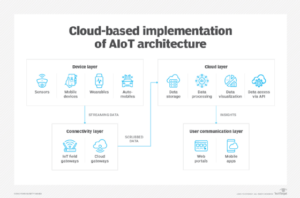

Najlepszym podejściem do wykrywania złośliwego oprogramowania IoT jest centralny system monitorowania, który przeczesuje działania urządzeń, takie jak ruch sieciowy, zużycie zasobów i interakcje użytkowników, a następnie wykorzystuje sztuczną inteligencję do generowania profili behawioralnych. Profile te mogą pomóc wykryć wszelkie odchylenia wynikające z cyberataków lub modyfikacji złośliwego oprogramowania, niezależnie od typu urządzenia. Urządzenia generujące lub obsługujące poufne dane powinny używać a zdecentralizowany, stowarzyszony model uczenia się aby zapewnić prywatność danych podczas uczenia modeli.

Przyszłe metody wykrywania IoT mogą obejmować analizę sygnału elektromagnetycznego. Na przykład badacze bezpieczeństwa pracujący w IRISA zidentyfikowane złośliwe oprogramowanie działające na urządzeniu Raspberry Pi z 98% dokładnością poprzez analizę aktywności elektromagnetycznej. Dużą zaletą tej techniki jest to, że żadne złośliwe oprogramowanie nie może jej wykryć, zablokować ani ominąć.

Jak zapobiegać złośliwemu oprogramowaniu IoT

Dopóki nie będzie realnej i skutecznej metody szybkiego wykrywania i blokowania złośliwego oprogramowania, najlepszym podejściem będzie zapewnienie pełnej ochrony urządzeń przed i w trakcie wdrażania.

Wykonaj następujące kroki:

- Włącz silną autoryzację. Zawsze zmieniaj domyślne hasła. Jeśli to możliwe, korzystaj z uwierzytelniania wielopoziomowego.

- Używaj zawsze włączonego szyfrowania. Zawsze szyfruj wszystkie dane i kanały komunikacji sieciowej.

- Wyłącz niepotrzebne funkcje. Jeśli pewne funkcje nie są używane — na przykład Bluetooth, jeśli urządzenie komunikuje się przez Wi-Fi — wyłącz je, aby zmniejszyć powierzchnię ataku.

- Zastosuj poprawki i aktualizacje. Podobnie jak w przypadku wszystkich innych zasobów sieciowych, aktualizuj wszystkie aplikacje i urządzenia IoT, zwłaszcza oprogramowanie sprzętowe. Może to być problematyczne w przypadku starszych urządzeń, których nie można załatać. Jeśli aktualizacja nie jest możliwa, umieść urządzenia w osobnej sieci, aby nie narażały innych urządzeń na ryzyko. Urządzenia bramowe może pomóc chronić tego typu urządzenia przed wykryciem i atakiem.

- Bezpieczne interfejsy API. Interfejsy API są ważną częścią ekosystemu IoT. Zapewniają interfejs pomiędzy urządzeniami i systemami zaplecza. W rezultacie przetestuj wszystkie interfejsy API używane przez urządzenia IoT i sprawdź je, aby mieć pewność, że tylko autoryzowane urządzenia mogą się za ich pośrednictwem komunikować.

- Utrzymuj kompleksową inwentaryzację aktywów. Dodaj każde urządzenie IoT do narzędzia do zarządzania zapasami. Zapisz identyfikator, lokalizację, historię usług i inne ważne wskaźniki. Poprawia to wgląd w ekosystem IoT, pomaga zespołom ds. bezpieczeństwa identyfikować fałszywe urządzenia łączące się z siecią i sygnalizować nieprawidłowe wzorce ruchu, które mogą wskazywać na trwający atak. Narzędzia do wykrywania sieci mogą również pomóc zespołom w utrzymaniu kontroli nad dużymi i szybko rozwijającymi się sieciami IoT.

- Wdrożyć silne zabezpieczenia sieci. Segreguj wszystkie sieci, z którymi łączą się urządzenia IoT, i wdrażaj dedykowane zabezpieczenia obwodowe.

- Monitoruj aplikacje zaplecza IoT. Ustawiaj alerty ostrzegające o nietypowej aktywności i regularnie skanuj w poszukiwaniu luk w zabezpieczeniach.

- Bądź proaktywny w kwestii bezpieczeństwa. Wdrażaj środki zaradcze w przypadku wykrycia nowych metod ataku lub złośliwego oprogramowania. Bądź na bieżąco z rozwojem sytuacji w krajobrazie zagrożeń IoT. Wprowadź dobrze przećwiczony plan wykrywania i odpowiedzieć na oprogramowanie ransomware i ataki DDoS.

- Ustal zasady pracy z domu. W miarę jak coraz więcej osób podłącza konsumenckie urządzenia IoT do swoich sieci domowych, pracownicy pracujący w domu muszą ściśle przestrzegać zasad regulujących sposób uzyskiwania dostępu do sieci i zasobów firmowych. Inteligentne urządzenia domowe również mogą mieć słabe zabezpieczenia, otwarcie ryzyka że osoba atakująca może stworzyć punkt wejścia do sieci firmowej. Poinformuj pracowników o zagrożeniach bezpieczeństwa, jakie stwarzają ich inteligentne urządzenia, oraz o tym, jak zapewnić im bezpieczeństwo przed atakami.

- Wprowadź program nagród za błędy. Oferuj nagrody etycznym hakerom, którzy pomyślnie odkryją i zgłoszą lukę lub błąd w sprzęcie lub oprogramowaniu ekosystemu IoT.

Przyszłość ataków IoT

Ustanowienie planu łagodzenia luk w zabezpieczeniach złośliwego oprogramowania IoT i określenie sposobu przeciwdziałania atakom IoT jest priorytetem dla wszystkich organizacji. Częstotliwość ataków IoT będzie tylko rosnąć, w miarę jak świat będzie coraz bardziej zależny od inteligentnych technologii.

Ekosystemy IoT są z natury złożone i mają dużą powierzchnię ataku; złośliwi hakerzy słusznie postrzegają urządzenia IoT jako lekko wiszące owoce. Brak akceptowanych na całym świecie standardów bezpieczeństwa IoT sprawia, że zapewnienie bezpieczeństwa urządzeń IoT jest znacznie trudniejsze. Inicjatywy takie jak te z NIST, ENISAThe Europejski Instytut Norm Telekomunikacyjnych oraz Sojusz ioXtdoprowadzi do znacznej poprawy wbudowanych zabezpieczeń przyszłych urządzeń IoT. Celem unijnego aktu o odporności cybernetycznej jest natomiast zapewnienie producenci poprawiają bezpieczeństwo swoich urządzeń cyfrowych.

Michael Cobb, CISSP-ISSAP, jest uznanym autorem bezpieczeństwa z ponad 20-letnim doświadczeniem w branży IT.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoData.Network Pionowe generatywne AI. Wzmocnij się. Dostęp tutaj.

- PlatoAiStream. Inteligencja Web3. Wiedza wzmocniona. Dostęp tutaj.

- PlatonESG. Węgiel Czysta technologia, Energia, Środowisko, Słoneczny, Gospodarowanie odpadami. Dostęp tutaj.

- Platon Zdrowie. Inteligencja w zakresie biotechnologii i badań klinicznych. Dostęp tutaj.

- Źródło: https://www.techtarget.com/searchsecurity/tip/How-to-protect-your-organization-from-IoT-malware

- :Jest

- :nie

- :Gdzie

- $W GÓRĘ

- 000

- 01

- 1

- 20

- 20 roku

- 2015

- 2016

- 2023

- 24

- 30

- 32

- 40

- 46

- 50

- a

- zdolność

- Zdolny

- zaakceptowany

- dostęp

- dostęp

- Stosownie

- precyzja

- działać

- zajęcia

- działalność

- aktorzy

- dodatek

- Adresy

- Korzyść

- przed

- AI

- zmierzać

- Cele

- Alerty

- Wszystkie kategorie

- również

- zawsze

- wśród

- an

- analiza

- Analizując

- i

- każdy

- ktoś

- osobno

- Pszczoła

- aplikacje

- podejście

- SĄ

- AS

- kapitał

- Aktywa

- At

- atakować

- Ataki

- atrakcyjny

- Audyt

- Sierpnia

- Uwierzytelnianie

- autor

- autoryzacja

- upoważniony

- dostępny

- średni

- świadomy

- świadomość

- Back-end

- BE

- staje się

- zanim

- jest

- Korzyści

- BEST

- pomiędzy

- Duży

- Blokować

- zablokowany

- bloking

- Bluetooth

- Botnet

- botnety

- boty

- hojność

- program nagród

- naruszenia

- Bug

- nagroda za błąd

- wbudowany

- biznes

- operacje biznesowe

- ale

- by

- oprawa ołowiana witrażu

- kamery

- Kampanie

- CAN

- nie może

- możliwości

- Pojemność

- przechwytuje

- walizka

- Spowodować

- CCTV

- centralny

- pewien

- wyzwanie

- wyzwanie

- szansa

- zmiana

- zmieniony

- kanały

- ZOBACZ

- zbierać

- popełnić

- wspólny

- komunikować

- Komunikacja

- Firmy

- sukcesy firma

- kompleks

- składniki

- wszechstronny

- kompromis

- computing

- moc obliczeniowa

- Troska

- Skontaktuj się

- połączony

- Podłączonych urządzeń

- Podłączanie

- Łączność

- Ograniczenia

- konsument

- Produkty konsumenckie

- Konsumenci

- konsumpcja

- kontrola

- kontrolowanych

- kontroli

- Korporacyjny

- Korupcja

- mógłby

- Przeciwdziałać

- świetny

- Stwórz

- tworzy

- Listy uwierzytelniające

- krytyczny

- Infrastruktura krytyczna

- cyber

- Ataki komputerowe

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- codziennie

- dane

- prywatność danych

- Ochrona danych

- Data

- DDoS

- dedykowane

- głębiej

- Domyślnie

- wymagający

- rozwijać

- Wdrożenie

- wdrożenia

- zaprojektowany

- Mimo

- wykryć

- wykryte

- Wykrywanie

- określaniu

- niszczycielski

- wydarzenia

- urządzenie

- urządzenia

- różne

- trudny

- cyfrowy

- odkryj

- odkryty

- odkrycie

- zakłócenia

- dystrybuowane

- inny

- Różnorodność

- robi

- darowizna

- na dół

- z powodu

- podczas

- dynamiczny

- łatwo

- Ekosystem

- Ekosystemy

- Efektywne

- ruchomości

- el

- Elektroniczny

- pracowników

- zatrudniający

- umożliwiać

- Umożliwia

- szyfrowanie

- ogromny

- zapewnić

- Enterprise

- bezpieczeństwo przedsiębiorstwa

- Cały

- wejście

- niezbędny

- etyczny

- EU

- Europa

- Każdy

- codzienny

- zbadać

- przykład

- istnieć

- rozszerzenie

- doświadczenie

- Wykorzystać

- eksploatacja

- narażony

- niezwykle

- fakt

- czynnik

- Czynniki

- Spadać

- strach

- Korzyści

- i terminów, a

- Flagi

- Skupiać

- obserwuj

- następujący

- W razie zamówieenia projektu

- Nasz formularz

- Forum

- swobodnie

- Zamrażanie

- Częstotliwość

- od

- w pełni

- Funkcjonalność

- dalej

- przyszłość

- Wzrost

- Generować

- prawdziwy

- Dać

- daje

- Globalnie

- bardzo

- Krata

- hakerzy

- miał

- uchwyt

- sprzęt komputerowy

- Have

- pomoc

- pomaga

- wysoko

- historia

- Strona główna

- Domy

- GODZINY

- gospodarstwo domowe

- W jaki sposób

- How To

- Jednak

- HTTPS

- Setki

- ICON

- ID

- zidentyfikować

- if

- Natychmiastowy

- Rezultat

- ważny

- podnieść

- ulepszony

- poprawia

- in

- zawierać

- Włącznie z

- Zwiększać

- coraz bardziej

- wskazać

- przemysłowy

- przemysł

- zakażenia

- Informacja

- Infrastruktura

- inicjatywy

- zamiast

- Inteligencja

- zamiar

- Interakcje

- Interfejs

- Internet

- najnowszych

- inwentarz

- Zarządzanie zapasami

- zaangażowany

- Internet przedmiotów

- Urządzenie IoT

- urządzenia iot

- IP

- Adresy IP

- ISN

- problem

- IT

- Branża IT

- jpg

- właśnie

- Trzymać

- konserwacja

- wiedza

- Brak

- krajobraz

- laptopy

- duży

- uruchomić

- prowadzić

- nauka

- pozostawiając

- poziom

- Dźwignia

- Ograniczony

- mało

- Zyje

- lokalnie

- lokalizacja

- Zamki

- długo

- Popatrz

- Partia

- poważny

- robić

- WYKONUJE

- Dokonywanie

- malware

- wykrywanie złośliwego oprogramowania

- i konserwacjami

- manipulować

- wiele

- oznaczać

- znaczy

- w międzyczasie

- środków

- Mechanizmy

- medyczny

- metoda

- metody

- Metryka

- może

- minimalny

- Złagodzić

- Aplikacje mobilne

- telefony komórkowe

- modele

- Modyfikacje

- monitorowanie

- miesięcy

- jeszcze

- większość

- dużo

- uwierzytelnianie wieloczynnikowe

- musi

- niezbędny

- sieć

- Bezpieczeństwo sieci

- ruch sieciowy

- sieci

- Nowości

- nist

- Nie

- Nokia

- już dziś

- numer

- of

- nieaktywny

- często

- starszych

- on

- Onboard

- te

- tylko

- koncepcja

- open source

- operacje

- operatorzy

- Option

- or

- organizacja

- organizacji

- OS

- Inne

- koniec

- ogólny

- część

- szczególnie

- hasła

- Przeszłość

- Łatki

- wzory

- Zapłacić

- płatność

- Ludzie

- wykonać

- jest gwarancją najlepszej jakości, które mogą dostarczyć Ci Twoje monitory,

- phishing

- ataki phishingowe

- telefony

- fizyczny

- Pivot

- Miejsce

- zwykły tekst

- krok po kroku

- plato

- Analiza danych Platona

- PlatoDane

- Volcano Plenty Vaporizer Storz & Bickel

- punkt

- polityka

- polityczny

- biedny

- możliwy

- power

- Sieć energetyczna

- zapobiec

- priorytet

- prywatność

- Proaktywne

- Produkty

- profile

- Program

- Postęp

- chronić

- chroniony

- ochrony

- ochrona

- protokoły

- zapewniać

- cele

- położyć

- szybko

- konsekwencje

- Okup

- ransomware

- Atak ransomware

- szybko

- Malina

- Raspberry Pi

- rekord

- nagrany

- rekrut

- zmniejszyć

- Bez względu

- regularnie

- zdalny

- zdalnie

- Słynny

- otrzymuje

- raport

- Wymaga

- Badacze

- sprężystość

- Zasób

- Zasoby

- przywrócone

- dalsze

- Efekt

- Nagrody

- prawo

- Ryzyko

- czynniki ryzyka

- ryzyko

- bieganie

- s

- "bezpiecznym"

- taki sam

- skanować

- Sekcja

- bezpieczne

- bezpiecznie

- bezpieczeństwo

- Świadomość bezpieczeństwa

- Środki bezpieczeństwa

- badacze bezpieczeństwa

- zagrożenia bezpieczeństwa

- wrażliwy

- wysłany

- oddzielny

- usługa

- zestaw

- w panelu ustawień

- kilka

- ciężki

- Share

- niedobór

- powinien

- pokazać

- Signal

- znaczący

- znacznie

- podobny

- po prostu

- sytuacja

- Rozmiar

- mądry

- Inteligentny dom

- inteligentne urządzenia domowe

- So

- Tworzenie

- wyrafinowany

- Źródło

- spam

- specyficzny

- standard

- standardy

- Zjednoczone

- pobyt

- Cel

- Nadal

- sklep

- przechowywany

- stres

- silny

- udany

- Z powodzeniem

- taki

- wystarczający

- Powierzchnia

- inwigilacja

- wrażliwy

- system

- systemy

- T

- taktyka

- Brać

- biorąc

- cel

- cele

- zadania

- Zespoły

- technika

- Techniki

- Technologies

- telekomunikacja

- semestr

- test

- niż

- że

- Połączenia

- Przyszłość

- świat

- ich

- Im

- sami

- następnie

- Tam.

- Te

- one

- to

- tych

- tysiące

- groźba

- podmioty grożące

- inteligencja zagrożeń

- zagrożenia

- Przez

- czas

- czasy

- do

- już dziś

- wziął

- narzędzie

- narzędzia

- Top

- trackery

- ruch drogowy

- przeszkolony

- prawdziwy

- stara

- rodzaj

- typy

- Ukraina

- zrozumieć

- zrozumienie

- wyjątkowy

- Zjednoczony

- United States

- odblokowywanie

- niezwykły

- Aktualizacja

- Nowości

- posługiwać się

- używany

- Użytkownicy

- zastosowania

- za pomocą

- zazwyczaj

- Cenny

- początku.

- przez

- wykonalne

- Ofiara

- Zobacz i wysłuchaj

- prawie

- widoczność

- Luki w zabezpieczeniach

- wrażliwość

- Wrażliwy

- była

- Droga..

- sposoby

- wearables

- strony internetowe

- DOBRZE

- były

- jeśli chodzi o komunikację i motywację

- który

- Podczas

- KIM

- dlaczego

- Wi-Fi

- będzie

- w

- w ciągu

- bez

- świadkiem

- Praca

- Praca w domu

- pracujący

- działa

- świat

- rok

- lat

- Twój

- zefirnet