Specjaliści od cyberbezpieczeństwa od dawna dyskutują, że przyszłe konflikty nie będą już toczyć się tylko na fizycznym polu bitwy, ale także w przestrzeni cyfrowej. Chociaż ostatnie konflikty pokazują, że fizyczne pole bitwy nie zmieni się w najbliższym czasie, obserwujemy również więcej wspieranych przez państwo cyberataków niż kiedykolwiek wcześniej. Dlatego tak ważne jest, aby firmy, osoby prywatne i rządy były przygotowane na atak. Na cyfrowym polu bitwy nie tylko żołnierze są celem — wszyscy są na linii ognia.

Mówiąc najogólniej, aktem cyberwojny jest każda wspierana przez państwo szkodliwa aktywność online, której celem są zagraniczne sieci. Jednak, podobnie jak w przypadku większości zjawisk geopolitycznych, rzeczywiste przykłady cyberwojny są znacznie bardziej złożone. W mrocznym świecie wspieranej przez państwo cyberprzestępczości ataki nie zawsze przeprowadzają bezpośrednio rządowe agencje wywiadowcze. Zamiast tego znacznie częściej obserwuje się ataki ze strony zorganizowanych organizacji cyberprzestępczych, które mają powiązania z państwem narodowym. Organizacje te są znane jako grupy zaawansowanego trwałego zagrożenia (APT). Niesławny APT-28, znany również jako Fancy Bear włamał się do Komitetu Narodowego Demokratów w 2016 roku jest doskonałym przykładem tego rodzaju szpiegostwa.

Luźne powiązania między grupami APT a państwowymi agencjami wywiadowczymi oznaczają zatarcie granic między międzynarodowym szpiegostwem a bardziej tradycyjną cyberprzestępczością. Utrudnia to określenie, czy dany atak jest „aktem cyberwojny”. W związku z tym analitycy bezpieczeństwa często są w stanie postawić hipotezę, czy atak był poparty stanem procentowym i stopniem pewności. W pewnym sensie jest to doskonała przykrywka dla złośliwych agencji państwowych, które chcą atakować i zakłócać infrastrukturę krytyczną, jednocześnie zmniejszając potencjał generowania kryzysu geopolitycznego lub konfliktu zbrojnego.

Jeśli wróg jest w zasięgu, ty też

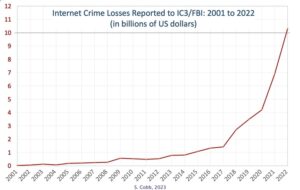

Niezależnie od tego, czy cyberatak jest bezpośrednio powiązany z agencją obcego państwa, ataki na infrastruktura krytyczna może mieć druzgocące skutki. Infrastruktura krytyczna odnosi się nie tylko do infrastruktury państwowej i obsługiwanej przez państwo, takiej jak sieci energetyczne i organizacje rządowe; banki, duże korporacje i dostawcy usług internetowych - wszyscy są objęci parasolem cele związane z infrastrukturą krytyczną.

Na przykład ukierunkowany schemat „hakuj, pompuj i wyrzucaj”, w ramach którego naraża się wiele osobistych portfeli handlowych online w celu manipulować cenami akcji, mogłaby zostać podjęta przez grupę wspieraną przez państwo w celu zniszczenia funduszy oszczędnościowych i emerytalnych w innym kraju, z potencjalnie katastrofalnymi konsekwencjami dla gospodarki.

Ponieważ rządy i organizacje prywatne nadal wdrażają inteligentne i połączone sieci IT, ryzyko i potencjalne konsekwencje będą nadal rosły. Ostatnie badania przez University of Michigan znalazł poważne luki w zabezpieczeniach lokalnych systemów sygnalizacji świetlnej. Z jednego punktu dostępowego zespół badawczy był w stanie przejąć kontrolę nad ponad 100 sygnalizatorami drogowymi. Chociaż luka w tym systemie została następnie załatana, podkreśla to znaczenie solidnych, aktualnych wbudowanych systemów bezpieczeństwa w celu ochrony infrastruktury przed cyberatakami.

Broń teraz lub daj się pokonać później

W przypadku większych i bardziej złożonych sieci szansa na wykorzystanie luk rośnie wykładniczo. Jeśli organizacje mają mieć jakiekolwiek szanse na wyrafinowany atak wspierany przez państwo, każdy pojedynczy punkt końcowy w sieci musi być stale monitorowany i zabezpieczany.

Niektórzy już nauczyli się tej lekcji na własnej skórze. W 2017 roku amerykańskiemu gigantowi spożywczemu Mondelez odmówiono wypłaty ubezpieczenia w wysokości 100 milionów dolarów po rosyjskim cyberataku ATP, ponieważ atak uznano za „akt wojny” i nie są objęte polisą ubezpieczeniową firmy dotyczącą cyberbezpieczeństwa. (Konglomerat i ostatnio Zurich Insurance rozstrzygnął ich spór na nieujawnionych warunkach).

Bezpieczeństwo punktów końcowych nigdy nie było bardziej krytyczne niż obecnie. Korzystanie z osobistych urządzeń mobilnych jako narzędzi pracy stało się wszechobecne w niemal każdej branży. Co przerażające, ten wzrost polityki „przynieś własne urządzenia” był częściowo spowodowany fałszywym założeniem, że urządzenia mobilne są z natury bezpieczniejsze niż komputery stacjonarne.

Jednak kilka rządów i grup ATP o ugruntowanych możliwościach cybernetycznych przystosowało się do i wykorzystywał krajobraz zagrożeń mobilnych przez ponad 10 lat z niebezpiecznie niskimi wskaźnikami wykrywalności. Ataki na rządowe i cywilne sieci komórkowe mogą spowodować unieruchomienie dużej części siły roboczej, zatrzymanie produktywności i zakłócenie wszystkiego, od podejmowania decyzji przez rząd po gospodarkę.

W dzisiejszym krajobrazie zagrożeń cyberataki nie są tylko potencjalnym zagrożeniem, ale należy się ich spodziewać. Na szczęście rozwiązanie pozwalające zminimalizować szkody jest stosunkowo proste: nie ufaj nikomu i zabezpiecz wszystko.

Menedżerowie IT i bezpieczeństwa mogą nie być w stanie zapobiec cyberatakowi lub cyberwojnie; mogą się jednak obronić przed najgorszymi skutkami. Jeśli urządzenie jest połączone z infrastrukturą, fizycznie lub wirtualnie, stanowi potencjalne tylne wejście dla cyberprzestępców, umożliwiające dostęp do danych i zakłócanie operacji. Tak więc, jeśli organizacje chcą uniknąć wpadnięcia w krzyżowy ogień cyberwojny, bezpieczeństwo punktów końcowych musi być priorytetem we wszystkich operacjach, od urządzeń mobilnych po komputery stacjonarne.

- blockchain

- portfele kryptowalutowe

- krypto-wymiana

- bezpieczeństwo cybernetyczne

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- Mroczne czytanie

- Departament Bezpieczeństwa Wewnętrznego

- cyfrowe portfele

- zapora

- Kaspersky

- malware

- Mcafee

- NexBLOC

- plato

- Platon Ai

- Analiza danych Platona

- Gra Platona

- PlatoDane

- platogaming

- VPN

- zabezpieczenia stron internetowych