Weet je nog dat een paar ethische hackers in 2015 op afstand een Jeep Cherokee overnamen terwijl deze op een snelweg nabij het centrum van St. Louis reed? Het achtergrondverhaal is dat die 'hackers', beveiligingsonderzoekers Charlie Miller en Chris Valasek, enkele jaren voor hun spraakmakende prestatie autofabrikanten benaderden en waarschuwden voor de risico's die beveiligingsproblemen met zich meebrachten voor auto's. Fabrikanten beschouwden auto's destijds echter niet als doelwitten voor cyberaanvallen.

Met de hoeveelheid hardware- en software-inhoud die meer automatisering mogelijk maakt, hebben voertuigen eigenlijk veel potentiële beveiligingsproblemen, net als veel van onze andere slimme, verbonden IoT-apparaten. Laten we eens kijken naar de belangrijkste autogebieden die moeten worden beschermd, waarom het belangrijk is om vanaf het begin van de ontwerpcyclus rekening te houden met veiligheid en hoe u de volledige auto van bumper tot bumper kunt beschermen.

ECU's: onweerstaanbaar voor hackers

We kunnen onze discussie beginnen met elektronische regeleenheden (ECU's), de ingebedde systemen in auto-elektronica die de elektrische systemen of subsystemen in voertuigen besturen. Het is niet ongebruikelijk dat moderne voertuigen meer dan 100 ECU's hebben die uiteenlopende functies uitvoeren, zoals brandstofinjectie, temperatuurregeling, remmen en objectdetectie. Traditioneel werden ECU's ontworpen zonder de vereiste dat ze de entiteiten valideren waarmee ze communiceren; in plaats daarvan accepteerden ze gewoon commando's van en deelden ze informatie met elke entiteit op dezelfde bedradingsbus. Voertuignetwerken werden niet beschouwd als communicatienetwerken in de zin van bijvoorbeeld internet. Deze misvatting heeft echter de grootste kwetsbaarheid gecreëerd.

Terug naar de Jeep hack, Miller en Valasek wilden demonstreren hoe gemakkelijk ECU's konden worden aangevallen. Eerst maakten ze misbruik van een kwetsbaarheid in de software op een radioprocessor via het mobiele netwerk, stapten vervolgens over op het infotainmentsysteem en ten slotte richtten ze zich op de ECU's om het remmen en sturen te beïnvloeden. Dat was genoeg om de auto-industrie meer aandacht te laten besteden aan cybersecurity.

Tegenwoordig is het gebruikelijk dat ECU's worden ontworpen met gateways, zodat alleen de apparaten die met elkaar zouden moeten praten, dit doen. Dit biedt een veel betere benadering dan een wijd open netwerk in het voertuig.

Hoe infotainmentsystemen kunnen worden benut

Naast ECU's kunnen auto's andere kwetsbaarheden bevatten waardoor een kwaadwillende van het ene apparaat in het voertuig naar het andere kan hinkelen. Overweeg het infotainmentsysteem, dat is verbonden met mobiele netwerken voor activiteiten zoals:

- Firmware-updates voor auto's van voertuigfabrikanten

- Locatiegebaseerde hulp bij pech onderweg en voertuigdiagnosediensten op afstand

- In de toekomst zullen voertuig-tot-voertuig en voertuig-tot-alles steeds vaker gaan functioneren

Het punt is dat infotainmentsystemen vaak ook verbonden zijn met verschillende kritieke voertuigsystemen om bestuurders te voorzien van operationele gegevens, zoals informatie over de motorprestaties, evenals bedieningselementen, variërend van klimaatbeheersing en navigatiesystemen tot systemen die aansluiten bij rijfuncties . Infotainmentsystemen hebben ook steeds meer een zekere mate van integratie met het dashboard, waarbij moderne dashboards een onderdeel worden van het infotainmentscherm. Gezien alle verbindingen die er zijn in dit voertuigsubsysteem en de krachtige, volledig uitgeruste software die deze functies uitvoert, is het waarschijnlijk dat iemand een kwetsbaarheid zal misbruiken om ze te hacken.

Netwerken in voertuigen beveiligen

Om dergelijke aanvallen te voorkomen, is het belangrijk om fysieke of logische toegangscontroles toe te passen op het type informatie dat wordt uitgewisseld tussen meer en minder bevoorrechte subsystemen van het netwerk. Om ervoor te zorgen dat de communicatie authentiek is, is het ook van cruciaal belang voor netwerken in voertuigen om gebruik te maken van de beveiligingservaring die de afgelopen 30 jaar in de netwerkwereld is opgedaan door sterke cryptografie te combineren met sterke identificatie en authenticatie. Al deze maatregelen moeten vroeg in de ontwerpcyclus worden gepland om een robuuste beveiligingsbasis voor het systeem te bieden. Dit in een vroeg stadium doen is minder arbeidsintensief, minder kostbaar en effectiever onderzocht op restrisico's dan stukje bij beetje beveiligingsmaatregelen in te bouwen om problemen aan te pakken die later opduiken.

De toenemende populariteit van Ethernet voor netwerken in voertuigen is een positieve ontwikkeling. Ethernet brengt enige kostenbesparingen met zich mee en een aantal krachtige netwerkparadigma's die de snelheden ondersteunen die nodig zijn voor toepassingen zoals geavanceerde rijhulpsystemen (ADAS) en autonoom rijden, evenals toenemende toepassingen van infotainmentsystemen. Een deel van de Ethernet-standaard voorziet in apparaten die zichzelf identificeren en hun identiteit bewijzen voordat ze zich bij het netwerk mogen aansluiten en kritieke functies mogen uitvoeren.

NHTSA Best practices voor cyberbeveiliging in de auto-industrie

De De National Highway Traffic Safety Administration (NHTSA) stelt een meerlagige cyberbeveiligingsaanpak voor auto's voor, met een betere weergave van het voertuigsysteem als een netwerk van verbonden subsystemen die allemaal kwetsbaar kunnen zijn voor cyberaanvallen. In zijn bijgewerkt rapport met beste praktijken op het gebied van cyberbeveiliging NHSTA, dat deze maand is uitgebracht, geeft verschillende aanbevelingen met betrekking tot fundamentele cyberbeveiliging van voertuigen. Veel hiervan lijken logische praktijken voor de ontwikkeling van kritieke systemen, maar deze praktijken waren (en zijn nog steeds) verrassend afwezig bij velen. Enkele suggesties voor een meer cyberbewuste houding:

- Beperk de toegang voor ontwikkelaars/foutopsporing in productieapparaten. Een ECU kan mogelijk worden benaderd via een open foutopsporingspoort of via een seriële console, en vaak is deze toegang op een bevoorrecht niveau. Als toegang op ontwikkelaarsniveau nodig is in productieapparaten, moeten foutopsporings- en testinterfaces op passende wijze worden beschermd om autorisatie van bevoorrechte gebruikers te vereisen.

- Bescherm cryptografische sleutels en andere geheimen. Alle cryptografische sleutels of wachtwoorden die een ongeoorloofd, verhoogd niveau van toegang tot voertuigcomputerplatforms kunnen bieden, moeten worden beschermd tegen openbaarmaking. Elke sleutel van het computerplatform van een enkel voertuig mag geen toegang geven tot meerdere voertuigen. Dit impliceert dat er een zorgvuldige strategie voor sleutelbeheer nodig is, gebaseerd op unieke sleutels en andere geheimen in elk voertuig, en zelfs in elk subsysteem.

- Diagnostische toegang tot voertuigonderhoud regelen. Beperk diagnostische functies zoveel mogelijk tot een specifieke modus van voertuigbediening om het beoogde doel van de bijbehorende functie te bereiken. Ontwerp dergelijke functies om potentieel gevaarlijke vertakkingen te elimineren of te minimaliseren als ze verkeerd worden gebruikt of misbruikt.

- Beheer toegang tot firmware. Gebruik goede beveiligingscoderingspraktijken en gebruik tools die beveiligingsresultaten ondersteunen in hun ontwikkelingsprocessen.

- Beperk de mogelijkheid om firmware aan te passen, inclusief kritieke gegevens. Door de mogelijkheid om firmware aan te passen te beperken, wordt het voor kwaadwillenden een grotere uitdaging om malware op voertuigen te installeren.

- Beheer interne voertuigcommunicatie. Vermijd waar mogelijk het verzenden van veiligheidssignalen als berichten op gemeenschappelijke databussen. Als dergelijke veiligheidsinformatie via een communicatiebus moet worden doorgegeven, moet de informatie zich bevinden op communicatiebussen die zijn gesegmenteerd vanaf alle voertuig-ECU's met externe netwerkinterfaces. Pas voor kritieke veiligheidsberichten een berichtauthenticatieschema toe om de mogelijkheid van spoofing van berichten te beperken.

Het NHTSA cybersecurity best practices-rapport biedt een goed startpunt om automobieltoepassingen te versterken. Het is echter geen receptenboek en ook niet allesomvattend. NHTSA raadt de industrie ook aan om de richtlijnen van het National Institute of Standards and Technology (NIST) te volgen. Cyberbeveiligingskader, dat advies geeft over het ontwikkelen van gelaagde cyberbeveiliging voor voertuigen op basis van vijf hoofdfuncties: identificeren, beschermen, detecteren, reageren en herstellen. Bovendien zijn standaarden zoals ISO SAE 21434 Cyberbeveiliging van wegvoertuigen, die in sommige opzichten parallel loopt met de ISO 26262-norm voor functionele veiligheid, geeft ook een belangrijke richting aan.

Helpt u bij het beveiligen van uw automotive SoC-ontwerpen

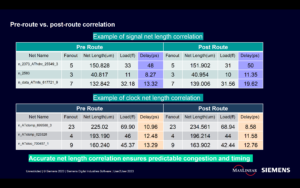

Voertuigfabrikanten hebben verschillende niveaus van interne expertise op het gebied van cyberbeveiliging. Sommigen kiezen er nog steeds voor om tegen het einde van het ontwerpproces een beveiligingslaag toe te voegen aan hun auto-ontwerpen; wachten tot een ontwerp bijna voltooid is, kan er echter toe leiden dat kwetsbare punten onaangeroerd blijven en openstaan voor aanvallen. Door beveiliging vanaf de basis te ontwerpen, kunt u voorkomen dat er kwetsbare systemen ontstaan (zie onderstaande afbeelding voor een weergave van de beveiligingslagen die nodig zijn om een SoC voor auto's te beschermen). Bovendien is het ook belangrijk om ervoor te zorgen dat de beveiliging blijft bestaan zolang er voertuigen op de weg rijden (gemiddeld 11 jaar).

Beveiligingslagen die nodig zijn om een SoC voor auto's te beschermen.

Met onze lange geschiedenis in het ondersteunen van SoC-ontwerpen voor auto's, kan Synopsys u helpen bij het ontwikkelen van de strategie en architectuur om een hoger beveiligingsniveau in uw ontwerpen te implementeren. Naast onze technische expertise omvatten onze relevante oplossingen op dit gebied:

Verbonden auto's maken deel uit van deze mix van dingen die veerkrachtiger moeten worden gemaakt en moeten worden gehard tegen aanvallen. Hoewel functionele veiligheid een vertrouwd aandachtsgebied is geworden voor de industrie, wordt het tijd dat cyberbeveiliging ook deel gaat uitmaken van de vroege planning voor autosilicium en -systemen. U kunt immers geen veilige auto hebben als deze niet ook veilig is.

Om meer bezoek te leren Synopsys DesignWare beveiligings-IP.

Lees ook:

Identiteits- en gegevensversleuteling voor PCIe- en CXL-beveiliging

Hoogwaardige natuurlijke taalverwerking (NLP) in beperkte ingebedde systemen

Lezingenreeks: Ontwerp van een Time Interleaved ADC voor 5G-automobieltoepassingen

Deel dit bericht via: Bron: https://semiwiki.com/eda/synopsys/307428-why-its-critical-to-design-in-security-early-to-protect-automotive-systems-from-hackers/

- 100

- 11

- 5G

- toegang

- over

- activiteiten

- toevoeging

- adres

- vergevorderd

- Alles

- onder

- Nog een

- toepassingen

- nadering

- architectuur

- GEBIED

- rond

- Aanvallen

- Authentiek

- authenticatie

- machtiging

- Automatisering

- automotive

- auto-industrie

- autonoom

- gemiddelde

- wezen

- BEST

- 'best practices'

- Grootste

- bus

- bussen

- auto

- auto's

- codering

- Gemeen

- Communicatie

- Communicatie

- bestanddeel

- computergebruik

- aansluitingen

- troosten

- content

- voortzetten

- kon

- Wij creëren

- kritisch

- geheimschrift

- Cyber aanval

- cyberaanvallen

- Cybersecurity

- gegevens

- Design

- ontwerpen

- ontwerpen

- Opsporing

- ontwikkelen

- het ontwikkelen van

- Ontwikkeling

- apparaat

- systemen

- Downtown

- gedreven

- bestuurder

- aandrijving

- Vroeg

- Elektronica

- waardoor

- encryptie

- ervaring

- expertise

- Exploiteren

- Kenmerk

- Voordelen

- Figuur

- Tot slot

- Voornaam*

- Focus

- volgen

- Foundation

- Brandstof

- vol

- functies

- toekomst

- goed

- houwen

- Hackers

- Hardware

- met

- hulp

- geschiedenis

- Hoe

- HTTPS

- Identificatie

- identificeren

- uitvoeren

- belangrijk

- Inclusief

- -industrie

- informatie

- integratie

- Internet

- iot

- iot apparaten

- IT

- jeep

- mee

- sleutel

- toetsen

- arbeid

- taal

- LEARN

- Niveau

- niveaus

- lang

- malware

- management

- denken

- meer

- nationaal

- Natuurlijke taal

- Natural Language Processing

- Navigatie

- Nabij

- nodig

- netwerk

- netwerken

- netwerken

- nlp

- Objectdetectie

- open

- Overige

- wachtwoorden

- prestatie

- Fysiek

- planning

- platform

- platforms

- krachtige

- Principal

- processen

- productie

- beschermen

- zorgen voor

- biedt

- Radio

- variërend

- recept

- Herstellen

- uitgebracht

- verslag

- Risico

- lopend

- veilig

- Veiligheid

- veiligheid

- beveiligingsonderzoekers

- zin

- -Series

- reeks

- gedeeld

- slim

- So

- Software

- Oplossingen

- Iemand

- normen

- begin

- Verhaal

- Strategie

- sterke

- ondersteuning

- system

- Systems

- praat

- Tik

- Technisch

- proef

- De toekomst

- Door

- BINDEN

- niet de tijd of

- tools

- verkeer

- unieke

- updates

- gebruikers

- voertuig

- Voertuigen

- kwetsbaarheden

- kwetsbaarheid

- Kwetsbaar

- Wat

- zonder

- wereld

- zou

- jaar