Ondanks de langzame vooruitgang streeft NetSecOpen – een groep netwerkbeveiligingsbedrijven en hardwaretestorganisaties – ernaar om later dit jaar zijn test- en benchmarkstandaarden operationeel te hebben.

De groep publiceerde in mei de nieuwste versie van zijn netwerkbeveiligingsteststandaard voor de volgende generatie firewalltechnologie om feedback te verzamelen terwijl de groep op weg is naar een definitieve versie. Het eindresultaat zal een consensusmethode zijn voor het testen en benchmarken van netwerkbeveiligingsapparatuur waarmee vergelijkingen van apparaten van verschillende leveranciers mogelijk zijn, zelfs als ze door verschillende derde partijen worden geëvalueerd, zegt Brian Monkman, uitvoerend directeur van NetSecOpen.

"Waar we hier aan werken is iets dat nog nooit is gedaan: het opzetten van standaard testvereisten die door meerdere laboratoria kunnen worden uitgevoerd met behulp van verschillende testtools en het verkrijgen van vergelijkbare resultaten", zegt hij. “Het is vergelijkbaar met toen de mijlen per gallon … verschillende benaderingen hadden en … ze de dingen anders testten en dus de creatie van een standaard afdwongen. Dat is een beetje wat we hier doen.”

NetSecOpen, opgericht in 2017, heeft tot doel de spanning tussen productmakers en testlaboratoria te verminderen zijn af en toe rancuneus geworden. Tot de leden behoren grote netwerkbeveiligingsbedrijven – waaronder Cisco Systems, Fortinet, Palo Alto Networks en WatchGuard – evenals fabrikanten van testapparatuur, zoals Spirent en Ixia, en beoordelaars zoals het European Advanced Networking Test Center (EANTC) en de universiteit. van het New Hampshire InterOperability Laboratory (UNH-IOL).

Hoewel het nieuwste standaarddocument wordt gepubliceerd als onderdeel van het Internet Engineering Task Force (IETF)-proces, zullen de uiteindelijke richtlijnen geen internetstandaard zijn waaraan apparatuurfabrikanten zich moeten houden, maar een gemeenschappelijke benadering van testmethodologie en configuraties die de reproduceerbaarheid en configuratie verbeteren. transparantie van de resulterende tests.

De huidige testnormen voor firewalls gepubliceerd door de IETF (RFC3511) zijn 20 jaar oud en de technologie is dramatisch veranderd, aldus NetSecOpen in zijn conceptversie (RFC9411).

“De implementaties van beveiligingsfuncties zijn geëvolueerd en gediversifieerd naar inbraakdetectie en -preventie, bedreigingsbeheer, analyse van gecodeerd verkeer en meer”, aldus het ontwerp. “In een sector die steeds belangrijker wordt, zijn goed gedefinieerde en reproduceerbare Key Performance Indicators (KPI’s) steeds meer nodig om eerlijke en redelijke vergelijkingen van netwerkbeveiligingsfuncties mogelijk te maken.”

Testgevallen uit de echte wereld

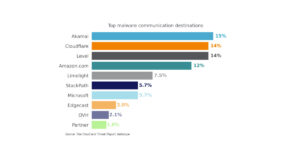

De NetSecOpen-tests zijn erop gericht data uit de echte wereld te gebruiken om de nieuwste netwerkbeveiligingsapparatuur te beschermen tegen realistische netwerkbelastingen en beveiligingsbedreigingen. De aanvalsverkeertestset brengt bijvoorbeeld veelvoorkomende kwetsbaarheden samen die de afgelopen tien jaar door aanvallers zijn gebruikt.

Het NetSecOpen-concept beveelt specifieke testarchitecturen, verkeersmixen tussen IPv4 en IPv6 en ingeschakelde beveiligingsfuncties aan. Andere aspecten van het testen omvatten echter vereiste elementen, zoals de mogelijkheden van geëmuleerde browsers, aanvalsverkeer dat zich richt op een specifieke subset van bekende exploiteerbare kwetsbaarheden, en tests van een verscheidenheid aan doorvoerprestaties, zoals applicatieverkeer, HTTPS-verzoeken en snelle UDP Protocolverzoeken voor internetverbindingen (QUIC).

Netwerkbeveiligingsbedrijf Palo Alto Network, een van de oprichters van NetSecOpen, werkt actief samen met NetSecOpen om “de tests te maken en actief deel te nemen aan het testen van onze firewalls met behulp van die tests”, zegt Samaresh Nair, directeur productlijnbeheer bij Palo Alto Networks.

“Het testproces is … gestandaardiseerd met geaccrediteerde testhuizen”, zegt hij. “Klanten kunnen het gebruiken om verschillende producten te evalueren met gestandaardiseerde resultaten die op dezelfde manier zijn getest.”

De testsets voor kwetsbaarheden worden momenteel bijgewerkt, omdat de Cybersecurity and Infrastructure Security Agency (CISA) heeft aangetoond dat kleinere, niet-kritieke kwetsbaarheden kunnen worden samengevoegd tot effectieve aanvallen. De organisaties hadden veel van deze kwetsbaarheden eerder afgedaan als een kleinere bedreiging, maar gegevens over de aanvalsketen die CISA heeft verzameld laten zien dat aanvallers zich zullen aanpassen.

"Er bestaat zeker een klasse CVE's die we in het verleden zouden hebben genegeerd, en we moeten daar aandacht aan besteden, simpelweg omdat kwetsbaarheden aan elkaar worden geregen", zegt Monkman. “Dat wordt echt de grootste uitdaging die we hebben, omdat de lijst met CISA KEV-kwetsbaarheden mogelijk nog groter wordt.”

Volgende wolk

Naast nieuwe combinaties van kwetsbaarheden – zoals de focus op reeksen bedreigingen zoals die welke momenteel gericht zijn op de onderwijs- en gezondheidszorgsector – wil NetSecOpen ook de detectie omvatten van command-and-control-kanalen die door aanvallers worden gebruikt, evenals manieren om te voorkomen infectie en zijwaartse beweging.

Het testen van de veiligheid van cloudomgevingen – zoals gedistribueerde cloudfirewalls en firewalls voor webapplicaties – staat ook op de toekomstige blauwdruk, zegt Chris Brown, technisch manager bij UNH-IOL, dat sloot zich in 2019 aan bij NetSecOpen.

“Cloud zou de missie van NetSecOPEN voor goed gedefinieerde, open en transparante standaarden niet veranderen, maar eerder de producten uitbreiden die momenteel worden getest”, zegt Brown. “In de nabije toekomst zal netwerkperimeterverdediging nog steeds nodig zijn, ondanks de vele voordelen van cloud computing.”

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- EVM Financiën. Uniforme interface voor gedecentraliseerde financiën. Toegang hier.

- Quantum Media Groep. IR/PR versterkt. Toegang hier.

- PlatoAiStream. Web3 gegevensintelligentie. Kennis versterkt. Toegang hier.

- Bron: https://www.darkreading.com/dr-tech/network-security-testing-standard-nears-prime-time

- : heeft

- :is

- :niet

- $UP

- 20

- 20 jaar

- 2017

- a

- bereiken

- geaccrediteerd

- actief

- aanpassen

- toevoeging

- aanhangen

- vergevorderd

- tegen

- agentschap

- streven

- wil

- toestaat

- ook

- an

- analyse

- en

- en infrastructuur

- huishoudelijke apparaten

- Aanvraag

- nadering

- benaderingen

- ZIJN

- AS

- aspecten

- At

- aanvallen

- Aanvallen

- aandacht

- BE

- omdat

- worden

- geweest

- wezen

- criterium

- benchmarking

- betekent

- tussen

- Grootste

- Brian

- Brengt

- browsers

- maar

- by

- CAN

- mogelijkheden

- Centreren

- keten

- uitdagen

- verandering

- veranderd

- kanalen

- Chris

- CISA

- Cisco

- Cisco-systemen

- klasse

- Cloud

- cloud computing

- Gemeen

- Bedrijven

- vergelijkbaar

- computergebruik

- aansluitingen

- Overeenstemming

- en je merk te creëren

- het aanmaken

- Actueel

- Op dit moment

- Klanten

- Cybersecurity

- Agentschap voor cyberbeveiliging en infrastructuurbeveiliging

- gegevens

- decennium

- Verdediging

- definitief

- gedemonstreerd

- Niettegenstaande

- Opsporing

- systemen

- anders

- Director

- verdeeld

- afwisselend

- document

- doen

- gedaan

- draft

- dramatisch

- gemak

- Onderwijs

- effectief

- geeft je de mogelijkheid

- in staat stellen

- ingeschakeld

- versleutelde

- einde

- Engineering

- omgevingen

- uitrusting

- Ether (ETH)

- Nederlands

- schatten

- geëvalueerd

- Zelfs

- eventueel

- evolueerde

- voorbeeld

- uitgevoerd

- uitvoerend

- Leidinggevend directeur

- Uitvouwen

- eerlijk

- Voordelen

- feedback

- finale

- firewall

- firewalls

- Stevig

- bedrijven

- gericht

- Voor

- Dwingen

- de nabije

- Fortinet

- oprichten

- functie

- functies

- toekomst

- verzamelen

- het krijgen van

- gaan

- Groep

- Groeien

- Groeiend

- richtlijnen

- HAD

- Hampshire

- Hardware

- Hebben

- he

- gezondheidszorg

- hier

- huizen

- Echter

- HTTPS

- if

- belang

- verbeteren

- in

- omvatten

- Inclusief

- in toenemende mate

- indicatoren

- -industrie

- infectie

- Infrastructuur

- Internet

- Interoperabiliteit

- in

- Intrusion Detection

- IT

- HAAR

- jpg

- sleutel

- Soort

- bekend

- laboratorium

- Labs

- Groot

- later

- laatste

- minder

- Lijn

- Lijst

- ladingen

- op zoek

- Makers

- management

- manager

- veel

- Mei..

- lid

- Leden

- methode

- Methodologie

- macht

- Missie

- mengt

- meer

- beweging

- beweegt

- meervoudig

- Dan moet je

- noodzakelijk

- Noodzaak

- nodig

- netwerk

- Netwerk veiligheid

- netwerken

- netwerken

- nooit

- New

- volgende generatie

- of

- Oud

- on

- open

- organisaties

- Overige

- onze

- uit

- Palo Alto

- deel

- deelnemende

- partijen

- verleden

- Betaal

- prestatie

- optredens

- PIT

- plaats

- Plato

- Plato gegevensintelligentie

- PlatoData

- het voorkomen van

- het voorkomen

- die eerder

- Prime

- Product

- Producten

- Voortgang

- protocol

- gepubliceerde

- Quick

- liever

- RE

- echte wereld

- realistisch

- werkelijk

- redelijk

- beveelt

- verzoeken

- nodig

- Voorwaarden

- resultaat

- verkregen

- Resultaten

- s

- zegt

- Sectoren

- veiligheid

- Beveiligingsbedreigingen

- reeks

- Sets

- het instellen van

- tonen

- evenzo

- eenvoudigweg

- traag

- kleinere

- So

- iets

- specifiek

- standaard

- normen

- bepaald

- Still

- dergelijk

- Systems

- doelwit

- doelen

- Taak

- task force

- Technisch

- Technologie

- proef

- getest

- Testen

- testen

- dat

- De

- De toekomst

- Er.

- ze

- spullen

- Derde

- derden

- dit

- dit jaar

- die

- bedreiging

- bedreigingen

- doorvoer

- niet de tijd of

- naar

- samen

- tools

- in de richting van

- verkeer

- Transparantie

- transparant

- universiteit-

- bijgewerkt

- .

- gebruikt

- gebruik

- variëteit

- divers

- vendors

- versie

- kwetsbaarheden

- kwetsbaarheid

- manieren

- we

- web

- web applicatie

- GOED

- goed gedefinieerd

- Wat

- wanneer

- welke

- wil

- Met

- werkzaam

- zou

- jaar

- jaar

- zephyrnet