Er staat geen datum op de update, maar voor zover we kunnen nagaan, heeft LastPass zojuist [2023-02-27] een kort document gepubliceerd met de titel Incident 2 – Aanvullende details van de aanval.

Zoals je je waarschijnlijk herinnert, omdat de slecht nieuws brak net voor de kerstvakantie in december 2022, LastPass leed aan wat in het jargon bekend staat als een laterale beweging aanval.

Simpel gezegd, laterale beweging is gewoon een mooie manier om te zeggen: "Als je eenmaal in de lobby bent, kun je naar een donkere hoek van het beveiligingskantoor sluipen, waar je in de schaduw kunt wachten tot de bewakers opstaan om thee te zetten, wanneer je een toegang kunt pakken kaart van de plank naast waar ze gewoonlijk zitten, die je naar de beveiligde ruimte naast de garderobe brengt, waar je de sleutels van de kluis vindt.

De onbekende onbekenden

Zoals we eerder hebben beschreven, zag LastPass in augustus 2022 dat iemand had ingebroken in hun DevOps-netwerk (ontwikkelingsactiviteiten) en er vandoor ging met Vertrouwelijke informatie, inclusief broncode.

Maar dat is een beetje alsof je terugkomt van vakantie en ontdekt dat er een zijruit is ingegooid en dat je favoriete gameconsole is verdwenen... en dat er verder niets aan de hand is.

Je weet wat je weet, want er ligt gebroken glas op de keukenvloer en een consolevormige opening waar je geliefde PlayBox-5/360-spelapparaat vroeger was.

Maar u weet niet, en u kunt er ook niet gemakkelijk achter komen, wat u niet weet, bijvoorbeeld of de boeven ijverig alle persoonlijke documenten in uw bureaula hebben gescand, maar vervangen, of foto's van goede kwaliteit hebben gemaakt van de onderwijscertificaten aan de muur, of kopieën van je voordeursleutel gevonden waarvan je vergeten was dat je ze had, of je ging naar je badkamer en gebruikte je tandenborstel om...

… nou ja, je weet gewoon niet zeker wat ze er niet mee hebben gedaan.

Bedreigingsactor draait om

In het geval van LastPass werd de eerste inbreuk onmiddellijk gevolgd, aldus het bedrijf zegt nu, door een langere periode van aanvallers die elders rondneuzen op zoek naar extra cyberbooty:

De bedreigingsactor draaide vanaf het eerste incident, dat eindigde op 2022-08-12, maar was actief betrokken bij een nieuwe reeks verkennings-, opsommings- en exfiltratieactiviteiten die waren afgestemd op de cloudopslagomgeving van 2022-08-12 tot 2022- 10-26.

De brandende vraag, zo lijkt het, was: "Hoe was dat draaien mogelijk, gezien het feit dat de benodigde toegangsreferenties waren opgesloten in een veilige wachtwoordkluis waartoe slechts vier ontwikkelaars toegang hadden?"

(Het woord spil in deze context is gewoon een jargon manier om te zeggen: "Waar de boeven vervolgens heen gingen.")

LastPass denkt nu het antwoord te hebben, en hoewel het er niet goed uitziet voor het bedrijf om op deze manier gepwnd te worden, zullen we herhalen wat we zeiden in de podcat-promotievideo van vorige week, met betrekking tot de recente Coinbase-schending, waar ook de broncode werd gestolen:

"Hoe eenvoudig de aanval ook was, het zou een gedurfd bedrijf zijn dat zou beweren dat niet één van hun gebruikers ooit voor dit soort dingen zou trappen..."

Luister nu - Leer meer!https://t.co/CdZpuDSW2f pic.twitter.com/0DFb4wALhi

— Naakte beveiliging (@NakedSecurity) 24 februari 2023

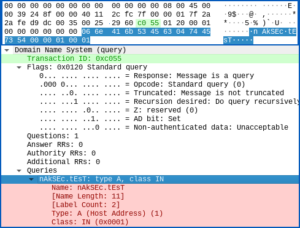

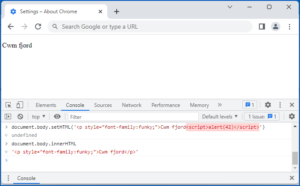

De onfortuinlijke medewerker van Coinbase kreeg phishing, maar de onfortuinlijke ontwikkelaar van LastPass kreeg blijkbaar een keylog, waarbij de boeven een niet-gepatchte kwetsbaarheid misbruikten om voet aan de grond te krijgen:

[Toegang tot het wachtwoord van de kluis] werd verkregen door zich te richten op de thuiscomputer van de DevOps-engineer en door misbruik te maken van een kwetsbaar mediasoftwarepakket van derden, waardoor code op afstand kon worden uitgevoerd en de bedreigingsactor keylogger-malware kon implanteren. De bedreigingsactor was in staat om het hoofdwachtwoord van de werknemer vast te leggen zoals het was ingevoerd, nadat de werknemer zich had geverifieerd met MFA, en toegang te krijgen tot de LastPass-bedrijfskluis van de DevOps-engineer.

Helaas maakt het niet uit hoe complex, lang, willekeurig of niet te raden uw wachtwoord is als uw aanvallers gewoon kunnen opnemen dat u het typt.

(Nee, we weten niet zeker waarom er blijkbaar geen vereiste was voor 2FA voor het openen van de bedrijfskluis, naast de 2FA die werd gebruikt toen de werknemer zich voor het eerst authenticeerde.)

Wat te doen?

- Patch vroeg, patch vaak, patch overal. Dit helpt niet altijd, bijvoorbeeld als je aanvallers toegang hebben tot een zero-day exploit waarvoor nog geen patch bestaat. Maar de meeste kwetsbaarheden worden nooit omgezet in zero-days, wat betekent dat als u snel patcht, u de boeven vaak voor bent. Hoe dan ook, vooral in het geval van een zero-day, waarom zou je jezelf een moment langer blootstellen dan nodig is?

- Schakel 2FA in waar je maar kunt. Dit helpt niet altijd, bijvoorbeeld als je wordt aangevallen via een phishing-site die je verleidt om tegelijkertijd je reguliere wachtwoord en je huidige eenmalige code af te geven. Maar het voorkomt vaak dat alleen gestolen wachtwoorden voldoende zijn om verdere aanvallen uit te voeren.

- Wacht niet met het wijzigen van inloggegevens of het resetten van 2FA-seeds na een succesvolle aanval. We zijn geen fans van regelmatige, geforceerde wachtwoordwijzigingen als er geen duidelijke noodzaak is, gewoon om te veranderen. Maar we zijn fans van een vroeg omkleden, overal omkleden benaderen als u weet dat er ergens boeven zijn binnengedrongen.

Die rotdief die je gameconsole heeft gestolen, heeft hem waarschijnlijk gewoon gepakt en is weggelopen om niet gepakt te worden, en heeft geen tijd verspild door naar je badkamer te gaan, laat staan je tandenborstel op te pakken...

...maar we denken dat je het toch gaat vervangen.

Nu hebben we het genoemd.

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- Platoblockchain. Web3 Metaverse Intelligentie. Kennis versterkt. Toegang hier.

- Bron: https://nakedsecurity.sophos.com/2023/02/28/lastpass-the-crooks-used-a-keylogger-to-crack-a-corporatre-password-vault/

- 1

- 2022

- 2FA

- a

- in staat

- absoluut

- toegang

- volbracht

- actief

- activiteiten

- toevoeging

- Extra

- Na

- vooruit

- uitgelijnd

- Alles

- alleen

- altijd

- en

- beantwoorden

- nadering

- GEBIED

- rond

- aanvallen

- Aanvallen

- Augustus

- geverifieerd

- auteur

- auto

- terug

- background-image

- slecht

- omdat

- vaardigheden

- wezen

- geliefd

- Beetje

- pin

- grens

- Onder

- overtreding

- Kapot gegaan

- Kapot

- vangen

- kaart

- geval

- gevangen

- Centreren

- certificaten

- verandering

- Wijzigingen

- Kerstmis

- aanspraak maken op

- Cloud

- Cloud Storage

- code

- kleur

- komst

- afstand

- complex

- computer

- troosten

- verband

- kopieën

- Hoek

- Bedrijfs-

- deksel

- barst

- Geloofsbrieven

- Crooks

- Actueel

- Donker

- Datum

- December

- beschreven

- gegevens

- Ontwikkelaar

- ontwikkelaars

- apparaat

- DevOps

- ijverig

- Display

- document

- documenten

- Nee

- Dont

- Deur

- Vroeg

- gemakkelijk

- onderwijs

- elders

- Werknemer

- ingeschakeld

- bezig

- genoeg

- ingevoerd

- Milieu

- vooral

- OOIT

- voorbeeld

- uitvoering

- exfiltratie

- bestaat

- Exploiteren

- blootgestelde

- Vallen

- <p></p>

- Figuur

- VIND DE PLEK DIE PERFECT VOOR JOU IS

- Voornaam*

- Vloer

- gevolgd

- vergeten

- gevonden

- vaak

- oppompen van

- voor

- verder

- Krijgen

- Spellen

- kloof

- krijgen

- gegeven

- glas

- gaan

- grijpen

- Hoogte

- hulp

- vakantie

- Home

- zweven

- Hoe

- HTTPS

- per direct

- in

- incident

- Inclusief

- eerste

- IT

- jargon

- sleutel

- toetsen

- Soort

- blijven

- bekend

- Achternaam*

- LastPass

- LEARN

- Verlof

- lobby

- opgesloten

- lang

- langer

- Kijk

- op zoek

- maken

- malware

- Marge

- meester

- Materie

- max-width

- middel

- Media

- vermeld

- MFA

- moment

- meest

- MOUNT

- Naakte beveiliging

- Noodzaak

- nodig

- netwerk

- New

- volgende

- een

- Voor de hand liggend

- Kantoor

- EEN

- opening

- Operations

- pakket

- Wachtwoord

- wachtwoorden

- Patch

- Paul

- periode

- persoonlijk

- Phishing

- Plato

- Plato gegevensintelligentie

- PlatoData

- positie

- mogelijk

- Berichten

- die eerder

- waarschijnlijk

- gepubliceerde

- zetten

- vraag

- willekeurige

- recent

- record

- regelmatig

- niet vergeten

- vanop

- herhaling

- vervangen

- vereiste

- lopen

- veilig

- Zei

- sake

- dezelfde

- Seizoen

- beveiligen

- veiligheid

- zaden

- lijkt

- -Series

- Plank

- Bermuda's

- Eenvoudig

- eenvoudigweg

- website

- sluipen

- So

- Software

- solide

- Iemand

- ergens

- bron

- broncode

- stola

- gestolen

- Stopt

- mediaopslag

- geslaagd

- dergelijk

- SVG

- targeting

- Thee

- De

- De kluis

- hun

- denkt

- van derden

- bedreiging

- niet de tijd of

- naar

- top

- overgang

- transparant

- waar

- Gedraaid

- X

- bijwerken

- URL

- gebruikers

- doorgaans

- vakantie

- Gewelf

- via

- Video

- kwetsbaarheden

- kwetsbaarheid

- Kwetsbaar

- wachten

- Afval

- Wat

- of

- welke

- WIE

- wil

- Woord

- zou

- Your

- jezelf

- zephyrnet

![S3 Ep123: Crypto-bedrijf compromis kerfuffle [Audio + tekst]](https://platoaistream.com/wp-content/uploads/2023/02/s3-ep123-crypto-company-compromise-kerfuffle-audio-text-300x156.png)