Een technisch artikel getiteld “Collide+Power: Leaking Inaccessible Data with Software-based Power Side Channels” werd gepubliceerd door onderzoekers van de Graz University of Technology en het CISPA Helmholtz Center for Information Security.

Abstract:

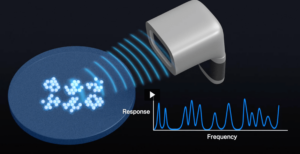

“Differential Power Analysis (DPA) meet verschillen van één bit tussen gegevenswaarden die in computersystemen worden gebruikt door statistische analyse van stroomsporen. In dit artikel laten we zien dat louter de co-locatie van gegevenswaarden, bijvoorbeeld gegevens van aanvallers en slachtoffers in dezelfde buffers en caches, leidt tot stroomlekken in moderne CPU's die afhankelijk zijn van een combinatie van beide waarden, resulterend in een nieuwe aanval. , Botsen+kracht. We analyseren systematisch de stroomlekken in de geheugenhiërarchie van de CPU om nauwkeurige lekkagemodellen af te leiden die praktische end-to-end-aanvallen mogelijk maken. Deze aanvallen kunnen worden uitgevoerd in software met elk signaal dat verband houdt met stroomverbruik, bijvoorbeeld stroomverbruikinterfaces of door throttling geïnduceerde timingvariaties. Voor lekkage als gevolg van throttling zijn 133.3 keer meer monsters nodig dan voor directe vermogensmetingen. We ontwikkelen een nieuwe differentiële meettechniek die de exploiteerbare lekkage gemiddeld met een factor 8.778 versterkt, vergeleken met een eenvoudige DPA-benadering. We demonstreren dat Collide+Power verschillen van één bit uit de geheugenhiërarchie van de CPU lekt met minder dan 23 metingen. Collide+Power varieert door aanvallers gecontroleerde gegevens in onze end-to-end DPA-aanvallen. We presenteren een aanval in Meltdown-stijl, die lekt uit door de aanvaller gekozen geheugenlocaties, en een snellere aanval in MDS-stijl, die 000 bit/u lekt. Collide+Power is een algemene aanval die toepasbaar is op elke moderne CPU, willekeurige geheugenlocaties en slachtofferapplicaties en -gegevens. De aanval in Meltdown-stijl is echter nog niet praktisch, omdat deze wordt beperkt door de stand van de techniek van het vooraf ophalen van slachtoffergegevens in de cache, wat leidt tot een onrealistische aanvalstijd in de echte wereld met een vertraging van meer dan een jaar voor één bit. Gezien de verschillende varianten en mogelijk meer praktische prefetching-methoden, beschouwen we Collide+Power als een relevante bedreiging die moeilijk te bestrijden is.”

Vind de technisch document hier. Gepubliceerd augustus 2023. Lees dit gerelateerd nieuwsbericht van de Technische Universiteit van Graz.

Andreas Kogler, Jonas Juffinger, Lukas Giner, Lukas Gerlach, Martin Schwarzl, Michael Schwarz, Daniel Gruss, Stefan Mangard. “Collide+Power: ontoegankelijke gegevens lekken met op software gebaseerde stroomkanalen.” collidepower.com USENIX Beveiliging 2023.

Gerelateerd lezen

Verificatie en test van veiligheid en beveiliging

Functionele verificatie wordt verder uitgebreid dan de mogelijkheden ervan om veilige systemen te garanderen. Nieuwe ondersteuning komt van hardware en software.

Kenniscentrum Centrale Verwerkingseenheid

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- PlatoData.Network Verticale generatieve AI. Versterk jezelf. Toegang hier.

- PlatoAiStream. Web3-intelligentie. Kennis versterkt. Toegang hier.

- PlatoESG. Automotive / EV's, carbon, CleanTech, Energie, Milieu, Zonne, Afvalbeheer. Toegang hier.

- BlockOffsets. Eigendom voor milieucompensatie moderniseren. Toegang hier.

- Bron: https://semiengineering.com/how-attackers-can-read-data-from-cpus-memory-by-analyzing-energy-consumption/

- :is

- :niet

- 000

- 2023

- 23

- 8

- a

- versterkend

- an

- analyse

- analyseren

- het analyseren van

- en

- elke

- toepasselijk

- toepassingen

- nadering

- Kunst

- AS

- At

- aanvallen

- Aanvallen

- Augustus

- gemiddelde

- BE

- wezen

- tussen

- Verder

- Beetje

- zowel

- by

- cache

- CAN

- mogelijkheden

- Centreren

- uitdagend

- kanalen

- COM

- combinatie van

- komst

- vergeleken

- computer

- uitgevoerd

- Overwegen

- consumptie

- CPU

- Daniel

- gegevens

- tonen

- afhankelijk

- ontwikkelen

- verschillen

- anders

- directe

- twee

- e

- waardoor

- eind tot eind

- energie-niveau

- Energieverbruik

- verzekeren

- factor

- sneller

- minder

- Voor

- oppompen van

- gegeven

- Hardware

- hier

- hiërarchie

- Hoe

- Echter

- HTTPS

- in

- ontoegankelijk

- informatie

- informatiebeveiliging

- interfaces

- in

- IT

- HAAR

- kennis

- leidend

- Leads

- Lekken

- Beperkt

- locaties

- Martin

- maat

- maten

- maatregelen

- Geheugen

- meer

- methoden

- Michael

- Verzachten

- modellen

- Modern

- meer

- New

- nieuws

- roman

- of

- on

- or

- onze

- Papier

- Plato

- Plato gegevensintelligentie

- PlatoData

- mogelijk

- energie

- PRAKTISCH

- nauwkeurig

- presenteren

- verwerking

- gepubliceerde

- Lees

- echte wereld

- verwant

- relevante

- vereist

- onderzoekers

- verkregen

- s

- veilig

- Veiligheid

- dezelfde

- Zwart

- beveiligen

- veiligheid

- tonen

- kant

- Signaal

- single

- Software

- Land

- statistisch

- stefan

- eenvoudig

- ondersteuning

- Systems

- Technisch

- Technologie

- proef

- neem contact

- dat

- De

- De Staat

- Deze

- dit

- bedreiging

- keer

- timing

- getiteld

- naar

- eenheid

- universiteit-

- gebruikt

- Values

- Verificatie

- Slachtoffer

- was

- we

- welke

- Met

- jaar

- nog

- zephyrnet