セキュリティのための SoC 設計は、多くの潜在的な脅威源に対処するために、時間をかけて成長および進化してきました。 ハッカーがソフトウェアまたはハードウェアの設計上の欠陥を介してシステムの制御を取得する方法に対処するために、多くの対策が講じられています。 その結果、乱数ジェネレーターの改善、安全なキー ストレージ、暗号化、メモリ保護などの機能が実現します。 また、SoC には、ハードウェア セキュリティ モジュール、セキュア ブート チェーン、専用の特権プロセッサなどが追加されています。ただし、見過ごされがちな攻撃方法の XNUMX つは、サイド チャネル攻撃です。 おそらくこれは、そのような攻撃の相対的なリスクと難易度が過小評価されているためです。

Agile Analog の CEO である Tim Ramsdale は、今後のウェビナーで、SoC に対するサイドチャネル攻撃の脅威について冷静に説明します。 「SoC でのサイドチャネル攻撃を気にする必要があるのはなぜですか?」というタイトルのウェビナーこれは、彼らが一般に信じられているよりも大きな脅威であることを説明するだけでなく、問題に対する効果的な解決策も提供します。

YouTube を見るだけで、RISC-V ベースの SoC、Apple Airtags、または ARM Trustzone-M デバイスがグリッチ攻撃に対してどのように脆弱であるかを示す Defcon イベントでのプレゼンテーションを見つけることができます。 あなたの最初の考えは、これは、裸線に触れたり、ランダムにボタンを押したり、完全に装備された科学捜査研究所を必要とする幸運なタイミングで行われる可能性があるということです. その場合、脅威は非常に小さいため、無視できる可能性があります。 Tim は、これらの攻撃を自動化して体系化するためのオープン ソース キットが Mouser から入手できることを指摘しています。 このキットには、マイクロプロセッサと使いやすい UI が付属しており、クロック攻撃と電源攻撃が可能です。

ウェビナーでは、これらの攻撃がどのように実行されるのか、そしてなぜそれらが想像以上に大きな脅威になるのかについて説明します。 あなたのデバイスで、攻撃者が任意の XNUMX つのレジスタ (セキュリティ ビットなど) の状態をランダムに反転できると想像してみてください。 BootROM チェックサムの結果が破損する可能性があるとします。 電圧とクロック信号が非常に短時間変化すると、他の方法では検出できない状態の変化が発生し、特権モードで悪意のあるコードが実行される可能性のあるアクセスにつながる可能性があります。

さらに、これらの手法によって得られたアクセスにより、ハッカーはシステムの他の弱点を探ることができます。 XNUMX 回限りのサイド チャネル攻撃によって得られた知識があれば、より簡単に繰り返されるエクスプロイト (標的のデバイスと直接接触する必要のないエクスプロイト) を発見できます。 また、IoT デバイスは接続されており、物理的な接触にさらされることが多いため、特に脆弱です。

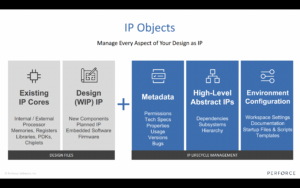

Agile Analog は、サイドチャネル攻撃を検出するソリューションを開発しました。 それらには、クロックまたは電源ピンが改ざんされたときに発生する影響の種類を検出できる一連のセンサーがあります。 サイド チャネル攻撃保護ブロックには、攻撃中に確実に動作できるように、独自の内部 LDO とクロック ジェネレーターがあります。 制御、分析、および監視ロジックは、SoC セキュリティ モジュールと簡単に統合できます。

ウェビナーの中で、Tim は、同社のソリューションが攻撃や攻撃の試みを監視および報告する方法の詳細を説明しています。 これには、デバイスが完成したシステムに追加される前に、サプライ チェーンで発生する攻撃が含まれる場合があります。 このウェビナーは参考情報であり、SoC セキュリティの強化に関する有用な情報を提供します。 ウェビナーの放送を視聴したい場合は、28 月 XNUMX 日木曜日になります。th 太平洋夏時間午前 9 時。 こちらのリンクから無料で登録できます。

この投稿を共有する: ソース: https://semiwiki.com/ip/304138-webinar-on-protecting-against-side-channel-attacks/