読書の時間: 5 分

読書の時間: 5 分

更新と修正:コニカミノルタC224eは危険なフィッシングメールを送信していません。 悪意のあるハッカーが、コニカミノルタC224eからの正当なスキャン文書のように見えるように設計された電子メールとファイルを作成しましたが、ファイルはコニカミノルタC224eからのものではなく、スキャンされた文書は含まれていません。 電子メールの送信元を確認する必要があります。

コモド脅威インテリジェンスラボにとってXNUMX月とXNUMX月は忙しく、 Equifaxの上級セキュリティとITの「リーダー」に関する大ヒットの発見

そして、2月にXNUMXつの新しいランサムウェアフィッシング攻撃が発見されました(詳細は後で説明します)。

最新の独占は、ラボのXNUMX月下旬の波の発見です 新しいランサムウェア コモドが最初に発見した攻撃に基づくフィッシング攻撃 脅威情報 この夏のラボ。 この最新のキャンペーンは、組織のベンダーや、業界のリーダーであるコニカミノルタの信頼できるオフィスのコピー機/スキャナー/プリンターを模倣しています。 ソーシャルエンジニアリングを使用して被害者を巻き込み、大手のサイバーセキュリティベンダーの機械学習アルゴリズムベースのツールをすり抜け、マシンに感染し、データを暗号化し、ビットコインの身代金を抽出するように注意深く設計されています。 18年21月2017〜XNUMX日の攻撃で被害者が見た身代金要求画面は次のとおりです。

このランサムウェア攻撃の新しい波は、ゾンビコンピュータのボットネット(通常は有名なISPを介してネットワークに接続されている)を使用して、被害者のアカウントに電子メールを送信するフィッシング攻撃を調整します。 と同じように イカルス老朽化した攻撃 2017年XNUMX月上旬と下旬にそれぞれ、このキャンペーンは「Locky」ランサムウェアペイロードを利用します。

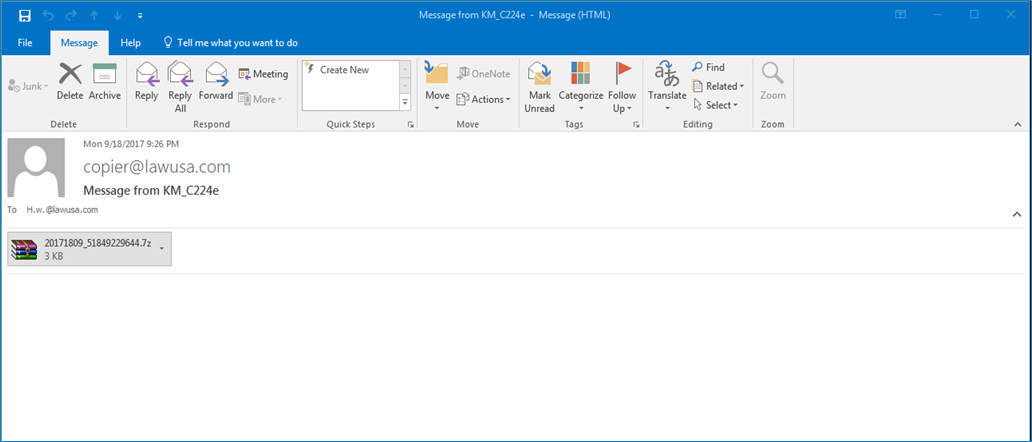

この最新のXNUMXつの攻撃のうち大きい方 Locky Ransomware waveは、組織のスキャナー/プリンターから電子メールで送信されたスキャンドキュメントとして表示されます(ただし、実際には外部のハッカーコントローラーマシンから送信されます)。 今日の従業員は、会社のスキャナー/プリンターで元のドキュメントをスキャンし、標準的な方法で自分自身や他の人に電子メールで送信します。したがって、このマルウェアを含む電子メールはまったく無害に見えますが、無害ではありません(そして、間違いなく組織のコニカミノルタコピー機からのものではありません/スキャナー)。 どのくらい無害ですか? 以下のメールをご覧ください。

ここでの洗練された要素の224つは、ハッカーが送信した電子メールに、ヨーロッパ、南アメリカ、北米で一般的に使用されているビジネススキャナー/プリンターの中で最も人気のあるモデルのXNUMXつであるコニカミノルタCXNUMXeに属するスキャナー/プリンターのモデル番号が含まれていることです。 、アジアおよびその他のグローバル市場。

どちらのキャンペーンも18年2017月21日に始まり、2017年XNUMX月XNUMX日に事実上終了したようですが、近い将来、同様の攻撃が予想されます。

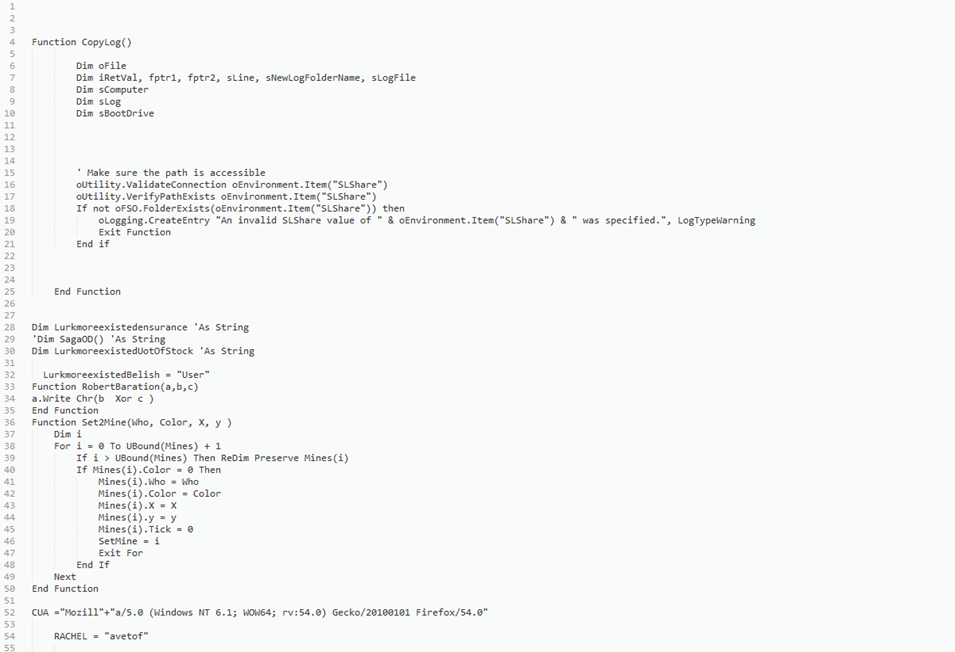

両方の新しいXNUMX月の攻撃で暗号化されたドキュメントには、「.ykcol」拡張子と「.vbs」ファイルは電子メールで配布されます。 これは、マルウェアの作成者がより多くのユーザーにリーチし、機械学習とパターン認識を使用するセキュリティアプローチを回避する方法を開発および変更していることを示しています。

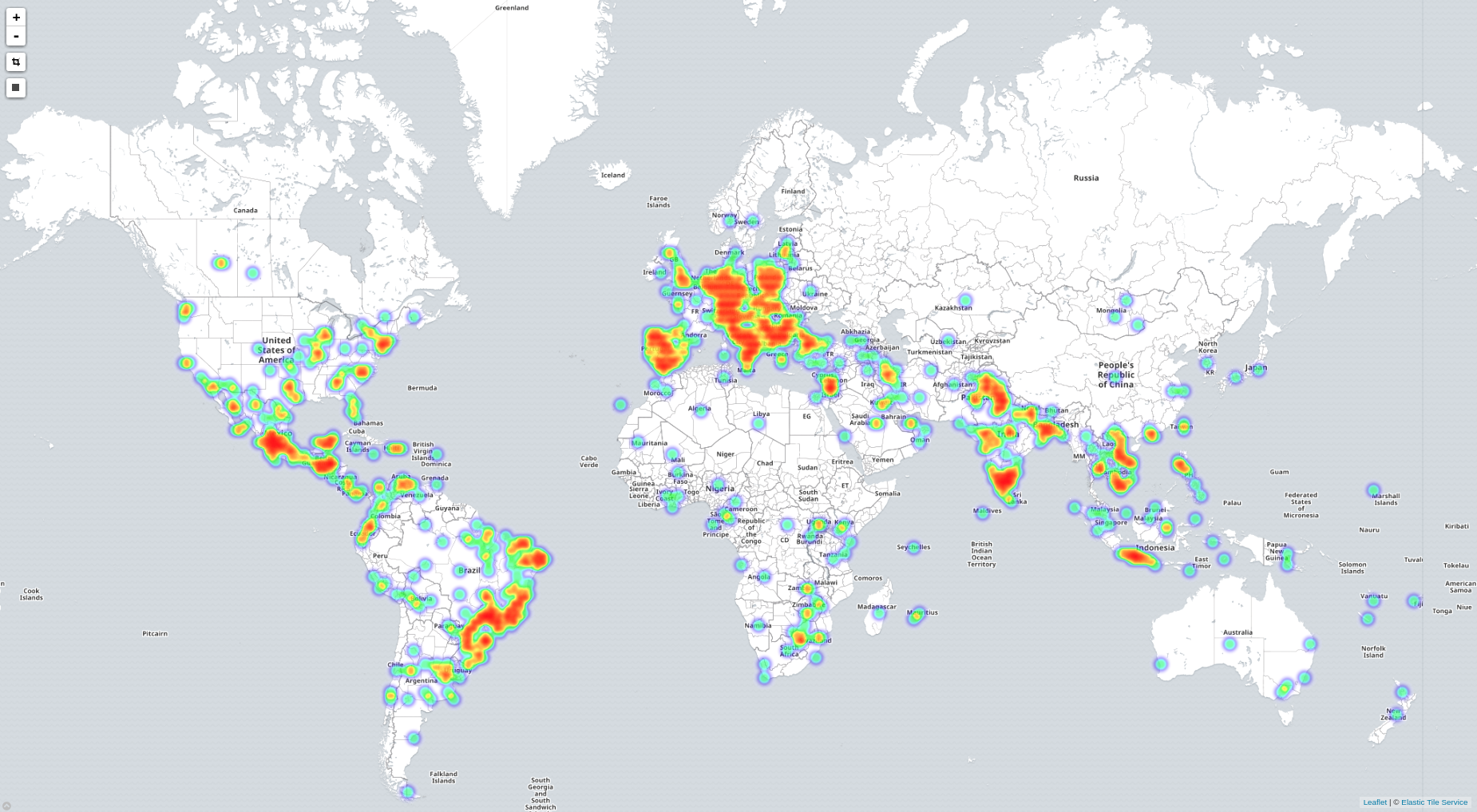

18年2017月XNUMX日の最初の新しい攻撃のヒートマップは次のとおりです。KM_C224eからのメッセージ」件名の後に、ボットネットでメールを送信するために使用されるマシンの送信元の国が続きます。

| 国 | 合計–メールの数 |

| ベトナム | 26,985 |

| Mexico | 14,793 |

| India | 6,190 |

| インドネシア | 4,154 |

ISPは一般に、この攻撃で高度に選択されました。これは、攻撃の巧妙さと、エンドポイントおよび独自のネットワークでの不十分なサイバー防御の両方を示しています。 ウェブサイトのセキュリティソリューション。 224月の攻撃と同様に、ベトナムとメキシコの多くのサーバーとデバイスがグローバルな攻撃を実行するために利用されました。 「KM_CXNUMXeからのメッセージ」攻撃で検出された主要な範囲所有者は次のとおりです。

| 範囲の所有者 | 合計–メールの数 |

| ベトナムの郵便および電気通信(VNPT) | 18,824 |

| VDC | 4,288 |

| ルサセル | 3,558 |

| Cablemas Telecomunicaciones SA de CV | 2,697 |

| Turk Telekom | 2,618 |

| Cablevision SA de.CV | 2,207 |

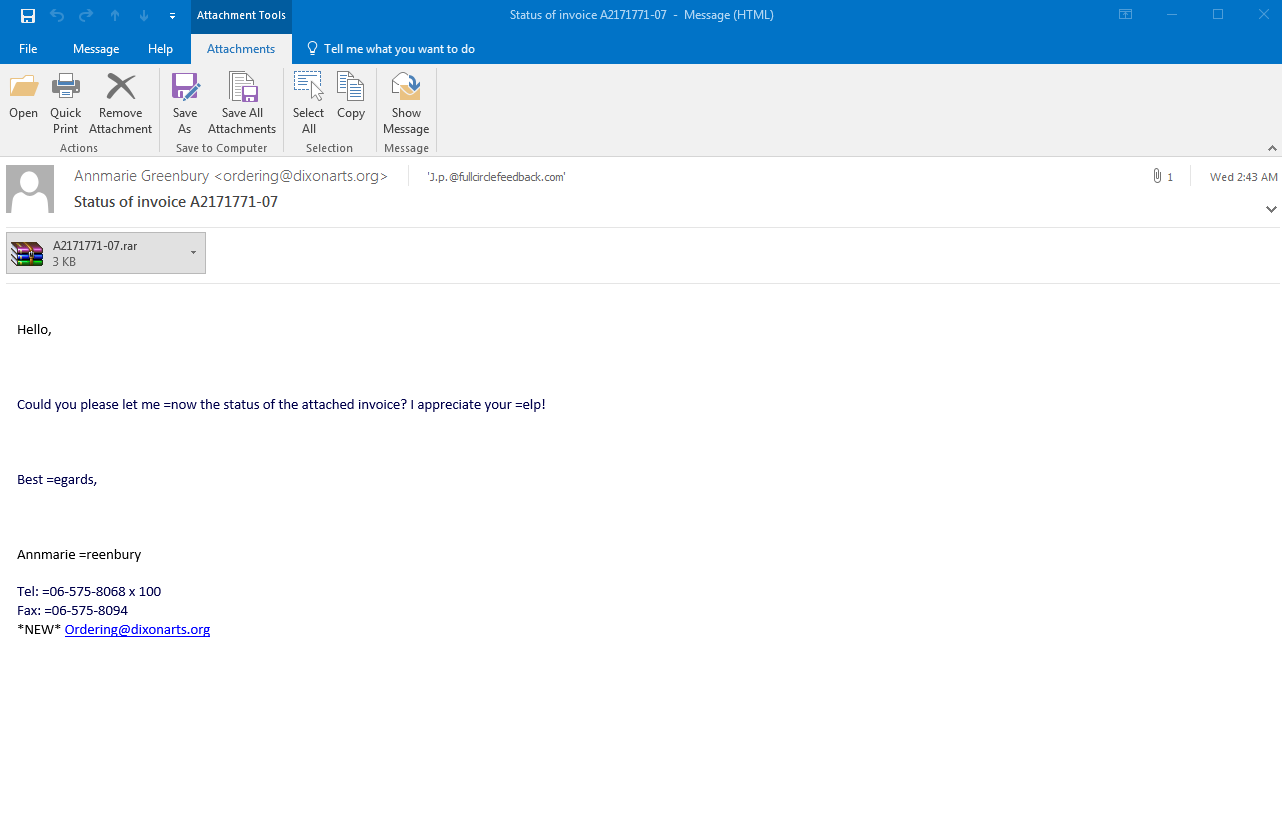

この2月のキャンペーンのXNUMXつのプロングのうち小さい方が、件名が「請求書のステータス」であるフィッシングメールを送信し、「こんにちは」の挨拶、添付ファイルを表示する丁寧なリクエスト、および署名と 接触 架空のベンダーの従業員からの詳細。 繰り返しになりますが、メールがどの程度見慣れているかを確認

財務に関与している、または外部のベンダーと協力している人:

添付ファイルをクリックすると、解凍される圧縮ファイルとして表示されます。

ここでは、スクリプトのサンプルを確認できます。これは、2017年XNUMX月の初めの攻撃で使用されたものとはかなり異なります。

どちらの新しいケースでも、身代金要求の範囲は.5ビットコインから1ビットコインで、18月の攻撃のそれを反映しています。 2017年1月4000.00日、3467.00ビットコインの価値は$ XNUMX米ドル(およびXNUMXユーロ)に相当しました。

18年2017月XNUMX日の攻撃では、請求書のステータス件名、南北アメリカ、ヨーロッパ、インド、東南アジアが大きな影響を受けましたが、アフリカ、オーストラリア、および多くの島々もこれらの攻撃の影響を受けました。

Comodo Threat Intelligence Lab(Comodo Threat Research Labsの一部)のフィッシングおよびトロイの木馬の専門家は、110,000年2017月のキャンペーンの最初のXNUMX日間で、Comodoで保護されたエンドポイントでXNUMX件を超えるフィッシングメールのインスタンスを検出および分析しました。

添付ファイルは、Comodoで保護されたエンドポイントで「不明なファイル」として読み取られて封じ込められ、Comodoのテクノロジ(この場合はラボのラボ)によって分析されるまでエントリが拒否されました 人間の専門家.

ラボで送信されたメールの分析KM_C224eからのメッセージ」フィッシングキャンペーンにより、この攻撃データが明らかになりました。19,886の国のトップレベルドメインから139の異なるIPアドレスが使用されています。

「請求書のステータス」攻撃は、12,367の国コードドメインからの142の異なるIPアドレスを利用しました。 Internet Assigned Numbers Authority(IANA)によって維持されている合計255のトップレベルの国コードドメインがあります。つまり、これらの新しい攻撃は両方とも、地球上の国の半分以上を標的にしています。

「これらのタイプの攻撃は、サーバーのボットネットと個人のPCの両方を使用し、ソーシャルエンジニアリングを使用して、疑いを持たないオフィスワーカーやマネージャーを対象とした新しいフィッシング技術を利用しています。 これにより、ハッカーの非常に小さなチームが何千もの組織に潜入し、AIと機械学習に依存するものを打ち負かすことができます エンドポイント保護ツール、ガートナーの最近のマジッククアドラントをリードしている企業も含まれます。」 コモド脅威インテリジェンスラボとコモドの責任者であるファティオルハンは言った 脅威研究所 (CTRL)。 「新しいランサムウェアは不明なファイルとして表示されるため、エンドポイントまたはネットワーク境界でそれをブロックまたは封じ込めるには、100%の「デフォルト拒否」セキュリティポスチャが必要です。 また、最終的には何であるかを判断するために人間の目と分析が必要になります。この場合は新しいランサムウェアです。」

攻撃データをさらに詳しく知りたいですか? 新しいComodo Threat Intelligence Labの「特別レポート:2017年XNUMX月–従業員を魅了するランサムウェアフィッシング攻撃、ビートマシン学習ツール(進化するIKARUS老朽化およびロッキーランサムウェアシリーズのパートIII)。」 特別レポートは、Lab Updatesの無料サブスクリプションに含まれている多くのXNUMXつです。 https://comodo.com/lab。 18年21月2017〜XNUMX日の攻撃の波を詳細にカバーし、詳細な分析と、攻撃で使用されたソースとマシンに関する詳細を含む付録を提供します。 ラボの更新サブスクリプションには、「特別レポート:IKARUSdilapidated Locky Ransomware」シリーズのパートIおよびIIが含まれ、ラボの「週刊アップデート」と「特別アップデート」のビデオ。 今日で購読 コモド.com/lab.

無料トライアルを開始 インスタントセキュリティのスコアカードを無料で入手

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- Platoblockchain。 Web3メタバースインテリジェンス。 知識の増幅。 こちらからアクセスしてください。

- 情報源: https://blog.comodo.com/comodo-news/threat-lab-exclusive-if-your-konica-minolta-copier-scanner-calls-dont-answer/

- 000

- 1

- 110

- 2017

- a

- AI

- 私たちについて

- アカウント

- 実際に

- アドレス

- アフリカ

- すべて

- アメリカ

- 南北アメリカ

- 間で

- 分析

- および

- 現れる

- アプローチ

- アジア

- アジアン

- 割り当てられた

- 攻撃

- 攻撃

- 8月

- オーストラリア

- 権威

- 著者

- さ

- 以下

- Bitcoin

- Bitcoins

- ブロック

- ブログ

- ボットネット

- ボットネット

- 建物

- ビジネス

- コール

- キャンペーン

- キャンペーン

- 慎重に

- 場合

- 例

- センター

- 変化

- チェック

- コード

- COM

- 来ます

- 一般に

- 会社

- コンピューター

- 交流

- 封じ込め

- 調整する

- 国

- 国

- カバレッジ

- 作成した

- サイバーセキュリティ

- 危険な

- データ

- 日

- より深い

- 絶対に

- 需要

- 設計

- 詳細

- 細部

- 検出された

- 決定する

- 開発

- Devices

- 異なります

- 発見

- 発見

- 配布

- ドキュメント

- ドキュメント

- ドル

- ドメイン

- ドント

- 前

- 早い

- EARTH

- 効果的に

- メール

- 従業員

- 社員

- 可能

- では使用できません

- エンドポイント

- 従事する

- エンジニアリング

- エントリ

- エーテル(ETH)

- ヨーロッパ

- 欧州言語

- ユーロ

- さらに

- イベント

- 進化

- 特別

- 実行します

- 期待する

- 専門家

- エキス

- 視線

- おなじみの

- 特色

- File

- ファイナンス

- 名

- 続いて

- 無料版

- から

- 未来

- 取得する

- GIF

- グローバル

- グローバル市場

- 挨拶

- ハッカー

- 半分

- 重く

- こちら

- ヒット

- 認定条件

- しかしながら

- HTTPS

- 人間

- 画像

- 影響を受けた

- in

- 綿密な

- include

- 含まれました

- 含ま

- 含めて

- インド

- 産業を変えます

- 業界リーダー

- インスタント

- インテリジェンス

- インターネット

- 関係する

- IP

- IPアドレス

- アイランズ

- IT

- ラボ

- ラボ

- より大きい

- 遅く

- 最新の

- リーダー

- 主要な

- 学習

- レベル

- LINE

- ローカル

- 見て

- のように見える

- LOOKS

- 機械

- 機械学習

- マシン

- マジック

- マルウェア

- マネージャー

- 多くの

- 地図

- マーケット

- 最大幅

- 意味

- メソッド

- Mexico

- モデル

- 他には?

- 最も

- 一番人気

- 国

- 近く

- ネットワーク

- 新作

- 最新

- ノース

- 数

- 番号

- Office

- ONE

- 組織

- オリジナル

- その他

- その他

- 外側

- 自分の

- 所有者

- 部

- 部品

- 過去

- パターン

- パソコン

- フィッシング詐欺

- フィッシング攻撃

- フィッシング攻撃

- フィッシングキャンペーン

- PHP

- プラトン

- プラトンデータインテリジェンス

- プラトデータ

- ポイント

- 人気

- 投稿

- 練習

- PLM platform.

- 保護

- は、大阪で

- 置きます

- 範囲

- 身代金

- ランサムウェア

- ランサムウェア攻撃

- リーチ

- 読む

- 最近

- 認識

- レポート

- 要求

- 必要

- 研究

- それぞれ

- 明らかに

- SA

- 前記

- スキャン

- スコアカード

- 画面

- セキュリティ

- 送信

- シニア

- 9月

- シリーズ

- すべき

- 作品

- 同様の

- 小さい

- より小さい

- So

- 社会

- ソーシャルエンジニアリング

- ソース

- ソース

- サウス

- 東南アジア

- 特別

- 標準

- 開始

- 米国

- Status:

- テーマ

- 申し込む

- 購読

- 夏

- 取り

- 対象となります

- チーム

- テクニック

- テクノロジー

- ソース

- アプリ環境に合わせて

- 自分自身

- 数千

- 脅威

- 脅威インテリジェンス

- 三

- 介して

- 時間

- 〜へ

- 今日

- 豊富なツール群

- top

- トップレベル

- トータル

- トロイの

- 最終的に

- 更新版

- us

- 米ドル

- つかいます

- users

- 通常

- 活用する

- 利用された

- 利用

- 値

- ベンダー

- ベンダー

- 確認する

- 、

- 被害者

- 犠牲者

- 動画

- ベトナム

- 詳しく見る

- ウェーブ

- 周知

- この試験は

- 何ですか

- which

- 以内

- 労働者

- ワーキング

- あなたの

- ゼファーネット