中国の「ファストファッション」ブランドである SHEIN は、特に 2018 年のデータ漏えいを、当時の親会社である Zoetop が発見できず、阻止するどころか、不正に処理したため、論争に見知らぬ人ではありません。

ニューヨーク州司法長官のレティーシャ・ジェームスは次のように述べています。 ステートメント 2022年の終わりに:

SHEIN と [姉妹ブランド] ROMWE の脆弱なデジタル セキュリティ対策は、ハッカーが消費者の個人データを万引きすることを容易にしました。 […]

[P]個人データが盗まれ、Zoetop はそれを隠蔽しようとしました。 消費者の個人データを保護せず、それについて嘘をつくことは流行ではありません。 SHEIN と ROMWE は、詐欺や個人情報の盗難から消費者を保護するために、サイバーセキュリティ対策を強化する必要があります。

ニューヨークの裁判所の判決の時点で、私たちは、ビジネスの範囲を考慮すると、明らかに控えめな 1.9 万ドルの罰金に驚きを表明しました。

率直に言って、Zoetop (現在の米国の SHEIN Distribution Corporation) が、会社の規模、富、およびブランド力を考えると、危険を防止または軽減するための基本的な予防策さえ明らかに欠落していたことを考えると、これほど軽々しく成功したことに驚いています。違反、および違反が判明した後の違反の処理における継続的な不誠実さによって。

スヌーピーのアプリコードが明らかに

この事件がニューヨークの司法制度をすり抜けていたときでさえ、私たちが知らなかったのは、SHEINがAndroidアプリに奇妙な(そして実際には悪意のあるものではないにしても疑わしい)コードを追加して、それを基本的な種類の「マーケティングスパイウェアツール」.

そのニュースは、マイクロソフトの研究者が今週初めに発表したときに明らかになりました。 遡及的分析 SHEIN の Android アプリのバージョン 7.9.2 の 2022 年初頭から。

このバージョンのアプリは、Microsoft が疑わしい動作を報告して以来何度も更新されてきましたが、Google は Android にいくつかの軽減策を追加し (以下を参照)、SHEIN のような策略を回避しようとするアプリを見つけるのに役立ちます…

…この話は、Google Play で「審査および承認」されたアプリでさえ、プライバシーとセキュリティを損なう悪意のある方法で動作する可能性があることを強く思い出させます。 不正な「Authenticator」アプリ 私たちは約XNUMX週間前に書きました。

Microsoft の研究者は、この特定の SHEIN アプリに興味を持った理由については明らかにしていません。

私たちが知っている限りでは、ダウンロード数の多いアプリの代表的なサンプルを選び出し、逆コンパイルされたコードを自動的に検索して、興味深いターゲットの短いリストを作成するために、システム関数への興味をそそる、または予期しない呼び出しを見つけた可能性があります。

研究者自身の言葉で:

最初に、アプリの静的分析を実行して、動作の原因となっている関連コードを特定しました。 次に、インストルメント化された環境でアプリを実行して動的分析を実行し、クリップボードを読み取ってその内容をリモート サーバーに送信する方法など、コードを観察しました。

SHEIN のアプリは 100 億回以上ダウンロードされていると指定されています。これは、Facebook (5B+)、Twitter (1B+)、TikTok (1B+) などの超高空飛行のアプリよりはかなり下回っていますが、他の有名で広く使用されているアプリよりも上にあります。 Signal (100 億以上) や McDonald's (100 億以上) などのアプリ。

コードを掘り下げる

アプリ自体は巨大で、APK 形式 (APK ファイル、 アンドロイドパッケージは、基本的には圧縮された ZIP アーカイブです)、解凍して展開すると 194 MB になります。

トップレベル名が com.zzkko (ZZKKO は SHEIN の元の名前でした) と呼ばれるパッケージに一連のユーティリティ ルーチンが含まれています。 com.zzkko.base.util.

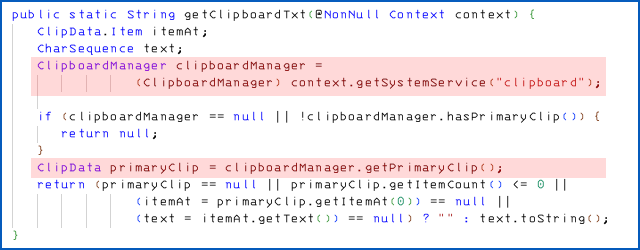

これらの基本ユーティリティには、 PhoneUtil.getClipboardTxt() からインポートされた標準の Android コーディング ツールを使用してクリップボードを取得します。 android.content.ClipboardManager:

SHEIN/ZZKKO コードでこのユーティリティ関数の呼び出しを検索すると、それが XNUMX か所でのみ使用されていることがわかります。興味深い名前のパッケージです。 com.zzkko.util.MarketClipboardPhaseLinker:

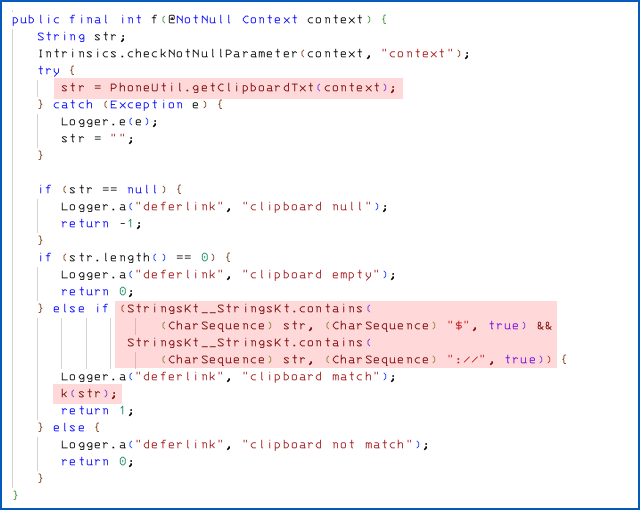

Microsoft の分析で説明されているように、このコードがトリガーされると、クリップボードにあるものをすべて読み取り、両方が含まれているかどうかをテストします。 :// および $、他の誰かの Web サイトとドル単位の価格を含む検索結果をコピーして貼り付けた場合に予想されるように、次のようになります。

テストが成功した場合、コードはパッケージにコンパイルされた関数を、想像を絶する (おそらく自動生成された) 名前で呼び出します。 k()、スヌープされたテキストのコピーをパラメーターとして送信します。

ご覧のとおり、プログラマーでなくても、その面白くない関数 k() 盗み取ったクリップボードのデータを POST これは特別な種類の HTTP 接続であり、サーバーに「これは、何かを送ってほしいという従来の GET リクエストではなく、データを送信するアップロード リクエストです」とサーバーに伝えます。

POST この場合のリクエストは URL にアップロードされます https://api-service.shein.com/marketing/tinyurl/phrase、通常は次のような HTTP コンテンツを使用します。

POST //marketing/tinyurl/phrase ホスト: api-service.shein.com . . . Content-Type: application/x-www-form-urlencoded phrase=...k() に渡されるパラメータのエンコードされたコンテンツ...

Microsoft がそのレポートで丁寧に指摘したように:

SHEIN による悪意は確認されていませんが、一見無害に見えるアプリケーションの動作でさえ、悪意を持って悪用される可能性があります。 クリップボードを標的とする脅威は、パスワード、財務情報、個人データ、暗号通貨ウォレット アドレス、およびその他の機密情報など、コピー アンド ペーストされた情報を攻撃者によって盗まれたり変更されたりする危険にさらす可能性があります。

クリップボードのドル記号は常に価格検索を意味するわけではありません。特に、世界の大部分の国では異なる記号を使用する通貨が使用されているため、この方法でさまざまな個人情報が吸い上げられる可能性があります…

…しかし、取得したデータが実際に他の場所で行った無害で重要でない検索から得られたとしても、それは他の誰の仕事でもなく、あなたのものです.

URL エンコーディングは通常、URL をデータとして送信する場合に使用されます。これにより、URL がアクセスされるはずの「ライブ」URL と混同されず、不正な文字が含まれないようになります。 たとえば、スペースは URL では許可されていないため、URL データでは次のように変換されます。 %20、ここでパーセント記号は「特殊バイトが XNUMX つの XNUMX 進文字として続く」ことを意味し、 20 スペースを表す 32 進数の ASCII コードです (XNUMX 進数で XNUMX)。 同様に、次のような特別なシーケンス :// に翻訳されます %3A%2F%2F、コロンは ASCII 0x3A (58 進数で 0)、スラッシュは 2x47F (XNUMX 進数で XNUMX) であるためです。 ドル記号は次のように出てきます %24 (36 進数で XNUMX)。

何をするか?

Microsoft によると、他の点では信頼できるアプリでのこの種の動作 (「意図しない裏切り」と考えられるもの) に対する Google の対応は、Android のクリップボード処理コードを強化することでした。

おそらく、クリップボードへのアクセス許可を非常に厳しく、より制限的にすることは、Play ストア アプリの審査をより厳格にするのと同様に、理論的にはより良い解決策だったでしょうが、これらの対応は実際にはあまりにも押し付けがましいものであると考えられていると想定しています.

大まかに言えば、お使いの (またはアップグレードできる) Android のバージョンが新しいほど、クリップボードの管理が厳しくなります。

どうやら、Android 10 以降では、フォアグラウンドでアクティブに実行されていない限り、アプリはクリップボードをまったく読み取ることができません。

確かに、これはあまり役に立ちませんが、アイドル状態のままにしたアプリや、コピー&ペーストを常にスヌーピングすることを忘れてしまったアプリを停止します.

Android 12 以降では、「XYZ アプリがクリップボードから貼り付けられました」という警告メッセージがポップアップ表示されますが、この警告は、アプリに対して最初に発生したときにのみ表示され (予期したときである可能性があります)、後続のクリップボード グラブでは表示されません。 (そうしなかったとき)。

また、Android 13 はクリップボードを頻繁に自動的に消去し (実際の頻度は不明です)、無期限に転がっているのを忘れてしまった可能性のあるデータを停止します。

Google はクリップボードへのアクセスをあなたが期待するほど厳密に制御するつもりはないように思われるので、Microsoft のアドバイスをここで繰り返します。少なくともあなたの指」:

クリップボード アクセス […] 通知など、予期しない動作をするアプリケーションを削除することを検討し、その動作をベンダーまたはアプリ ストアの運営者に報告してください。

会社のモバイル デバイスを多数所有していて、モバイル デバイス管理とマルウェア対策保護をまだ導入していない場合は、次のページをご覧ください。 今提供されているもの?

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- Platoblockchain。 Web3メタバースインテリジェンス。 知識の増幅。 こちらからアクセスしてください。

- 情報源: https://nakedsecurity.sophos.com/2023/03/10/shein-shopping-app-goes-rogue-grabs-price-and-url-data-from-your-clipboard/

- :は

- ][p

- $UP

- 1

- 10

- 2018

- 2022

- 39

- 7

- 70

- 9

- a

- 私たちについて

- それについて

- 絶対の

- アクセス

- 積極的に

- 実際に

- 追加されました

- アドレス

- 採択

- アドバイス

- 後

- すべて

- 一人で

- しかし

- 分析

- および

- アンドロイド

- Androidの13

- アンドロイドアプリ

- アプリ

- アプリストア

- 見かけ上

- アプリ

- Archive

- です

- 周りに

- AS

- At

- 弁護士

- 検事総長

- 著者

- オート

- 自動的に

- 背景画像

- ベース

- 基本

- BE

- なぜなら

- 牛肉

- さ

- 以下

- より良いです

- 国境

- ボトム

- ブランド

- 違反

- ビジネス

- (Comma Separated Values) ボタンをクリックして、各々のジョブ実行の詳細(開始/停止時間、変数値など)のCSVファイルをダウンロードします。

- by

- 呼ばれます

- コール

- 缶

- 場合

- センター

- 文字

- コード

- コーディング

- カラー

- COM

- 来ます

- 会社

- 接続

- 見なさ

- 考えると

- 消費者

- 含まれています

- コンテンツ

- 中身

- コントロール

- 論争

- 変換

- 株式会社

- 可能性

- 国

- 裁判所

- カバー

- 作ります

- cryptocurrency

- 暗号通貨ウォレット

- 興味深い

- 通貨

- サイバーセキュリティ

- 危険

- データ

- データ侵害

- 指定された

- 細部

- デバイス

- Devices

- DID

- デジタル

- ディスプレイ

- ディストリビューション

- そうではありません

- ドル

- ドル

- ドント

- ダウンロード

- ダウンロード

- ダイナミック

- 前

- 早い

- その他の

- 他の場所で

- 登場

- 巨大な

- 環境

- 本質的に

- さらに

- あらゆる

- 例

- 期待する

- 予想される

- 説明

- 搾取

- 表現

- Failed:

- フェア

- 足

- File

- ファイナンシャル

- 終わり

- 名

- 初回

- 艦隊

- 次

- 忘れ

- フォーム

- フォワード

- 詐欺

- から

- function

- 機能

- 一般に

- 取得する

- ゴエス

- でログイン

- Google Playで

- Googleの

- グラブ

- 研削

- ハッカー

- ハンドリング

- 起こります

- 持ってる

- 持って

- 高さ

- 助けます

- こちら

- ハイ

- 希望

- host

- ホバー

- 認定条件

- HTTP

- HTTPS

- 識別する

- アイデンティティ

- 個人情報の盗難

- アイドル

- 違法

- 課さ

- in

- include

- 含ま

- 含めて

- 情報

- 予定

- 意図

- 関心

- 興味深い

- 常に

- IT

- ITS

- 自体

- 一つだけ

- 種類

- 知っている

- 既知の

- 欠如

- レティシア・ジェームス

- 図書館

- 軽く

- ような

- ライン

- リスト

- 見て

- 製

- 大多数

- 作成

- マネージド

- 管理

- 多くの

- マージン

- 最大幅

- 手段

- 措置

- メッセージ

- Microsoft

- かもしれない

- 百万

- 混合

- モバイル

- モバイル機器

- モバイルデバイス

- 修正されました

- 他には?

- 名

- 名前付き

- 新作

- ニューヨーク

- ニューヨーク裁判所

- ニュース

- 通常の

- 注意

- 通知

- 観察する

- of

- 提供

- on

- ONE

- 継続

- 操作する

- オペレータ

- 注文

- オリジナル

- その他

- 自分の

- パッケージ

- パッケージ

- パラメーター

- 特定の

- 渡された

- パスワード

- Paul Cairns

- パーセント

- おそらく

- パーミッション

- 個人的な

- 個人データ

- ピックアップ

- 場所

- プラトン

- プラトンデータインテリジェンス

- プラトデータ

- プレイ

- Playストア

- ポップ

- 位置

- ポスト

- 投稿

- 電力

- 練習

- ブランド

- プライバシー

- プライバシーとセキュリティ

- プログラマー

- 守る

- 保護

- 公表

- 置きます

- 範囲

- リーチ

- 読む

- 最近

- 電話代などの費用を削減

- 関連した

- リモート

- 除去

- 繰り返す

- レポート

- 報告

- 代表者

- 要求

- 研究者

- 応答

- 責任

- 制限的

- 結果

- 厳しい

- リスク

- ROMWE

- ランニング

- 前記

- を検索

- セキュリティ

- 送信

- 敏感な

- シーケンス

- セッションに

- シャイン

- ショッピング

- ショート

- 作品

- 符号

- シグナル

- サイン

- 単に

- から

- 姉妹

- サイズ

- スヌーピング

- So

- 固体

- 溶液

- 一部

- 誰か

- 何か

- スペース

- スペース

- 話す

- 特別

- Spot

- スパイウェア

- 標準

- 都道府県

- まだ

- 盗まれました

- Force Stop

- 店舗

- ストーリー

- 見知らぬ人

- より厳しい

- 強い

- それに続きます

- そのような

- 想定

- 驚き

- 驚きました

- SVG

- 取る

- ターゲット

- ターゲット

- 伝える

- test

- テスト

- それ

- ステート

- 世界

- 盗難

- アプリ環境に合わせて

- ボーマン

- 今週

- 脅威

- 介して

- TikTok

- 時間

- <font style="vertical-align: inherit;">回数</font>

- 〜へ

- あまりに

- 豊富なツール群

- top

- トップレベル

- 伝統的な

- 遷移

- 送信します

- トランスペアレント

- トリガ

- オン

- さえずり

- 一般的に

- 覆します

- 予期しない

- 更新しました

- アップグレード

- アップロード

- URL

- us

- つかいます

- 公益事業

- ユーティリティ

- ベンダー

- バージョン

- 訪問

- 投票

- 財布

- 警告

- 仕方..

- 方法

- 富

- ウェブサイト

- 週間

- ウィークス

- 計量の

- 周知

- この試験は

- which

- ワイド

- 広い範囲

- 意志

- 言葉

- 世界

- でしょう

- あなたの

- ゼファーネット

- 〒

- ズートップ