ハッカーは、デルタ航空や小売店コールズの光沢のある広告写真を利用した難読化戦術に目を向け、ユーザーをだまして資格情報収集サイトにアクセスさせ、個人情報を漏洩させています。

A 最近のキャンペーン アヴァナンが分析したところ、信頼できるブランドのギフトカードやロイヤルティ プログラムを提供する説得力のある写真の背後に、脅威アクターがどのように悪意のあるリンクを隠しているかが示されました。 より広く言えば、このキャンペーンは、サイバー犯罪者が古い戦術を AI などの新しいツールで更新し、フィッシングをより説得力のあるものにするという大きな傾向の一部です。

この難読化技術を「ピクチャー・イン・ピクチャー」と名付けたアヴァナンの研究者らは、攻撃の背後にいるサイバー犯罪者が単にマーケティング写真を悪意のある URL にリンクしているだけだと指摘した。 これを、画像内のピクセル レベルで悪意のあるペイロードをエンコードするステガノグラフィーと混同しないでください。

アヴァナン社のサイバーセキュリティ研究者兼アナリストであるジェレミー・フックス氏は次のように述べています。 ステガノグラフィーは非常に複雑な場合が多い「これは、同じ影響を与える可能性があるはるかに単純な方法であり、ハッカーにとって大規模に複製するのが簡単です。」

画像の難読化によって企業 URL フィルターが妨げられる

単純ではありますが、ピクチャー・イン・ピクチャーのアプローチにより、URL フィルターが脅威を検出することがより困難になると Avanan の研究者は指摘しています。

分析によると、「[フィルターが画像内をスキャンしていなければ、電子メールは] クリーンに見えます。」 「多くの場合、ハッカーはファイル、画像、または QR コードを悪意のあるものに喜んでリンクします。 OCRを使用して画像をテキストに変換したり、QRコードを解析してデコードしたりすることで、真の意図がわかります。 しかし、多くのセキュリティ サービスはこれを実行しないか、実行できません。」

Fuchs 氏は、このアプローチのもう XNUMX つの重要な利点は、悪意がターゲットに伝わりにくくなることだと説明しています。

「ソーシャル エンジニアリングと難読化を結びつけることで、クリックして行動したくなる非常に魅力的なものをエンド ユーザーに提示できる可能性があります」と彼は言い、ユーザーが画像の上にマウスを移動した場合、その URL リンクは明らかに関連性がないという警告を付け加えました。偽装されたブランド。 「この攻撃はかなり洗練されていますが、ハッカーはおそらくより独自の URL を使用しないことでポイントを失います」と彼は言いました。

このフィッシングは幅広い消費者網をターゲットにしていますが、航空会社のロイヤルティ プログラムの通信が企業の受信箱に届くことが多いことを考えると、企業は注意する必要があります。 そして、 リモートワークの時代、多くの従業員は個人のデバイスを仕事に使用しているか、会社支給のラップトップで個人のサービス (Gmail など) にアクセスしています。

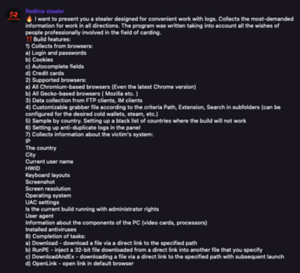

「影響という点では、(キャンペーンは)複数の地域の多数の顧客を対象としていました」とフックス氏は付け加えた。 「犯人が誰であるかを知るのは難しいですが、このようなものはすぐに使えるキットとして簡単にダウンロードできることがよくあります。」

Gen AI を使用して古い戦術を更新する

フックス氏は、このキャンペーンは、フィッシング界で見られる新たな傾向の XNUMX つである、正規版とほとんど見分けがつかないスプーフィングに適合していると述べています。 今後、画像ベースのフィッシング攻撃に関しては、難読化戦術を支援するために生成 AI (ChatGPT など) が使用されるようになり、これらの攻撃を発見することはさらに困難になるだろうと彼は付け加えています。

「生成 AI を使えば非常に簡単です」と彼は言います。 「彼らはこれを使用して、馴染みのあるブランドやサービスの現実的なイメージを迅速に開発することができ、デザインやコーディングの知識がなくても大規模にそれを行うことができます。」

たとえば、ChatGPT プロンプトのみを使用して、Forcepoint の研究者が 最近確信した AI は、悪意のあるリクエストを拒否するように指示されているにもかかわらず、検出不可能なステガノグラフィー マルウェアを構築します。

CardinalOps のサイバー防御戦略担当副社長である Phil Neray 氏は、AI のトレンドは成長していると述べています。

「新しいのは、これらの電子メールを正規のブランドから受信する電子メールとほぼ同じように見せるために適用できる高度な技術です」と彼は言います。 「の使用のように、 AIが生成したディープフェイク, AI により、正規の電子メールと同じテキスト内容、口調、画像を含む電子メールの作成がはるかに簡単になりました。」

一般に、フィッシング詐欺師はフックスの言う「正当性内の難読化」をさらに強化しています。

「私が言いたいのは、良いもののように見えるものの中に悪いものを隠すということです」と彼は説明します。 「PayPalのような正規サービスになりすます例はこれまでにたくさん見てきましたが、今回はより実証済みのバージョンが使用されており、偽の、しかし説得力のある見た目の画像が含まれています。」

URL 保護を活用してデータ損失を防ぐ

この攻撃による企業への潜在的な影響は金銭的損失とデータ損失であり、組織は自らを守るために、まずこの種の攻撃についてユーザーを教育し、クリックする前に URL にカーソルを合わせて完全なリンクを確認することの重要性を強調する必要があります。

「それ以上に、攻撃の指標としてこのようなフィッシング手法を使用する URL 保護を活用することと、URL のすべてのコンポーネントを調べてその背後にあるページをエミュレートするセキュリティを実装することが重要であると考えています」とフックス氏は述べています。

既存の電子メール セキュリティがこのようなフィッシングを捕捉する機能を備えていないことに誰もが同意しているわけではありません。 Vulcan Cyber 社のシニア テクニカル エンジニアである Mike Parkin 氏は、多くの電子メール フィルターがこうしたキャンペーンを捕捉し、最悪の場合スパムとしてマークするか、悪意のあるものとしてフラグを立てる可能性があると指摘しています。

同氏は、スパマーはスパムフィルターを回避する目的で長年にわたってテキストの代わりに画像を使用しており、スパムフィルターはそれらに対処するために進化していると指摘する。

「この攻撃は最近かなり頻繁に行われていますが、少なくとも私自身のジャンクメールフォルダに入っているスパムが何らかの兆候であるとすれば、それは特に高度な攻撃ではありません」と彼は付け加えた。

ただし、AI を利用した攻撃となると話は別になるかもしれません。 CardinalOps の Neray 氏は、こうした高度な画像ベースの攻撃に対抗する最善の方法は、大量のデータを使用して、偽のメールを認識する方法を AI ベースのアルゴリズムにトレーニングすることであると述べています。これは、電子メール自体の内容を分析するだけでなく、電子メールに関する情報を集約することによって行われます。他のすべてのユーザーが電子メールをどのように操作したか。

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- プラトアイストリーム。 Web3 データ インテリジェンス。 知識増幅。 こちらからアクセスしてください。

- 未来を鋳造する w エイドリエン・アシュリー。 こちらからアクセスしてください。

- PREIPO® を使用して PRE-IPO 企業の株式を売買します。 こちらからアクセスしてください。

- 情報源: https://www.darkreading.com/endpoint/picture-in-picture-obfuscation-spoofs-delta-kohls-credential-harvesting

- :持っている

- :は

- :not

- $UP

- a

- 私たちについて

- アクセス

- 従った

- 行為

- 俳優

- 追加

- 追加

- 高度な

- 広告運用

- 年齢

- AI

- 援助

- 目的としました

- 航空会社

- 航空会社

- アルゴリズム

- すべて

- しかし

- 金額

- an

- 分析

- アナリスト

- 分析する

- &

- どれか

- 見かけ上

- 現れる

- 適用された

- アプローチ

- です

- AS

- At

- 攻撃

- 攻撃

- 知って

- 悪い

- BE

- き

- 背後に

- 恩恵

- BEST

- 越えて

- ブランド

- ブランド

- 広く

- 建物

- ビジネス

- ビジネス

- 焙煎が極度に未発達や過発達のコーヒーにて、クロロゲン酸の味わいへの影響は強くなり、金属を思わせる味わいと乾いたマウスフィールを感じさせます。

- by

- コール

- キャンペーン

- キャンペーン

- 缶

- カード

- レスリング

- AI言語モデルを活用してコードのデバッグからデータの異常検出まで、

- はっきりと

- クリック

- コード

- コード

- コーディング

- 来ます

- コマンドと

- 通信部

- コンポーネント

- 混乱

- consumer

- コンテンツ

- 変換

- 企業

- 作ります

- クレデンシャル

- Customers

- サイバー

- サイバー犯罪者

- サイバーセキュリティ

- データ

- データ損失

- 取引

- デコード

- 防衛

- デルタ

- 設計

- にもかかわらず

- 開発する

- Devices

- 異なります

- 難しい

- do

- すること

- ドン

- 倍増し

- ダウン

- ダビングされた

- 容易

- 簡単に

- 簡単に

- 教育します

- どちら

- メールセキュリティ

- メール

- 新興の

- 社員

- エンジニア

- エンジニアリング

- 特に

- エーテル(ETH)

- 誰も

- 進化

- 例

- 既存の

- 説明

- かなり

- 偽

- おなじみの

- 戦い

- File

- フィルター

- 名

- ファーストルック

- フォワード

- から

- フル

- ジェン

- 生々しい

- 生成AI

- ギフト

- ギフトカード

- 与えられた

- 与え

- Gmailの

- Go

- 行く

- 良い

- 成長

- ハッカー

- ハッカー

- ハード

- 収穫

- 持ってる

- he

- 隠す

- 期待している

- ホバー

- 認定条件

- How To

- HTTPS

- i

- 同一の

- if

- 画像

- 画像

- 影響

- 実装

- 意義

- 重要性

- 重要

- in

- 含ま

- 表示

- インジケータ

- 情報

- 意図

- に

- ISN

- IT

- ITS

- JPG

- キー

- 知っている

- 知識

- 風景

- ノートパソコン

- 大

- より大きい

- 遅く

- 最低

- 合法性

- 正当な

- less

- レベル

- 活用します

- ような

- LINK

- 連結

- リンク

- 見て

- 探して

- LOOKS

- 失われます

- 損失

- 忠誠心

- ロイヤルティプログラム

- ロイヤルティプログラム

- make

- 作る

- マルウェア

- 多くの

- マーク

- マーケティング

- 意味する

- かもしれない

- マイク

- 金銭的な

- 他には?

- ずっと

- の試合に

- my

- ほぼ

- net

- 新作

- 注意

- ノート

- 今

- 数

- OCR

- of

- 提供すること

- 頻繁に

- 古い

- on

- ONE

- の

- or

- 組織

- オリジナル

- その他

- が

- 自分の

- ページ

- 部

- PayPal

- 個人的な

- フィッシング

- フィッシング詐欺

- フィッシング攻撃

- 写真

- 選ぶ

- 画像

- ピクセル

- プラトン

- プラトンデータインテリジェンス

- プラトデータ

- プレンティ

- ポイント

- 潜在的な

- :

- 現在

- 社長

- 多分

- 演奏曲目

- プログラム

- 守る

- 保護

- qrコード

- すぐに

- 現実的な

- 受け取ります

- 認識する

- 地域

- 関連する

- 信頼

- リモート

- リクエスト

- 研究者

- 研究者

- 小売業者

- s

- 前記

- 同じ

- 言う

- 規模

- スキャニング

- セキュリティ

- 見て

- シニア

- サービス

- すべき

- 示されました

- 単に

- サイト

- So

- 社会

- ソーシャルエンジニアリング

- 何か

- 洗練された

- スパム

- Spot

- まだ

- ストーリー

- 簡単な

- 戦略

- そのような

- スーパー

- 戦術

- ターゲット

- 仕事

- 技術的

- テクニック

- 条件

- それ

- それら

- 自分自身

- ボーマン

- 彼ら

- 物事

- 考える

- この

- それらの

- しかし?

- 脅威

- 脅威アクター

- 〜へ

- TONE

- トレーニング

- トレンド

- トレンド

- true

- 信頼されている

- ターニング

- アップデイト

- 更新

- URL

- つかいます

- users

- 使用されます

- Ve

- バージョン

- 非常に

- 副会長

- バルカン

- ました

- 仕方..

- we

- WELL

- この試験は

- いつ

- which

- while

- 誰

- ワイド

- 意志

- 以内

- 無し

- 最悪

- でしょう

- 年

- 貴社

- ゼファーネット