זוכרים כשזוג האקרים אתיים השתלטו מרחוק על ג'יפ צ'ירוקי כשהוא נסע בכביש מהיר ליד מרכז העיר סנט לואיס בשנת 2015? הסיפור האחורי הוא, שאותם "האקרים", חוקרי האבטחה צ'רלי מילר וכריס ואלאסק, פנו ליצרני רכבים מספר שנים לפני הישגם המפורסם, והזהירו מפני הסיכונים שפגיעות אבטחה מציבות למכוניות. עם זאת, יצרנים באותה תקופה לא ראו במכוניות יעד להתקפות סייבר.

עם כמות תוכן החומרה והתוכנה המאפשרת אוטומציה רבה יותר, לכלי רכב יש למעשה נקודות פוטנציאליות רבות של פגיעות אבטחה - בדומה לרבים ממכשירי ה-IoT החכמים והמחוברים האחרים שלנו. בואו נסתכל על אזורי רכב מרכזיים שצריכים להיות מוגנים, מדוע חשוב לזכור את האבטחה החל בשלב מוקדם של מחזור התכנון, וכיצד ניתן להגן על המכונית המלאה מפגוש לפגוש.

ECUs: אי אפשר לעמוד בפני האקרים

אנחנו יכולים להתחיל את הדיון שלנו עם יחידות בקרה אלקטרוניות (ECUs), המערכות המשובצות באלקטרוניקה לרכב השולטות במערכות החשמל או בתתי המערכות בכלי רכב. זה לא נדיר שלכלי רכב מודרניים יש יותר מ-100 ECU פונקציות מגוונות כמו הזרקת דלק, בקרת טמפרטורה, בלימה וזיהוי עצמים. באופן מסורתי, ECUs תוכננו ללא הדרישה שהם לאמת את הישויות איתם הם מתקשרים; במקום זאת, הם פשוט קיבלו פקודות ושיתפו מידע עם כל ישות באותו אפיק חיווט. רשתות כלי רכב לא נחשבו לרשתות תקשורת במובן של, למשל, האינטרנט. עם זאת, תפיסה מוטעית זו יצרה את הפגיעות הגדולה ביותר.

נחזור ל פריצת ג'יפים, מילר ו-Valasek יצאו להדגים באיזו קלות ניתן לתקוף ECUs. ראשית, הם ניצלו פגיעות בתוכנה במעבד רדיו דרך הרשת הסלולרית, אחר כך עברו למערכת המידע והבידור, ולבסוף, כוונו את ה-ECU להשפיע על בלימה והיגוי. זה הספיק כדי לגרום לתעשיית הרכב להתחיל לשים לב יותר לאבטחת סייבר.

כיום, מקובל ש-ECU מתוכננים עם שערים, כך שרק המכשירים שצריכים לדבר אחד עם השני עושים זאת. זה מציג גישה הרבה יותר טובה מאשר רשת פתוחה לרווחה ברכב.

כיצד ניתן לנצל את מערכות המידע והבידור

בנוסף ל-ECU, מכוניות יכולות לכלול נקודות תורפה אחרות שיכולות לאפשר לשחקן גרוע לעבור ממכשיר אחד בתוך הרכב לאחר. קחו בחשבון את מערכת המידע והבידור המחוברת לרשתות סלולריות לפעילויות כגון:

- עדכוני קושחה למכוניות מיצרני הרכב

- סיוע בדרכים מבוסס מיקום ושירותי אבחון רכב מרחוק

- יותר ויותר בעתיד מתפקדים רכב-רכב ורכב-להכל

העניין הוא שמערכות מידע ובידור נוטות להיות מחוברות למערכות רכב קריטיות שונות כדי לספק לנהגים נתונים תפעוליים, כגון מידע על ביצועי מנוע, כמו גם לבקרות, החל ממערכות בקרת אקלים ומערכות ניווט ועד לאלו המתחברות לפונקציות הנהיגה. . גם למערכות מידע בידור יש יותר ויותר רמה מסוימת של אינטגרציה עם לוח המחוונים - כאשר לוחות מחוונים מודרניים הופכים למרכיב של תצוגת המידע והבידור. בהתחשב בכל החיבורים שקיימים בתת-מערכת הרכב הזו והתוכנה החזקה ומלאת התכונות שעליהן המבצעת את הפונקציות הללו, סביר להניח שמישהו ינצל פגיעות כדי לפרוץ אליהם.

הגנה על רשתות לרכב

כדי למנוע התקפות כאלה, חשוב להחיל בקרות גישה פיזיות או לוגיות על סוג המידע שמוחלף בין תת-מערכות מיוחסות יותר ופחות של הרשת. כדי להבטיח שהתקשורת תהיה אותנטית, זה קריטי גם לרשתות בתוך רכב לנצל את ניסיון האבטחה שנצבר במהלך 30 השנים האחרונות בעולם הרשתות על ידי שילוב של קריפטוגרפיה חזקה עם זיהוי ואימות חזקים. יש לתכנן את כל האמצעים הללו מוקדם במחזור התכנון כדי לספק בסיס אבטחה חזק למערכת. ביצוע מוקדם זה פחות אינטנסיבי בעבודה, פחות יקר, ונבדק בצורה יעילה יותר עבור סיכונים שיוריים מאשר שילוב של אמצעי אבטחה חלקים כדי לטפל בבעיות שצצות מאוחר יותר.

הפופולריות הגוברת של Ethernet עבור רשתות בתוך רכב היא התפתחות חיובית. Ethernet מגיע עם כמה חיסכון בעלויות וכמה פרדיגמות רשת חזקות התומכות במהירויות הדרושות ליישומים כמו מערכות מתקדמות לסיוע לנהג (ADAS) ונהיגה אוטונומית, כמו גם הגדלת יישומים של מערכות מידע בידור. חלק מתקן ה-Ethernet מספק התקנים המזהים את עצמם ומוכיחים את זהותם לפני שהם מורשים להצטרף לרשת ולבצע פונקציות קריטיות כלשהן.

שיטות עבודה מומלצות לאבטחת סייבר של NHTSA לרכב

השמיים הרשות הלאומית לבטיחות בדרכים (NHTSA) מציעה גישת אבטחת סייבר לרכב רב-שכבתית, עם ייצוג טוב יותר של המערכת בתוך הרכב כרשת של תת-מערכות מחוברות שכל אחת עשויה להיות פגיעה להתקפות סייבר. בעדכון שלו דוח שיטות עבודה מומלצות לאבטחת סייבר שפורסמה החודש, NHSTA מספקת המלצות שונות לגבי הגנות בסיסיות על אבטחת סייבר לרכב. נראה שרבים מאלה הם פרקטיקות הגיוניות לפיתוח מערכות קריטיות, אך פרקטיקות אלה נעדרו (ואפילו ממשיכות להיות) באופן מפתיע מרבים. בין ההצעות ליציבה מודעת יותר לסייבר:

- הגבלת גישה למפתחים/ניפוי באגים במכשירי ייצור. אפשר לגשת ל-ECU דרך יציאת ניפוי באגים פתוחה או דרך קונסולה טורית, ולעתים קרובות גישה זו היא ברמת תפעול מיוחסת. אם יש צורך בגישה ברמת מפתח בהתקני ייצור, אזי יש להגן על ממשקי ניפוי באגים ובדיקה כראוי כדי לדרוש הרשאה של משתמשים מורשים.

- הגן על מפתחות קריפטוגרפיים וסודות אחרים. כל מפתחות או סיסמא קריפטוגרפיים שיכולים לספק רמת גישה בלתי מורשית מוגברת לפלטפורמות מחשוב לרכב צריכים להיות מוגנים מפני חשיפה. כל מפתח מפלטפורמת המחשוב של רכב בודד לא אמור לספק גישה למספר כלי רכב. מכאן יש צורך באסטרטגיית ניהול מפתחות זהירה המבוססת על מפתחות ייחודיים וסודות אחרים בכל רכב, ואפילו בתת-מערכת.

- בקרת גישה לאבחון תחזוקת הרכב. ככל האפשר, הגבל את תכונות האבחון למצב ספציפי של תפעול הרכב כדי להשיג את המטרה המיועדת של התכונה הקשורה. תכנן תכונות כאלה כדי לבטל או למזער השלכות שעלולות להיות מסוכנות במקרה של שימוש לרעה או שימוש לרעה בהן.

- שליטה בגישה לקושחה. השתמש בשיטות קידוד אבטחה טובות והשתמש בכלים התומכים בתוצאות אבטחה בתהליכי הפיתוח שלהם.

- הגבל את היכולת לשנות קושחה, כולל נתונים קריטיים. הגבלת היכולת לשנות קושחה הופכת את זה למאתגר יותר עבור שחקנים רעים להתקין תוכנות זדוניות על כלי רכב.

- שליטה בתקשורת פנימית ברכב. הימנעו מלשלוח אותות בטיחות כהודעות באוטובוסי נתונים נפוצים במידת האפשר. אם מידע בטיחות כזה חייב להיות מועבר על פני אפיק תקשורת, המידע צריך להיות על אפיקי תקשורת המפולחים מכל ECU של רכב עם ממשקי רשת חיצוניים. עבור הודעות בטיחות קריטיות, החל סכימת אימות הודעות כדי להגביל את האפשרות של זיוף הודעות.

דוח השיטות המומלצות בתחום אבטחת הסייבר של NHTSA מספק נקודת התחלה טובה לחיזוק יישומי רכב. עם זאת, זה לא ספר מתכונים, וגם לא מקיף. NHTSA גם ממליצה לתעשייה לעקוב אחר המכון הלאומי לתקנים וטכנולוגיה (NIST's) מסגרת אבטחת סייבר, המייעצת בפיתוח הגנות אבטחת סייבר מרובדות לכלי רכב המבוססות על חמש פונקציות עיקריות: זיהוי, הגנה, זיהוי, תגובה והתאוששות. בנוסף, תקנים כגון ISO SAE 21434 אבטחת סייבר של רכבי כביש, שמקביל במובנים מסוימים לתקן הבטיחות הפונקציונלית ISO 26262, מספק גם כיוון חשוב.

עוזר לך לאבטח את עיצובי ה-SoC שלך לרכב

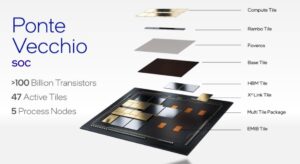

ליצרני רכב יש רמות שונות של מומחיות אבטחת סייבר פנימית. חלקם עדיין בוחרים להוסיף שכבת אבטחה לעיצובי הרכב שלהם לקראת סוף תהליך התכנון; עם זאת, המתנה עד שהעיצוב כמעט יושלם עלולה להשאיר נקודות של פגיעות ללא מענה ופתוחות לתקיפה. עיצוב אבטחה מהבסיס יכול למנוע יצירת מערכות פגיעות (ראה את האיור שלהלן לתיאור של שכבות האבטחה הדרושות להגנה על SoC לרכב). יתרה מכך, חשוב גם להבטיח שהאבטחה תימשך כל עוד רכבים נמצאים על הכביש (11 שנים בממוצע).

שכבות אבטחה נחוצות כדי להגן על SoC לרכב.

עם שלנו היסטוריה ארוכה של תמיכה בעיצובי SoC לרכב, Synopsys יכולה לעזור לך לפתח את האסטרטגיה והארכיטקטורה כדי ליישם רמת אבטחה גבוהה יותר בעיצובים שלך. בנוסף למומחיות הטכנית שלנו, הפתרונות הרלוונטיים שלנו בתחום זה כוללים:

מכוניות מחוברות הן חלק מהשילוב הזה של דברים שצריך להפוך לגמישים יותר ולהקשיח מפני התקפות. בעוד שבטיחות תפקודית הפכה לתחום מיקוד מוכר בתעשייה, הגיע הזמן שגם אבטחת סייבר תהיה חלק מהתכנון המוקדם של סיליקון ומערכות רכב. אחרי הכל, אתה לא יכול להחזיק רכב בטוח אם הוא לא מאובטח גם.

למידע נוסף בקר בכתובת Synopsys DesignWare Security IP.

גם לקרוא:

זהות והצפנת נתונים עבור PCIe ו-CXL Security

עיבוד שפה טבעית בעלת ביצועים גבוהים (NLP) במערכות משובצות מוגבלות

סדרת הרצאות: עיצוב ADC עם Interleaved Time עבור יישומי רכב 5G

שתף את הפוסט הזה באמצעות: מקור: https://semiwiki.com/eda/synopsys/307428-why-its-critical-to-design-in-security-early-to-protect-automotive-systems-from-hackers/

- 100

- 11

- 5G

- גישה

- לרוחב

- פעילויות

- תוספת

- כתובת

- מתקדם

- תעשיות

- בין

- אחר

- יישומים

- גישה

- ארכיטקטורה

- AREA

- סביב

- המתקפות

- אוֹתֶנְטִי

- אימות

- אישור

- אוטומציה

- רכב

- תעשיית רכב

- אוטונומי

- מְמוּצָע

- להיות

- הטוב ביותר

- שיטות עבודה מומלצות

- הגדול ביותר

- אוטובוס

- אוטובוסים

- מכונית

- מכוניות

- סִמוּל

- Common

- תקשורת

- תקשורת

- רְכִיב

- מחשוב

- חיבורי

- קונסול

- תוכן

- להמשיך

- יכול

- יוצרים

- קריטי

- קריפטוגרפיה

- התקפת סייבר

- התקפות רשת

- אבטחת סייבר

- נתונים

- עיצוב

- תכנון

- עיצובים

- איתור

- לפתח

- מתפתח

- צעצועי התפתחות

- מכשיר

- התקנים

- מרכז העיר

- מונע

- נהג

- נהיגה

- מוקדם

- מכשירי חשמל

- מה שמאפשר

- הצף

- ניסיון

- מומחיות

- לנצל

- מאפיין

- תכונות

- תרשים

- בסופו של דבר

- ראשון

- להתמקד

- לעקוב

- קרן

- לתדלק

- מלא

- פונקציות

- עתיד

- טוב

- לפרוץ

- האקרים

- חומרה

- יש

- לעזור

- היסטוריה

- איך

- HTTPS

- הזדהות

- לזהות

- ליישם

- חשוב

- כולל

- תעשייה

- מידע

- השתלבות

- אינטרנט

- IOT

- מכשירי יוט

- IT

- ג'יפ

- להצטרף

- מפתח

- מפתחות

- עבודה

- שפה

- לִלמוֹד

- רמה

- רמות

- ארוך

- תוכנות זדוניות

- ניהול

- אכפת לי

- יותר

- לאומי

- שפה טבעית

- עיבוד שפה טבעית

- ניווט

- ליד

- נחוץ

- רשת

- רשתות

- רשתות

- NLP

- זיהוי אובייקט

- לפתוח

- אחר

- סיסמאות

- ביצועים

- גופני

- תכנון

- פלטפורמה

- פלטפורמות

- חזק

- מנהל

- תהליך

- תהליכים

- הפקה

- להגן

- לספק

- מספק

- רדיו

- טִוּוּחַ

- מתכון

- להחלים

- שוחרר

- לדווח

- הסיכון

- ריצה

- בטוח

- בְּטִיחוּת

- אבטחה

- חוקרי ביטחון

- תחושה

- סדרה

- סט

- משותף

- חכם

- So

- תוכנה

- פתרונות

- מישהו

- תקנים

- התחלה

- סיפור

- אִסטרָטֶגִיָה

- חזק

- תמיכה

- מערכת

- מערכות

- מדבר

- ברז

- טכני

- מבחן

- העתיד

- דרך

- עניבה

- זמן

- כלים

- תְנוּעָה

- ייחודי

- עדכונים

- משתמשים

- רכב

- כלי רכב

- פגיעויות

- פגיעות

- פגיע

- מה

- לְלֹא

- עוֹלָם

- היה

- שנים