אנליסטים חשפו APT המקושר לאיראן השולח מיילים זדוניים לבכירים בממשל הישראלי.

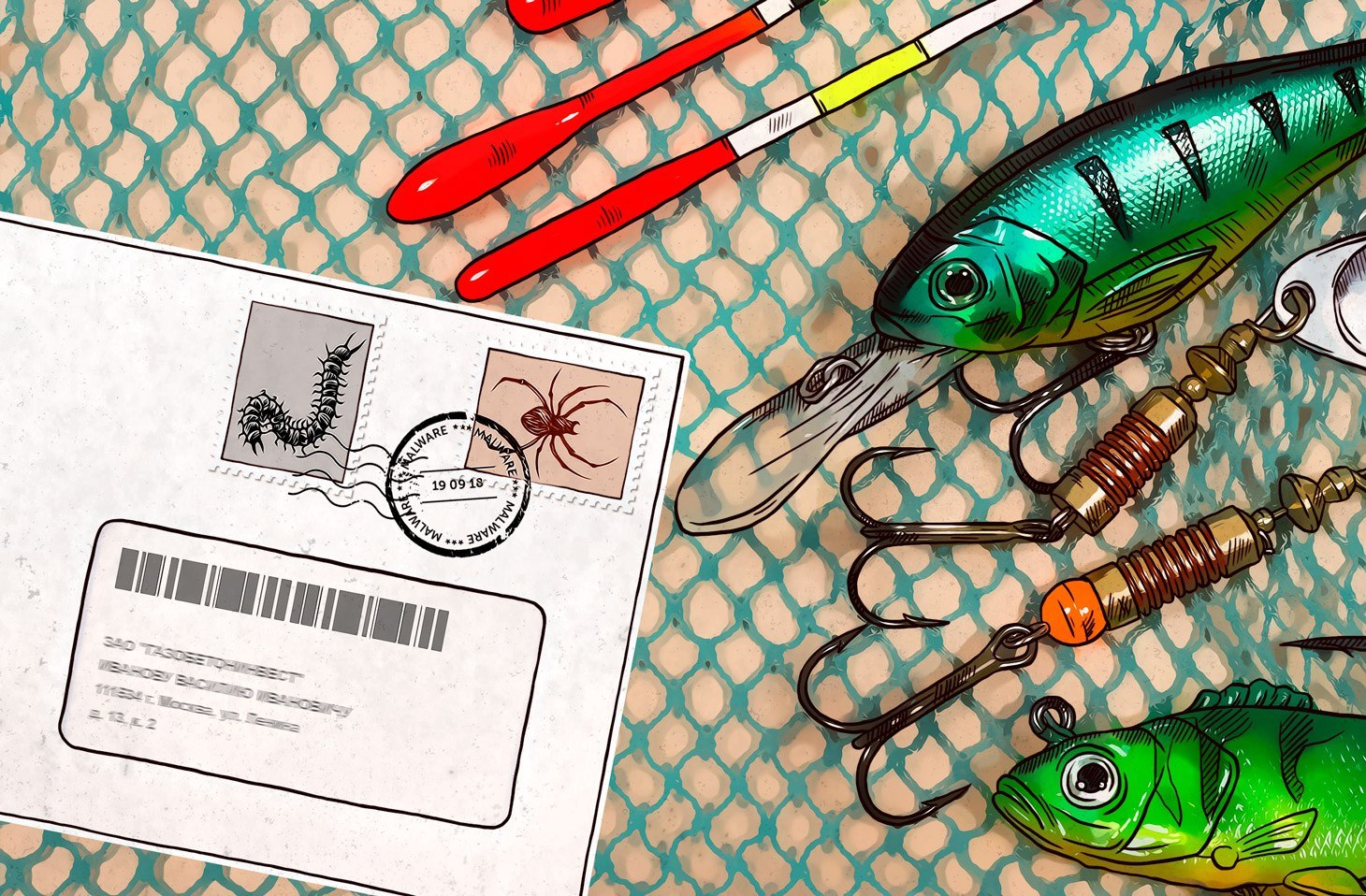

קבוצת איום מתמשכת מתקדמת, עם קשרים עם איראן, מאמינה מאחורי מסע פישינג המכוון לאנשי ממשל וצבא ישראלים בעלי פרופיל גבוה, על פי לדוח של תוכנת צ'ק פוינט.

יעדי הקמפיין כללו מנהיגות בכירה בתעשייה הביטחונית הישראלית, שגריר ארה"ב לשעבר בישראל וסגן ראש ממשלת ישראל לשעבר.

מטרת הקמפיין, אמרו החוקרים, הייתה להשיג מידע אישי ממטרות.

אימיילים מזויפים מכתובות חוקיות

אחת המטרות, לפי צ'ק פוינט, היא ציפי לבני, שרת החוץ לשעבר, שרת המשפטים וסגנית ראש הממשלה. חוקרים מאמינים שהיעד נבחר בגלל רשימת אנשי הקשר הגבוהה בפנקס הכתובות שלה.

לפני זמן לא רב היא קיבלה מייל מפי החוקרים, "אלוף ידוע לשעבר בצה"ל ששירת בתפקיד רגיש ביותר". כתובת השולח לא הייתה מזויפת - זה היה אותו דומיין שאיתו התכתבה בעבר. בתרגום לעברית נכתב בהודעה:

שלום חבריי היקרים, אנא עיין במאמר המצורף לסיכום השנה. ((*עיניים בלבד*)) כמובן שאני לא רוצה שזה יופץ, כי זה לא הגרסה הסופית. אשמח לקבל הערות מכל סוג שהוא. שיהיה לך מנוחה נהדרת ביום.

ההודעה הכילה קישור. לבני התעכבה בלחיצה על הקישור, מה שגרם למספר מיילים המשך.

בוקר טוב, לא שמעתי ממך. כמה חברים שלחו לי הערות. גם דבריך חשובים לי מאוד. אני יודע שאתה מאוד עסוק. אבל רציתי לבקש ממך לקחת את הזמן ולקרוא את המאמר. שבוע טוב

התעקשות השולחת ושטף ההודעות העלו את חשדותיה, לפי צ'ק פוינט. לאחר שלבני נפגשה עם האלוף לשעבר, התברר כי המיילים נשלחו מחשבון שנפגע ותכני ההודעות היו חלק ממתקפת פישינג.

זה היה סיפור דומה עבור המטרות האחרות בקמפיין הזה - מיילים חשודים נשלחו מאנשי קשר לגיטימיים.

מה באמת קרה

שיטת ההתקפה לא הייתה טכנית במיוחד. "החלק הכי מתוחכם במבצע הוא ההנדסה החברתית", ציין סרגיי שיקביץ', מנהל קבוצת מודיעין איומים בצ'ק פוינט מחקר. לדבריו, הקמפיין היה "שרשרת דיוג מאוד ממוקדת אשר נוצרה במיוחד עבור כל יעד". הודעות דיוג בעיצוב אישי היא טכניקה שנקראת דיוג בחנית.

התוקפים יזמו את התקפות ההתחזות שלהם בחנית, תחילה על ידי פגיעה בפנקס כתובות דוא"ל השייך לאיש קשר של היעד שלהם. לאחר מכן, באמצעות החשבון החטוף, הם ימשיכו בשרשרת דוא"ל שכבר קיימת בין איש הקשר לבין היעד. עם הזמן, הם יכוונו את השיחה לכיוון המטרה ללחוץ או לפתוח קישור או מסמך זדוניים.

"חלק מהמיילים כוללים קישור למסמך אמיתי שרלוונטי למטרה", ציינו האנליסטים של צ'ק פוינט. לדוגמה, "הזמנה לכנס או מחקר, דף דיוג של Yahoo, קישור להעלאת סריקות מסמכים."

"המטרה", בסופו של דבר, הייתה "לגנוב את המידע האישי שלהם, סריקות דרכונים ולגנוב גישה לחשבונות הדואר שלהם".

מי ולמה

"יש לנו ראיות מוצקות שזה התחיל לפחות מדצמבר 2021", כתב שיקביץ', "אבל אנחנו מניחים שזה התחיל מוקדם יותר".

בניתוח שלהם, החוקרים מצאו ראיות שלדעתם מצביעות על קבוצת Phosphorus APT המקושרת לאיראן (המכונה גם Charming Kitten, Ajax Security, NewsBeef, APT35). זרחן הוא אחד של איראן רוב פעיל APTs, עם "היסטוריה ארוכה של ביצוע פעולות סייבר בעלות פרופיל גבוה, המתואמים עם האינטרסים של המשטר האיראני, כמו גם מכוונות לבכירים ישראלים".

איראן וישראל בדרך כלל מסוכסכות, והתקיפות הללו הגיעו "בעיצומו של הסלמה של המתיחות בין ישראל לאיראן. עם החיסולים האחרונים של פקידים איראנים (חלקם מזוהים עם המוסד הישראלי), והניסיונות הסוכלים לחטוף אזרחים ישראלים ברחבי העולם, אנו חושדים שזרחן ימשיך במאמצים המתמשכים שלו בעתיד".