אם נראה שהסיפור הגדול של החודש הזה הפרת הנתונים של אובר, שבו האקר היה לכאורה מסוגל לשוטט נרחב ברשת של חברת שיתוף הנסיעות...

..הסיפור הגדול מהחודש שעבר היה הפרת LastPass, שבו ככל הנראה תוקף קיבל גישה רק לחלק אחד של רשת LastPass, אך הצליח לצאת עם קוד המקור הקנייני של החברה.

למרבה המזל של אובר, התוקף שלהם נראה נחוש בדעתו להפיץ יחסי ציבור גדולים ומהיר על ידי צילום צילומי מסך, הפצתם בצורה חופשית באינטרנט, ולגרות את החברה בהודעות צועקות כגון UBER נפרץ, ממש בפורומים משלו של Slack ובאגים:

עם זאת, נראה כי התוקף או התוקפים ב-LastPass פעלו בצורה חשאית יותר, ככל הנראה מרמים מפתח LastPass להתקין תוכנות זדוניות שבהן השתמשו פושעי הסייבר כדי להיכנס למאגר קוד המקור של החברה:

LastPass פרסמה כעת דו"ח מעקב רשמי על התקרית, בהתבסס על מה שהיא הצליחה להבין על התקיפה ועל התוקפים לאחר החדירה.

אנו חושבים שכדאי לקרוא את המאמר של LastPass גם אם אינך משתמש ב-LastPass, מכיוון שאנו חושבים שזו תזכורת לכך שדוח תגובה טוב לאירוע שימושי לא פחות למה שהוא מודה שלא הצלחת להבין כמו למה שהיית.

מה שאנחנו יודעים עכשיו

המשפטים המודגשים למטה מספקים קווי מתאר של מה ש- LastPass אומר:

- התוקף "השיג גישה לסביבת הפיתוח באמצעות נקודת הקצה שנפרצה של מפתח." אנו מניחים שזה היה בגלל שהתוקף השתיל תוכנות זדוניות חוטפות מערכות במחשב של מתכנת.

- לא ניתן היה לקבוע את הטריק המשמש להשתלת התוכנה הזדונית. זה מאכזב, כי לדעת כיצד בוצעה ההתקפה האחרונה שלך בפועל, קל יותר להרגיע את הלקוחות כי נוהלי המניעה, הזיהוי והתגובה המתוקנים עשויים לחסום אותה בפעם הבאה. וקטורי תקיפה פוטנציאליים רבים עולים בראש, כולל: תוכנה מקומית לא מתוקנת, "Shadow IT" המובילה לתצורה מקומית לא מאובטחת, טעות בהקלקה של פישינג, הרגלי הורדה לא בטוחים, בגידה בשרשרת האספקה של קוד המקור עליה מסתמך הקודן הנוגע בדבר, או קובץ מצורף של דואר אלקטרוני ממולכד שנפתח בטעות. מוריד את הכובע בפני LastPass על שהודה במה שמסתכם ב"לא ידוע".

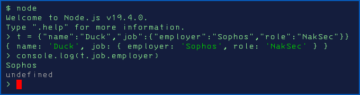

- התוקף "ניצלו את הגישה המתמשכת שלהם כדי להתחזות למפתח לאחר שהמפתח עבר אימות מוצלח באמצעות אימות רב-גורמי." אנו מניחים שזה אומר שההאקר מעולם לא היה צריך לרכוש את הסיסמה של הקורבן או קוד 2FA, אלא פשוט השתמש ב- התקפה של גניבת עוגיות, או חילץ את אסימון האימות של המפתח מתעבורת רשת אמיתית (או מ-RAM של המחשב של הקורבן) כדי להחזיר את הגישה הרגילה של המתכנת:

- LastPass לא הבחין בפריצה מיד, אבל כן זיהה וגירש את התוקף תוך ארבעה ימים. כפי שציינו במאמר לאחרונה על הסיכונים של עמימות חותמת זמן ביומני מערכת, היכולת לקבוע את הסדר המדויק שבו התרחשו אירועים במהלך התקפה היא חלק חיוני בתגובת האירוע:

- LastPass שומר על רשתות הפיתוח והייצור שלה בנפרד פיזית. זוהי תרגול אבטחת סייבר טוב מכיוון שהוא מונע מתקפה על רשת הפיתוח (בה דברים נמצאים בהכרח במצב מתמשך של שינויים וניסויים) להפוך לפשרה מיידית של התוכנה הרשמית הזמינה ישירות ללקוחות ולשאר העסקים. .

- LastPass לא שומרת שום נתוני לקוחות בסביבת הפיתוח שלה. שוב, זהו נוהג טוב בהתחשב בכך שמפתחים עובדים, כפי ששם העבודה מרמז, בדרך כלל על תוכנה שעדיין לא עברה סקירת אבטחה מלאה ותהליך אבטחת איכות. ההפרדה הזו גם מאפשרת ל-LastPass לטעון ששום נתוני כספת סיסמאות (שהיו מוצפנים עם המפתחות הפרטיים של המשתמשים בכל מקרה) לא היו יכולים להיחשף, וזו טענה חזקה יותר מאשר פשוט לומר "לא הצלחנו למצוא שום הוכחה לכך זה נחשף." שמירת נתונים מהעולם האמיתי מחוץ לרשת הפיתוח שלך גם מונעת ממקודדים בעלי כוונות טובות לתפוס בטעות נתונים שנועדו להיות תחת הגנה רגולטורית ולהשתמש בהם למטרות בדיקה לא רשמיות.

- למרות שקוד המקור נגנב, לא הותיר התוקף שינויים בקוד לא מורשים. כמובן, יש לנו רק את הטענה של LastPass עצמה להמשיך, אבל לאור הסגנון והטון של שאר דיווח התקריות, אנחנו לא יכולים לראות שום סיבה שלא לקחת את החברה על המילה שלה.

- קוד המקור עובר מרשת הפיתוח לייצור "יכול לקרות רק לאחר השלמת תהליכי סקירת קוד, בדיקות ואימות קפדניים". זה הופך את זה לאמין עבור LastPass לטעון ששום קוד מקור שונה או מורעל לא היה מגיע ללקוחות או לשאר העסקים, גם אם התוקף הצליח להשתיל קוד נוכל במערכת בקרת גרסאות..

- LastPass אף פעם לא מאחסנת או אפילו מכירה את מפתחות הפענוח הפרטיים של המשתמשים שלה. במילים אחרות, גם אם התוקף יצא עם נתוני סיסמה, זה היה מסתיים בתור כל כך הרבה כרוב דיגיטלי מגורר. (LastPass מספק גם א הסבר פומבי כיצד היא מאבטחת את נתוני כספת הסיסמאות מפני פיצוח לא מקוון, כולל שימוש בצד הלקוח PBKDF2-HMAC-SHA256 להמלחה-גיבוב-ומתיחת הסיסמה הלא מקוונת שלך עם 100,100 איטרציות, ובכך להפוך ניסיונות פיצוח סיסמאות הרבה יותר קשה גם אם תוקפים יוצאים עם עותקים מאוחסנים מקומית של כספת הסיסמאות שלך.)

מה לעשות?

אנחנו חושבים שזה הגיוני לומר שלנו ההנחות המוקדמות היו נכונות, ושלמרות שמדובר בתקרית מביכה עבור LastPass, ועלול לחשוף סודות מסחריים שהחברה ראתה כחלק מערך בעלי המניות שלה...

...ניתן להתייחס לפריצה הזו כבעיה של LastPass עצמה להתמודד איתה, מכיוון שלא הושגו סיסמאות של לקוחות, שלא לדבר על פיצוח, בהתקפה הזו:

המתקפה הזו, ודוח התקריות של LastPass עצמו, הם גם תזכורת טובה לכך ש"הפרד וכבוש", הידוע גם במונח הז'רגון אפס אמון, הוא חלק חשוב מהגנת הסייבר העכשווית.

כפי שמסביר מומחה סופוס צ'סטר ויסנייבסקי בניתוח שלו של פריצת אובר לאחרונה, יש הרבה יותר על כף המאזניים אם נוכלים שמקבלים גישה כמה של הרשת שלך יכולים לשוטט בכל מקום שהם רוצים בתקווה לקבל גישה אליו את כל מזה:

לחץ וגרור על גלי הקול למטה כדי לדלג לכל נקודה. אתה יכול גם להקשיב ישירות בסאונדקלאוד.

- blockchain

- קוינגניוס

- ארנקים

- cryptryptxchange

- אבטחת סייבר

- עברייני אינטרנט

- אבטחת סייבר

- נתוני פרה

- אובדן נתונים

- מחלקה לביטחון מולדת

- ארנקים דיגיטליים

- חומת אש

- תגובה לאירוע

- קספרסקי

- LastPass

- תוכנות זדוניות

- מקאפי

- ביטחון עירום

- NexBLOC

- סיסמה

- מנהל סיסמא

- אפלטון

- plato ai

- מודיעין אפלטון

- משחק אפלטון

- אפלטון נתונים

- פלטוגיימינג

- VPN

- אבטחת אתר

- זפירנט

- אפס אמון

![S3 Ep124: כשאפליקציות אבטחה כביכול הופכות לטרדות [שמע + טקסט]](https://platoaistream.com/wp-content/uploads/2023/03/s3-ep124-when-so-called-security-apps-go-rogue-audio-text-300x157.png)

![S3 Ep130: פתח את דלתות המפרץ, HAL [שמע + טקסט]](https://platoaistream.com/wp-content/uploads/2023/04/s3-ep130-open-the-garage-bay-doors-hal-audio-text-300x157.png)