מכשירי IoT, למרות היתרונות שלהם, רגישים מאוד לתוכנות זדוניות. הגודל המוגבל שלהם וכוח המחשוב הופכים אותם למטרות קלות. הגנה על מכשירים אלה מפני התקפות היא אתגר יומיומי עבור צוותי אבטחה ארגוניים.

בואו נסתכל יותר לעומק מדוע תוכנות זדוניות של IoT מהוות דאגה כזו, ונבחן דרכים להגן על מכשירי IoT מפני התקפות תוכנות זדוניות.

מדוע מכשירי IoT רגישים לתוכנות זדוניות

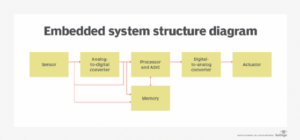

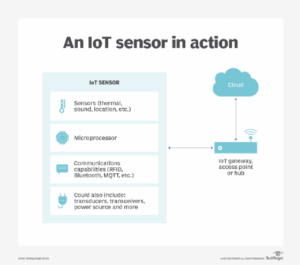

מכשיר IoT מסווג ככל מכשיר מחשוב לא סטנדרטי. הם יכולים להיות מוצרי צריכה, ביניהם טלוויזיות חכמות וחפצים לבישים, או שהם יכולים להיות תעשייתיים, כגון מערכות בקרה, מצלמות מעקב, מעקב אחר נכסים או מכשירים רפואיים. ללא קשר למיקוד שלהם, מכשירי IoT שינו את הדרך שבה העולם עובד וחי.

קיימים אלפי סוגים שונים של מכשירי IoT, אך כולם חולקים את היכולת להתחבר לרשת. קישוריות מאפשרת לשלוט במכשירים אלה מרחוק ומאפשרת גישה לנתונים שלהם ולאיסוף.

למרות היתרונות הרבים שלהם, הנתונים שהם מייצרים, אוספים ומשתפים, כמו גם הפעולות שהם מבצעים, הופכים את מכשירי ה-IoT לאטרקטיביים ביותר עבור האקרים זדוניים. העובדה שהם מחוברים לרשת משאירה אותם פתוחים לתקיפה מרחוק, וגורמי הצורה שלהם אומרים שהם חסרים את האבטחה המובנית הדרושה כדי להגן על עצמם מפני איומים וניצול.

חולשות ופגיעות של IoT

על פי דוח נוף ה-IoT Security Landscape של Bitdefender לשנת 2023, לבתים בארצות הברית יש בממוצע 46 מכשירים המחוברים לאינטרנט וחווים בממוצע שמונה התקפות נגד מכשירים אלה כל 24 שעות. וזה רק מכשירי IoT לצרכנים.

עציצי ה-IoT המבוזרים של Nozomi Networks היו עדים למאות ואלפי כתובות IP ייחודיות של תוקפים מדי יום במהלך אוגוסט 2023.

התקפות IoT מטרתן להשיג שליטה על המכשיר, לגנוב או למחוק נתונים רגישים, או לגייס אותם ל- botnet. התקפות מוצלחות - בייחוד אם מוגשות נגד מכשירים מחוברים המריצים תשתית קריטית או מערכות רפואיות - עלולות לגרום להשלכות פיזיות חמורות.

הבא סוגיות אבטחה להפוך מכשירי IoT לרגישים לתוכנות זדוניות:

- אילוצי מכשיר. רוב מכשירי ה-IoT מתוכננים עם יכולות חומרה ותוכנה מינימליות המספיקות לביצוע המשימות שלהם. זה משאיר יכולת מועטה למנגנוני אבטחה מקיפים או הגנה על נתונים, מה שהופך אותם לפגיעים יותר להתקפות.

- סיסמאות מקודדות וברירת מחדל. סיסמאות מקודדות וברירת מחדל מעניקות לתוקפים המשתמשים בטקטיקות של כוח גס סיכוי גדול לפצח את האימות של המכשיר. רשת הבוט HEH, למשל, מדביקה מכשירים באמצעות אישורים מקודדים וסיסמאות בכוח גס.

- חוסר הצפנה. נתונים המאוחסנים או מועברים בטקסט רגיל חשופים לצותת, שחיתות וחטיפות. מידע טלמטריה חשוב שנשלח ממכשיר IoT, למשל, יכול לעבור מניפולציה כדי לספק תוצאות שגויות.

- רכיבים פגיעים. השימוש ברכיבי חומרה נפוצים פירושו כל מי שיש לו ידע במעגלים אלקטרוניים ובפרוטוקולי תקשורת, כגון מקלט/משדר אוניברסלי אסינכרוני ו-Inter-Integrated Circuit, יכולים לפרק מכשיר ולחפש פרצות חומרה.

- מגוון מכשירים. בהשוואה למחשבים שולחניים, מחשבים ניידים וטלפונים ניידים, מכשירי IoT משתנים באופן משמעותי בגורם הצורה ובמערכת ההפעלה. הדבר נכון גם לגבי טכנולוגיות הרשת והפרוטוקולים שמשתמשים במכשירי IoT. גיוון זה דורש אמצעי אבטחה ובקרות מורכבות יותר כדי לספק רמת הגנה סטנדרטית.

- היעדר יכולות ביקורת. תוקפים מתפשרים ומנצלים מכשירי IoT מבלי לחשוש שהפעילות שלהם תיקלט או תזוהה. ייתכן שמכשירים נגועים לא יראו כל השפלה ניכרת בביצועים או בשירות שלהם.

- מנגנוני עדכון גרועים. למכשירים רבים אין את היכולת לעדכן קושחה או תוכנה בצורה מאובטחת. החסר הזה מחייב חברות להקצות משאבים משמעותיים כדי לשמור על מכשירי IoT מוגנים מפני פרצות חדשות, מה שמשאיר מכשירים רבים חשופים. בנוסף, למכשירי IoT יש לרוב פריסות ארוכות, כך שקשה יותר ויותר לאבטח אותם מפני דגמי תקיפה חדשים.

- חוסר מודעות לאבטחה. ארגונים מרבים לפרוס מכשירי IoT מבלי להבין את החולשות שלהם ואת ההשפעה שיש להם על אבטחת הרשת הכוללת. כמו כן, לרוב הצרכנים אין את הידע לשנות סיסמאות והגדרות ברירת מחדל לפני שהם מחברים מכשיר חדש לאינטרנט, מה שהופך את הגאדג'ט למטרה קלה לתוקפים.

תוכנות זדוניות והתקפות IoT

מכשירי IoT יכולים להיות מעורבים בכל מספר של פרצות אבטחת סייבר והדבקות תוכנות זדוניות, והשפעותיהם יכולות להיות מיידיות, מדורגות ולגרום לשיבושים גדולים. ההתקפות כוללות רשתות בוטים, תוכנות כופר, תוכנות הרס ומכשירים נוכלים.

- רשתות IoT. תוכנות זדוניות של Botnet הן לרוב קוד פתוח וזמינות באופן חופשי בפורומים מחתרתיים. הוא נועד להדביק ולשלוט בכמה שיותר מכשירים ובו זמנית לחסום תוכנות זדוניות אחרות של בוטנט להשתלט על המכשיר. בשל האבטחה הגרועה שלהם, מכשירי IoT מאפשרים לשחקני איומים לגייס אותם כרובוטים וליצור רשתות בוטים עצומות להפעלת התקפות DDoS הרסניות. למעשה, על פי דו"ח האיומים של נוקיה לשנת 2023, רשתות ה-IoT מייצרות יותר מ-40% מכלל תעבורת ה-DDoS כיום, עלייה של פי חמישה במהלך השנה האחרונה. מתקפת הבוטנט הגדולה הראשונה של IoT הגיעה ב-2016 מתקפת הבוטנט של מיראי. יותר מ-600,000 מכשירי IoT נדבקו, כולל מצלמות במעגל סגור ונתבים ביתיים. כמה אתרים מרכזיים הושבתו לא מקוון במשך שעות. רשתות IoT יכולות להפעיל התקפות אחרות, כולל התקפות בכוח גס, התקפות דיוג ומסעות ספאם.

- כופרה. למרות שהרבה מכשירי IoT אינם מאחסנים נתונים יקרי ערך באופן מקומי, הם עדיין יכולים ליפול קורבן להתקפת תוכנת כופר. תוכנת כופר IoT נועלת את הפונקציונליות של המכשיר, מקפיאה מכשירים חכמים ומכבה את הפעילות העסקית או תשתית קריטית. תוכנות הכופר של FLocker ו-El Gato, למשל, מכוונות לטלפונים ניידים, טאבלטים וטלוויזיות חכמות, כאשר תוקפים דורשים תשלום לפני פתיחת נעילת מכשירים נגועים. אמנם ייתכן שניתן פשוט לאפס מכשירי IoT נגועים, אך ביצוע זה למאות או אלפי מכשירים לפני שמצב גדול מתפתח נותן לתוקף מינוף רב. התקפת תוכנת כופר בזמן או במקום הנכונים נותנת לקורבן אפשרות מועטה או לא אלא לשלם את הכופר.

- כלי הרס. זהו מונח מורכב, אבל הוא לוכד את הכוונה של תוכנת זדונית IoT זו. Destructionware היא התקפה שנועדה לשתק תשתית למטרות פוליטיות, אידיאולוגיות או פשוט זדוניות. מקרה לדוגמא: המתקפה ב-2015 נגד רשת החשמל של אוקראינה. המתקפה המתוחכמת והמתוכננת היטב הורידה רשת חשמל שלמה; חלפו חודשים עד שהפעילות שוחזרה במלואה. חלק מהתקיפה כללה החלפת הקושחה על ממירי טוריים ל-Ethernet קריטיים, ולמנוע ממפעילים מקוריים את היכולת להנפיק שלטים רחוקים. היה צורך להחליף את המכשירים הנגועים במכשירים חדשים. התקפה דומה התרחש ב- 2022.

- מכשירים נוכלים. במקום לנסות להשתלט על מכשירי IoT, פושעי סייבר רבים פשוט מחברים מכשיר נוכל לרשת IoT אם הוא אינו מוגן לחלוטין. זה יוצר נקודת גישה שממנה התוקף יכול להסתובב יותר אל הרשת.

כיצד לזהות התקפות תוכנות זדוניות של IoT

מכשירי IoT הם כיום מרכיבים חיוניים של כמעט כל תעשייה גדולה. צוותי אבטחה חייבים להבין את גורמי הסיכון המורכבים הספציפיים לפריסה ולשימוש שלהם. עם זאת, טכניקות זיהוי תוכנות זדוניות של IoT הן עדיין עבודה בתהליך. לדוגמה, טכניקות ניתוח דינמיות וסטטיות סטנדרטיות אינן אפשריות בשל הארכיטקטורות המגוונות ומגבלות המשאבים של מכשירי IoT.

הגישה הטובה ביותר לאיתור תוכנות זדוניות של IoT היא מערכת ניטור מרכזית שמסרקת פעילויות מכשירים, כגון תעבורת רשת, צריכת משאבים ואינטראקציות של משתמשים, ולאחר מכן משתמשת ב-AI כדי ליצור פרופילים התנהגותיים. פרופילים אלה יכולים לסייע בזיהוי כל סטייה הנובעת מהתקפות סייבר או שינויים בתוכנה זדונית, ללא קשר לסוג המכשיר. מכשירים שמייצרים או מטפלים בנתונים סודיים צריכים להשתמש ב-a מודל למידה מאוחד מבוזר כדי להבטיח פרטיות נתונים בזמן שהמודלים מאומנים.

שיטות זיהוי IoT עתידיות יכולות לכלול ניתוח אותות אלקטרומגנטי. חוקרי אבטחה העובדים ב-IRISA, למשל, מזוהה תוכנה זדונית הפועלת במכשיר Raspberry Pi עם דיוק של 98% על ידי ניתוח פעילות אלקטרומגנטית. יתרון גדול של טכניקה זו הוא שלא ניתן לזהות, לחסום או להתחמק על ידי תוכנה זדונית כלשהי.

כיצד למנוע תוכנות זדוניות IoT

עד שתהיה שיטה מעשית ויעילה לאיתור ולחסום במהירות תוכנות זדוניות, הגישה הטובה ביותר היא להבטיח שהמכשירים מוגנים במלואם לפני ובמהלך הפריסה.

בצע את הצעדים הבאים:

- אפשר הרשאה חזקה. שנה תמיד סיסמאות ברירת מחדל. היכן שניתן, השתמש באימות רב-גורמי.

- השתמש בהצפנה תמידית. הצפין את כל הנתונים וערוצי התקשורת ברשת בכל עת.

- השבת תכונות מיותרות. אם לא נעשה שימוש בתכונות מסוימות - למשל, בלוטות' אם המכשיר מתקשר באמצעות Wi-Fi - השבת אותן כדי לצמצם את משטח ההתקפה.

- החל תיקונים ועדכונים. כמו בכל נכסי רשת אחרים, שמור את כל יישומי ה-IoT והמכשירים מעודכנים, במיוחד קושחה. זה יכול להיות בעייתי עבור מכשירים ישנים יותר שלא ניתן לתקן. אם השדרוג אינו אפשרי, הצב את המכשירים ברשת נפרדת כדי שלא יסכנו מכשירים אחרים. מכשירי Gateway יכול לסייע בהגנה על סוגים אלה של מכשירים מפני גילוי ותקיפה.

- ממשקי API מאובטחים. ממשקי API הם חלק חשוב ממערכת ה-IoT. הם מספקים ממשק בין המכשירים למערכות האחוריות. כתוצאה מכך, בדוק את כל ממשקי ה-API המשמשים את מכשירי ה-IoT ובדוק אותם כדי לוודא שרק מכשירים מורשים יכולים לתקשר באמצעותם.

- שמור על מלאי נכסים מקיף. הוסף כל מכשיר IoT לכלי ניהול מלאי. תעודה מזהה, מיקום, היסטוריית שירותים ומדדים חשובים אחרים. זה משפר את הנראות לתוך מערכת ה-IoT, עוזר לצוותי אבטחה לזהות מכשירים סוררים המתחברים לרשת ומסמן דפוסי תעבורה חריגים שעלולים להצביע על התקפה בעיצומה. כלי גילוי רשת יכולים גם לעזור לצוותים לשמור על רשתות IoT גדולות ומתרחבות במהירות.

- הטמעת אבטחת רשת חזקה. הפרד את כל הרשתות שהתקני IoT מתחברים אליהם ופרוס הגנות היקפיות ייעודיות.

- מעקב אחר יישומי קצה אחוריים של IoT. הגדר התראות כדי להתריע על פעילות חריגה וסרוק באופן קבוע לאיתור נקודות תורפה.

- היו פרואקטיביים עם אבטחה. הטמעת אמצעי הגנה כאשר מתגלות שיטות התקפה חדשות או תוכנות זדוניות. הישאר מעודכן בהתפתחויות בנוף איומי ה-IoT. הצב תוכנית מתוכננת היטב כדי לזהות ו להגיב לתוכנת כופר והתקפות DDoS.

- קבע מדיניות עבודה מהבית. ככל שיותר אנשים מחברים מכשירי IoT צרכניים לרשתות הביתיות שלהם, עובדים שעובדים מהבית חייבים לציית למדיניות המסדירה את אופן הגישה לרשתות ומשאבים ארגוניים. מכשירי בית חכם עשויים להיות בעלי אבטחה חלשה, פתיחת הסיכון שתוקף יכול ליצור נקודת כניסה לרשת של חברה. הפוך את העובדים למודעים לסיכוני האבטחה שהמכשירים החכמים שלהם יוצרים וכיצד להבטיח שהם בטוחים מפני התקפות.

- הצב תוכנית באגים. הציעו פרסים להאקרים אתיים שמגלים ומדווחים בהצלחה על פגיעות או באג בתוך החומרה או התוכנה של IoT.

העתיד של התקפות IoT

הקמת תוכנית לצמצום פגיעויות תוכנות זדוניות של IoT וקביעה כיצד להתמודד עם התקפות IoT היא בראש סדר העדיפויות של כל הארגונים. תדירות התקפות ה-IoT רק תגדל ככל שהעולם הופך להיות יותר ויותר תלוי בטכנולוגיות חכמות.

מערכות אקולוגיות של IoT מורכבות באופן טבעי עם משטח התקפה גדול; האקרים זדוניים רואים בצדק במכשירי IoT פרי תלוי נמוך. היעדר תקני אבטחת IoT המקובלים בעולם הופך את השמירה על אבטחת מכשירי IoT להרבה יותר מאתגרת. יוזמות, כגון אלו מ NIST, ENISA, ה מכון התקנים האירופי לטלקומוניקציה ו ברית ioXt, יוביל לאבטחה מובנית משופרת מאוד עבור מכשירי IoT עתידיים. חוק חוסן הסייבר של האיחוד האירופי, בינתיים, נועד להבטיח יצרנים משפרים את האבטחה של המכשירים הדיגיטליים שלהם.

מייקל קוב, CISSP-ISSAP, הוא סופר אבטחה בעל שם עם יותר מ-20 שנות ניסיון בתעשיית ה-IT.

- הפצת תוכן ויחסי ציבור מופעל על ידי SEO. קבל הגברה היום.

- PlatoData.Network Vertical Generative Ai. העצים את עצמך. גישה כאן.

- PlatoAiStream. Web3 Intelligence. הידע מוגבר. גישה כאן.

- PlatoESG. פחמן, קלינטק, אנרגיה, סביבה, שמש, ניהול פסולת. גישה כאן.

- PlatoHealth. מודיעין ביוטכנולוגיה וניסויים קליניים. גישה כאן.

- מקור: https://www.techtarget.com/searchsecurity/tip/How-to-protect-your-organization-from-IoT-malware

- :הוא

- :לֹא

- :איפה

- $ למעלה

- 000

- 01

- 1

- 20

- שנים 20

- 2015

- 2016

- 2023

- 24

- 30

- 32

- 40

- 46

- 50

- a

- יכולת

- יכול

- מקובל

- גישה

- נצפה

- פי

- דיוק

- לפעול

- פעילויות

- פעילות

- שחקנים

- תוספת

- כתובות

- יתרון

- נגד

- AI

- המטרה

- מטרות

- התראות

- תעשיות

- גם

- תמיד

- בין

- an

- אנליזה

- ניתוח

- ו

- כל

- כל אחד

- בנפרד

- ממשקי API

- יישומים

- גישה

- ARE

- AS

- נכס

- נכסים

- At

- לתקוף

- המתקפות

- מושך

- בדיקה

- אוגוסט

- אימות

- מחבר

- אישור

- מורשה

- זמין

- מְמוּצָע

- מודע

- מודעות

- עורפי

- BE

- הופך להיות

- לפני

- להיות

- הטבות

- הטוב ביותר

- בֵּין

- גָדוֹל

- לחסום

- חסום

- חסימה

- Bluetooth

- בוטנט

- botnets

- בוטים

- הבאונטי

- תוכנית השפע

- פרות

- חרק

- באג באונטי

- מובנה

- עסקים

- פעילות עסקית

- אבל

- by

- הגיע

- מצלמות

- קמפיינים

- CAN

- לא יכול

- יכולות

- קיבולת

- לוכדת

- מקרה

- לגרום

- טלביזיה במעגל סגור

- מֶרכָּזִי

- מסוים

- לאתגר

- אתגר

- סיכוי

- שינוי

- השתנה

- ערוצים

- לבדוק

- לגבות

- לבצע

- Common

- להעביר

- תקשורת

- חברות

- חברה

- מורכב

- רכיבים

- מַקִיף

- פשרה

- מחשוב

- - כוח מחשוב

- דְאָגָה

- לְחַבֵּר

- מחובר

- מכשירים מחוברים

- מקשר

- קישוריות

- אילוצים

- צרכן

- מוצרי צריכה

- צרכנים

- צְרִיכָה

- לִשְׁלוֹט

- נשלט

- בקרות

- משותף

- שְׁחִיתוּת

- יכול

- דלפק

- פיצוח

- לִיצוֹר

- יוצר

- אישורים

- קריטי

- תשתית קריטית

- סייבר

- התקפות סייבר

- עברייני אינטרנט

- אבטחת סייבר

- יומי

- נתונים

- פרטיות מידע

- הגנה על נתונים

- תַאֲרִיך

- DDoS

- מוקדש

- עמוק יותר

- בְּרִירַת מֶחדָל

- תובעני

- לפרוס

- פריסה

- פריסות

- מעוצב

- למרות

- לאתר

- זוהה

- איתור

- קביעה

- הרסנית

- התפתחויות

- מכשיר

- התקנים

- אחר

- קשה

- דיגיטלי

- לגלות

- גילה

- תגלית

- שיבושים

- מופץ

- שונה

- גיוון

- עושה

- דון

- מטה

- ראוי

- בְּמַהֲלָך

- דינמי

- קל

- המערכת האקולוגית

- מערכות אקולוגיות

- אפקטיבי

- תופעות

- el

- אֶלֶקטרוֹנִי

- עובדים

- העסקת

- לאפשר

- מאפשר

- הצף

- עֲנָקִי

- לְהַבטִיחַ

- מִפְעָל

- אבטחה ארגונית

- שלם

- כניסה

- חיוני

- אֶתִי

- EU

- אירופה

- כל

- כל יום

- לִבחוֹן

- דוגמה

- להתקיים

- הרחבת

- ניסיון

- לנצל

- ניצול

- חשוף

- מאוד

- עובדה

- גורם

- גורמים

- ליפול

- פחד

- תכונות

- ראשון

- דגלים

- להתמקד

- לעקוב

- הבא

- בעד

- טופס

- פורומים

- בחופשיות

- הקפאת

- תדר

- החל מ-

- לגמרי

- פונקציונלי

- נוסף

- עתיד

- לְהַשִׂיג

- ליצור

- אמיתי

- לתת

- נותן

- ברחבי עולם

- מאוד

- רֶשֶׁת

- האקרים

- היה

- לטפל

- חומרה

- יש

- לעזור

- עוזר

- מאוד

- היסטוריה

- עמוד הבית

- בתי מגורים

- שעות

- בית

- איך

- איך

- אולם

- HTTPS

- מאות

- ICON

- ID

- לזהות

- if

- מיידי

- פְּגִיעָה

- חשוב

- לשפר

- משופר

- משפר

- in

- לכלול

- כולל

- להגדיל

- יותר ויותר

- להצביע

- התעשייה

- תעשייה

- זיהומים

- מידע

- תשתית

- יוזמות

- במקום

- מוֹדִיעִין

- כוונה

- יחסי גומלין

- מִמְשָׁק

- אינטרנט

- אל תוך

- מלאי

- ניהול מלאי

- מעורב

- IOT

- מכשיר IoT

- מכשירי יוט

- IP

- כתובות IP

- J States

- סוגיה

- IT

- תעשיית ה- IT

- jpg

- רק

- שמור

- שמירה

- ידע

- חוסר

- נוף

- מחשבים ניידים

- גָדוֹל

- לשגר

- עוֹפֶרֶת

- למידה

- עזיבה

- רמה

- תנופה

- מוגבל

- קְצָת

- חי

- באופן מקומי

- מיקום

- מנעולים

- ארוך

- נראה

- מגרש

- גדול

- לעשות

- עושה

- עשייה

- תוכנות זדוניות

- איתור תוכנות זדוניות

- ניהול

- מניפולציות

- רב

- אומר

- אומר

- בינתיים

- אמצעים

- מנגנוני

- רפואי

- שיטה

- שיטות

- מדדים

- יכול

- מינימלי

- להקל

- סלולרי

- טלפונים ניידים

- מודלים

- שינויים

- ניטור

- חודשים

- יותר

- רוב

- הרבה

- אימות רב-פקטורי

- צריך

- הכרחי

- רשת

- אבטחת רשת

- תנועת רשת

- רשתות

- חדש

- ניסט

- לא

- נוקיה

- עַכשָׁיו

- מספר

- of

- לא מחובר

- לעתים קרובות

- מבוגר

- on

- על הסיפון

- יחידות

- רק

- לפתוח

- קוד פתוח

- תפעול

- מפעילי

- אפשרות

- or

- ארגון

- ארגונים

- OS

- אחר

- יותר

- מקיף

- חלק

- במיוחד

- סיסמאות

- עבר

- טלאים

- דפוסי

- תשלום

- תשלום

- אֲנָשִׁים

- לבצע

- ביצועים

- דיוג

- התקפות פישינג

- טלפונים

- גופני

- Pivot

- מקום

- טקסט רגיל

- תכנית

- אפלטון

- מודיעין אפלטון

- אפלטון נתונים

- שפע

- נקודה

- מדיניות

- פוליטי

- עני

- אפשרי

- כּוֹחַ

- רשת חשמל

- למנוע

- עדיפות

- פְּרָטִיוּת

- פרואקטיבי

- מוצרים

- פרופילים

- תָכְנִית

- התקדמות

- להגן

- מוּגָן

- אבטחה

- .

- פרוטוקולים

- לספק

- למטרות

- גם

- מהירות

- השלכות

- כופר

- ransomware

- התקפת כופר

- מהר

- פטל

- פטל Pi

- שיא

- מוקלט

- לגייס

- להפחית

- ללא קשר

- באופן קבוע

- מרחוק

- מרחוק

- ידוע

- החליף

- לדווח

- דורש

- חוקרים

- כושר התאוששות

- משאב

- משאבים

- מְשׁוּחזָר

- תוצאה

- תוצאות

- תגמולים

- תקין

- הסיכון

- גורמי סיכון

- סיכונים

- ריצה

- s

- בטוח

- אותו

- סריקה

- סעיף

- לבטח

- מאובטח

- אבטחה

- מודעות ביטחונית

- אמצעי אבטחה

- חוקרי ביטחון

- סיכוני אבטחה

- רגיש

- נשלח

- נפרד

- שרות

- סט

- הגדרות

- כמה

- קשה

- שיתוף

- גֵרוּעַ

- צריך

- לְהַצִיג

- לאותת

- משמעותי

- באופן משמעותי

- דומה

- בפשטות

- מצב

- מידה

- חכם

- בית חכם

- מכשירי בית חכמים

- So

- תוכנה

- מתוחכם

- מָקוֹר

- דואר זבל

- ספציפי

- תֶקֶן

- תקנים

- הברית

- להשאר

- צעדים

- עוד

- חנות

- מאוחסן

- לחץ

- חזק

- מוצלח

- בהצלחה

- כזה

- מספיק

- משטח

- מעקב

- apt

- מערכת

- מערכות

- T

- טקטיקה

- לקחת

- נטילת

- יעד

- מטרות

- משימות

- צוותי

- טכניקה

- טכניקות

- טכנולוגיות

- התקשורת

- טווח

- מבחן

- מֵאֲשֶׁר

- זֶה

- השמיים

- העתיד

- העולם

- שֶׁלָהֶם

- אותם

- עצמם

- אז

- שם.

- אלה

- הֵם

- זֶה

- אלה

- אלפים

- איום

- איום שחקנים

- איום מודיעיני

- איומים

- דרך

- זמן

- פִּי

- ל

- היום

- לקח

- כלי

- כלים

- חלק עליון

- עוקב

- תְנוּעָה

- מְאוּמָן

- נָכוֹן

- מנסה

- סוג

- סוגים

- אוקראינה

- להבין

- הבנה

- ייחודי

- מאוחד

- ארצות הברית

- נעילה

- בלתי שגרתי

- עדכון

- עדכונים

- להשתמש

- מְשׁוּמָשׁ

- משתמשים

- שימושים

- באמצעות

- בְּדֶרֶך כְּלַל

- בעל ערך

- מאוד

- באמצעות

- בַּר חַיִים

- קרבן

- לצפיה

- כמעט

- ראות

- פגיעויות

- פגיעות

- פגיע

- היה

- דֶרֶך..

- דרכים

- פריטי לבוש

- אתרים

- טוֹב

- היו

- מתי

- אשר

- בזמן

- מי

- למה

- חיבור אינטרנט אלחוטי

- יצטרך

- עם

- בתוך

- לְלֹא

- עדים

- תיק עבודות

- לעבוד מהבית

- עובד

- עובד

- עוֹלָם

- שנה

- שנים

- זפירנט